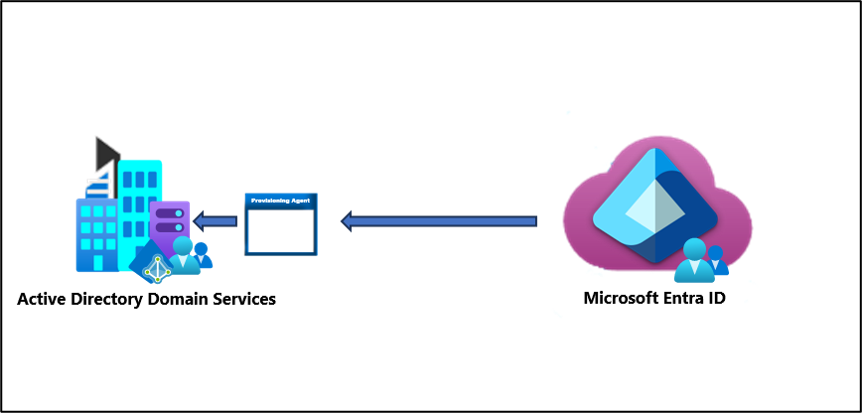

Сценарий. Использование расширений каталогов с подготовкой групп в Active Directory

Сценарий. У вас есть сотни групп в идентификаторе Microsoft Entra. Вы хотите подготовить некоторые из этих групп, но не все обратно в Active Directory. Вам потребуется быстрый фильтр, который можно применить к группам, не выполняя более сложный фильтр области.

Вы можете использовать среду, созданную в этом сценарии, для тестирования или получения более подробной работы с облачной синхронизацией.

Предположения

- В этом сценарии предполагается, что у вас уже есть рабочая среда, которая синхронизирует пользователей с идентификатором Microsoft Entra.

- У нас есть 4 пользователя, которые синхронизируются. Britta Simon, Лола Джейкобсон, Анна Ringdahl и Джон Смит.

- Три организационных подразделения были созданы в Active Directory — Продажи, маркетинг и группы

- Учетные записи пользователей Britta Simon и Анна Ringdahl находятся в подразделении продаж.

- Учетные записи пользователей Лола Джейкобсон и Джон Смит находятся в подразделении маркетинга.

- Подразделение "Группы" — это место, в котором подготавливаются наши группы из идентификатора Microsoft Entra.

Создание двух групп в идентификаторе Microsoft Entra

Для начала создайте две группы в идентификаторе Microsoft Entra. Одна группа — "Продажи", а другая — маркетинг.

Чтобы создать две группы, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Entra как минимум гибридный администратор удостоверений.

- Перейдите к группам>удостоверений>Все группы.

- В верхней части нажмите кнопку "Создать группу".

- Убедитесь, что для типа группы задана безопасность.

- В поле "Имя группы" введите "Продажи"

- Для типа членства он назначается.

- Нажмите кнопку Создать.

- Повторите этот процесс с помощью маркетинга в качестве имени группы.

Добавление пользователей в только что созданные группы

- Войдите в Центр администрирования Microsoft Entra как минимум гибридный администратор удостоверений.

- Перейдите к группам>удостоверений>Все группы.

- В верхней части окна поиска введите Sales.

- Щелкните новую группу продаж .

- В левой части экрана нажмите кнопку "Члены"

- В верхней части нажмите кнопку "Добавить участников".

- В верхней части окна поиска введите Britta Simon.

- Установите флажок рядом с Britta Simon и Анна Ringdahl и нажмите кнопку " Выбрать"

- Она должна успешно добавить ее в группу.

- В левом углу нажмите кнопку "Все группы " и повторите этот процесс с помощью группы маркетинга и добавления Лола Джейкобсон и Джон Смит в эту группу.

Примечание.

При добавлении пользователей в группу маркетинга запишите идентификатор группы на странице обзора. Этот идентификатор используется позже для добавления нового свойства в группу.

Установка и подключение пакета SDK Microsoft Graph PowerShell

Если еще не установлено, следуйте документации по пакету SDK Для Microsoft Graph PowerShell, чтобы установить основные модули пакета SDK Microsoft Graph PowerShell:

Microsoft.GraphиMicrosoft.Graph.Beta.Открытие PowerShell с правами администратора

Чтобы задать политику выполнения, выполните команду (нажмите клавишу [A] Да для всех при появлении запроса):

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserПодключитесь к клиенту (не забудьте принять от имени при входе):

Connect-MgGraph -Scopes "Directory.ReadWrite.All", "Application.ReadWrite.All", "User.ReadWrite.All, Group.ReadWrite.All"

Создание приложения и субъекта-службы CloudSyncCustomExtensionApp

Внимание

Расширение каталога для Microsoft Entra Cloud Sync поддерживается только для приложений с идентификатором URI "api://< tenantId>/CloudSyncCustomExtensionsApp" и приложение расширения схемы клиента, созданное Microsoft Entra Connect.

Получите идентификатор клиента:

$tenantId = (Get-MgOrganization).Id $tenantId

Примечание.

Это приведет к выводу текущего идентификатора клиента. Этот идентификатор клиента можно подтвердить, перейдя к обзору удостоверений > Центра> администрирования Microsoft Entra.

$tenantIdИспользуя переменную из предыдущего шага, проверьте, существует ли CloudSyncCustomExtensionApp.$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')" $cloudSyncCustomExtAppЕсли CloudSyncCustomExtensionApp существует, перейдите к следующему шагу. В противном случае создайте новое приложение CloudSyncCustomExtensionApp:

$cloudSyncCustomExtApp = New-MgApplication -DisplayName "CloudSyncCustomExtensionsApp" -IdentifierUris "api://$tenantId/CloudSyncCustomExtensionsApp" $cloudSyncCustomExtAppПроверьте, связан ли приложение CloudSyncCustomExtensionsApp с субъектом безопасности. Если вы только что создали новое приложение, перейдите к следующему шагу.

Get-MgServicePrincipal -Filter "AppId eq '$($cloudSyncCustomExtApp.AppId)'"Если вы только что создали новое приложение или субъект безопасности не возвращается, создайте субъект безопасности для CloudSyncCustomExtensionsApp:

New-MgServicePrincipal -AppId $cloudSyncCustomExtApp.AppId

Создание пользовательского атрибута расширения

Совет

В этом сценарии вы создадите настраиваемый атрибут расширения, который WritebackEnabled будет использоваться в фильтре области синхронизации Microsoft Entra Cloud Sync, чтобы только группы с параметром WritebackEnabled были записаны обратно в локальную службу Active Directory, аналогично флагу обратной записи в Центре администрирования Microsoft Entra.

Получите приложение CloudSyncCustomExtensionsApp:

$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')"Теперь в cloudSyncCustomExtensionApp создайте настраиваемый атрибут расширения с именем WritebackEnabled и назначьте его объектам Group:

New-MgApplicationExtensionProperty -Id $cloudSyncCustomExtApp.Id -ApplicationId $cloudSyncCustomExtApp.Id -Name 'WritebackEnabled' -DataType 'Boolean' -TargetObjects 'Group'Этот командлет создает атрибут расширения, который выглядит как extension_<guid>_WritebackEnabled.

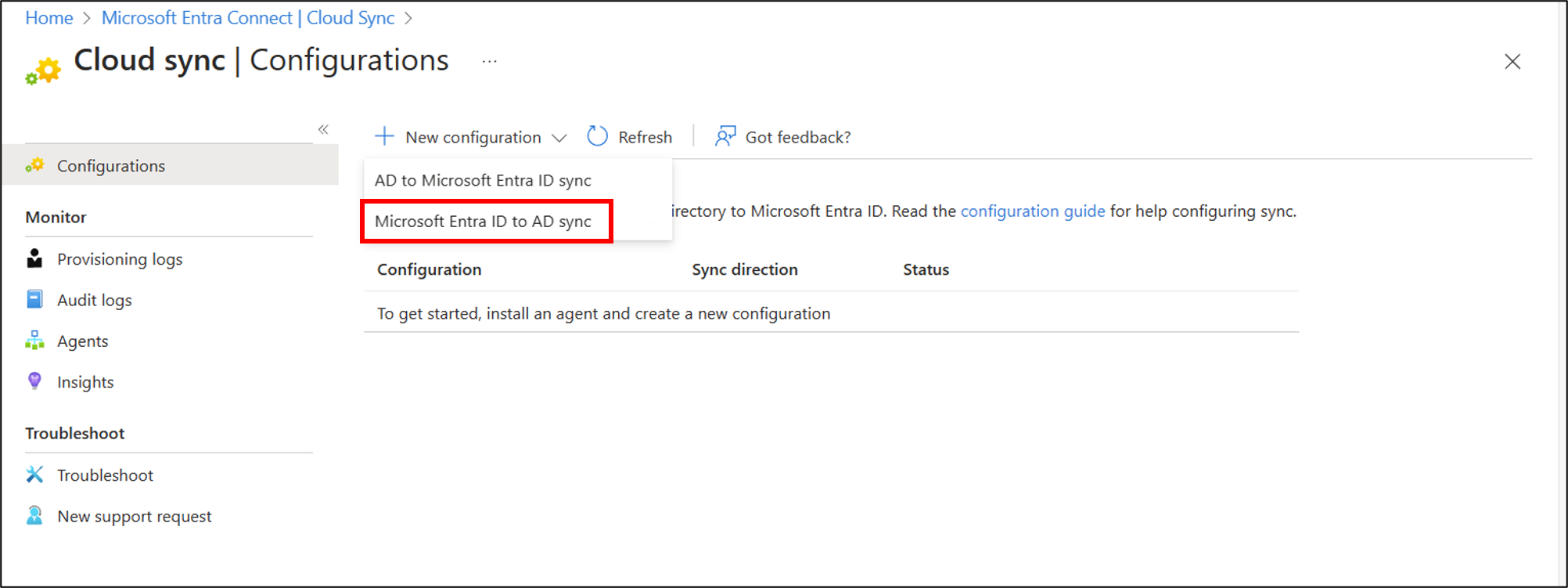

Создание конфигурации облачной синхронизации

Войдите в Центр администрирования Microsoft Entra как минимум гибридный администратор удостоверений.

Перейдите к синхронизации Microsoft Entra Connect>Cloud для гибридного управления удостоверениями>>.

Выберите Новая конфигурация.

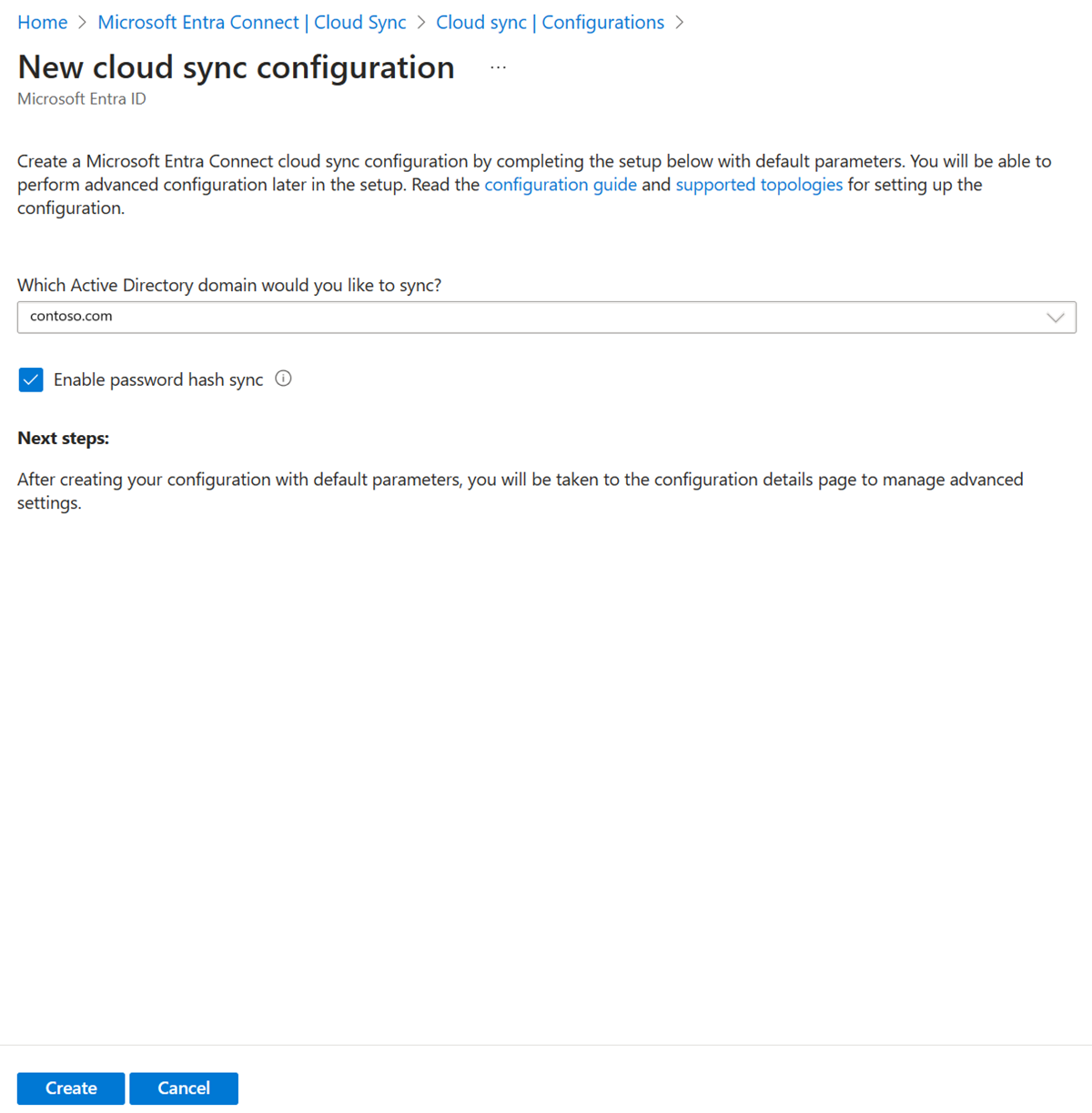

Выберите идентификатор Microsoft Entra в службу синхронизации AD.

- На экране конфигурации выберите домен и укажите, следует ли включить синхронизацию хэша паролей. Нажмите кнопку Создать.

Откроется экран "Начало работы ". Здесь можно продолжить настройку облачной синхронизации.

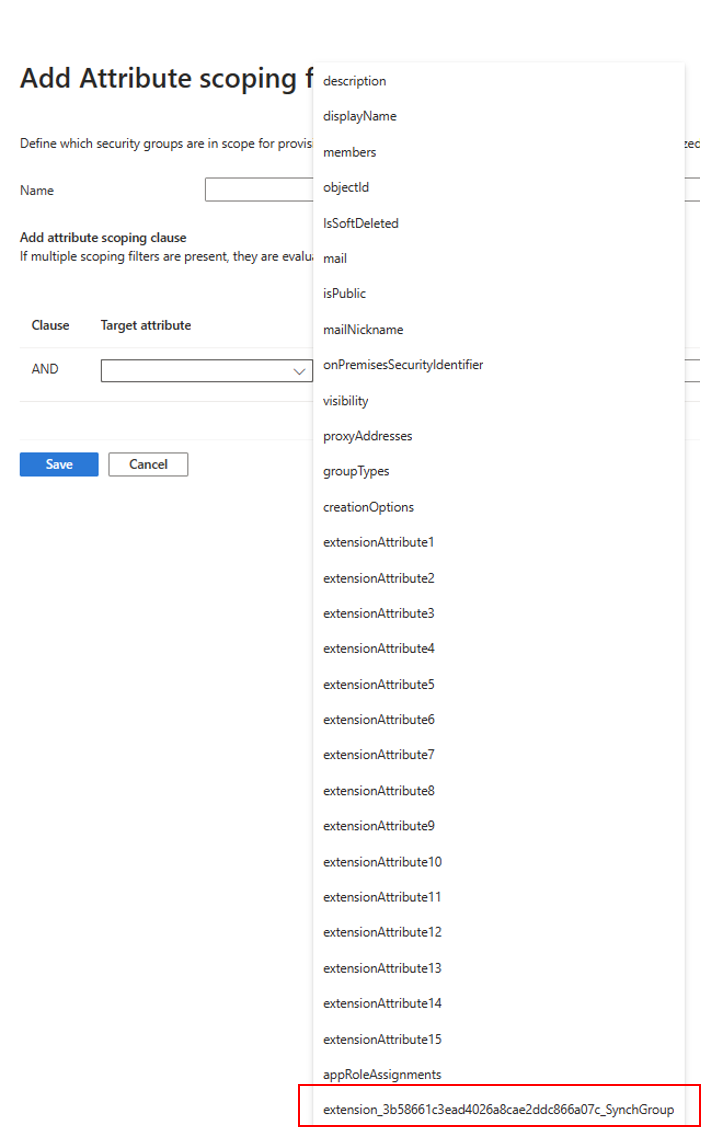

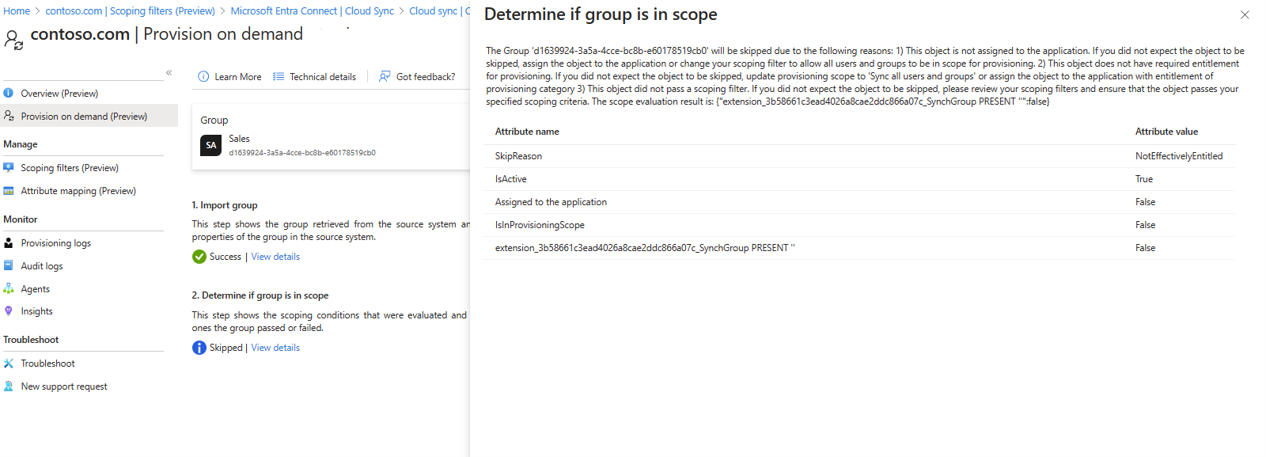

В левой части экрана щелкните Фильтры области области групп - выберите "Все группы"

Щелкните "Изменить сопоставление атрибутов" и измените целевой контейнер

OU=Groups,DC=Contoso,DC=comна . Нажмите кнопку Сохранить.Щелкните " Добавить фильтр области атрибутов"

Введите имя фильтра области:

Filter groups with Writeback EnabledВ разделе "Целевой атрибут" выберите только что созданный атрибут, который выглядит как extension_<guid>_WritebackEnabled.

- В разделе " Оператор " выберите IS TRUE

- Нажмите кнопку Сохранить. Щелкните Сохранить.

- Оставьте конфигурацию отключенной и вернитесь к ней.

Добавление нового свойства расширения в одну из наших групп

Для этой части мы добавим значение для нашего вновь созданного свойства в одну из существующих групп маркетинга.

Установка значения свойства расширения с помощью пакета SDK для Microsoft Graph PowerShell

$cloudSyncCustomExtAppИспользуйте переменную из предыдущего шага, чтобы получить свойство расширения:$gwbEnabledExtAttrib = Get-MgBetaApplicationExtensionProperty -ApplicationId $cloudSyncCustomExtApp.Id | Where-Object {$_.Name -Like '*WritebackEnabled'} | Select-Object -First 1 $gwbEnabledExtAttrib $gwbEnabledExtName = $gwbEnabledExtAttrib.NameТеперь, грот

Marketingгруппы:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" $marketingGrpЗатем с переменной

$gwbEnabledExtName, содержащейextension_<guid>_WritebackEnabled, задайте значениеTrueдля группы маркетинга:Update-MgGroup -GroupId $marketingGrp.Id -AdditionalProperties @{$gwbEnabledExtName = $true}Чтобы подтвердить, можно прочитать значение свойства с помощью следующих значений

extension_<guid>_WritebackEnabled:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" -Property Id,$gwbEnabledExtName $marketingGrp.AdditionalProperties.$gwbEnabledExtName

Установка значения свойства расширения с помощью Microsoft Graph Explorer

Необходимо убедиться, что вы предоставили Group.ReadWrite.Allсогласие. Это можно сделать, выбрав "Изменить разрешения".

Перейдите в Обозреватель Microsoft Graph

Войдите с помощью учетной записи администратора клиента. Это может потребоваться учетная запись глобального администратора. Учетная запись глобального администратора использовалась при создании этого сценария. Учетная запись администратора гибридных удостоверений может быть достаточной.

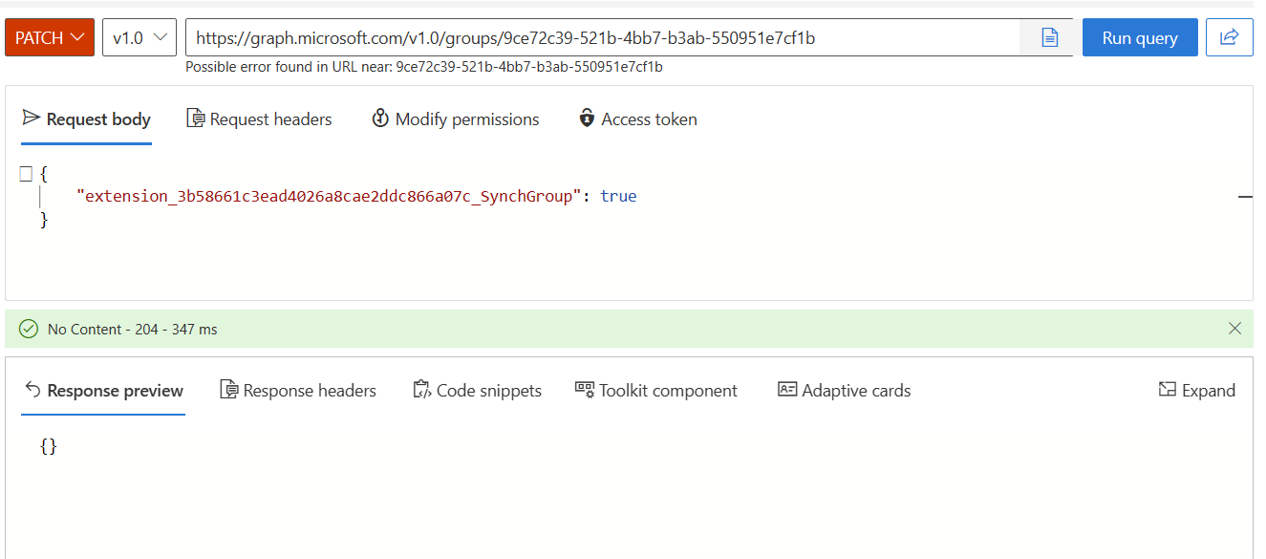

Вверху измените GET на PATCH

В поле адреса введите: https://graph.microsoft.com/v1.0/groups/<идентификатор группы>

В тексте запроса введите:

{ extension_<guid>_WritebackEnabled: true }Если это сделано правильно, вы увидите [].

Теперь вверху измените PATCH на GET и просмотрите свойства маркетинговой группы.

Щелкните Выполнить запрос. Вы увидите только что созданный атрибут.

Проверка конфигурации

Примечание.

При использовании подготовки по запросу участники не подготавливаются автоматически. Необходимо выбрать участников, на которые вы хотите протестировать, и есть ограничение на 5 членов.

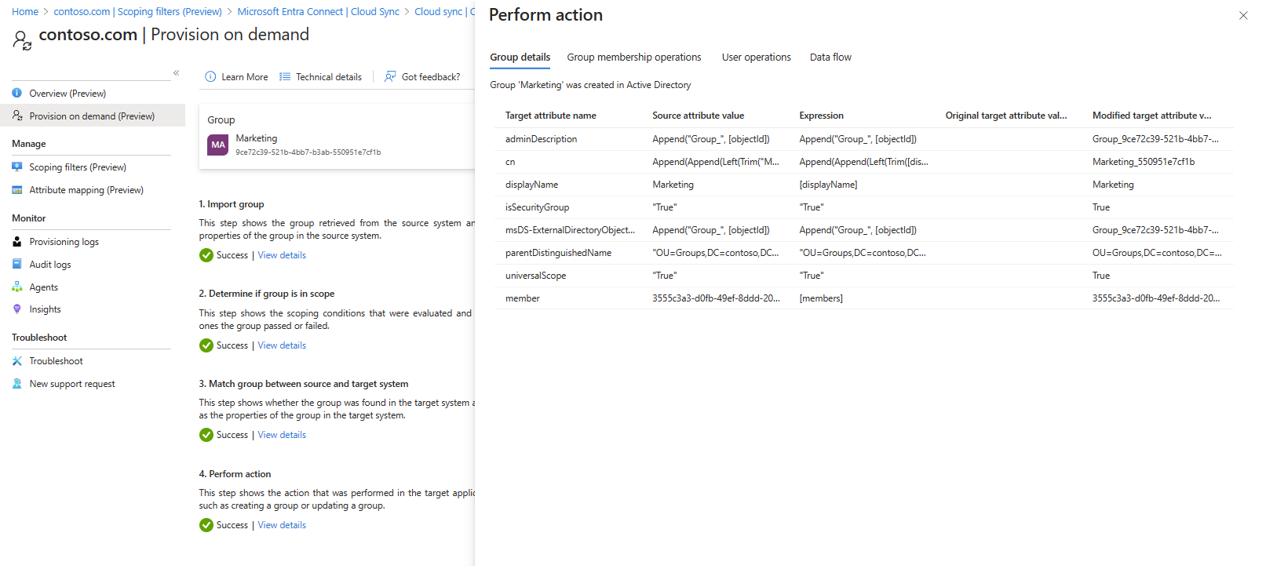

- Войдите в Центр администрирования Microsoft Entra как минимум гибридный администратор.

- Перейдите к синхронизации Microsoft Entra Connect>Cloud для гибридного управления удостоверениями>>.

- В разделе Конфигурация выберите свою конфигурацию.

- Слева выберите "Подготовка по запросу".

- Ввод маркетинга в поле "Выбранная группа"

- В разделе "Выбранные пользователи" выберите некоторых пользователей для тестирования. Выберите Лола Джейкобсон и Джон Смит.

- Нажмите кнопку "Подготовка". Он должен успешно подготовиться.

- Теперь попробуйте с группой продаж и добавьте Britta Simon и Анна Ringdahl. Это не должно быть подготовлено.

- В Active Directory должна появиться только что созданная группа маркетинга.

- Теперь вы можете перейти на страницу обзора облачной синхронизации > Microsoft Entra Connect>для гибридного управления удостоверениями>>, чтобы просмотреть и включить нашу конфигурацию.

Следующие шаги

- Использование обратной записи группы с помощью Microsoft Entra Cloud Sync

- Управление приложениями на основе локальная служба Active Directory (Kerberos) с помощью Управление идентификацией Microsoft Entra

- Перенос обратной записи группы синхронизации Microsoft Entra Connect версии 2 в Microsoft Entra Cloud Sync

Кері байланыс

Жақында қолжетімді болады: 2024 жыл бойы біз GitHub Issues жүйесін мазмұнға арналған кері байланыс механизмі ретінде біртіндеп қолданыстан шығарамыз және оны жаңа кері байланыс жүйесімен ауыстырамыз. Қосымша ақпаратты мұнда қараңыз: https://aka.ms/ContentUserFeedback.

Жіберу және пікірді көру