Руководство по интеграции единого входа Microsoft Entra с Atlassian Cloud

В этом руководстве вы узнаете, как интегрировать Atlassian Cloud с идентификатором Microsoft Entra ID. Интеграция Atlassian Cloud с идентификатором Microsoft Entra id позволяет:

- Контроль доступа к Atlassian Cloud с помощью идентификатора Microsoft Entra.

- Включите автоматический вход пользователей в Atlassian Cloud с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- подписка Atlassian Cloud с поддержкой единого входа.

- Чтобы включить язык разметки заявлений системы безопасности (SAML) для продуктов компании Atlassian Cloud, потребуется настроить Atlassian Access. Дополнительные сведения об Atlassian Access.

Примечание.

Эта интеграция также доступна для использования из облачной среды Microsoft Entra для государственных организаций США. Это приложение можно найти в коллекции облачных приложений Microsoft Entra для государственных организаций США и настроить его так же, как и в общедоступном облаке.

Описание сценария

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Atlassian Cloud поддерживает единый вход, инициированный поставщиком услуг и поставщиком удостоверений.

- Atlassian Cloud поддерживает автоматическую подготовку пользователей и ее отмену.

Добавление Atlassian Cloud из коллекции

Чтобы настроить интеграцию Atlassian Cloud с идентификатором Microsoft Entra ID, необходимо добавить Atlassian Cloud из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

- Перейдите к приложениям>Identity>Applications>Enterprise. Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите Atlassian Cloud.

- Выберите Atlassian Cloud в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Дополнительные сведения о мастерах Microsoft 365 см. здесь.

Настройка и проверка единого входа Microsoft Entra

Настройте и проверьте единый вход Microsoft Entra в Atlassian Cloud с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Atlassian Cloud.

Чтобы настроить и проверить единый вход Microsoft Entra в Atlassian Cloud, выполните следующие действия:

- Настройте идентификатор Microsoft Entra с помощью единого входа Atlassian Cloud, чтобы пользователи могли использовать единый вход SAML SAML с Atlassian Cloud.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

- Создание тестового пользователя Atlassian Cloud требуется для того, чтобы в Atlassian Cloud был создан пользователь B.Simon, связанный с представлением пользователя Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка идентификатора Microsoft Entra с помощью единого входа Atlassian Cloud

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

В другом окне веб-браузера войдите на свой корпоративный сайт Atlassian Cloud в качестве администратора.

На портале администрирования ATLASSIAN перейдите к поставщику>удостоверений безопасности>Microsoft Entra ID.

Введите имя каталога и нажмите кнопку "Добавить".

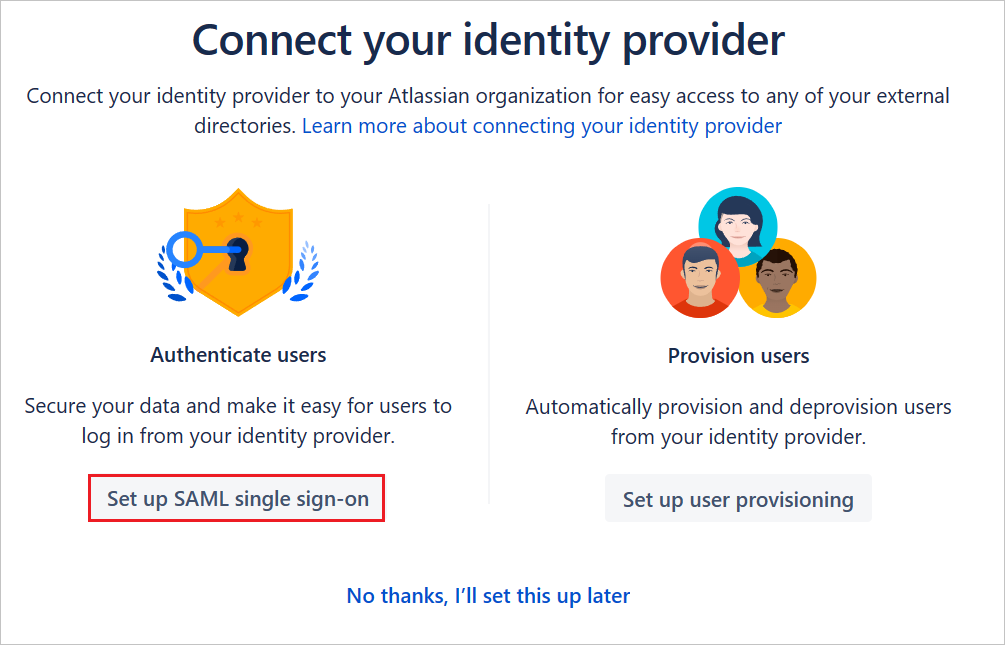

Нажмите кнопку "Настройка единого входа SAML" , чтобы подключить поставщика удостоверений к организации Atlassian.

Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

Перейдите на страницу >интеграции с приложениями>Identity Applications>Enterprise Atlassian Cloud. Найдите раздел "Управление". В разделе "Начало работы" выберите "Настройка единого входа".

На странице Выбрать метод единого входа выберите SAML.

На странице "Настройка единого входа с помощью SAML " прокрутите вниз, чтобы настроить Atlassian Cloud.

a. Щелкните URL-адреса конфигурации.

b. Скопируйте значение URL-адреса входа из портал Azure, вставьте его в текстовое поле URL-адреса единого входа поставщика удостоверений в Atlassian.

c. Скопируйте значение идентификатора Microsoft Entra из портал Azure, вставьте его в текстовое поле идентификатора сущности поставщика удостоверений в Atlassian.

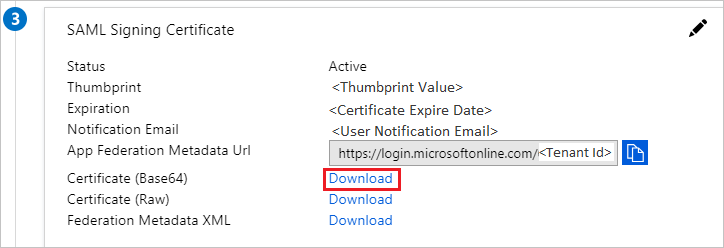

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите пункт Сертификат (Base64) и щелкните Скачать, чтобы скачать сертификат. Сохраните этот сертификат на компьютере.

Сохраните конфигурацию SAML и нажмите кнопку "Далее " в Atlassian.

В разделе Базовая конфигурация SAML выполните следующие действия.

a. Скопируйте значение URL-адреса сущности поставщика служб из Atlassian, вставьте его в поле Идентификатор (идентификатор сущности) в Azure и задайте его в качестве значения по умолчанию.

b. Скопируйте значение URL-адреса службы потребителей поставщика услуг из Atlassian, вставьте его в поле "URL-адрес ответа" (URL-адрес службы потребителей утверждений) в Azure и задайте значение по умолчанию.

c. Нажмите кнопку Далее.

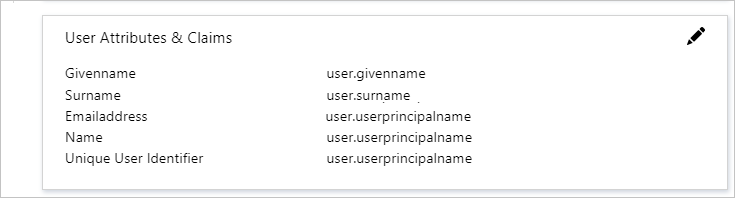

Приложение Atlassian Cloud ожидает проверочные утверждения SAML в определенном формате, который требует добавить сопоставления настраиваемых атрибутов в вашу конфигурацию атрибутов токена SAML. Чтобы изменить сопоставление атрибутов, щелкните значок Изменить.

Сопоставление атрибутов для клиента Microsoft Entra с лицензией Microsoft 365.

a. Щелкните утверждение Уникальный идентификатор пользователя (идентификатор имени).

b. Atlassian Cloud ожидает, что значение nameidentifier (уникальный идентификатор пользователя) будет сопоставляться с электронной почтой пользователя (user.email). Измените параметр Атрибут источника, указав значение user.mail. Сохраните изменения в утверждении.

c. Окончательные сопоставления атрибутов должны выглядеть следующим образом.

Сопоставление атрибутов для клиента Microsoft Entra без лицензии Microsoft 365.

a. Щелкните утверждение

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress.

b. Хотя Azure не заполняет атрибут user.mail для пользователей, созданных в клиентах Microsoft Entra без лицензий Microsoft 365, и сохраняет электронную почту для таких пользователей в атрибуте userprincipalname . Atlassian Cloud ожидает, что значение nameidentifier (уникальный идентификатор пользователя) будет сопоставляться с электронной почтой пользователя (user.userprincipalname). Измените параметр Атрибут источника, указав значение user.userprincipalname. Сохраните изменения в утверждении.

c. Окончательные сопоставления атрибутов должны выглядеть следующим образом.

Нажмите кнопку " Остановить" и сохранить SAML .

Чтобы применить единый вход SAML в политике аутентификации, выполните следующие действия.

a. На странице портала администрирования Atlassian откройте вкладку Security (Безопасность) и щелкните Authentication policies (Политики аутентификации).

b. Щелкните Edit (Изменить) для политики, которую необходимо применить.

c. В разделе Settings (Параметры) установите флажок Enforce single sign-on (Применить единый вход) для управляемых пользователей, чтобы включить перенаправление SAML.

d. Нажмите Обновить.

Примечание.

Администраторы могут протестировать конфигурацию SAML, только включив принудительный единый вход для группы пользователей в отдельной политике аутентификации, а затем включив политику для всех пользователей при отсутствии проблем.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор пользователя.

- Перейдите в раздел Удостоверение>Пользователи>Все пользователи.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

- В поле "Отображаемое имя" введите

- Нажмите кнопку создания.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к Atlassian Cloud.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

- Перейдите к приложениям>Identity>Applications>Enterprise Atlassian Cloud.

- На странице обзора приложения выберите "Пользователи" и "Группы".

- Выберите Добавить пользователя или группу, а затем в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

- Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Создание тестового пользователя в Atlassian Cloud

Чтобы включить вход пользователей Microsoft Entra в Atlassian Cloud, подготовьте учетные записи пользователей вручную в Atlassian Cloud, выполнив следующие действия.

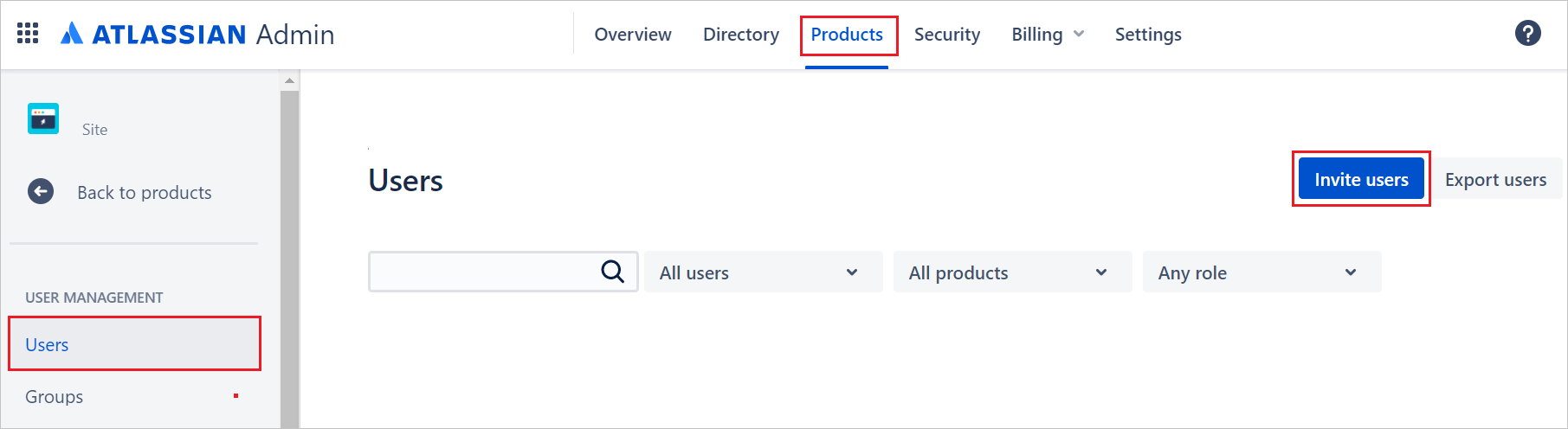

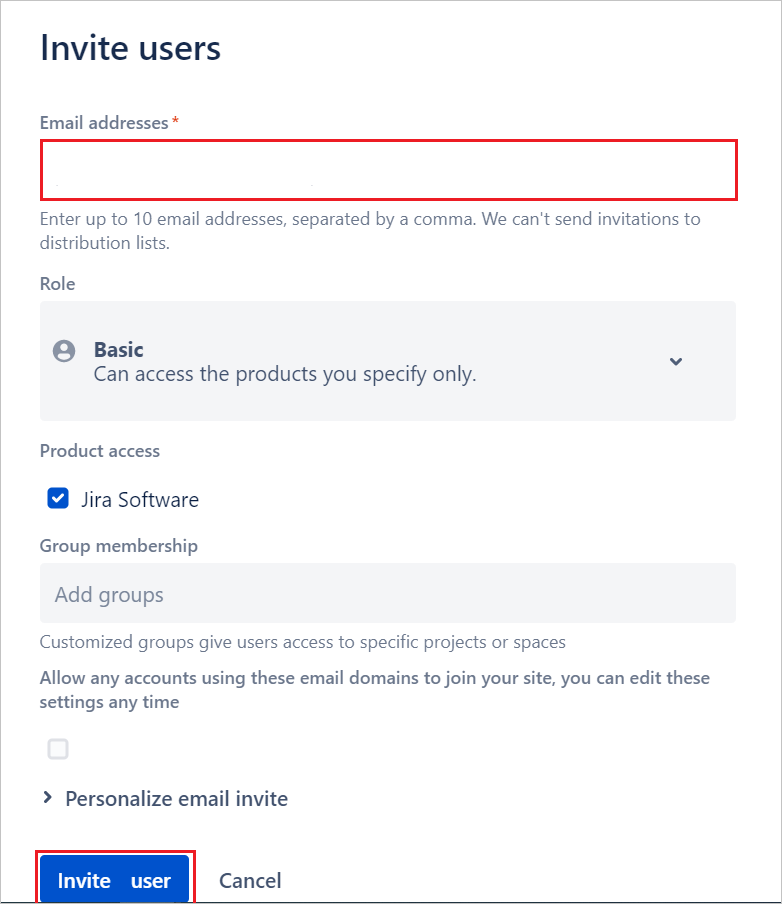

Откройте вкладку Products (Продукты), выберите Users (Пользователи) и щелкните Invite users (Пригласить пользователей).

В текстовое поле Email address (Адрес электронной почты) введите адрес пользователя и щелкните Invite user (Пригласить пользователя).

Проверка единого входа

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

Инициация поставщиком услуг:

Щелкните "Тестировать это приложение", вы будете перенаправлены по URL-адресу для входа в Atlassian Cloud, где можно инициировать поток входа.

Перейдите по URL-адресу для входа в Atlassian Cloud и инициируйте поток входа.

Вход, инициированный поставщиком удостоверений

- Щелкните "Тестировать это приложение", и вы автоматически войдете в приложение Atlassian Cloud, для которого настроили единый вход.

Вы можете также использовать портал "Мои приложения" корпорации Майкрософт для тестирования приложения в любом режиме. Щелкнув плитку Atlassian Cloud в Мои приложения, вы будете перенаправлены на страницу входа в приложение для инициации потока входа и при настройке в режиме поставщика удостоверений, вы автоматически войдете в приложение Atlassian Cloud, для которого настроили единый вход. Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Следующие шаги

После настройки Atlassian Cloud вы сможете применить функцию управления сеансом, которая в режиме реального времени защищает конфиденциальные данные вашей организации от хищения и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.