Руководство по интеграции единого входа Microsoft Entra с Cisco Secure Firewall — Secure Client

В этом руководстве вы узнаете, как интегрировать безопасный брандмауэр Cisco — безопасный клиент с идентификатором Microsoft Entra. Интеграция безопасного брандмауэра Cisco — безопасный клиент с идентификатором Microsoft Entra можно:

- Управляйте идентификатором Microsoft Entra, имеющим доступ к защищенному брандмауэру Cisco — secure Client.

- Включите автоматический вход пользователей в Cisco Secure Firewall — безопасный клиент с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка Cisco Secure Firewall — безопасная подписка на единый вход клиента.

Описание сценария

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Безопасный брандмауэр Cisco — безопасный клиент поддерживает только единый вход, инициированный поставщиком удостоверений .

Добавление защищенного брандмауэра Cisco — безопасный клиент из коллекции

Чтобы настроить интеграцию защищенного брандмауэра Cisco Secure Client с идентификатором Microsoft Entra ID, необходимо добавить безопасный брандмауэр Cisco — безопасный клиент из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise. Новое приложение.

- В разделе "Добавление из коллекции" в поле поиска введите Cisco Secure Firewall — Secure Client.

- Выберите безопасный брандмауэр Cisco — безопасный клиент на панели результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для безопасного брандмауэра Cisco — безопасный клиент

Настройте и проверьте единый вход Microsoft Entra в Cisco Secure Firewall — Secure Client с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в брандмауэре Cisco Secure Client — Secure Client.

Чтобы настроить и проверить единый вход Microsoft Entra в Cisco Secure Firewall — Secure Client, выполните следующие действия.

- Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначьте тестового пользователя Microsoft Entra, чтобы разрешить B.Simon использовать единый вход Microsoft Entra.

- Настройте безопасный брандмауэр Cisco — безопасный единый вход клиента, чтобы настроить параметры единого входа на стороне приложения.

- Создание тестового пользователя Cisco Secure Firewall — secure Client — требуется для того, чтобы в Cisco Secure Firewall — безопасный клиент, связанный с представлением пользователя Microsoft Entra.

- Проверка единого входа позволяет убедиться в правильности конфигурации.

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к приложениям>Identity>Applications>Enterprise. Безопасный брандмауэр Cisco — безопасный единый вход клиента.>

На странице Выбрать метод единого входа выберите SAML.

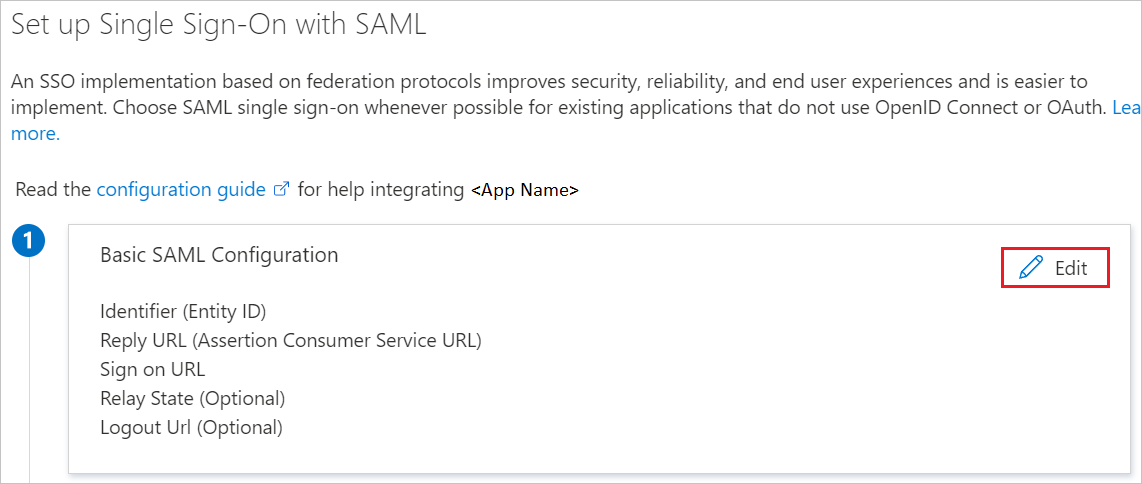

На странице Настройка единого входа с помощью SAML щелкните значок "Изменить" (значок пера), чтобы открыть диалоговое окно Базовая конфигурация SAML и изменить параметры.

На странице Настройка единого входа с помощью SAML введите значения для следующих полей:

В текстовом поле Идентификатор введите URL-адрес в таком формате:

https://<SUBDOMAIN>.YourCiscoServer.com/saml/sp/metadata/<Tunnel_Group_Name>В текстовом поле URL-адрес ответа введите URL-адрес в таком формате:

https://<YOUR_CISCO_ANYCONNECT_FQDN>/+CSCOE+/saml/sp/acs?tgname=<Tunnel_Group_Name>

Примечание.

<Tunnel_Group_Name>— это регистр, и значение не должно содержать точки "." и косая черта "/".Примечание.

Для получения дополнительной информации об этих значениях обратитесь в центр технической поддержки Cisco. Измените эти значения на фактические значения идентификатора и URL-адреса ответа, предоставленные сотрудниками центра технической поддержки Cisco. Чтобы получить эти значения, обратитесь в службу поддержки безопасных клиентов Cisco Secure Firewall . Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML".

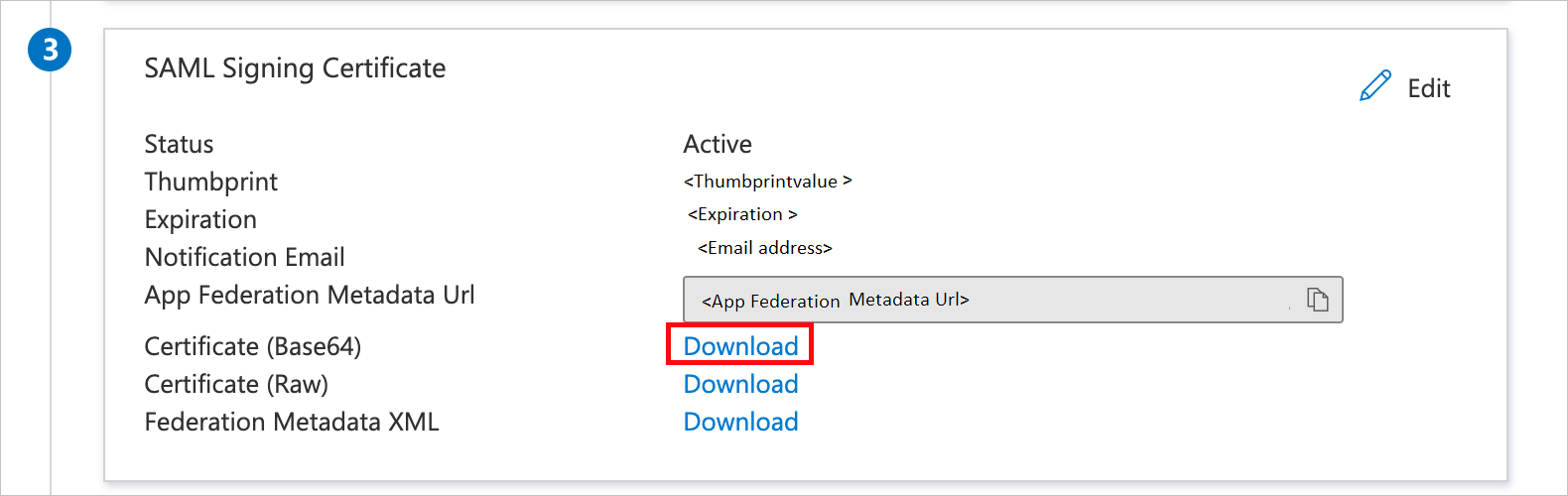

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите пункт Сертификат (Base64) и щелкните Скачать, чтобы скачать файл сертификата. Сохраните этот файл на компьютере.

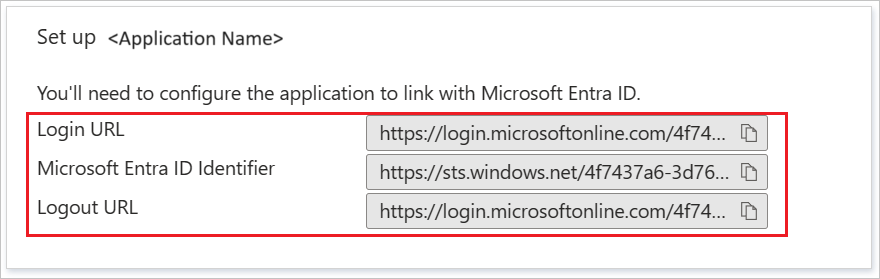

В разделе "Настройка безопасного брандмауэра Cisco — безопасный клиент" скопируйте соответствующие URL-адреса в соответствии с вашим требованием.

Примечание.

Если вы хотите подключиться к нескольким TGT сервера, необходимо добавить несколько экземпляров безопасного брандмауэра Cisco — безопасное клиентское приложение из коллекции. Вы также можете отправить собственный сертификат в идентификатор Microsoft Entra для всех этих экземпляров приложения. Таким образом, у вас может быть один и тот же сертификат для приложений, но для каждого приложения можно настроить разные идентификаторы и URL-адреса ответа.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум пользователь Администратор istrator.

- Перейдите в раздел Удостоверение>Пользователи>Все пользователи.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

- В поле "Отображаемое имя" введите

- Нажмите кнопку создания.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к защищенному брандмауэру Cisco — Secure Client.

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к Приложениям удостоверений>Корпоративные приложения>>Cisco Secure Firewall — безопасный клиент.

- На странице обзора приложения выберите "Пользователи" и "Группы".

- Выберите Добавить пользователя или группу, а затем в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

- Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление назначения нажмите кнопку Назначить.

Настройка безопасного брандмауэра Cisco — единый вход в безопасный клиент

Сейчас мы выполним этот процесс с помощью CLI, а к варианту с ASDM вы можете вернуться в любое время позднее.

Подключитесь к устройству VPN, вы будете использовать Adaptive Security Appliance (ASA) с кодом версии 9.8, а VPN-клиенты — версию 4.6 или более позднюю.

Для начала создайте точку доверия и импортируйте предоставленный сертификат SAML.

config t crypto ca trustpoint AzureAD-AC-SAML revocation-check none no id-usage enrollment terminal no ca-check crypto ca authenticate AzureAD-AC-SAML -----BEGIN CERTIFICATE----- … PEM Certificate Text from download goes here … -----END CERTIFICATE----- quitСледующие команды позволяют подготовить поставщик удостоверений SAML.

webvpn saml idp https://sts.windows.net/xxxxxxxxxxxxx/ (This is your Azure AD Identifier from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-in https://login.microsoftonline.com/xxxxxxxxxxxxxxxxxxxxxx/saml2 (This is your Login URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-out https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 (This is Logout URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) trustpoint idp AzureAD-AC-SAML trustpoint sp (Trustpoint for SAML Requests - you can use your existing external cert here) no force re-authentication no signature base-url https://my.asa.comТеперь вы можете применить проверку подлинности SAML к конфигурации VPN-туннеля.

tunnel-group AC-SAML webvpn-attributes saml identity-provider https://sts.windows.net/xxxxxxxxxxxxx/ authentication saml end write memПримечание.

Для конфигурации поставщика удостоверений SAML реализовано следующее решение: при внесении изменений в эту конфигурацию необходимо удалить параметр saml identity-provider config из группы туннелей и повторно применить его, чтобы изменения вступили в силу.

Создание тестового пользователя Cisco Secure Firewall — secure Client

В этом разделе описано, как создать пользователя Britta Simon в Cisco Secure Firewall — Secure Client. Обратитесь к группе поддержки безопасных клиентов Cisco Secure Firewall — secure client, чтобы добавить пользователей на платформу безопасного клиента Cisco Secure Client. Перед использованием единого входа необходимо создать и активировать пользователей.

Проверка единого входа

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

- Щелкните "Тестировать это приложение", и вы автоматически войдете в приложение Cisco Secure Firewall - Secure Client, для которого настроили единый вход

- Вы можете использовать Панель доступа (Майкрософт). Щелкнув плитку "Безопасный брандмауэр Cisco — безопасный клиент" в Панель доступа, вы автоматически войдете в приложение "Безопасный брандмауэр Cisco — безопасный клиент", для которого настроили единый вход. См. дополнительные сведения о панели доступа

Следующие шаги

После настройки безопасного брандмауэра Cisco — безопасный клиент можно применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.