Ескерім

Бұл бетке кіру үшін қатынас шегін айқындау қажет. Жүйеге кіруді немесе каталогтарды өзгертуді байқап көруге болады.

Бұл бетке кіру үшін қатынас шегін айқындау қажет. Каталогтарды өзгертуді байқап көруге болады.

Настройка расширенного проверенного идентификатора — это классический способ настройки проверенного идентификатора, в котором вы, как администратор, вручную настраиваете различные компоненты. Это включает настройку Azure Key Vault, регистрацию децентрализованного идентификатора и проверку домена. Расширенная настройка обеспечивает полный контроль над процессом настройки, обеспечивая соответствие каждой детали конкретным требованиям вашей организации. Это идеально подходит для предприятий, которым нужны индивидуальные решения.

Расширенная настройка включает следующие действия.

- настройка Azure Key Vault: безопасное хранение ключей, используемых для подписывания и проверки учетных данных.

- Регистрация децентрализованного идентификатора: Создайте и зарегистрируйте свой децентрализованный идентификатор (DID), чтобы установить доверенное удостоверение.

- Проверьте домен. Убедитесь, что ваш домен правильно связан с вашим DID, обеспечивая надежный источник ваших учетных данных.

В этом руководстве описано, как:

- Создание экземпляра Azure Key Vault.

- Настройте службу проверенных идентификаторов с помощью расширенной настройки.

- Зарегистрируйте приложение в Microsoft Entra ID.

На следующей диаграмме показана архитектура проверяемых удостоверений и настраиваемый компонент.

Необходимые компоненты

- Убедитесь, что у вас есть разрешение администратора политики проверки подлинности для каталога, который вы хотите настроить. Если вам нужно выполнить задачи регистрации приложений, вам также потребуется разрешение администратора приложения . роль глобального администратора также имеет эти разрешения, но ее следует использовать только в том случае, если другая комбинация ролей не соответствует вашим потребностям.

- Убедитесь, что у вас есть роль участника для подписки Azure или группы ресурсов, в которой выполняется развертывание Azure Key Vault.

- Убедитесь, что вы предоставляете разрешения доступа для Key Vault. Дополнительные сведения см. в статье Предоставление доступа к ключам, сертификатам и секретам Key Vault с помощью управления доступом на основе ролей Azure.

Создание хранилища ключей

Примечание.

Azure Key Vault, используемое для настройки службы проверенных удостоверений, должно иметь политику доступа Key Vault для модели разрешений. В настоящее время существует ограничение, если Key Vault имеет управление доступом на основе ролей Azure

Azure Key Vault — это облачная служба, которая обеспечивает безопасное хранилище и управление доступом секретов и ключей. Служба проверяемых удостоверений хранит открытые и закрытые ключи в Azure Key Vault. Эти ключи используются для подписания и проверки удостоверений.

Если у вас нет доступного экземпляра Azure Key Vault, следуйте приведенным ниже инструкциям, чтобы создать хранилище ключей с помощью портала Azure. Azure Key Vault, который вы используете для настройки службы Verified ID, должен использовать политику доступа Key Vault для своей модели разрешений вместо управления доступом на основе ролей Azure.

Примечание.

По умолчанию учетная запись создателя хранилища является единственной учетной записью с доступом. Для службы проверяемых удостоверений требуется доступ к хранилищу ключей. Необходимо пройти проверку подлинности хранилища ключей, позволяя учетной записи, используемой во время настройки, создавать и удалять ключи. Учетной записи, использованной при настройке, также требуется разрешение на подпись, чтобы создать привязку к домену для службы проверяемых удостоверений. Если вы используете одну и ту же учетную запись во время тестирования, измените политику по умолчанию, чтобы предоставить учетной записи разрешение на подпись в дополнение к разрешениям по умолчанию, предоставляемым создателям хранилища.

Управление доступом к хранилищу ключей

Прежде чем настроить Проверенный ID, необходимо получить доступ к Key Vault . Предоставьте разрешения на доступ к хранилищу ключей как для учетной записи администратора проверенного идентификатора, так и для созданного субъекта API службы запросов.

Когда вы создадите хранилище ключей, служба "Проверяемые удостоверения" создаст набор ключей, используемых для обеспечения безопасности сообщений. Эти ключи хранятся в Key Vault. Вы используете набор ключей для подписывания проверяемых учетных данных.

Настройка проверяемого удостоверения

Чтобы настроить проверяемое удостоверение, выполните следующие действия.

Войдите в Центр администрирования Microsoft Entra с помощью роли администратора политики проверки подлинности .

В меню слева выберите "Обзор" в разделе "Проверенный идентификатор".

В среднем меню выберите вкладку "Настройка" и выберите "Дополнительно".

Выберите " Настройка параметров организации"

Настройте организацию, предоставив следующие сведения.

Название организации: введите имя для ссылки на бизнес в проверенных идентификаторах. Ваши клиенты не видят это имя.

доверенный домен: введите доменное имя. Указанное вами имя добавляется в конечную точку сервиса в документе вашего децентрализованного удостоверения (DID). Домен является привязкой вашего пользователя к какому-то важному факту о вашей компании, о котором пользователь может знать. Microsoft Authenticator и другие цифровые кошельки используют эти сведения, чтобы проверить, связан ли ваш DID с вашим доменом. Если кошелек может проверить DID, он отображает символ "проверено". Если кошелек не может проверить DID, он сообщает пользователю, что издатель учетных данных является организацией, которую он не мог проверить.

Внимание

Домен не может являться перенаправлением. В противном случае DID нельзя привязать к домену. Убедитесь, что для домена используется протокол HTTPS. Например:

https://did.woodgrove.com. Также убедитесь, что для модели разрешений Key Vault задано значение Политика доступа к сейфу.Хранилище ключей: выберите хранилище ключей, которое создали ранее.

Выберите Сохранить.

Регистрация приложения в идентификаторе Microsoft Entra

Приложению необходимо получить маркеры доступа, когда требуется вызвать проверяемый идентификатор Microsoft Entra, чтобы оно могло выдать или проверить учетные данные. Чтобы получить маркеры доступа, вам нужно зарегистрировать приложение и предоставить разрешение на использование API службы запросов проверяемых идентификаторов. Например, для веб-приложения выполните следующие действия:

Войдите в Центр администрирования Microsoft Entra с соответствующими разрешениями администратора.

Выберите Microsoft Entra ID.

В разделе "Приложения" выберите регистрацию Регистрация приложений> New.

Введите отображаемое имя приложения. Например, verifiable-credentials-app.

Для параметра Поддерживаемые типы учетных записей выберите Учетные записи только в этом каталоге организации (только каталог по умолчанию — один клиент)

Выберите Зарегистрировать, чтобы создать приложение.

Предоставление разрешений на получение маркеров доступа

На этом шаге вы предоставите разрешения субъекту-службе запросов службе проверяемых удостоверений.

Чтобы добавить требуемые разрешения:

Оставайтесь на странице сведений о приложении verifiable-credentials-app. Выберите Разрешения API>Добавить разрешение.

Выберите API-интерфейсы, которые использует моя организация.

Найдите субъект-службу запроса проверяемых учетных данных и выберите его.

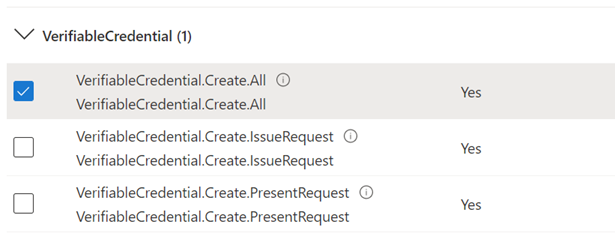

Выберите Разрешение приложения и разверните узел VerifiableCredential.Create.All.

Выберите Добавить разрешения.

Выберите Предоставить согласие администратора для <имя арендатора>.

Вы можете предоставить разрешения на выдачу и презентацию отдельно, если вы предпочитаете разделять области для разных приложений.

Регистрация децентрализованного идентификатора и проверка владения доменом

После настройки Azure Key Vault и получения службой ключа подписывания необходимо выполнить шаги 2 и 3 в установке.

- Войдите в Центр администрирования Microsoft Entra с помощью роли администратора политики проверки подлинности .

- Выберите проверенный идентификатор.

- В меню слева выберите Обзор.

- В среднем меню выберите "Зарегистрировать децентрализованный идентификатор", чтобы зарегистрировать документ DID, как описано в статье "Как зарегистрировать децентрализованный идентификатор для did:web". Прежде чем продолжить проверку домена, необходимо выполнить этот шаг.

- В среднем меню выберите "Проверить владение доменом" , чтобы проверить ваш домен, как по инструкциям в статье "Проверка владения доменом" для децентрализованного идентификатора (DID)

После успешного выполнения шагов проверки и наличия зеленых флажок на всех трех шагах вы можете продолжить работу со следующим руководством.