Ескерім

Бұл бетке кіру үшін қатынас шегін айқындау қажет. Жүйеге кіруді немесе каталогтарды өзгертуді байқап көруге болады.

Бұл бетке кіру үшін қатынас шегін айқындау қажет. Каталогтарды өзгертуді байқап көруге болады.

Примечание.

Intune может поддерживать больше параметров, чем параметры, перечисленные в этой статье. Не все параметры документированы и не будут документированы. Чтобы просмотреть параметры, которые можно настроить, создайте политику конфигурации устройств и выберите Каталог параметров. Для получения дополнительных сведений перейдите в Каталог параметров.

Вы можете добавлять и настраивать VPN-подключения для устройств с помощью Microsoft Intune. В этой статье описываются некоторые параметры и функции, которые можно настроить при создании виртуальных частных сетей (VPN). Эти параметры VPN используются в профилях конфигурации устройств, а затем отправляются или развертываются на устройства.

В рамках решения управления мобильными устройствами (MDM) используйте эти параметры, чтобы разрешить или отключить функции, включая использование определенного поставщика VPN, включение always on, использование DNS, добавление прокси-сервера и многое другое.

Эти параметры применяются к устройствам под управлением:

- Windows 10/11

- Windows Holographic for Business

Подготовка к работе

Разверните VPN-приложение и создайте профиль конфигурации VPN-устройства клиента Windows. Доступные параметры зависят от выбранного ПРИЛОЖЕНИЯ VPN-клиента. Некоторые параметры доступны только для определенных VPN-клиентов.

-

Некоторые службы Microsoft 365, такие как Outlook, могут работать неправильно, используя сторонние или партнерские VPN. Если вы используете стороннюю или партнерскую VPN и испытываете задержку или проблему с производительностью, удалите VPN.

Если удаление VPN разрешает поведение, вы можете:

- Обратитесь к стороннему или партнерскому VPN-подключению для возможных решений. Корпорация Майкрософт не предоставляет техническую поддержку сторонним или партнерским VPN.

- Не используйте VPN с трафиком Outlook.

- Если вам нужно использовать VPN, используйте VPN с разделением туннеля. Кроме того, разрешите трафику Outlook обходить VPN.

Дополнительные сведения см. в статьях:

- Обзор: раздельное туннелирование VPN для Microsoft 365

- Использование сторонних сетевых устройств или решений с Microsoft 365

- Альтернативные способы для специалистов по безопасности и ИТ для достижения современных средств управления безопасностью в сегодняшнем уникальном блоге о сценариях удаленной работы

- Принципы сетевого подключения к Microsoft 365

Эти параметры используют VPNv2 CSP.

Область пользователя или устройства область

Используйте этот профиль VPN с пользователем или устройством область. Примените профиль к область пользователя или устройству область:

-

User область: профиль VPN устанавливается в учетной записи пользователя на устройстве, например

user@contoso.com. Если другой пользователь входит в устройство, профиль VPN недоступен. - Область устройства. Профиль VPN устанавливается в контексте устройства и применяется ко всем пользователям на устройстве. Устройства Windows Holographic поддерживают только область устройств.

-

User область: профиль VPN устанавливается в учетной записи пользователя на устройстве, например

Существующие профили VPN применяются к существующим область. По умолчанию новые профили VPN устанавливаются в пользовательском область за исключением профилей с включенным туннелированием устройств. Профили VPN с включенным туннелированием устройств используют область устройства.

Тип подключения

Тип подключения. Выберите тип VPN-подключения из следующего списка поставщиков:

- Check Point Capsule VPN

- Cisco AnyConnect

- Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- Автоматический (собственный тип)

- IKEv2 (собственный тип)

- L2TP (собственный тип)

- PPTP (собственный тип)

Базовая VPN

В зависимости от выбранного типа подключения отображаются следующие параметры. Не все параметры доступны для всех типов подключений.

Имя подключения. Введите имя этого подключения. Пользователи видят это имя, когда просматривают на своем устройстве список доступных VPN-подключений. Например, введите

Contoso VPN.Серверы. Добавьте один или несколько VPN-серверов, к которым подключаются устройства. При добавлении сервера введите следующие сведения:

- Импорт. Перейдите к файлу с разделиниями-запятыми, который содержит список серверов в формате: описание, IP-адрес или полное доменное имя, сервер по умолчанию. Нажмите кнопку ОК , чтобы импортировать эти серверы в список Серверов .

- Экспорт. Экспорт существующего списка серверов в файл с разделимы-запятыми (CSV).

- Описание. Введите описательное имя сервера, например VPN-сервер Contoso.

- Адрес VPN-сервера. Введите IP-адрес или полное доменное имя VPN-сервера, к которому подключаются устройства, например 192.168.1.1 или vpn.contoso.com.

- Сервер по умолчанию. Значение True включает этот сервер в качестве сервера по умолчанию, который устройства используют для установки подключения. Задайте по умолчанию только один сервер. Значение False (по умолчанию) не использует этот VPN-сервер в качестве сервера по умолчанию.

Регистрация IP-адресов с помощью внутренней службы DNS. Выберите Включить , чтобы настроить профиль VPN для динамической регистрации IP-адресов, назначенных VPN-интерфейсу, с помощью внутренней службы DNS. Выберите Отключить , чтобы не регистрировать IP-адреса динамически.

Always On. Включение автоматически подключается к VPN-подключению, когда происходят следующие события:

- Пользователи входят в свои устройства.

- Сеть на устройстве изменяется.

- После выключения экран устройства снова включается.

Чтобы использовать туннельные подключения устройств, например IKEv2, включите этот параметр.

Отключить vpn-подключение не включается автоматически. Пользователям может потребоваться включить VPN вручную.

Метод проверки подлинности. Выберите способ проверки подлинности пользователей на VPN-сервере. Доступны следующие параметры:

Сертификаты. Выберите существующий профиль сертификата клиента пользователя для проверки подлинности пользователя. Этот параметр предоставляет расширенные функции, такие как взаимодействие с нулевым касанием, VPN по запросу и VPN для каждого приложения.

Сведения о создании профилей сертификатов в Intune см. в статье Использование сертификатов для проверки подлинности.

Имя пользователя и пароль. Требуется, чтобы пользователи вводили имя пользователя и пароль домена для проверки подлинности, например

user@contoso.com, илиcontoso\user.Производные учетные данные. Используйте сертификат, производный от интеллектуальной карта пользователя. Если издатель производных учетных данных не настроен, Intune предложит добавить его. Дополнительные сведения см. в статье Использование производных учетных данных в Intune.

Примечание.

В настоящее время производные учетные данные в качестве метода проверки подлинности для профилей VPN не работают должным образом на устройствах Windows. Это поведение влияет только на профили VPN на устройствах Windows и будет исправлено в будущем выпуске (без ETA).

EAP (только IKEv2). Выберите существующий профиль сертификата клиента EAP для проверки подлинности. Введите параметры проверки подлинности в параметре EAP XML .

Дополнительные сведения о проверке подлинности EAP см. в статье Расширенный протокол проверки подлинности (EAP) для сетевого доступа и конфигурации EAP.

Сертификаты компьютера (только IKEv2). Выберите существующий профиль сертификата клиента устройства для проверки подлинности устройства.

Если вы используете подключения туннеля устройств, необходимо выбрать Сертификаты компьютера.

Сведения о создании профилей сертификатов в Intune см. в статье Использование сертификатов для проверки подлинности.

Запоминать учетные данные при каждом входе. Включить кэширует учетные данные проверки подлинности. Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр. По умолчанию ОС может не кэшировать учетные данные проверки подлинности.

Пользовательский XML-код. Введите все пользовательские команды XML, которые настраивают VPN-подключение.

EAP XML: введите все команды EAP XML, которые настраивают VPN-подключение.

Дополнительные сведения, включая создание пользовательского XML-файла EAP, см. в разделе Конфигурация EAP.

Туннель устройств (только IKEv2). Включение автоматически подключает устройство к VPN без какого-либо взаимодействия с пользователем или входа. Этот параметр применяется к устройствам, присоединенным к Microsoft Entra ID.

Чтобы использовать эту функцию, необходимо настроить следующие параметры:

- Тип подключения: задайте значение IKEv2.

- Always On: задайте значение Включить.

- Метод проверки подлинности. Задайте для параметра Сертификаты компьютера.

Назначьте только один профиль на устройство с включенным туннелированием устройств .

Параметры сопоставления безопасности IKE (только IKEv2)

Важно!

Windows 11 требуется следующее:

Настроены все параметры ассоциации безопасности IKE и Параметры сопоставления дочерних параметров безопасности .

ИЛИ

Параметры сопоставления безопасности IKE и Параметры связи безопасности дочерних объектов не настроены.

Эти параметры шифрования используются во время согласования сопоставления безопасности IKE (также известного как main mode или phase 1) для подключений IKEv2. Эти параметры должны соответствовать параметрам VPN-сервера. Если параметры не совпадают, профиль VPN не будет подключаться.

Алгоритм шифрования. Выберите алгоритм шифрования, используемый на VPN-сервере. Например, если VPN-сервер использует AES 128 бит, выберите AES-128 в списке.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр.

Алгоритм целостности проверка. Выберите алгоритм целостности, используемый на VPN-сервере. Например, если VPN-сервер использует SHA1-96, выберите SHA1-96 в списке.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр.

Группа Diffie-Hellman. Выберите группу вычислений Diffie-Hellman, используемую на VPN-сервере. Например, если VPN-сервер использует Group2 (1024 бит), выберите 2 из списка.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр.

Параметры сопоставления безопасности дочерних объектов (только IKEv2)

Важно!

Windows 11 требуется следующее:

Настроены все параметры ассоциации безопасности IKE и Параметры сопоставления дочерних параметров безопасности .

ИЛИ

Параметры сопоставления безопасности IKE и Параметры связи безопасности дочерних объектов не настроены.

Эти параметры шифрования используются во время согласования дочерних связей безопасности (также известных как quick mode или phase 2) для подключений IKEv2. Эти параметры должны соответствовать параметрам VPN-сервера. Если параметры не совпадают, профиль VPN не будет подключаться.

Алгоритм преобразования шифра. Выберите алгоритм, используемый на VPN-сервере. Например, если VPN-сервер использует 128-разрядную версию AES-CBC, выберите CBC-AES-128 в списке.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр.

Алгоритм преобразования проверки подлинности. Выберите алгоритм, используемый на VPN-сервере. Например, если ВАШ VPN-сервер использует AES-GCM 128 бит, выберите GCM-AES-128 в списке.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр.

Группа "Идеальная прямая секретность" (PFS). Выберите группу вычислений Diffie-Hellman, используемую для идеальной конфиденциальности пересылки (PFS) на VPN-сервере. Например, если VPN-сервер использует Group2 (1024 бит), выберите 2 из списка.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр.

Пример Pulse Secure

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

Пример клиента F5 Edge

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

Пример SonicWALL Mobile Connect

Группа входа или домен. Это свойство не может быть задано в профиле VPN. Вместо этого Mobile Connect анализирует это значение при вводе имени пользователя и домена в username@domain форматах или DOMAIN\username .

Пример:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

Пример мобильного VPN-подключения CheckPoint

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

Совет

Дополнительные сведения о написании пользовательских XML-команд см. в документации по VPN производителя.

Приложения и правила дорожного движения

Связывание WIP или приложений с этим VPN. Включите этот параметр, если вы хотите, чтобы VPN-подключение использовалось только для некоторых приложений. Доступны следующие параметры:

- Не настроено (по умолчанию): Intune не изменяет или не обновляет этот параметр.

-

Свяжите WIP с этим подключением. Все приложения в домене Защиты идентификации Windows автоматически используют VPN-подключение.

-

Домен WIP для этого подключения. Введите домен Защиты идентификации Windows (WIP). Например, введите

contoso.com.

-

Домен WIP для этого подключения. Введите домен Защиты идентификации Windows (WIP). Например, введите

-

Связывание приложений с этим подключением. Вводимые приложения автоматически используют VPN-подключение.

Ограничить VPN-подключение для этих приложений. Отключение (по умолчанию) позволяет всем приложениям использовать VPN-подключение. Включение ограничивает VPN-подключение только приложениями, которые вы вводите (VPN для каждого приложения). Правила трафика для добавляемых приложений автоматически добавляются в правила сетевого трафика для этого параметра VPN-подключения .

При нажатии кнопки Включить список идентификаторов приложений становится доступным только для чтения. Прежде чем включить этот параметр, добавьте связанные приложения.

Связанные приложения. Выберите Импорт , чтобы импортировать файл со списком

.csvприложений. Ваш.csvфайл выглядит следующим образом:%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalТип приложения определяет идентификатор приложения. Для универсального приложения введите имя семейства пакетов, например

Microsoft.Office.OneNote_8wekyb3d8bbwe. Для классического приложения введите путь к файлу приложения, например%windir%\system32\notepad.exe.Чтобы получить имя семейства пакетов, можно использовать

Get-AppxPackageкомандлет Windows PowerShell. Например, чтобы получить имя семейства пакетов OneNote, откройте Windows PowerShell и введитеGet-AppxPackage *OneNote. Дополнительные сведения см. в разделах Поиск PFN для приложения, установленного на клиентском компьютере Windows , и командлет Get-AppxPackage.

Важно!

Мы рекомендуем защитить все списки приложений, созданные для VPN для каждого приложения. Если несанкционированный пользователь изменяет этот список и вы импортируете его в список VPN-приложений для каждого приложения, вы можете авторизовать VPN-доступ к приложениям, которые не должны иметь доступа. Одним из способов защиты списков приложений является использование списка управления доступом (ACL).

Правила сетевого трафика для этого VPN-подключения. Вы можете добавить правила сети, которые применяются к этому VPN-подключению. Используйте эту функцию для фильтрации сетевого трафика к этому VPN-подключению.

- При создании правила сетевого трафика VPN использует только протоколы, порты и диапазоны IP-адресов, которые вы вводите в этом правиле.

- Если не создать правило сетевого трафика, для этого VPN-подключения будут включены все протоколы, порты и диапазоны адресов.

При добавлении правил трафика, чтобы избежать проблем с VPN, рекомендуется добавить правило catch-all, которое является наименее ограничивающим.

Нажмите кнопку Добавить , чтобы создать правило и введите следующие сведения. Вы также можете импортировать

.csvфайл с этой информацией.Имя. Введите имя правила сетевого трафика.

Тип правила: введите метод туннеля для этого правила. Этот параметр применяется только в том случае, если это правило связано с приложением. Доступны следующие параметры:

- Нет (по умолчанию)

- Разделенный туннель. Этот параметр предоставляет клиентским устройствам два подключения одновременно. Одно подключение является безопасным и предназначено для обеспечения конфиденциальности сетевого трафика. Второе подключение открыто к сети и пропускает интернет-трафик.

- Принудительный туннель. Весь сетевой трафик в этом правиле проходит через VPN. В этом правиле сетевой трафик не передается напрямую в Интернет.

Направление. Выберите поток сетевого трафика, разрешенного VPN-подключением. Доступны следующие параметры:

- Входящий трафик. Разрешает трафик только с внешних сайтов через VPN. Исходящий трафик заблокирован для входа в VPN.

- Исходящий трафик (по умолчанию). Разрешает трафик только к внешним сайтам через VPN. Входящий трафик заблокирован для входа в VPN.

Чтобы разрешить входящий и исходящий трафик, создайте два отдельных правила. Создайте одно правило для входящего трафика и другое правило для исходящего трафика.

Протокол. Введите номер порта сетевого протокола, который будет использовать VPN, в диапазоне от 0 до 255. Например, введите

6для TCP или17для UDP.При вводе протокола вы подключаете две сети по этому же протоколу. При использовании протоколов TPC (

6) или UDP (17) необходимо также ввести допустимые локальные & диапазоны удаленных портов и допустимые локальные & диапазоны удаленных IP-адресов.Вы также можете импортировать

.csvфайл с этой информацией.Диапазоны локальных портов. Если вы используете протоколы TPC (

6) или UDP (17), введите допустимые диапазоны портов локальной сети. Например, введите100нижний порт и120верхний порт.Можно создать список допустимых диапазонов портов, например 100–120, 200, 300–320. Для одного порта введите один и тот же номер порта в обоих полях.

Вы также можете импортировать

.csvфайл с этой информацией.Диапазоны удаленных портов. Если вы используете протоколы TPC (

6) или UDP (17), введите допустимые диапазоны удаленных сетевых портов. Например, введите100нижний порт и120верхний порт.Можно создать список допустимых диапазонов портов, например 100–120, 200, 300–320. Для одного порта введите один и тот же номер порта в обоих полях.

Вы также можете импортировать

.csvфайл с этой информацией.Диапазоны локальных адресов. Введите допустимые диапазоны адресов IPv4 локальной сети, которые могут использовать VPN. Только IP-адреса клиентских устройств в этом диапазоне используют эту VPN-сеть.

Например, введите

10.0.0.22нижний порт и10.0.0.122верхний порт.Можно создать список разрешенных IP-адресов. Для одного IP-адреса введите один и тот же IP-адрес в обоих полях.

Вы также можете импортировать

.csvфайл с этой информацией.Диапазоны удаленных адресов. Введите допустимые диапазоны адресов IPv4 удаленной сети, которые могут использовать VPN. Этот VPN используется только для IP-адресов в этом диапазоне.

Например, введите

10.0.0.22нижний порт и10.0.0.122верхний порт.Можно создать список разрешенных IP-адресов. Для одного IP-адреса введите один и тот же IP-адрес в обоих полях.

Вы также можете импортировать

.csvфайл с этой информацией.

Условный доступ

Условный доступ для этого VPN-подключения: включает поток соответствия устройств от клиента. Если этот параметр включен, VPN-клиент взаимодействует с Microsoft Entra ID, чтобы получить сертификат, используемый для проверки подлинности. VPN-подключение должно быть настроено для использования проверки подлинности с помощью сертификата, а VPN-сервер должен доверять серверу, возвращенным Microsoft Entra ID.

Единый вход (SSO) с альтернативным сертификатом. Для соответствия устройств используйте сертификат, отличный от сертификата проверки подлинности VPN для проверки подлинности Kerberos. Введите сертификат со следующими параметрами:

- Имя: имя расширенного использования ключа (EKU)

- Идентификатор объекта: идентификатор объекта для EKU

- Хэш издателя: отпечаток для сертификата единого входа

Параметры DNS

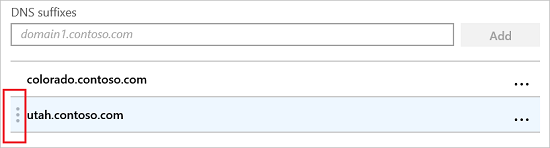

Список поиска DNS-суффиксов. В поле DNS-суффиксы введите DNS-суффикс и добавить. Можно добавить много суффиксов.

При использовании DNS-суффиксов можно искать сетевой ресурс, используя его короткое имя, а не полное доменное имя (FQDN). При поиске по короткому имени суффикс автоматически определяется DNS-сервером. Например,

utah.contoso.comнаходится в списке DNS-суффиксов. Вы выполняете связь сDEV-comp. В этом сценарии он разрешается вDEV-comp.utah.contoso.com.DNS-суффиксы разрешаются в указанном порядке, и порядок можно изменить. Например,

colorado.contoso.comиutah.contoso.comнаходятся в списке DNS-суффиксов, и оба имеют ресурс с именемDEV-comp. Посколькуcolorado.contoso.comявляется первым в списке, он разрешается какDEV-comp.colorado.contoso.com.Чтобы изменить порядок, выделите точки слева от DNS-суффикса, а затем перетащите суффикс в начало:

Правила таблицы политики разрешения имен (NRPT): правила таблицы политики разрешения имен (NRPT) определяют, как DNS разрешает имена при подключении к VPN. После установки VPN-подключения вы выбираете, какие DNS-серверы использует VPN-подключение.

Можно добавить правила, включающие домен, DNS-сервер, прокси-сервер и другие сведения. Эти правила разрешают указанный домен. VPN-подключение использует эти правила, когда пользователи подключаются к вводимым доменам.

Выберите Добавить , чтобы добавить новое правило. Для каждого сервера введите:

-

Домен: введите полное доменное имя (FQDN) или DNS-суффикс, чтобы применить правило. Вы также можете ввести точку (.) в начале dns-суффикса. Например, введите

contoso.comили.allcontososubdomains.com. -

DNS-серверы. Введите IP-адрес или DNS-сервер, который разрешает домен. Например, введите

10.0.0.3илиvpn.contoso.com. -

Прокси-сервер. Введите веб-прокси-сервер, разрешающий домен. Например, введите

http://proxy.com. -

Автоматическое подключение. Если включено, устройство автоматически подключается к VPN, когда устройство подключается к домену, который вы вводите, например

contoso.com. Если не настроено (по умолчанию), устройство не подключается к VPN автоматически. - Постоянный. Если задано значение Включено, правило остается в таблице политики разрешения имен (NRPT) до тех пор, пока правило не будет удалено с устройства вручную даже после отключения VPN. Если задано значение Не настроено (по умолчанию), правила NRPT в профиле VPN удаляются с устройства при отключении VPN.

-

Домен: введите полное доменное имя (FQDN) или DNS-суффикс, чтобы применить правило. Вы также можете ввести точку (.) в начале dns-суффикса. Например, введите

Прокси-сервер

-

Скрипт автоматической настройки. Используйте файл для настройки прокси-сервера. Введите URL-адрес прокси-сервера, содержащий файл конфигурации. Например, введите

http://proxy.contoso.com/pac. -

Адрес. Введите IP-адрес или полное имя узла прокси-сервера. Например, введите

10.0.0.3илиvpn.contoso.com. -

Номер порта. Введите номер порта, используемый прокси-сервером. Например, введите

8080. - Обход прокси-сервера для локальных адресов. Этот параметр применяется, если VPN-серверу требуется прокси-сервер для подключения. Если вы не хотите использовать прокси-сервер для локальных адресов, нажмите кнопку Включить.

Разделение туннелирования

- Раздельное туннелирование: включите или отключите , чтобы разрешить устройствам решать, какое подключение следует использовать в зависимости от трафика. Например, пользователь в отеле использует VPN-подключение для доступа к рабочим файлам, но использует стандартную сеть отеля для регулярного просмотра веб-страниц.

- Разделенные маршруты туннелирования для этого VPN-подключения. Добавьте необязательные маршруты для сторонних поставщиков VPN. Введите префикс назначения и размер префикса для каждого подключения.

Обнаружение доверенной сети

DNS-суффиксы доверенной сети. Если пользователи уже подключены к доверенной сети, вы можете запретить устройствам автоматически подключаться к другим VPN-подключениям.

В поле DNS-суффиксы введите DNS-суффикс, которому требуется доверять, например contoso.com, и нажмите кнопку Добавить. Вы можете добавить любое количество суффиксов.

Если пользователь подключен к DNS-суффиксу в списке, он не будет автоматически подключаться к другому VPN-подключению. Пользователь продолжает использовать список доверенных DNS-суффиксов, которые вы вводите. Доверенная сеть по-прежнему используется, даже если заданы какие-либо автозадатели.

Например, если пользователь уже подключен к доверенному DNS-суффиксу, следующие автотригеры игнорируются. В частности, DNS-суффиксы в списке отменяют все другие автотригеры подключения, в том числе:

- Всегда на месте

- Триггер на основе приложений

- Автотригер DNS

Дальнейшие действия

Профиль создан, но может еще ничего не делать. Не забудьте назначить профиль и отслеживать его состояние.

Настройка параметров VPN на устройствах Android, iOS/iPadOS и macOS .