Соединитель защиты от угроз на мобильных устройствах Check Point Harmony в Intune

Вы можете управлять доступом к корпоративным ресурсам с мобильных устройств посредством условного доступа на основании оценки рисков, проведенной Check Point Harmony Mobile, — решением для защиты от угроз на мобильных устройствах, интегрированным с Microsoft Intune. Оценка рисков основана на телеметрии, собираемой с устройств с запущенным приложением Harmony Mobile Protect.

Вы можете настроить политики условного доступа на основе оценки рисков Check Point Harmony Mobile, реализуемой с помощью политик соответствия устройств Intune. Эти политики также можно использовать для разрешения или запрета доступа несовместимых устройств к ресурсам организации на основании обнаруженных угроз.

Поддерживаемые платформы

Android 8 и более поздних версий

iOS 12 и более поздних версий

Предварительные условия

Идентификатор Microsoft Entra P1

Подписка Microsoft Intune (план 1)

Подписка на защиту от угроз на мобильных устройствах Check Point Harmony

- См. веб-сайт CheckPoint Harmony.

Как Intune и Check Point Harmony Mobile помогают защитить ресурсы вашей организации?

Мобильное приложение Check Point Harmony для Android, iOS/iPadOS записывает данные файловой системы, сетевого стека, а также телеметрии устройств и приложений, если они доступны, а затем отправляет данные телеметрии в облачную службу Check Point Harmony, чтобы оценить риск, связанный с мобильными угрозами устройства.

Политика соответствия устройств Intune включает правило защиты от угроз на мобильных устройствах Check Point Harmony, основанное на оценке рисков Check Point Harmony. При включении этого правила Intune оценивает соответствие устройства заданной политике. Если устройство определяется как несоответствующее, его доступ к таким ресурсам, как Exchange Online и SharePoint Online, блокируется. Пользователи также получают от приложения Harmony Mobile Protect, установленного на устройстве, рекомендации по устранению проблемы и восстановлению доступа к корпоративным ресурсам.

Далее приведены некоторые распространенные сценарии.

Управление доступом на основании оценки угроз от вредоносных приложений

При обнаружении на устройствах вредоносного ПО можно заблокировать до устранения угрозы следующие функции.

Подключение к корпоративной электронной почте

Синхронизация корпоративных файлов с помощью приложения OneDrive для работы

Доступ к приложениям организации

Блокировка при обнаружении вредоносных программ:

Доступ восстановлен после исправления:

Управление доступом на основе угроз для сети

Обнаружение угроз типа злоумышленник в середине и защита доступа к сетям Wi-Fi на основе рисков для устройств.

Блокировка доступа к сети через Wi-Fi:

Доступ восстановлен после исправления:

Управление доступом к SharePoint Online на основе оценки угроз для сети

Обнаружение угроз типа злоумышленник в середине и предотвращение синхронизации корпоративных файлов на основе риска для устройств.

Блокирование SharePoint Online при обнаружении сетевых угроз:

Доступ восстановлен после исправления:

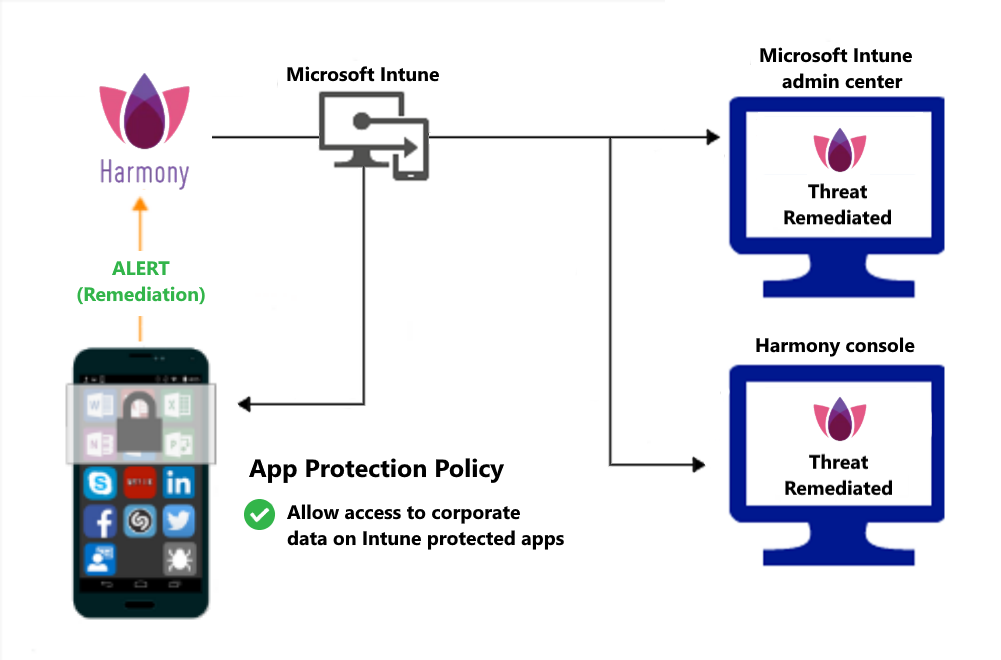

Управление доступом на незарегистрированных устройствах на основании оценки угроз от вредоносных приложений

Когда решение защиты от угроз на мобильных устройствах Check Point Harmony считает, что устройство заражено:

Доступ предоставляется после устранения угрозы: