Microsoft Tunnel для управления мобильными приложениями для iOS/iPadOS

Примечание.

Эта возможность доступна как надстройка Intune. Дополнительные сведения см. в статье Использование возможностей надстройки Intune Suite.

При добавлении Microsoft Tunnel для управления мобильными приложениями (MAM) в клиент можно использовать Microsoft Tunnel VPN-шлюз с незарегистрированных устройств iOS для поддержки MAM в следующих сценариях:

- Обеспечьте безопасный доступ к локальным ресурсам с помощью современной проверки подлинности, единого входа и условного доступа.

- Разрешить конечным пользователям использовать свое личное устройство для доступа к локальным ресурсам компании. Регистрация MDM (mobile Управление устройствами) не требуется, и данные компании остаются защищенными.

- Разрешить организациям внедрять программу "Принеси свое устройство" (BYOD). BYOD или личные устройства снижают общую стоимость владения, обеспечивают конфиденциальность пользователей, а корпоративные данные остаются защищенными на этих устройствах.

Применимо к:

- iOS/iPadOS

Tunnel for MAM iOS — это мощный инструмент, позволяющий организациям безопасно управлять мобильными приложениями и защищать их. VPN-подключение для этого решения предоставляется через пакет SDK для iOS для Microsoft Tunnel для MAM.

Помимо использования MAM Tunnel с незарегистрированных устройств, его можно использовать и с зарегистрированными устройствами. Однако зарегистрированное устройство должно использовать конфигурации MDM Tunnel или MAM Tunnel, но не оба. Например, зарегистрированные устройства не могут иметь такое приложение, как Microsoft Edge, которое использует конфигурации туннеля MAM, в то время как другие приложения используют конфигурации MDM Tunnel.

Попробуйте интерактивную демонстрацию

В интерактивной демонстрации Microsoft Tunnel для управления мобильными приложениями для iOS/iPadOS показано, как Tunnel для MAM расширяет VPN-шлюз Microsoft Tunnel для поддержки устройств iOS и iPadOS, не зарегистрированных в Intune.

Поддержка облака для государственных организаций

Microsoft Tunnel для MAM в iOS/iPadOS поддерживается в следующих национальных облачных средах:

- Облако сообщества государственных организаций США (GCC) High

- Министерство обороны США (DoD)

Microsoft Tunnel для MAM в iOS/iPadOS не поддерживает федеральный Standard обработки информации (FIPS).

Дополнительные сведения см. в разделе Microsoft Intune описание службы GCC для государственных организаций США.

Необходимые пакеты SDK для iOS

Чтобы использовать Microsoft Tunnel для MAM iOS, необходимо обновить бизнес-приложения (LOB) для интеграции следующих трех пакетов SDK. Инструкции по интеграции каждого пакета SDK см. далее в этой статье:

- Пакет SDK для приложений Intune для iOS

- Библиотека проверки подлинности Майкрософт (MSAL)

- Tunnel for MAM iOS SDK

Архитектура пакета SDK для MAM для iOS

На следующей схеме описывается поток из управляемого приложения, которое успешно интегрировано с пакетом SDK Tunnel для MAM для iOS.

Действия

- При первоначальном запуске приложения подключение осуществляется через туннель для пакета SDK для MAM.

- Для проверки подлинности требуется маркер проверки подлинности.

- Возможно, на устройстве уже есть маркер проверки подлинности Microsoft Entra, полученный при предыдущем входе с помощью другого приложения с поддержкой MAM на устройстве (например, Outlook, Microsoft Edge и мобильные приложения Microsoft 365 Office).

- Tcp Connect (ПОДТВЕРЖДЕНИЕ TLS) происходит с маркером для сервера туннеля.

- Если UDP включена в шлюзе Microsoft Tunnel, выполняется подключение к каналу данных с помощью DTLS. Если UDP отключен, tcp используется для установки канала данных для шлюза Tunnel. См. примечания TCP и UDP в архитектуре Microsoft Tunnel.

- Когда мобильное приложение устанавливает подключение к локальному корпоративному ресурсу:

- Запрос на подключение к API Microsoft Tunnel для MAM для этого ресурса компании.

- К корпоративному ресурсу выполняется зашифрованный веб-запрос.

Примечание.

Пакет SDK tunnel for MAM iOS предоставляет VPN Tunnel. Он ограничен сетевым уровнем в приложении. VPN-подключения не отображаются в параметрах iOS.

Каждое активное бизнес-приложение (LOB), интегрированное с Tunnel for MAM iOS-SDK и работающее на переднем плане, представляет активное клиентское подключение на сервере шлюза tunnel. Средство командной строки mst-cli можно использовать для мониторинга активных клиентских подключений. Сведения о средстве командной строки mst-cli см. в статье Справочник по шлюзу Microsoft Tunnel.

Настройка политик Intune для Microsoft Tunnel для MAM iOS

Microsoft Tunnel для MAM iOS использует следующие Intune политики и профили:

- Политика конфигурации приложений . Настраивает параметры шлюза Microsoft Tunnel для пограничных и бизнес-приложений. Вы можете добавить любые доверенные сертификаты, необходимые для доступа к локальным ресурсам.

- политика защита приложений — настраивает параметры защиты данных. Он также определяет способ развертывания политики конфигурации приложений, которая настраивает параметры Microsoft Tunnel для пограничных и бизнес-приложений.

- Профиль доверенного сертификата . Для приложений, которые подключаются к локальным ресурсам и защищены SSL/TLS-сертификатом, выданным локальным или частным центром сертификации (ЦС).

Настройка политики конфигурации приложений для бизнес-приложений

Создайте политику конфигурации приложений для приложений, использующих Tunnel для MAM. Эта политика настраивает приложение для использования определенного сайта шлюза Microsoft Tunnel, прокси-сервера и доверенных сертификатов для пограничных и бизнес-приложений (LOB). Эти ресурсы используются при подключении к локальным ресурсам.

Войдите в Центр администрирования Microsoft Intune и перейдите в разделКонфигурация>приложений>Создание>управляемых приложений.

На вкладке Основные сведения введите имя политики и описание (необязательно).

Для бизнес-приложений выберите + Выбрать пользовательские приложения , чтобы открыть панель Выбор целевых приложений . В области Выбор целевых приложений :

- В поле Bundle или Package ID (Идентификатор пакета) укажите идентификатор пакета бизнес-приложений.

- В поле Платформа выберите iOS/iPadOS, а затем нажмите кнопку Добавить.

- Выберите приложение, которое вы только что добавили, а затем выберите Выбрать.

Примечание.

Бизнес-приложениям требуется пакет SDK для приложений Intune для интеграции iOS и MSAL. ДЛЯ MSAL требуется регистрация приложения Microsoft Entra. Убедитесь, что идентификатор пакета, используемый в политике конфигурации приложений, совпадает с идентификатором пакета, указанным в Microsoft Entra регистрации приложения и проекте приложения Xcode. Xcode — это интегрированная среда разработчика Apple, которая работает в macOS и используется для интеграции пакета SDK tunnel for MAM iOS с приложением.

Чтобы получить идентификатор пакета приложения, добавленного в Intune, можно использовать центр администрирования Intune.

Выбрав приложение, нажмите кнопку Далее.

Дополнительные сведения о добавлении пользовательских приложений в политики см. в статье Политики конфигурации приложений для управляемых приложений пакета SDK для Intune.

На вкладке Параметры разверните *Параметры Microsoft Tunnel для управления мобильными приложениями и настройте следующие параметры:

Примечание.

При настройке прокси-сервера и раздельного туннелирования:

- Файл скрипта автоматической конфигурации прокси-сервера (PAC) позволяет включить как разделенное туннелирование, так и прокси-сервер.

- При использовании адреса прокси-сервера или номера порта не поддерживается включение как раздельного туннелирования, так и прокси-сервера. Весь трафик будет проходить через прокси-сервер, если для включенных маршрутов настроен прокси-сервер. Если включенные маршруты не настроены на прокси-сервере, весь трафик будет исключен из туннеля.

- Задайте для параметра Использовать Microsoft Tunnel для MAM значение Да.

- В поле Имя подключения укажите имя пользователя для этого подключения, например mam-tunnel-vpn.

- Затем выберите Выбрать сайт и выберите один из сайтов шлюза Microsoft Tunnel. Если вы еще не настроили сайт шлюза tunnel, см . статью Настройка Microsoft Tunnel.

- Если приложению требуется доверенный сертификат, выберите Корневой сертификат, а затем выберите профиль доверенного сертификата для использования. Дополнительные сведения см. в разделе Настройка профиля доверенного сертификата далее в этой статье.

Для федеративных клиентов Microsoft Entra необходимы следующие конфигурации, чтобы убедиться, что приложения могут проходить проверку подлинности и получать доступ к необходимым ресурсам. Эта конфигурация обходит URL-адрес общедоступной службы безопасных маркеров:

На вкладке Параметры разверните узел Общие параметры конфигурации , а затем настройте пару Имя и Значение следующим образом, чтобы настроить профиль Edge для Tunnel:

-

Имя =

com.microsoft.tunnel.custom_configuration -

Значение =

{"bypassedUrls":["Company'sSTSURL"]}

-

Имя =

Примечание.

BypassedUrl должен включать конечную точку службы безопасности федерации.

Например, значение может отображаться как {"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.

После настройки параметров Tunnel MAM нажмите кнопку Далее , чтобы открыть вкладку Назначения .

На вкладке Назначения выберите Добавить Группы, а затем выберите одну или несколько Microsoft Entra групп пользователей, которые получат эту политику. После настройки групп нажмите кнопку Далее.

На вкладке Просмотр и создание выберите Создать , чтобы завершить создание политики и развернуть политику в назначенных группах.

Новая политика появится в списке политик конфигурации приложений.

Настройка политики конфигурации приложений для Microsoft Edge

Создайте политику конфигурации приложений для Microsoft Edge. Эта политика настраивает Edge на устройстве для подключения к Microsoft Tunnel.

Примечание.

Если у вас уже есть политика конфигурации приложения, созданная для бизнес-приложения, вы можете изменить эту политику, включив в нее параметры пограничных вычислений и необходимых параметров пары "ключ-значение ".

В Центре администрирования Microsoft Intune перейдите в разделКонфигурация>приложений>. Создание>управляемых приложений.

На вкладке Основное:

- Введите имя политики и описание (необязательно).

- Щелкните Выбрать общедоступные приложения, выберите Microsoft Edge для iOS/iPadOS и нажмите кнопку Выбрать.

- После того как Microsoft Edge отобразится в списке общедоступных приложений, нажмите кнопку Далее.

На вкладке Параметры разверните узел Общие параметры конфигурации , а затем настройте пару Имя и Значение следующим образом, чтобы настроить профиль Edge для Tunnel:

Имя Описание com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Значение:TrueЕсли задано значение True, он обеспечивает поддержку режима строгого туннеля для Edge. Когда пользователи входят в Edge с учетной записью организации, если VPN не подключен, режим строгого туннеля блокирует интернет-трафик.

При повторном подключении VPN доступ к Интернету снова становится доступным.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Значение:TrueЕсли задано значение True, он обеспечивает поддержку переключения удостоверений для Edge.

Когда пользователи входят с помощью рабочей или учебной учетной записи, Edge автоматически подключается к VPN. Когда пользователи включают закрытый просмотр, Edge переключается на личную учетную запись и отключает VPN.Только федеративные клиенты Microsoft Entra com.microsoft.tunnel.custom_configuration

Значение:{"bypassedUrls":["Company'sSTSURL"]}Используется федеративной Microsoft Entra клиентами. Чтобы убедиться, что Edge может пройти проверку подлинности и получить доступ к необходимым ресурсам, этот параметр является обязательным. Он обходит URL-адрес общедоступной службы безопасных маркеров.

ЗначениеbypassedUrlдолжно включать конечную точку службы безопасности федерации. Например, значение может иметь вид{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.На следующем рисунке

bypassedUrlпоказан параметр в политике конфигурации приложений для Microsoft Edge:

Примечание.

Убедитесь, что в конце параметров общей конфигурации нет пробелов.

Эту же политику можно использовать для настройки других конфигураций Microsoft Edge в категории параметров конфигурации Microsoft Edge . Когда все дополнительные конфигурации для Microsoft Edge будут готовы, нажмите кнопку Далее.

На вкладке Назначения выберите Добавить Группы, а затем выберите одну или несколько Microsoft Entra групп, которые получат эту политику. После настройки групп нажмите кнопку Далее.

На вкладке Просмотр и создание выберите Создать , чтобы завершить создание политики и развернуть политику в назначенных группах.

Настройка политики защиты приложений

Для настройки Microsoft Tunnel для приложений, использующих Microsoft Tunnel для MAM iOS, требуется политика защита приложений.

Эта политика обеспечивает необходимую защиту данных и устанавливает средства доставки политики конфигурации приложений в приложения. Чтобы создать политику защиты приложений, выполните следующие действия.

Войдите в Центр администрирования Microsoft Intune, перейдите в разделЗащита>приложений>и создание политики> и выберите iOS/iPadOS.

На вкладке Основные сведения введите имя политики и описание (необязательно), а затем нажмите кнопку Далее.

На вкладке Приложения для бизнес-приложений выберите + Выбрать пользовательские приложения , чтобы открыть панель Выбор целевых приложений . Затем в области Выбор целевых приложений :

- В поле Идентификатор пакета укажите идентификатор пакета бизнес-приложений и нажмите кнопку Добавить.

- Выберите приложение, которое вы только что добавили, а затем выберите Выбрать.

Примечание.

Бизнес-приложениям требуется пакет SDK для приложений Intune для интеграции iOS и MSAL. ДЛЯ MSAL требуется регистрация приложения Microsoft Entra. Убедитесь, что идентификатор пакета, используемый в политике конфигурации приложений, совпадает с идентификатором пакета, указанным в Microsoft Entra регистрации приложения и проекте приложения Xcode.

Чтобы получить идентификатор пакета приложения, добавленного в Intune, можно использовать центр администрирования Intune.

На вкладках Защита данных, Требования к доступу и Условный запуск настройте все оставшиеся параметры политики защиты приложений на основе требований к развертыванию и защите данных.

На вкладке Назначения выберите Добавить Группы, а затем выберите одну или несколько Microsoft Entra групп пользователей, которые получат эту политику. После настройки групп нажмите кнопку Далее.

Новая политика появится в списке политик защита приложений.

Настройка профиля доверенного сертификата

Приложениям, которые используют туннель MAM для подключения к локальному ресурсу, защищенному SSL/TLS-сертификатом, выданным локальным или частным центром сертификации (ЦС), требуется профиль доверенного сертификата. Если для приложений не требуется подключение этого типа, этот раздел можно пропустить. Профиль доверенного сертификата не добавляется в политику конфигурации приложения.

Профиль доверенного сертификата необходим для установления цепочки доверия с локальной инфраструктурой. Профиль позволяет устройству доверять сертификату, используемому локальным веб-сервером или сервером приложений, обеспечивая безопасную связь между приложением и сервером.

Tunnel для MAM использует полезные данные сертификата с открытым ключом, содержащиеся в профиле доверенного сертификата Intune, но не требует назначения профиля каким-либо Microsoft Entra группам пользователей или устройств. В результате можно использовать профиль доверенного сертификата для любой платформы. Таким образом, для удовлетворения этого требования устройство iOS может использовать профиль доверенного сертификата для Android, iOS или Windows.

Важно!

Для пакета SDK для MAM для iOS требуется, чтобы доверенные сертификаты использовали двоичный формат сертификата X.509 или PEM в кодировке DER .

Во время настройки профиля конфигурации приложения для приложения, которое будет использовать Tunnel для MAM, вы выбираете используемый профиль сертификата. Сведения о настройке этих профилей см. в разделе Доверенные профили корневых сертификатов для Microsoft Intune.

Настройка бизнес-приложений в Центр администрирования Microsoft Entra

Бизнес-приложения, использующие Microsoft Tunnel для MAM iOS, требуют:

- Облачное приложение субъекта-службы шлюза Microsoft Tunnel

- регистрация приложения Microsoft Entra

Субъект-служба шлюза Microsoft Tunnel

Если для условного доступа Microsoft Tunnel MDM еще не создано, подготовьте облачное приложение субъекта-службы шлюза Microsoft Tunnel. Рекомендации см. в статье Использование VPN-шлюза Microsoft Tunnel с политиками условного доступа.

регистрация приложения Microsoft Entra

При интеграции пакета SDK Tunnel для MAM для iOS в бизнес-приложение следующие параметры регистрации приложений должны соответствовать проекту приложения Xcode:

- Идентификатор приложения

- Идентификатор клиента

В зависимости от потребностей выберите один из следующих вариантов:

Создание регистрации приложения

Если у вас есть приложение iOS, которое ранее не было интегрировано с пакетом SDK для Intune приложений для iOS или библиотекой проверки подлинности Майкрософт (MSAL), необходимо создать новую регистрацию приложения. Чтобы создать регистрацию приложения, выполните следующие действия.- Регистрация приложения

- Конфигурация проверки подлинности

- Добавление разрешений API

- Конфигурация маркера

- Проверка с помощью помощник интеграции

Обновление существующей регистрации приложения

Если у вас есть приложение iOS, которое ранее интегрировано с пакетом SDK для приложений Intune для iOS, необходимо просмотреть и обновить имеющуюся регистрацию приложения.

Создание регистрации приложения

В Microsoft Entra онлайн-документации содержатся подробные инструкции и рекомендации по созданию регистрации приложения.

Следующие рекомендации относятся к требованиям для интеграции пакета SDK tunnel for MAM iOS.

В Центр администрирования Microsoft Entra для клиента разверните узел Приложения, а затем выберите Регистрация приложений>+ Новая регистрация.

На странице Регистрация приложения выполните следующие действия.

- Укажите **Имя для регистрации приложения

- Выберите Учетная запись только в этом каталоге организации (только YOUR_TENANT_NAME — один клиент).

- В настоящее время не требуется предоставлять URI перенаправления . Один из них создается автоматически во время последующего шага.

Нажмите кнопку Зарегистрировать , чтобы завершить регистрацию, и откроется страница Обзор регистрации приложения.

На панели Обзор запишите значения идентификатора приложения (клиента) и идентификатора каталога (клиента). Эти значения необходимы для проекта Xcode регистрации приложений. После записи двух значений выберите в разделе Управление, а затем — Проверка подлинности.

В области Проверка подлинности для регистрации приложения выберите + Добавить платформу, а затем выберите плитку для iOS/macOS. Откроется панель Настройка приложения iOS или macOS .

В области Настройка приложения iOS или macOS введите идентификатор пакета для приложения Xcode, которое будет интегрировано с пакетом SDK Tunnel for MAM iOS, а затем выберите Настроить. Откроется панель конфигурации iOS/macOS.

Идентификатор пакета в этом представлении должен точно соответствовать идентификатору пакета в Xcode. Эти сведения можно найти в следующих расположениях в проекте Xcode:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Общее > удостоверение проекта>: идентификатор пакета

Автоматически создаются URI перенаправления и конфигурация MSAL . Нажмите кнопку Готово в нижней части диалогового окна, чтобы завершить работу. Для проверки подлинности другие параметры не требуются.

Затем при просмотре регистрации приложения выберите Разрешения API , а затем + Добавить разрешение. Добавьте разрешения API для управления мобильными приложениями Майкрософт и шлюза Microsoft Tunnel:

- На странице Запрос разрешений API выберите вкладку API, которые используются моей организацией.

- Выполните поиск по запросу Управление мобильными приложениями (Майкрософт), выберите результат и установите флажок.

- Выберите Добавить разрешения.

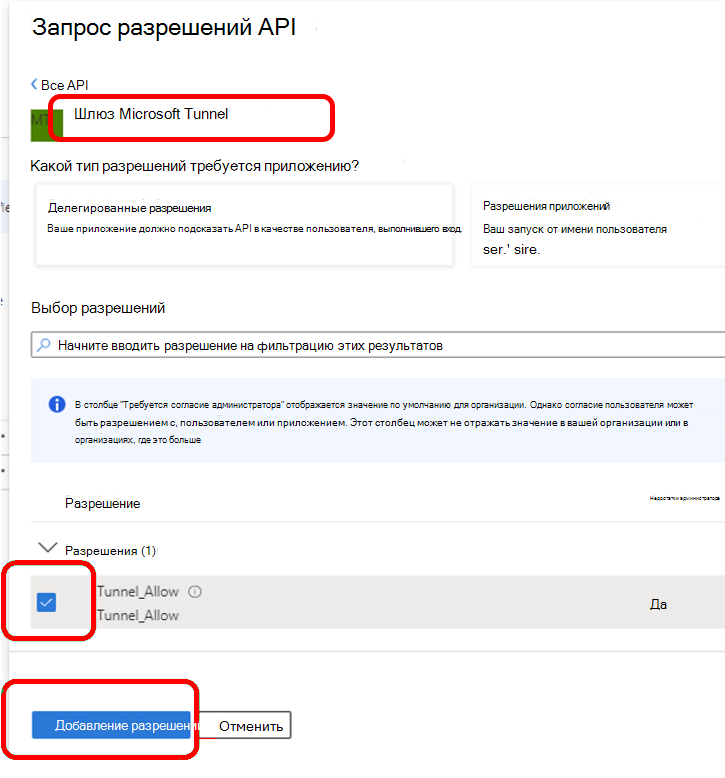

Затем повторите процесс для второго разрешения:

- Выберите + Добавить разрешение и перейдите на вкладку API, которые использует моя организация .

- Найдите шлюз Microsoft Tunnel Gateway, выберите результат и установите флажок Разрешить туннелирование.

- Выберите Добавить разрешения.

Чтобы завершить настройку, вернитесь в область разрешений API и выберите Предоставить согласие администратора для YOUR_TENANT, а затем нажмите кнопку Да.

Затем во время просмотра регистрации приложения выберите Конфигурация маркера, а затем + Добавить необязательное утверждение. На странице Добавление необязательных утверждений в поле Тип маркера выберите Access, а затем в поле Утверждение установите флажок acct. Tunnel для MAM требует этот маркер проверки подлинности для проверки подлинности пользователей для Microsoft Entra ID. Выберите Добавить , чтобы завершить настройку маркера.

Чтобы убедиться, что все параметры успешно применены, выберите Интеграция помощник:

- Для параметра Какие типы приложений вы создаете? выберите Мобильное приложение (Android, iOS, Xamarin, UWP).

- Задайте для этого приложения значениеНет, а затем выберите Оценка регистрации приложения.

В результатах должно отображаться состояние Завершено как для рекомендуемых конфигураций , так и для неохваченных конфигураций.

Обновление существующей регистрации приложения

Если у вас уже есть регистрация приложения, вы можете обновить его, а не создавать новое. Просмотрите следующие параметры и при необходимости внесите изменения.

- Идентификатор приложения и идентификатор клиента

- Конфигурация проверки подлинности

- Разрешения API

- Конфигурация маркера

- Помощник интеграции

В Центр администрирования Microsoft Entra разверните узел Приложения, а затем выберите Регистрация приложений. Затем выберите регистрацию приложения, которую вы хотите проверить и обновить, чтобы открыть ее панель Обзор . Запишите значения идентификатора приложения (клиента) и идентификатора каталога (клиента).

Эти значения должны точно соответствовать следующим значениям в проекте приложения Xcode:

- info.plist > IntuneMAMSettings

- Идентификатор приложения (клиента) = ADALClientId

- Идентификатор каталога (клиента) = ADALAuthority

- info.plist > IntuneMAMSettings

Выберите Проверка подлинности и проверьте тип платформы приложения. Он должен быть iOS/macOS и иметь идентификатор пакета и URI перенаправления. URI перенаправления должен быть сформирован как

msauth.Your_Bundle_ID://auth.Затем выберите Вид , чтобы просмотреть сведения об идентификаторе пакета и URI перенаправления. Убедитесь, что конфигурация MSAL присутствует. Если это не так, инструкции см. в статье Создание Microsoft Entra приложения и субъекта-службы, которые могут получить доступ к ресурсам.

Как и на предыдущем шаге, сравните значения Идентификатор пакета и URI перенаправления со следующими значениями из проекта приложения Xcode:

- Общее > удостоверение проекта>: идентификатор пакета

- info.plist > IntuneMAMSettings: ADALRedirectUri

Также убедитесь, что идентификатор пакета Xcode в проекте приложения соответствует идентификатору пакета регистрации приложения:

Проверьте и обновите разрешения API. Убедитесь, что у вас уже настроены разрешения Microsoft Graph и Microsoft Mobile Application Management .

Затем добавьте разрешения для субъекта-службы шлюза Microsoft Tunnel:

Выберите + Добавить разрешение.

Выберите вкладку API, который использует моя организация .

Найдите Шлюз Microsoft Tunnel и выберите его для запроса разрешений API.

Если шлюз Microsoft Tunnel не отображается в списке, он не был подготовлен. Сведения о его подготовке см. в статье Использование VPN-шлюза Microsoft Tunnel с политиками условного доступа.

Выберите разрешение Tunnel_Allow и выберите Добавить разрешение , чтобы продолжить.

Затем предоставьте согласие администратора для новых разрешений:

- Выберите Предоставить согласие администратора для YOUR_TENANT_NAME.

- В диалоговом окне Предоставление подтверждения согласия администратора выберите Да.

После обновления вы увидите следующие три разрешения API с состоянием Предоставлено для YOUR_TENANT_NAME:

- Microsoft Graph

- Управление мобильными устройствами Майкрософт

- Шлюз Microsoft Tunnel

Выберите Конфигурация токена , чтобы подтвердить параметры. Для утверждения должно отображаться значение acct с типом маркераAccess.

Если acct отсутствует, выберите +Добавить необязательное утверждение , чтобы добавить утверждение:

- В поле Тип токена выберите Access.

- Установите флажок для acct.

- Нажмите кнопку Добавить , чтобы завершить настройку.

Выберите Интеграция помощник, чтобы проверить регистрацию приложения:

- Для параметра Какие типы приложений вы создаете? выберите Мобильное приложение (Android, iOS, Xamarin, UWP)

- Задайте для этого приложения значениеНет, а затем выберите Оценка регистрации приложения.

В результатах должно отображаться состояние Завершено как для рекомендуемых конфигураций , так и для неохваченных конфигураций.

Интеграция бизнес-приложения Xcode

Xcode — это интегрированная среда разработчика Apple, которая работает в macOS и используется для интеграции пакета SDK tunnel for MAM iOS с приложением.

Ниже приведены требования к использованию Xcode для успешной интеграции приложения iOS для использования Microsoft Tunnel для MAM iOS.

- macOS — запуск Xcode

- Xcode 14.0 или более поздней версии

- MAM-SDK — минимальная версия: 16.1.1

- MSAL-SDK — минимальная версия: 1.2.3

- Tunnel for MAM iOS SDK, доступный на сайте GitHub

Инструкции по интеграции пакета SDK см. в руководстве разработчика по tunnel for MAM iOS SDK.

Известные проблемы

Ниже приведены известные проблемы или ограничения для Tunnel для MAM в iOS. Сведения об известных проблемах с пакетом SDK для iOS для Microsoft Tunnel для MAM см. в руководстве разработчика по tunnel for MAM iOS SDK.

MAM Tunnel не поддерживается при использовании туннеля MDM

Вы можете использовать MAM Tunnel с зарегистрированными устройствами вместо конфигураций MDM Tunnel. Однако развертывание политик конфигурации MAM и MDM Tunnel App, содержащих параметры Microsoft Tunnel, на одном устройстве не поддерживается и приводит к сбоям сети клиента.

Например, зарегистрированные устройства не могут иметь такое приложение, как Microsoft Edge, которое использует параметр политики конфигурации приложения для туннеля MAM, в то время как другие приложения используют конфигурации MDM Tunnel.

Решение. Чтобы использовать MAM Tunnel с зарегистрированными устройствами, убедитесь, что в приложении Defender для конечной точки iOS нет политики конфигурации приложений с настроенными параметрами Microsoft Tunnel.

Интеграция Firebase с Tunnel для MAM iOS

При использовании Microsoft Tunnel для iOS с приложением, которое интегрирует Firebase, если приложение не устанавливает подключение к Tunnel перед инициализацией Firebase, могут возникнуть проблемы инициализации и непредвиденное поведение.

Обходной путь. Чтобы избежать этой проблемы, убедитесь, что логика приложения имеет приоритет при успешном подключении к Tunnel перед инициализацией Firebase.

Дополнительные сведения о Firebase см. в разделе https://firebase.google.com/.

Созданное пользовательское приложение не отображается в пользовательском интерфейсе

При создании настраиваемой политики конфигурации приложений добавленное приложение может не отображаться в списке целевых приложений или списке доступных настраиваемых приложений.

Обходной путь. Эту проблему можно устранить, обновив центр администрирования Intune и снова перейдя к политике:

- В Центре администрирования Intune перейдите в разделСоздание конфигурации>приложений>.

- Выберите пользовательские приложения, добавьте идентификатор пакета или пакета для iOS, завершите поток и создайте политику конфигурации приложения.

- Измените основные параметры. Добавленный идентификатор пакета должен отображаться в списке целевых пользовательских приложений.

Приложение Microsoft Azure Authenticator не работает с tunnel for MAM iOS Условный доступ

Решение. Если у вас есть политика условного доступа для шлюза Microsoft Tunnel, требующая многофакторной проверки подлинности в качестве элемента управления предоставлением доступа, необходимо реализовать метод onTokenRequiredWithCallback в классе делегата Microsoft Tunnel в бизнес-приложениях.

Федеративные клиенты Microsoft Entra

Создайте общий параметр конфигурации в конфигурации приложения, чтобы исключить stS клиентов (URL-адрес федеративного сервера) для решения проблемы с MAM-Tunnel подключением:

Опыт работы в браузере Edge при входе пользователей с рабочей учетной записью. Кроме того, пользователи впервые входят в бизнес-приложение.

Обходной путь: создайте общий параметр конфигурации:

key: com.microsoft.tunnel.custom_configuration

value: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

Примечание.

BypassedUrl должен включать конечную точку службы безопасности федерации.

Ограничения при использовании Edge в iOS/iPadOS

Tunnel для MAM не поддерживает:

- Локальные сайты, использующие Kerberos.

- Проверка подлинности на основе сертификатов для веб-сайтов, использующих Edge

Обходной путь: нет.

Совет

Tunnel для MAM в iOS поддерживает вход в веб-сервер встроенной проверки подлинности NTLM в Microsoft Edge, но не для бизнес-приложений (LOB). Дополнительные сведения см. в статье Управление сайтами единого входа NTLMстатьи Управление Microsoft Edge в iOS и Android с помощью Intune.