Подключение к Microsoft Purview и проверка источников данных в частном и безопасном режиме

В этом руководстве вы узнаете, как развернуть частные конечные точки учетной записи, портала и приема для учетной записи Microsoft Purview, чтобы получить доступ к учетной записи purview и сканировать источники данных с помощью локальной среды выполнения интеграции безопасно и в частном порядке, что обеспечивает сквозную сетевую изоляцию.

Частная конечная точка учетной записи Microsoft Purview используется для добавления еще одного уровня безопасности путем включения сценариев, в которых доступ к учетной записи Microsoft Purview разрешен только клиентским вызовам, исходящим из виртуальной сети. Эта частная конечная точка также является необходимым условием для частной конечной точки портала.

Частная конечная точка портала Microsoft Purview необходима для подключения к порталу управления Microsoft Purview с помощью частной сети.

Microsoft Purview может сканировать источники данных в Azure или локальной среде с помощью частных конечных точек приема . При развертывании частной конечной точки приема необходимо развернуть три ресурса частной конечной точки и связать их с управляемыми или настроенными ресурсами Microsoft Purview:

- Частная конечная точка BLOB-объекта связана с управляемой учетной записью хранения Microsoft Purview.

- Частная конечная точка очереди связана с управляемой учетной записью хранения Microsoft Purview.

- Частная конечная точка пространства имен пространства имен связана с настроенным в Microsoft Purview пространством имен Концентратора событий.

Контрольный список развертывания

Используя один из вариантов развертывания, описанных далее в этом руководстве, можно развернуть новую учетную запись Microsoft Purview с частными конечными точками учетной записи, портала и приема, или вы можете развернуть эти частные конечные точки для существующей учетной записи Microsoft Purview:

Выберите соответствующую виртуальную сеть Azure и подсеть для развертывания частных конечных точек Microsoft Purview. Выберите один из приведенных ниже вариантов.

- Разверните новую виртуальную сеть в подписке Azure.

- Найдите существующую виртуальную сеть Azure и подсеть в подписке Azure.

Определите соответствующий метод разрешения DNS-имен, чтобы получить доступ к учетной записи Microsoft Purview и проверить источники данных с помощью частной сети. Можно использовать любой из следующих вариантов:

- Разверните новые зоны Azure DNS, выполнив действия, описанные далее в этом руководстве.

- Добавьте необходимые записи DNS в существующие зоны Azure DNS, выполнив действия, описанные далее в этом руководстве.

- После выполнения действий, описанных в этом руководстве, добавьте необходимые записи DNS A на существующие DNS-серверы вручную.

Разверните новую учетную запись Microsoft Purview с частными конечными точками учетной записи, портала и приема, или разверните частные конечные точки для существующей учетной записи Microsoft Purview.

Включите доступ к Azure Active Directory , если в вашей частной сети настроены правила группы безопасности сети, запрещающие весь общедоступный интернет-трафик.

Разверните и зарегистрируйте локальную среду выполнения интеграции в той же виртуальной сети или в одноранговой виртуальной сети, где развернуты частные конечные точки учетной записи Microsoft Purview и приема.

После завершения работы с этим руководством при необходимости настройте конфигурации DNS.

Проверьте разрешение сети и имен между компьютером управления, локальной виртуальной машиной IR и источниками данных в Microsoft Purview.

Примечание.

Если вы включите управляемый концентратор событий после развертывания частной конечной точки приема, вам потребуется повторно развернуть частную конечную точку приема.

Вариант 1. Развертывание новой учетной записи Microsoft Purview с частными конечными точками учетной записи, портала и приема

Перейдите к портал Azure, а затем перейдите на страницу учетных записей Microsoft Purview. Выберите + Создать , чтобы создать учетную запись Microsoft Purview.

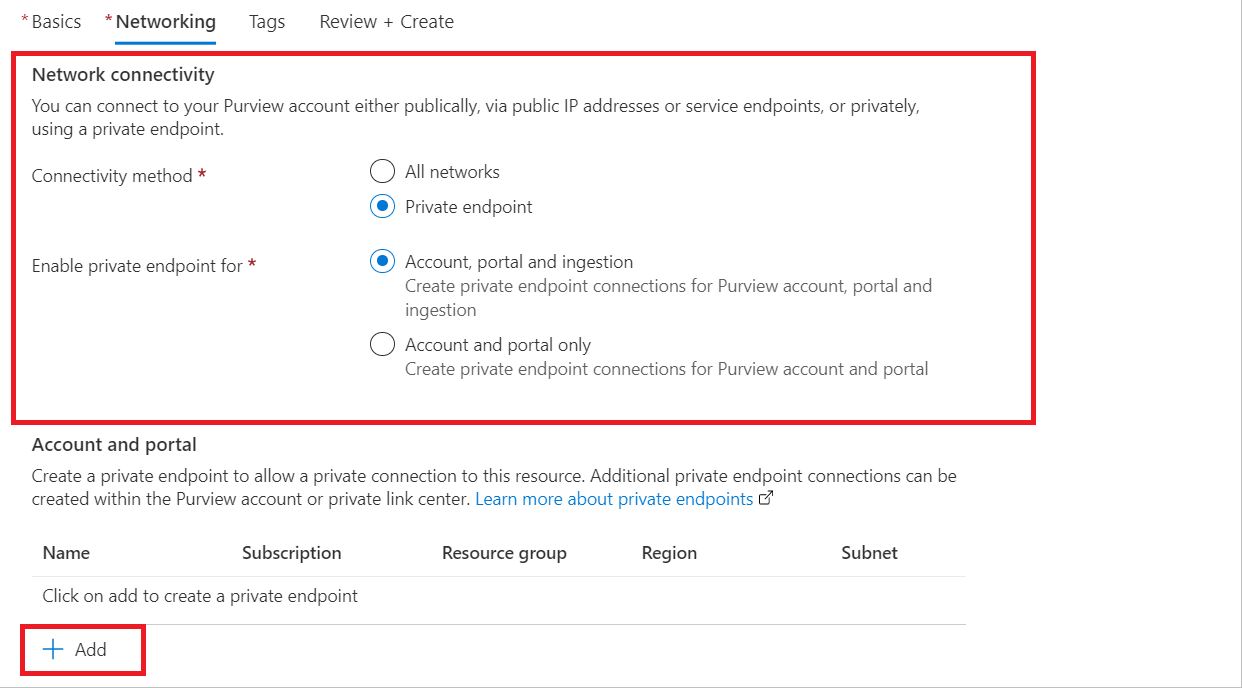

Укажите основные сведения и на вкладке Сеть задайте для метода подключения значение Частная конечная точка. Задайте для включения частной конечной точки значение Учетная запись, Портал и прием.

В разделе Учетная запись и портал выберите + Добавить , чтобы добавить частную конечную точку для учетной записи Microsoft Purview.

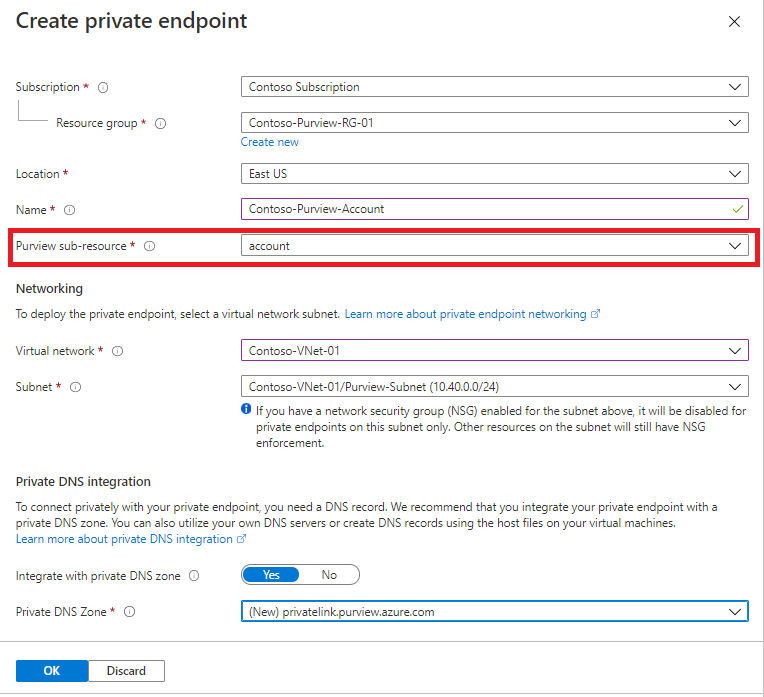

На странице Создание частной конечной точки для подресурса Microsoft Purview выберите свое расположение, укажите имя для частной конечной точки учетной записи и выберите учетную запись. В разделе Сеть выберите виртуальную сеть и подсеть и при необходимости выберите Интеграция с частной зоной DNS, чтобы создать новую зону azure Частная зона DNS.

Примечание.

Вы также можете использовать существующие зоны Azure Частная зона DNS или создавать записи DNS на DNS-серверах вручную позже. Дополнительные сведения см. в статье Настройка разрешения DNS-имен для частных конечных точек.

Нажмите кнопку ОК.

В разделе Мастер учетных записей и портала снова выберите +Добавить еще раз, чтобы добавить частную конечную точку портала .

На странице Создание частной конечной точки для подресурса Microsoft Purview выберите свое расположение, укажите имя для частной конечной точки портала и выберите портал. В разделе Сеть выберите виртуальную сеть и подсеть и при необходимости выберите Интеграция с частной зоной DNS, чтобы создать новую зону azure Частная зона DNS.

Примечание.

Вы также можете использовать существующие зоны Azure Частная зона DNS или создавать записи DNS на DNS-серверах вручную позже. Дополнительные сведения см. в статье Настройка разрешения DNS-имен для частных конечных точек.

Нажмите кнопку ОК.

В разделе Прием настройте частные конечные точки приема, указав сведения о подписке, виртуальной сети и подсети , которые необходимо связать с частной конечной точкой.

При необходимости выберите Частная зона DNS интеграции, чтобы использовать Зоны Частная зона DNS Azure.

Важно!

Важно выбрать правильные зоны Частная зона DNS Azure, чтобы разрешить правильное разрешение имен между Microsoft Purview и источниками данных. Вы также можете использовать существующие зоны Azure Частная зона DNS или создавать записи DNS на DNS-серверах вручную позже. Дополнительные сведения см. в статье Настройка разрешения DNS-имен для частных конечных точек.

Нажмите Проверить и создать. На странице Проверка и создание Azure проверяет конфигурацию.

Когда появится сообщение "Проверка пройдена", нажмите кнопку Создать.

Вариант 2. Включение частной конечной точки учетной записи, портала и приема в существующих учетных записях Microsoft Purview

Перейдите к портал Azure, а затем выберите учетную запись Microsoft Purview, а затем в разделе Параметры выберите Сеть, а затем выберите Подключения к частной конечной точке.

Выберите + Частная конечная точка , чтобы создать новую частную конечную точку.

Заполните основные сведения.

На вкладке Ресурс в поле Тип ресурса выберите Microsoft.Purview/accounts.

В поле Ресурс выберите учетную запись Microsoft Purview, а в поле Целевой подресурс выберите учетная запись.

На вкладке Конфигурация выберите виртуальную сеть и при необходимости выберите Azure Частная зона DNS зону, чтобы создать новую зону Azure DNS.

Примечание.

Для настройки DNS можно также использовать существующие зоны Azure Частная зона DNS из раскрывающегося списка или добавить необходимые записи DNS на DNS-серверы вручную позже. Дополнительные сведения см. в статье Настройка разрешения DNS-имен для частных конечных точек.

Перейдите на страницу сводки и выберите Создать , чтобы создать частную конечную точку учетной записи.

Повторите шаги 2–7, чтобы создать частную конечную точку портала. Убедитесь, что выбран портал для целевого подресурса.

В учетной записи Microsoft Purview в разделе Параметры выберите Сеть, а затем выберите Прием подключений к частной конечной точке.

В разделе Подключения частных конечных точек приема выберите + Создать , чтобы создать новую частную конечную точку приема.

Укажите основные сведения, выбрав существующую виртуальную сеть и сведения о подсети. При необходимости выберите Частная зона DNS интеграции, чтобы использовать Зоны Частная зона DNS Azure. Выберите правильные зоны Azure Частная зона DNS в каждом списке.

Примечание.

Вы также можете использовать существующие зоны Azure Частная зона DNS или создавать записи DNS на DNS-серверах вручную позже. Дополнительные сведения см. в статье Настройка разрешения DNS-имен для частных конечных точек.

Нажмите кнопку Создать , чтобы завершить настройку.

Включение доступа к Azure Active Directory

Примечание.

Если виртуальная машина, VPN-шлюз или шлюз пиринга виртуальной сети имеет общедоступный доступ к Интернету, она может получить доступ к порталу управления Microsoft Purview и учетной записи Microsoft Purview, включенной с частными конечными точками. По этой причине вам не нужно следовать остальным инструкциям. Если в вашей частной сети настроены правила группы безопасности сети, запрещающие весь общедоступный интернет-трафик, необходимо добавить некоторые правила, чтобы включить доступ к Azure Active Directory (Azure AD). Следуйте инструкциям.

Эти инструкции предоставляются для безопасного доступа к Microsoft Purview с виртуальной машины Azure. Аналогичные действия необходимо выполнить, если вы используете VPN или другие шлюзы пиринга виртуальных сетей.

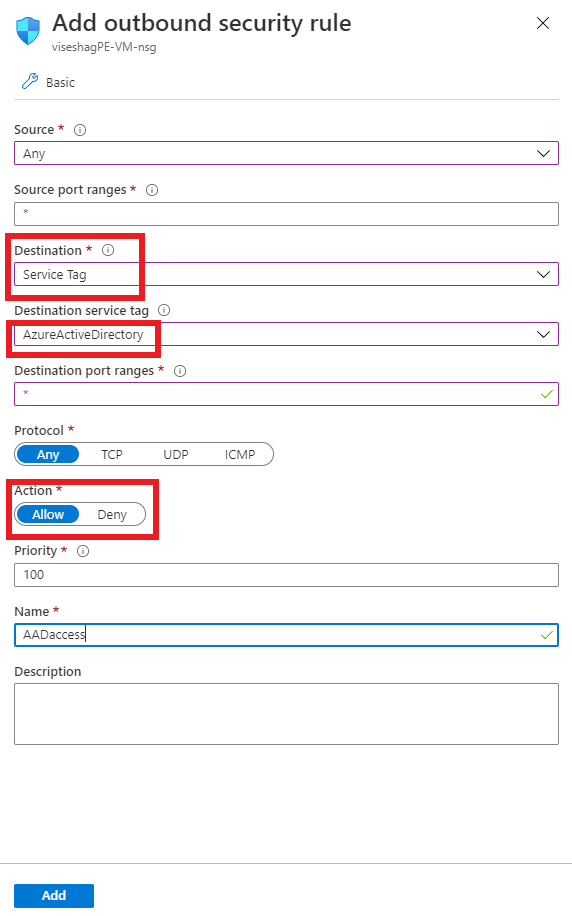

Перейдите к виртуальной машине в портал Azure и в разделе Параметры выберите Сеть. Затем выберите Правила исходящего порта>Добавить правило исходящего порта.

На панели Добавление правила безопасности для исходящего трафика выполните следующие действия.

- В разделе Назначение выберите Тег службы.

- В разделе Тег службы назначения выберите AzureActiveDirectory.

- В разделе Диапазоны портов назначения выберите *.

- В разделе Действие выберите Разрешить.

- В разделе Приоритет значение должно быть выше правила, запрещающего весь интернет-трафик.

Создайте правило.

Выполните те же действия, чтобы создать другое правило для разрешения тега службы AzureResourceManager . Если вам нужно получить доступ к портал Azure, можно также добавить правило для тега службы AzurePortal.

Подключитесь к виртуальной машине и откройте браузер. Перейдите в консоль браузера, нажав клавиши CTRL+SHIFT+J, и перейдите на вкладку "Сеть", чтобы отслеживать сетевые запросы. Введите web.purview.azure.com в поле URL-адрес и попытайтесь войти с помощью учетных данных Azure AD. Вероятно, вход завершится ошибкой, и на вкладке Сеть на консоли вы увидите, Azure AD пытается получить доступ к aadcdn.msauth.net, но блокируется.

В этом случае откройте командную строку на виртуальной машине, проверьте связь aadcdn.msauth.net, получите его IP-адрес, а затем добавьте правило исходящего порта для IP-адреса в правилах безопасности сети виртуальной машины. Задайте для параметра Назначениезначение IP-адреса, а ip-адреса назначения — IP-адрес aadcdn. Из-за Azure Load Balancer и диспетчера трафика Azure IP-адрес сети доставки содержимого Azure AD может быть динамическим. После получения IP-адреса лучше добавить его в файл узла виртуальной машины, чтобы заставить браузер посетить этот IP-адрес, чтобы получить Azure AD сеть доставки содержимого.

После создания нового правила вернитесь к виртуальной машине и повторите попытку входа с помощью учетных данных Azure AD. Если вход выполнен успешно, портал управления Microsoft Purview готов к использованию. Но в некоторых случаях Azure AD перенаправляет на другие домены для входа в зависимости от типа учетной записи клиента. Например, для учетной записи live.com Azure AD перенаправления на live.com для входа, а затем эти запросы снова блокируются. Для учетных записей сотрудников Майкрософт Azure AD обращается к msft.sts.microsoft.com для получения сведений о входе.

Проверьте сетевые запросы на вкладке "Сеть " браузера, чтобы узнать, какие запросы домена блокируются, повторите предыдущий шаг, чтобы получить его IP-адрес, и добавьте правила исходящего порта в группу безопасности сети, чтобы разрешить запросы для этого IP-адреса. По возможности добавьте URL-адрес и IP-адрес в файл узла виртуальной машины, чтобы исправить разрешение DNS. Если вы знаете точные диапазоны IP-адресов домена входа, вы также можете напрямую добавить их в сетевые правила.

Теперь вход Azure AD должен быть успешным. Портал управления Microsoft Purview загрузится успешно, но список всех учетных записей Microsoft Purview не будет работать, так как он может получить доступ только к определенной учетной записи Microsoft Purview. Введите

web.purview.azure.com/resource/{PurviewAccountName}, чтобы напрямую посетить учетную запись Microsoft Purview, для которую вы успешно настроили частную конечную точку.

Разверните локальную среду выполнения интеграции (IR) и проверьте источники данных.

После развертывания частных конечных точек приема для Microsoft Purview необходимо настроить и зарегистрировать по крайней мере одну локальную среду выполнения интеграции (IR):

Все локальные типы источников, такие как Microsoft SQL Server, Oracle, SAP и другие, в настоящее время поддерживаются только с помощью локальной проверки на основе IR. Локальная среда ir должна выполняться в частной сети, а затем выполнять пиринг с виртуальной сетью в Azure.

Для всех типов источников Azure, таких как Хранилище BLOB-объектов Azure и база данных Azure SQL, необходимо явно выбрать запуск проверки с помощью локальной среды выполнения интеграции, развернутой в той же виртуальной сети или в одноранговой виртуальной сети, где развернуты учетные записи Microsoft Purview и частные конечные точки приема.

Выполните действия, описанные в разделе Создание локальной среды выполнения интеграции и управление ею , чтобы настроить локальную среду выполнения интеграции. Затем настройте проверку в источнике Azure, выбрав локальную среду ir в раскрывающемся списке Подключиться через среду выполнения интеграции , чтобы обеспечить сетевую изоляцию.

Важно!

Убедитесь, что вы скачали и установили последнюю версию локальной среды выполнения интеграции из Центра загрузки Майкрософт.

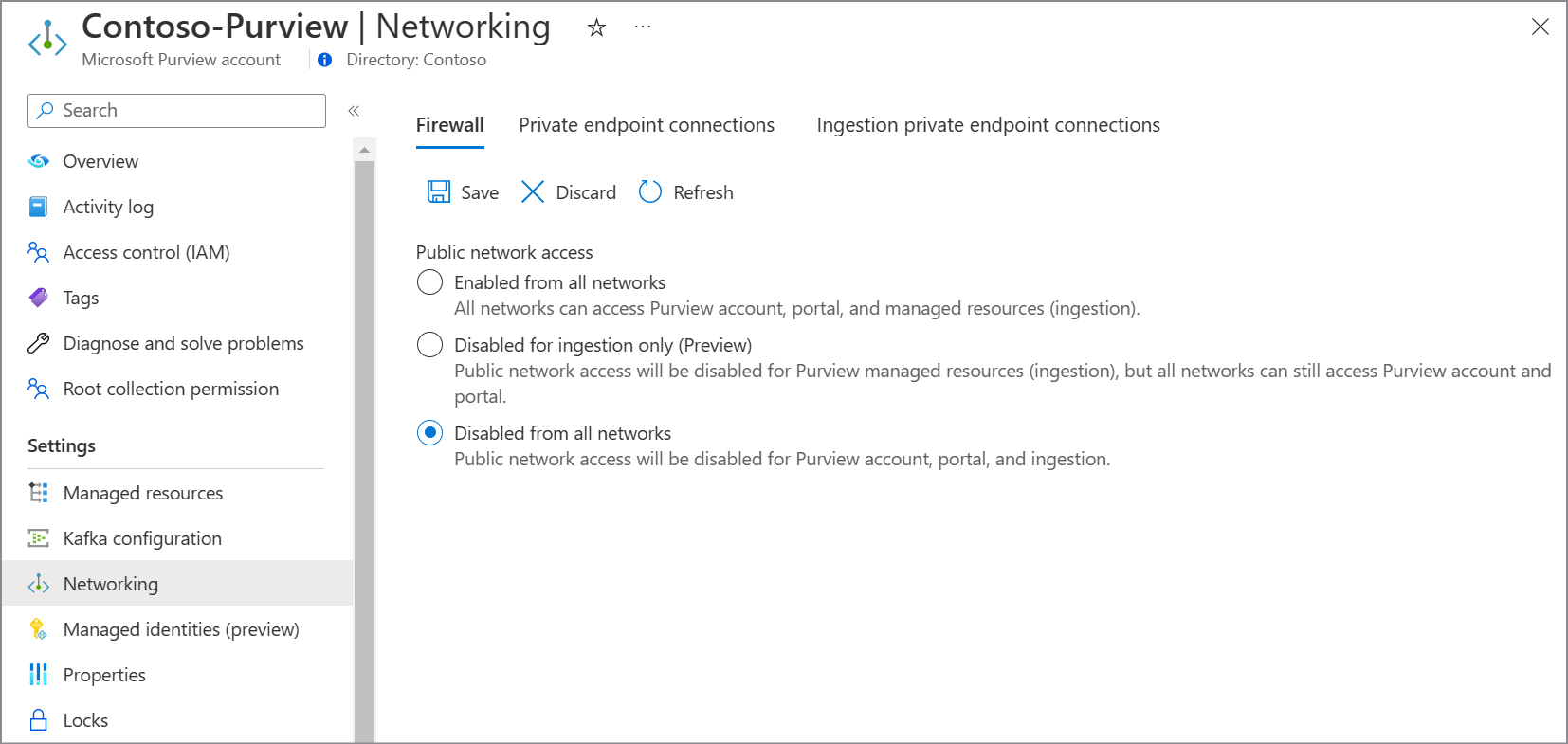

Брандмауэры для ограничения общего доступа

Чтобы полностью отключить доступ к учетной записи Microsoft Purview из общедоступного Интернета, выполните следующие действия. Этот параметр применяется как к частной конечной точке, так и к подключениям к частной конечной точке приема.

В портал Azure перейдите к учетной записи Microsoft Purview и в разделе Параметры выберите Сеть.

Перейдите на вкладку Брандмауэр и убедитесь, что переключатель установлен в значение Отключить от всех сетей.