Microsoft Entra 애플리케이션 프록시를 사용하여 원격 데스크톱 게시

원격 데스크톱 서비스와 Microsoft Entra 애플리케이션 프록시를 함께 작동하여 회사 네트워크에서 멀리 떨어져 있는 작업자의 생산성을 높일 수 있습니다.

이 문서의 대상은 다음과 같습니다.

- 원격 데스크톱 서비스를 통해 온-프레미스 애플리케이션을 게시하여 최종 사용자에게 더 많은 애플리케이션을 제공하려는 현재 애플리케이션 프록시 고객입니다.

- Microsoft Entra 애플리케이션 프록시를 사용하여 배포의 공격에 대한 취약성을 줄이려고 하는 현재 원격 데스크톱 서비스 고객. 이 시나리오에서는 RDS에 대한 2단계 확인 및 조건부 액세스 제어 집합을 제공합니다.

애플리케이션 프록시가 표준 RDS 배포에 적합한 방법

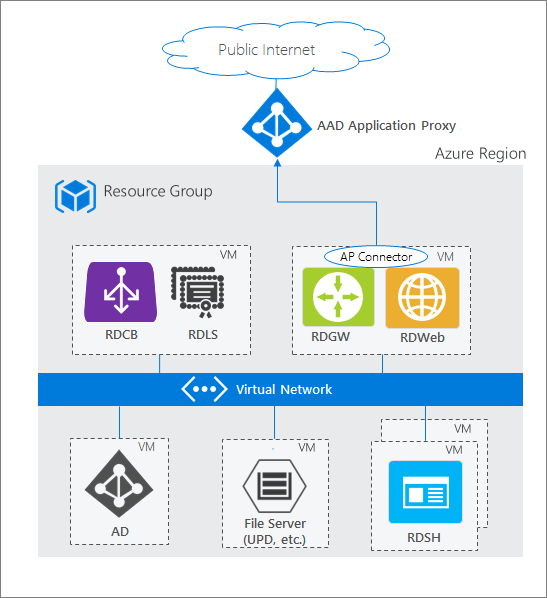

표준 RDS 배포에는 Windows Server에서 실행되는 다양한 원격 데스크톱 역할 서비스가 포함됩니다. 원격 데스크톱 서비스 아키텍처에는 여러 배포 옵션이 있습니다. 다른 배포 옵션과 달리, RDS deployment with Microsoft Entra Application Proxy(Microsoft Entra 애플리케이션 프록시를 사용한 RDS 배포)(다음 다이어그램에 표시)는 커넥터 서비스를 실행하는 서버에서 영구 아웃바운드 연결이 있다는 것입니다. 기타 배포에서는 부하 분산 장치를 통해 열린 인바운드 연결을 유지합니다.

RDS 배포에서 RD(원격 데스크톱) 웹 역할 및 RD 게이트웨이 역할은 인터넷 연결 컴퓨터에서 실행됩니다. 이러한 엔드포인트는 다음 이유로 표시됩니다.

- RD 웹에서는 사용자에게 액세스할 수 있는 다양한 온-프레미스 애플리케이션 및 데스크톱에 로그인하고 이를 볼 수 있는 공용 엔드포인트를 제공합니다. 리소스를 선택하면 OS의 네이티브 앱을 사용하여 RDP(원격 데스크톱 프로토콜) 연결이 만들어집니다.

- 사용자가 RDP 연결을 시작하면 RD 게이트웨이가 중요해집니다. RD 게이트웨이는 인터넷을 통해 나오는 암호화된 RDP 트래픽을 처리하고 사용자가 연결되어 있는 온-프레미스 서버로 전환합니다. 이 시나리오에서 RD 게이트웨이가 수신하는 트래픽은 Microsoft Entra 애플리케이션 프록시에서 나옵니다.

팁

이전에 RDS를 배포하지 않았거나 시작하기 전에 추가 정보가 필요한 경우 seamlessly deploy RDS with Azure Resource Manager and Azure Marketplace(Azure Resource Manager 및 Azure Marketplace를 사용하여 원활하게 RDS 배포)를 수행하는 방법을 알아보세요.

요구 사항

- RD 웹 및 RD 게이트웨이 엔드포인트는 둘 다 같은 컴퓨터에 있고 공통 루트를 사용해야 합니다. RD 웹 및 RD 게이트웨이는 애플리케이션 프록시가 있는 단일 애플리케이션으로 게시되므로 두 애플리케이션 간에 Single Sign-On 환경을 사용할 수 있습니다.

- RDS 및 사용하도록 설정된 애플리케이션 프록시를 배포합니다. 애플리케이션 프록시를 사용하도록 설정하고 필요한 포트 및 URL을 열고 서버에서 TLS(전송 계층 보안) 1.2를 사용하도록 설정합니다. 열어야 하는 포트 및 기타 세부 정보를 알아보려면 자습서: Microsoft Entra ID의 애플리케이션 프록시를 통해 원격 액세스를 위한 온-프레미스 애플리케이션 추가를 참조하세요.

- 최종 사용자는 호환되는 브라우저를 사용하여 RD 웹 또는 RD 웹 클라이언트에 연결해야 합니다. 자세한 내용은 클라이언트 구성 지원을 참조 하세요.

- RD 웹을 게시할 때 가능하면 동일한 내부 및 외부 FQDN(정규화된 Do기본 이름)을 사용합니다. 내부 및 외부 FQDN(정규화된 Do기본 Name)이 다른 경우 클라이언트가 잘못된 링크를 받지 않도록 요청 헤더 변환을 사용하지 않도록 설정합니다.

- RD 웹 클라이언트 를 사용하는 경우 동일한 내부 및 외부 FQDN을 사용해야 합니다 . 내부 및 외부 FQDN이 다른 경우 RD 웹 클라이언트를 통해 RemoteApp 연결을 만들 때 websocket 오류가 발생합니다.

- Internet Explorer에서 RD 웹을 사용하는 경우 RDS ActiveX 추가 기능을 사용하도록 설정해야 합니다.

- RD 웹 클라이언트를 사용하는 경우 애플리케이션 프록시 커넥터 버전 1.5.1975 이상을 사용해야 합니다.

- Microsoft Entra 사전 인증 흐름의 경우 사용자는 RemoteApp 및 데스크톱 창에서 게시된 리소스에 만 연결할 수 있습니다 . 사용자는 원격 PC에 연결 창을 사용하여 데스크톱에 연결할 수 없습니다.

- Windows Server 2019를 사용하는 경우 HTTP2 프로토콜을 사용하지 않도록 설정해야 합니다. 자세한 내용은 자습서: Microsoft Entra ID의 애플리케이션 프록시를 통해 원격 액세스를 위한 온-프레미스 애플리케이션 추가를 참조하세요.

공동 RDS 및 애플리케이션 프록시 시나리오 배포

환경에 대해 RDS 및 Microsoft Entra 애플리케이션 프록시를 설정한 후 두 가지 솔루션을 결합하는 단계를 따릅니다. 이러한 단계는 두 개의 웹 연결 RDS 엔드포인트(RD 웹 및 RD 게이트웨이)를 애플리케이션으로 게시한 다음 RDS의 트래픽이 애플리케이션 프록시를 통과하도록 지시하는 방법을 안내합니다.

RD 호스트 엔드포인트 게시

값을 사용하여 새 애플리케이션 프록시 애플리케이션 을 게시합니다.

- 내부 URL:

https://<rdhost>.com/, 여기서<rdhost>는 RD 웹과 RD 게이트웨이에서 공유하는 공통 루트입니다. - 외부 URL: 이 필드는 애플리케이션 이름에 따라 자동으로 채워지지만 수정할 수 있습니다. 사용자가 RDS에 액세스할 때 이 URL로 이동합니다.

- 사전 인증 방법: Microsoft Entra ID.

- URL 헤더 번역: 아니요.

- HTTP 전용 쿠키 사용: 아니요.

- 내부 URL:

게시된 RD 애플리케이션에 사용자를 할당합니다. 모든 사용자가 RDS에도 액세스할 수 있는지 확인합니다.

애플리케이션에 대한 Single Sign-On 방법을 Microsoft Entra Single Sign-On 사용 안 함으로 유지합니다.

참고 항목

사용자에게는 Microsoft Entra ID 및 RD 웹에 대해 한 번씩 인증하도록 요청되지만 RD 게이트웨이에 대한 Single Sign-On이 제공됩니다.

ID>애플리케이션>앱 등록으로 이동합니다. 목록에서 앱을 선택합니다.

관리에서 브랜딩을 선택합니다.

RD 웹 엔드포인트(예:

https://<rdhost>.com/RDWeb)를 가리키도록 홈페이지 URL 필드를 업데이트합니다.

RDS 트래픽을 애플리케이션 프록시로 직접 연결

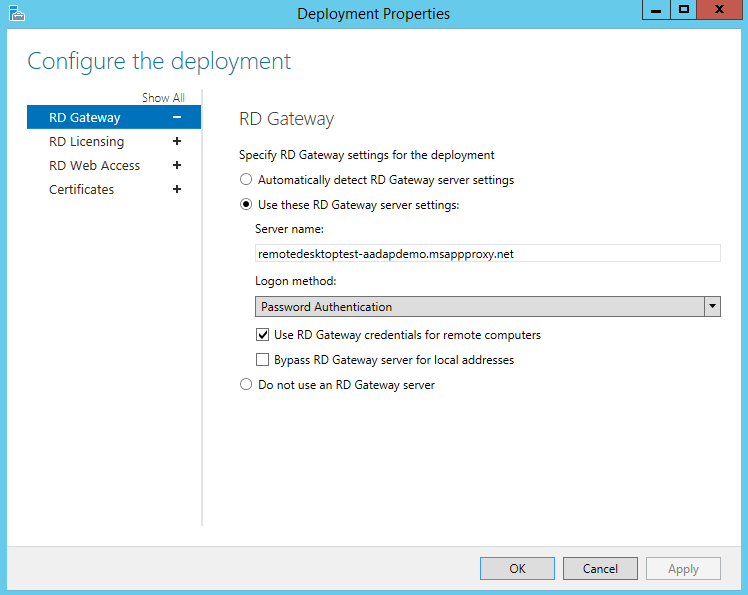

관리자로 RDS 배포에 연결하고 배포에 대한 RD 게이트웨이 서버 이름을 변경합니다. 이 구성은 연결이 Microsoft Entra 애플리케이션 프록시 서비스를 통과하도록 합니다.

RD 연결 브로커 역할을 실행하는 RDS 서버에 연결합니다.

서버 관리자를 시작합니다.

왼쪽 창에서 원격 데스크톱 서비스를 선택합니다.

개요를 선택합니다.

배포 개요 섹션에서 드롭다운 메뉴를 선택하고 배포 속성 편집을 선택합니다.

RD 게이트웨이 탭에서 서버 이름 필드를 애플리케이션 프록시의 RD 호스트 엔드포인트에 대해 설정한 외부 URL로 변경합니다.

로그온 방법 필드를 암호 인증으로 변경합니다.

각 컬렉션에 대해 이 명령을 실행합니다. <yourcollectionname> 및 <proxyfrontendurl>을 사용자 고유의 정보로 바꿉니다. 이 명령은 RD 웹과 RD 게이트웨이 간에 Single Sign-On을 사용하도록 설정하고 성능을 최적화합니다.

Set-RDSessionCollectionConfiguration -CollectionName "<yourcollectionname>" -CustomRdpProperty "pre-authentication server address:s:<proxyfrontendurl>`nrequire pre-authentication:i:1"예:

Set-RDSessionCollectionConfiguration -CollectionName "QuickSessionCollection" -CustomRdpProperty "pre-authentication server address:s:https://remotedesktoptest-aadapdemo.msappproxy.net/`nrequire pre-authentication:i:1"참고 항목

위의 명령은 “`nrequire”에서 억음 악센트 기호를 사용합니다.

사용자 지정 RDP 속성의 수정을 확인하고 이 컬렉션에 대해 RDWeb에서 다운로드한 RDP 파일 콘텐츠를 보려면 다음 명령을 실행합니다.

(get-wmiobject -Namespace root\cimv2\terminalservices -Class Win32_RDCentralPublishedRemoteDesktop).RDPFileContents

이제 원격 데스크톱이 구성되었으므로 Microsoft Entra 애플리케이션 프록시가 RDS의 인터넷 연결 구성 요소로 사용됩니다. RD 웹 및 RD 게이트웨이 컴퓨터에서 다른 공용 인터넷 연결 엔드포인트를 제거합니다.

RD 웹 클라이언트를 사용하도록 설정

사용자가 RD 웹 클라이언트를 사용하도록 하려면 사용자에 대한 원격 데스크톱 웹 클라이언트 설정의 단계를 따릅니다.

원격 데스크톱 웹 클라이언트는 조직의 원격 데스크톱 인프라에 대한 액세스를 제공합니다. Microsoft Edge, Google Chrome, Safari 또는 Mozilla Firefox(v55.0 이상)와 같은 HTML5 호환 웹 브라우저가 필요합니다.

시나리오 테스트

Windows 7 또는 10 컴퓨터에서 Internet Explorer를 사용하여 시나리오를 테스트합니다.

- 설정한 외부 URL로 이동하거나 MyApps 패널에서 애플리케이션을 찾습니다.

- Microsoft Entra ID로 인증합니다. 애플리케이션에 할당한 계정을 사용합니다.

- RD 웹에 인증합니다.

- RDS 인증이 성공하면 원하는 데스크톱 또는 애플리케이션을 선택하고 작동을 시작할 수 있습니다.

다른 클라이언트 구성에 대한 지원

이 문서에 설명된 구성은 RD 웹 또는 RD 웹 클라이언트를 통한 RDS 액세스를 위한 것입니다. 그러나 필요한 경우 다른 운영 체제 또는 브라우저를 지원할 수 있습니다. 차이점은 사용하는 인증 방법입니다.

| 인증 방법 | 지원되는 클라이언트 구성 |

|---|---|

| 사전 인증 | RD 웹 - Windows 7/10/11 사용 Microsoft Edge Chromium IE mode + RDS ActiveX 추가 기능 |

| 사전 인증 | RD 웹 클라이언트-Microsoft Edge, Internet Explorer 11, Google Chrome, Safari 또는 Mozilla Firefox(v 55.0 이상)와 같은 HTML5 호환 웹 브라우저 |

| 통과 | Microsoft 원격 데스크톱 애플리케이션을 지원하는 다른 운영 체제 |

참고 항목

Microsoft Edge Chromium IE내 앱 포털이 원격 데스크톱 앱에 액세스하는 데 사용되는 경우 모드가 필요합니다.

사전 인증 흐름은 통과 흐름보다 더 많은 보안 이점을 제공합니다. 사전 인증을 사용하면 온-프레미스 리소스에 대해 Single Sign-On, 조건부 액세스 및 2단계 인증과 같은 Microsoft Entra 인증 기능을 사용할 수 있습니다. 또한 인증된 트래픽만 네트워크에 도달하도록합니다.

통과 인증을 사용하려면 이 문서에 나열된 단계를 두 번만 수정하면 됩니다.

- RD 호스트 엔드포인트 게시의 1단계에서 사전 인증 방법을 통과로 설정합니다.

- 애플리케이션 프록시에 대한 직접 RDS 트래픽에서 8단계를 완전히 건너뜁니다.