페더레이션을 사용하여 Microsoft Entra ID에서 인증서 기반 인증 시작

페더레이션을 사용한 CBA(인증서 기반 인증)를 사용하면 Exchange Online 계정을 다음에 연결할 때 Windows, Android 또는 iOS 디바이스의 클라이언트 인증서를 사용하여 Microsoft Entra ID에서 인증을 받을 수 있습니다.

- Microsoft Outlook 및 Microsoft Word와 같은 Microsoft 모바일 애플리케이션

- EAS(Exchange ActiveSync) 클라이언트

이 기능을 구성하면 모바일 디바이스의 특정 메일 및 Microsoft Office 애플리케이션에 사용자 이름 및 암호 조합을 입력해야 합니다.

참고 항목

대안으로 조직은 페더레이션 없이 Microsoft Entra CBA를 배포할 수 있습니다. 자세한 내용은 Microsoft Entra ID에 대한 Microsoft Entra 인증서 기반 인증 개요를 참조하세요.

항목 내용:

- Office 365 Enterprise, Business, Education 및 미국 정부 계획의 테넌트 사용자를 위해 CBA를 구성하고 활용하는 단계를 제공합니다.

- PKI(공개 키 인프라) 및 AD FS가 이미 구성되어 있다고 가정합니다.

요구 사항

페더레이션을 사용하여 CBA를 구성하려면 다음 명령문이 true여야 합니다.

- 페더레이션이 있는 CBA는 브라우저 애플리케이션, 최신 인증을 사용하는 기본 클라이언트 또는 MSAL 라이브러리에 대한 페더레이션 환경에서만 지원됩니다. 단, 페더레이션 및 관리 계정 모두에 사용할 수 있는 EXO(Exchange Online)용 EAS(Exchange Active Sync)는 예외입니다. 페더레이션 없이 Microsoft Entra CBA를 구성하려면 Microsoft Entra 인증서 기반 인증을 구성하는 방법을 참조하세요.

- Microsoft Entra ID에는 루트 인증 기관 및 중간 인증 기관이 구성되어야 합니다.

- 각 인증 기관에는 인터넷 연결 URL을 통해 참조될 수 있는 CRL(인증서 해지 목록)이 있어야 합니다.

- Microsoft Entra ID에 해당 인증 기관이 하나 이상 구성되어 있어야 합니다. 인증 기관 구성 섹션에서 관련 단계를 찾을 수 있습니다.

- Exchange ActiveSync 클라이언트의 경우, 보안 주체 이름 또는 주체 대체 이름 필드의 RFC822 이름 값에 Exchange Online 사용자가 라우팅할 수 있는 메일 주소가 있어야 합니다. Microsoft Entra ID는 디렉터리의 프록시 주소 특성에 RFC822 값을 매핑합니다.

- 클라이언트 디바이스는 클라이언트 인증서를 발급하는 하나 이상의 인증 기관에 액세스해야 합니다.

- 클라이언트 인증을 위한 클라이언트 인증서가 클라이언트에 발급되어야 합니다.

Important

Microsoft Entra ID를 성공적으로 다운로드하고 캐시하기 위한 CRL의 최대 크기는 20MB이며 CRL을 다운로드하는 데 필요한 시간은 10초를 초과하지 않아야 합니다. Microsoft Entra ID에서 CRL을 다운로드할 수 없는 경우 해당 CA에서 발급한 인증서를 사용하는 인증서 기반 인증이 실패합니다. CRL 파일이 크기 제한 내에 있는지 확인하는 모범 사례는 인증서 수명을 합리적인 제한 내로 유지하고 만료된 인증서를 정리하는 것입니다.

1단계: 디바이스 플랫폼 선택

첫 번째 단계로 대상 디바이스 플랫폼에 대해 다음을 검토해야 합니다.

- Office 모바일 애플리케이션 지원

- 특정 구현 요구 사항

다음 디바이스 플랫폼에 대한 관련 정보가 있습니다.

2단계: 인증 기관 구성

Microsoft Entra ID에서 인증 기관을 구성하려면 각 인증 기관에 대해 다음을 업로드합니다.

- 인증서의 공개 부분( .cer 형식)

- CRL(인증서 해지 목록)이 있는 인터넷 연결 URL

인증 기관에 대한 스키마는 다음과 같습니다.

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

구성에는 Microsoft Graph PowerShell을 사용할 수 있습니다.

관리자 권한으로 Windows PowerShell을 시작합니다.

Microsoft Graph PowerShell 설치:

Install-Module Microsoft.Graph

첫 번째 구성 단계로 테넌트와 연결을 설정해야 합니다. 테넌트에 대한 연결이 있으면 디렉터리에 정의된 신뢰할 수 있는 인증 기관을 검토, 추가, 삭제 및 수정할 수 있습니다.

연결

테넌트와 연결을 설정하려면 Connect-MgGraph를 사용합니다.

Connect-MgGraph

장치

디렉터리에 정의된 신뢰할 수 있는 인증 기관을 검색하려면 Get-MgOrganizationCertificateBasedAuthConfiguration을 사용합니다.

Get-MgOrganizationCertificateBasedAuthConfiguration

CA를 추가, 수정 또는 제거하려면 Microsoft Entra 관리 센터를 사용합니다.

전역 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

보호>자세히 보기>보안 센터 (또는 신원 보안 점수) >인증 기관으로 이동하세요.

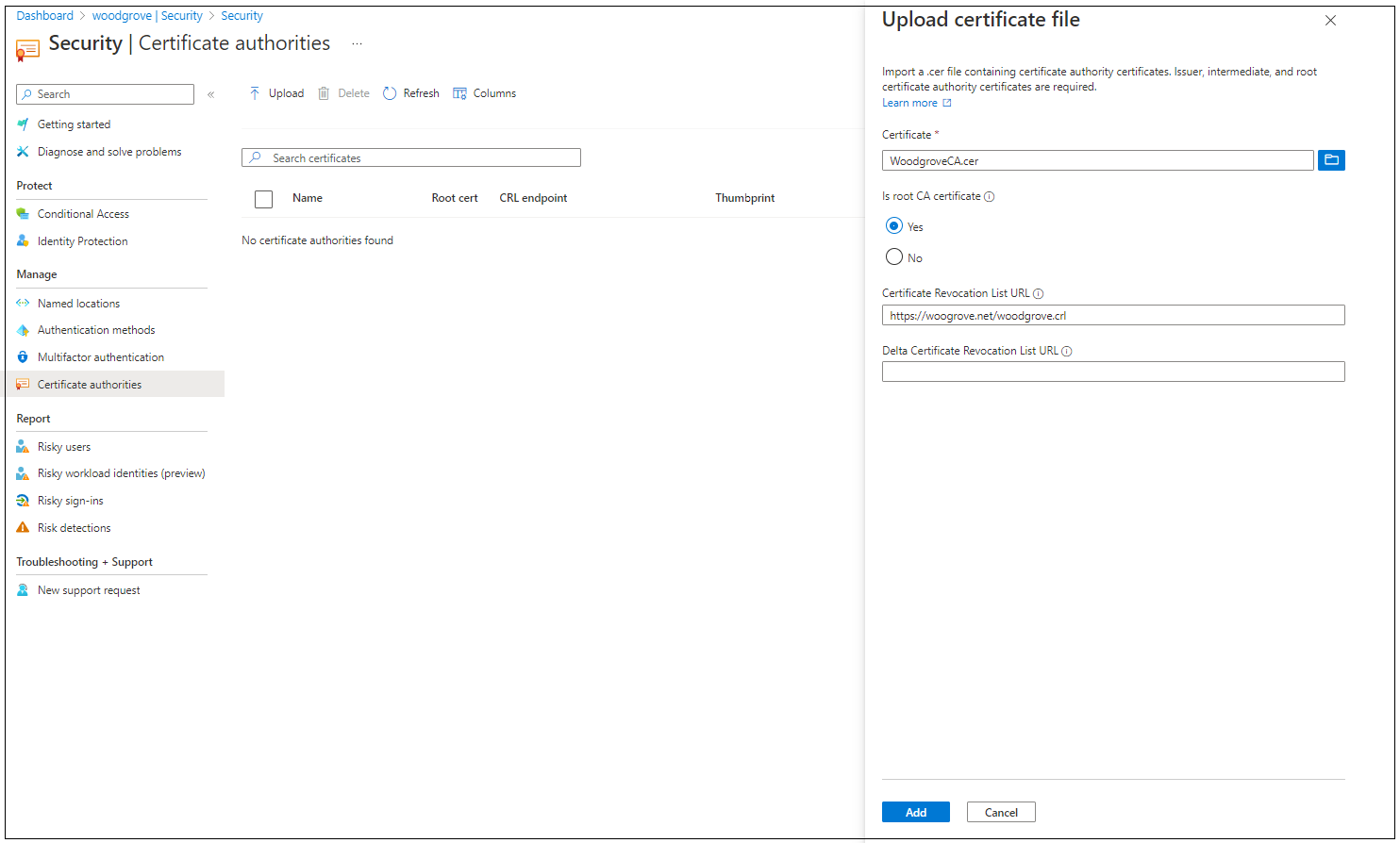

CA를 업로드하려면 업로드를 선택합니다.

CA 파일을 선택합니다.

CA가 루트 인증서이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

인증서 해지 목록 URL의 경우 해지된 모든 인증서를 포함하는 CA 기본 CRL에 대해 HTTP 인터넷 연결 URL을 설정합니다. URL이 설정되지 않으면 해지된 인증서를 사용한 인증이 실패하지 않습니다.

델타 인증서 해지 목록 URL의 경우 마지막 기본 CRL이 게시된 후에 해지된 모든 인증서가 포함된 CRL의 HTTP 인터넷 연결 URL을 설정합니다.

추가를 선택합니다.

CA 인증서를 삭제하려면 인증서를 선택하고 삭제를 선택합니다.

열을 추가하거나 삭제하려면 열을 선택합니다.

3단계: 해지 구성

클라이언트 인증서를 철회하기 위해 Microsoft Entra ID는 인증 기관 정보의 일부로 업로드된 URL에서 CRL(인증서 해지 목록)을 가져와 캐시합니다. CRL의 마지막 게시 타임스탬프(개시 날짜 속성)는 CRL이 여전히 유효한지 확인하는 데 사용됩니다. CRL은 목록의 일부인 인증서에 대한 액세스 권한을 해지하기 위해 주기적으로 참조됩니다.

추가 인스턴트 해지가 필요하면(예: 사용자가 디바이스를 분실한 경우) 사용자의 권한 부여 토큰이 무효화될 수 있습니다. 권한 부여 토큰을 무효화하려면 Windows PowerShell을 사용하여 이 특정 사용자에 대한 StsRefreshTokenValidFrom 필드를 설정합니다. 액세스 권한을 해지하려는 각 사용자에 대한 StsRefreshTokenValidFrom 필드를 업데이트해야 합니다.

해지가 지속되도록 하려면 개시 날짜를 StsRefreshTokenValidFrom으로 설정한 값 이후의 날짜로 설정하고 문제의 인증서가 CRL에 있는지 확인해야 합니다.

참고 항목

Azure AD와 MSOnline PowerShell 모듈은 2024년 3월 30일부터 더 이상 사용되지 않습니다. 자세히 알아보려면 사용 중단 업데이트를 참조하세요. 이 날짜 이후에는 이러한 모듈에 대한 지원이 Microsoft Graph PowerShell SDK 및 보안 수정 사항에 대한 마이그레이션 지원으로 제한됩니다. 사용되지 않는 모듈은 2025년 3월 30일까지 계속 작동합니다.

Microsoft Graph PowerShell로 마이그레이션하여 Microsoft Entra ID(이전의 Azure AD)와 상호 작용하는 것이 좋습니다. 일반적인 마이그레이션 관련 질문은 마이그레이션 FAQ를 참조하세요. 참고: MSOnline 버전 1.0.x는 2024년 6월 30일 이후 중단될 수 있습니다.

다음 단계에서는 StsRefreshTokenValidFrom 필드를 설정하여 권한 부여 토큰을 업데이트 및 무효화하기 위한 프로세스를 설명합니다.

PowerShell에 커넥트:

Connect-MgGraph사용자에 대한 현재 StsRefreshTokensValidFrom 값을 검색합니다.

$user = Get-MsolUser -UserPrincipalName test@yourdomain.com` $user.StsRefreshTokensValidFrom사용자에 대한 새 StsRefreshTokensValidFrom 값을 현재 타임스탬프와 같게 구성합니다.

Set-MsolUser -UserPrincipalName test@yourdomain.com -StsRefreshTokensValidFrom ("03/05/2021")

설정하는 날짜는 이후 날짜여야 합니다. 날짜가 이후 날짜가 아닌 경우 StsRefreshTokensValidFrom 속성이 설정되지 않은 것입니다. 날짜가 이후 날짜인 경우 StsRefreshTokensValidFrom 이 현재 시간(Set-MsolUser 명령으로 지정된 날짜 아님)으로 설정됩니다.

4단계: 구성 테스트

인증서 테스트

첫 번째 구성 테스트로 디바이스의 브라우저를 사용하여 Outlook Web Access 또는 SharePoint Online에 로그인을 시도해야 합니다.

로그인에 성공했으면 다음을 의미합니다.

- 테스트 디바이스에 사용자 인증서가 프로비전되었습니다.

- AD FS가 올바르게 구성되었습니다.

Office 모바일 애플리케이션 테스트

- 테스트 디바이스에서 Office 모바일 애플리케이션(예: OneDrive)을 설치합니다.

- 애플리케이션을 시작합니다.

- 사용자 이름을 입력하고 사용하려는 사용자 인증서를 선택합니다.

정상적으로 로그인되어야 합니다.

Exchange ActiveSync 클라이언트 애플리케이션 테스트

인증서 기반 인증을 통해 EAS(Exchange ActiveSync)에 액세스하려면 클라이언트 인증서를 포함하는 EAS 프로필을 애플리케이션에서 사용할 수 있어야 합니다.

EAS 프로필은 다음 정보를 포함해야 합니다.

인증에 사용할 사용자 인증서

EAS 엔드포인트(예: outlook.office365.com)

Microsoft Intune과 같은 MDM(모바일 디바이스 관리)을 활용하거나 디바이스의 EAS 프로필에 인증서를 수동으로 배치하여 디바이스에서 EAS 프로필을 구성하고 배치할 수 있습니다.

Android에서 EAS 클라이언트 애플리케이션 테스트

- 이전 섹션의 요구 사항을 충족하는 EAS 프로필을 애플리케이션에서 구성합니다.

- 애플리케이션을 열고 메일이 동기화되는지 확인합니다.