Microsoft Entra ID에서 사용할 수 있는 인증 및 확인 방법은 무엇인가요?

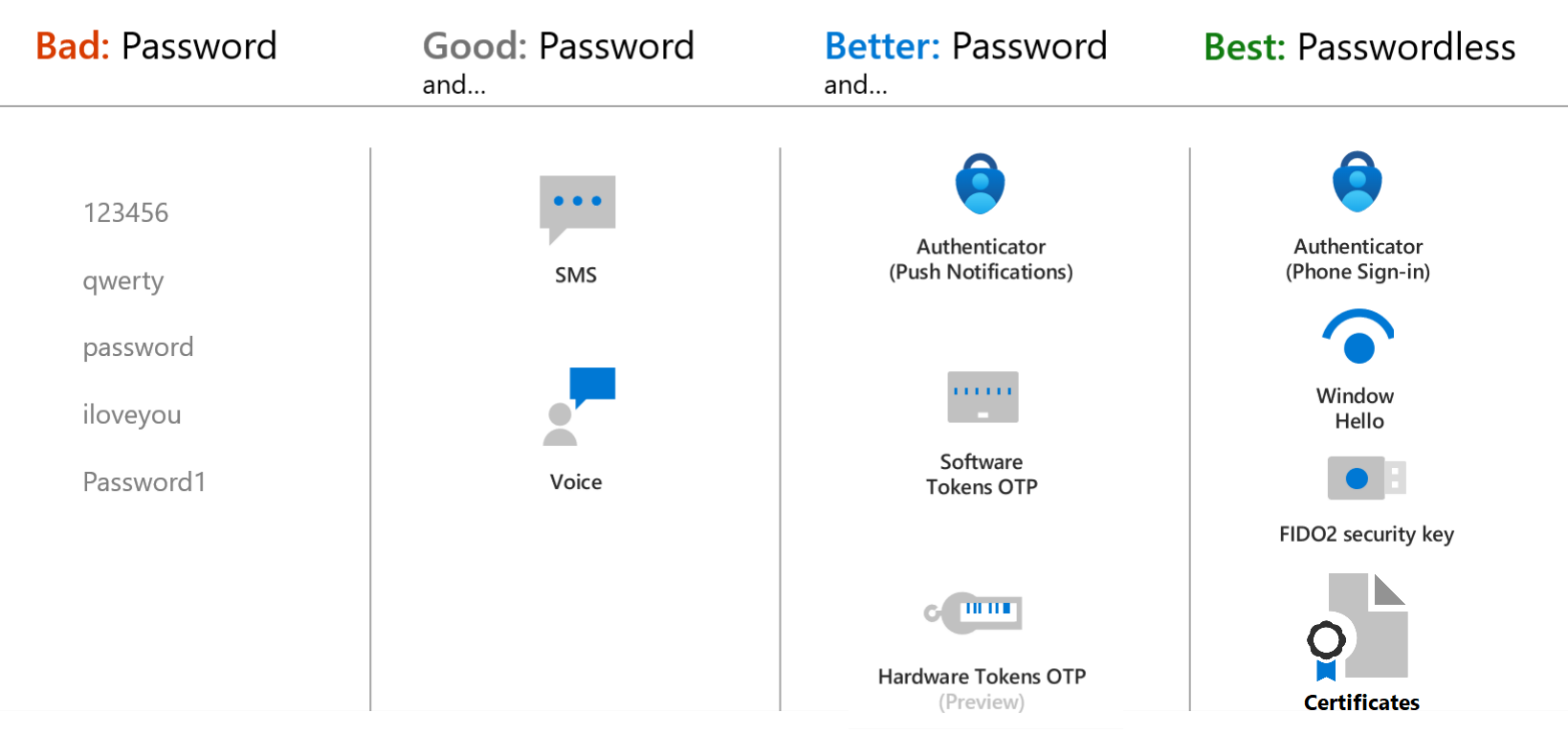

Microsoft는 가장 안전한 로그인 환경을 제공하기 때문에 Windows Hello, Passkeys(FIDO2) 및 Microsoft Authenticator 앱과 같은 암호 없는 인증 방법을 권장합니다. 사용자는 사용자 이름 및 암호와 같은 다른 일반적인 방법을 사용하여 로그인할 수 있지만 암호는 보다 안전한 인증 방법으로 대체해야 합니다.

Microsoft Entra 다단계 인증은 사용자가 로그인할 때 암호만 사용하는 것보다 보안을 강화합니다. 푸시 알림에 응답하거나, 소프트웨어 또는 하드웨어 토큰에서 코드를 입력하거나, 문자 메시지 또는 전화 통화에 응답하는 등의 추가 인증 양식을 입력하라는 메시지가 사용자에게 표시될 수 있습니다.

사용자가 온보딩 환경을 간소화하고 MFA 및 SSPR(셀프 서비스 암호 재설정)에 등록하려면 결합된 보안 정보 등록을 사용하는 것이 좋습니다. 복원력을 보장하기 위해 사용자에게 여러 인증 방법을 등록하도록 요구하는 것이 좋습니다. 사용자가 로그인 또는 SSPR 중에 한 가지 방법을 사용할 수 없는 경우 다른 방법으로 인증하도록 선택할 수 있습니다. 자세한 내용은 Microsoft Entra ID에서 복원력 있는 액세스 제어 관리 전략 만들기를 참조하세요.

다음은 조직을 안전하게 유지하기 위해 가장 적합한 인증 방법을 선택하는 데 도움이 되는 동영상입니다.

인증 방법 장점 및 보안

조직에 Microsoft Entra 다단계 인증과 같은 기능을 배포하는 경우 사용 가능한 인증 방법을 검토합니다. 보안, 유용성 및 가용성 측면에서 요구 사항을 충족하거나 초과하는 방법을 선택합니다. 가능한 경우 보안 수준이 가장 높은 인증 방법을 사용합니다.

다음 표에서는 사용 가능한 인증 방법의 보안 고려 사항을 간략하게 설명합니다. 가용성은 Microsoft Entra ID의 서비스 가용성이 아니라 사용자가 인증 방법을 사용할 수 있음을 나타냅니다.

| 인증 방법 | 보안 | 유용성 | 가용성 |

|---|---|---|---|

| 비즈니스용 Windows Hello | 높음 | 높음 | 높음 |

| Microsoft Authenticator | 높음 | 높음 | 높음 |

| 인증자 라이트 | 높음 | 높음 | 높음 |

| Passkey(FIDO2) | 높음 | 높음 | 높음 |

| 인증서 기반 인증 | 높음 | 높음 | 높음 |

| OATH 하드웨어 토큰(미리 보기) | 중간 | 중간 | 높음 |

| OATH 소프트웨어 토큰 | 중간 | 중간 | 높음 |

| TAP(임시 액세스 패스) | 중간 | 높음 | 높음 |

| sms | 중간 | 높음 | 중간 |

| 음성 | 중간 | 중간 | 중간 |

| 암호 | 낮음 | 높음 | 높음 |

보안에 대한 최신 정보는 블로그 게시물을 확인하세요.

- It's time to hang up on phone transports for authentication(전화기를 사용한 인증은 이제 그만)

- Authentication vulnerabilities and attack vectors(인증 취약성 및 공격 벡터)

팁

유연성과 유용성을 보장하기 위해 Microsoft Authenticator 앱을 사용하는 것이 좋습니다. 이 인증 방법은 암호 없음, MFA 푸시 알림 및 OATH 코드와 같은 최상의 사용자 환경과 여러 모드를 제공합니다.

각 인증 방법의 작동 방식

일부 인증 방법은 FIDO2 보안 키 또는 암호를 사용하는 것과 같이 애플리케이션 또는 디바이스에 로그인할 때 기본 요소로 사용할 수 있습니다. 다른 인증 방법은 Microsoft Entra 다단계 인증 또는 SSPR을 사용하는 경우에 보조 요소로만 사용할 수 있습니다.

다음 표에서는 로그인 이벤트 중에 인증 방법을 사용할 수 있는 경우를 간략하게 설명합니다.

| 메서드 | Primary authentication(기본 인증) | 보조 인증 |

|---|---|---|

| 비즈니스용 Windows Hello | 예 | MFA* |

| Microsoft Authenticator(푸시) | 아니요 | MFA 및 SSPR |

| Microsoft Authenticator(암호 없음) | 예 | 아니요* |

| 인증자 라이트 | 아니요 | MFA |

| Passkey(FIDO2) | 예 | MFA |

| 인증서 기반 인증 | 예 | MFA |

| OATH 하드웨어 토큰(미리 보기) | 예 | MFA 및 SSPR |

| OATH 소프트웨어 토큰 | 예 | MFA 및 SSPR |

| TAP(임시 액세스 패스) | 예 | MFA |

| SMS | 예 | MFA 및 SSPR |

| 음성 통화 | 예 | MFA 및 SSPR |

| 암호 | 예 | 아니요 |

* 비즈니스용 Windows Hello 그 자체로는 버전 업그레이드 MFA 자격 증명으로 사용되지 않습니다. 예를 들어 로그인 빈도의 MFA 챌린지 또는 forceAuthn=true를 포함하는 SAML 요청이 있습니다. 비즈니스용 Windows Hello는 FIDO2 인증에 사용함으로써 버전 업그레이드 MFA 자격 증명으로 사용될 수 있습니다. 이렇게 하려면 사용자가 FIDO2 인증에 등록되어야 성공적으로 작동합니다.

* 암호 없는 로그인은 CBA(인증서 기반 인증)가 기본 인증에 사용되는 경우에만 보조 인증에 사용할 수 있습니다. 자세한 내용은 Microsoft Entra 인증서 기반 인증 기술 심층 분석을 참조하세요.

이러한 모든 인증 방법은 Microsoft Entra 관리 센터에서 구성할 수 있으며 점점 더 Microsoft Graph REST API를 사용하고 있습니다.

각 인증 방법의 작동 방식에 대한 자세한 내용은 다음의 개별 개념 문서를 참조하세요.

- 비즈니스용 Windows Hello

- Microsoft Authenticator 앱

- Passkey(FIDO2)

- 인증서 기반 인증

- OATH 하드웨어 토큰(미리 보기)

- OATH 소프트웨어 토큰

- TAP(임시 액세스 패스)

- SMS 로그인 및 확인

- 음성 통화 확인

- 암호

참고 항목

Microsoft Entra ID에서는 암호가 주요 인증 방법 중 하나인 경우가 많습니다. 암호 인증 방법을 사용하지 않도록 설정할 수는 없습니다. 암호를 기본 인증 요소로 사용하는 경우 Microsoft Entra 다단계 인증을 사용하여 로그인 이벤트의 보안을 강화합니다.

특정 시나리오에서 다음 추가 인증 방법을 사용할 수 있습니다.

- 앱 암호 - 최신 인증을 지원하지 않는 이전 애플리케이션에 사용되며 사용자별 Microsoft Entra 다단계 인증을 위해 구성될 수 있습니다.

- 보안 질문 - SSPR에만 사용됩니다.

- 메일 주소 - SSPR에만 사용됩니다.

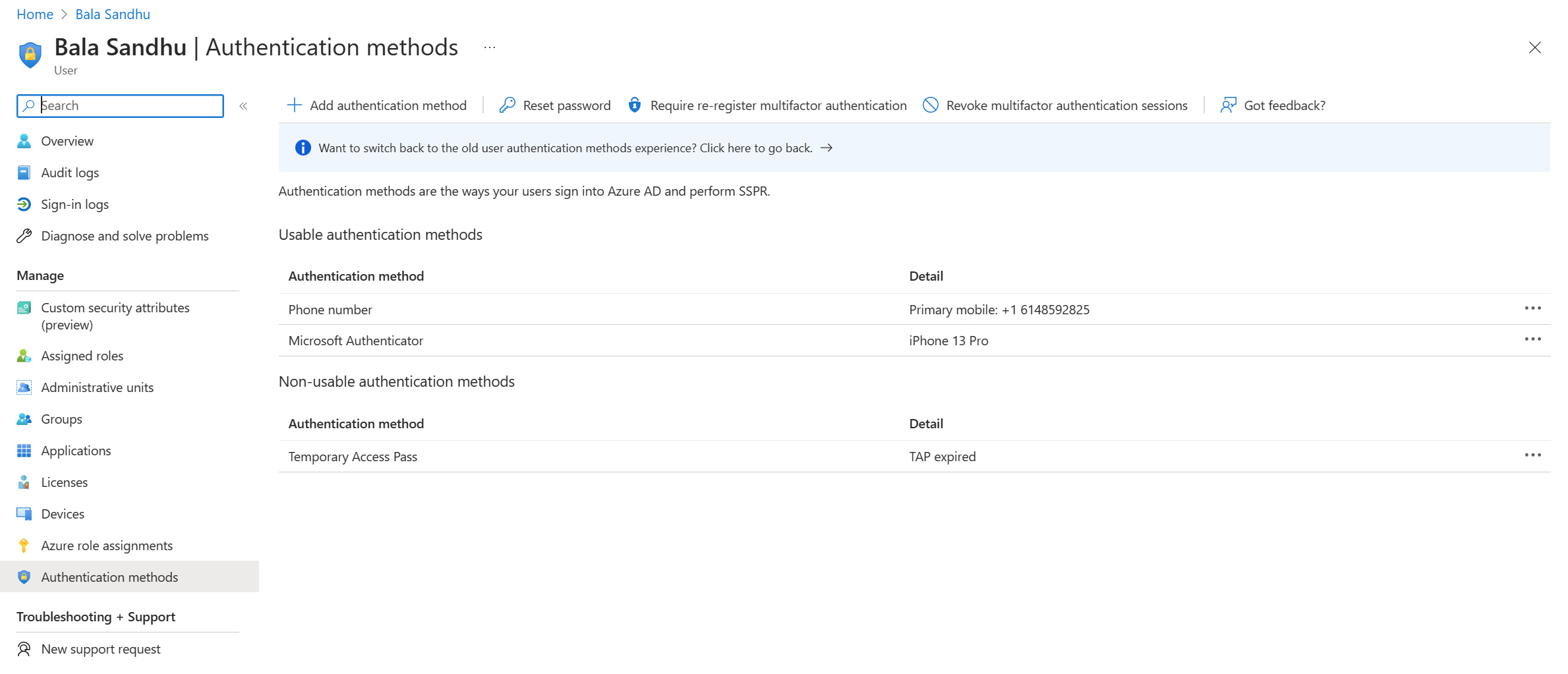

사용 가능한 방법과 사용 불가능한 방법

관리자는 Microsoft Entra 관리 센터에서 사용자 인증 방법을 볼 수 있습니다. 사용할 수 있는 방법이 먼저 나열되고 그 뒤에 사용할 수 없는 방법이 나열됩니다.

각 인증 방법은 다양한 이유로 사용할 수 없게 될 수 있습니다. 예를 들어, 임시 액세스 패스가 만료되거나 FIDO2 보안 키가 증명에 실패할 수 있습니다. 메서드를 사용할 수 없는 이유를 제공하기 위해 포털이 업데이트됩니다.

"다단계 인증 재등록 필요"로 인해 더 이상 사용할 수 없는 인증 방법도 여기에 표시됩니다.

다음 단계

시작하려면 SSPR(셀프 서비스 암호 재설정)에 대한 자습서 및 Microsoft Entra 다단계 인증을 참조하세요.

SSPR 개념에 대한 자세한 내용은 Microsoft Entra 셀프 서비스 암호 재설정 작동 방법을 참조하세요.

MFA 개념에 대해 자세히 알아보려면 Microsoft Entra 다단계 인증 작동 방식을 참조하세요.

Microsoft Graph REST API를 사용하는 인증 구성 방법에 대해 자세히 알아봅니다.

사용 중인 인증 방법을 검토하려면 PowerShell을 사용한 Microsoft Entra 다단계 인증 방법 분석을 참조하세요.