로그인 보고서를 사용하여 Microsoft Entra 다단계 인증 이벤트 검토

Microsoft Entra 다단계 인증 이벤트를 검토하여 파악하려면 Microsoft Entra 로그인 보고서를 사용하면 됩니다. 이 보고서는 사용자에게 다단계 인증에 대한 메시지가 표시될 때 조건부 액세스 정책이 사용 중인 경우 이벤트에 대한 인증 세부 정보를 표시합니다. 로그인 보고서에 대한 자세한 내용은 Microsoft Entra의 로그인 활동 보고서 개요를 참조하세요.

Microsoft Entra 로그인 보고서 보기

팁

이 문서의 단계는 시작하는 포털에 따라 약간 다를 수 있습니다.

로그인 보고서는 다단계 인증 사용에 대한 정보가 포함된 사용자 로그인 활동 및 관리되는 애플리케이션에 대한 정보를 제공합니다. MFA 데이터는 MFA가 조직에서 어떻게 작동하는지에 대한 정보를 제공합니다. 다음과 같은 질문에 답해줍니다.

- 로그인에 MFA가 요구되었나요?

- 사용자가 MFA를 어떻게 완료했나요?

- 로그인하는 동안 사용된 인증 방법은 무엇인가요?

- 사용자가 MFA를 완료할 수 없었던 이유는 무엇인가요?

- MFA에 어려움을 겪은 사용자가 얼마나 되나요?

- MFA 챌린지를 완료할 수 없었던 사용자가 얼마나 되나요?

- 최종 사용자가 겪은 일반적인 MFA 문제는 무엇인가요?

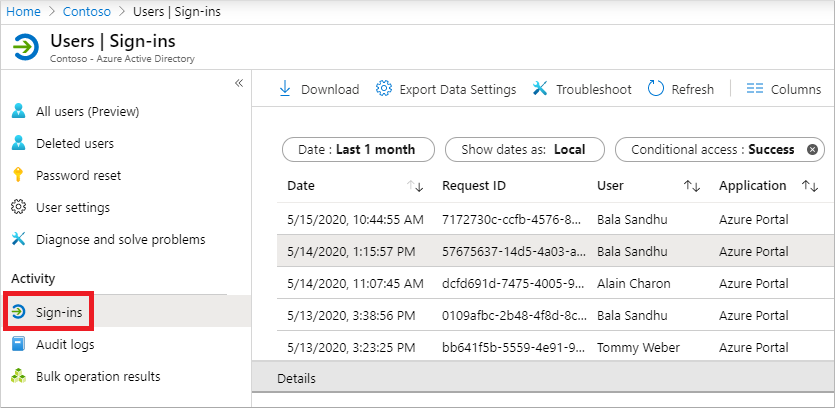

Microsoft Entra 관리 센터에서 로그인 활동 보고서를 보려면 다음 단계를 완료합니다. 보고 API를 사용하여 데이터를 쿼리할 수도 있습니다.

최소한 인증 정책 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID로 이동한 다음 왼쪽 메뉴에서 모든>사용자를 선택합니다.>

왼쪽 메뉴에서 로그인 로그를 선택합니다.

로그인 이벤트 목록이 표시됩니다(상태 포함). 이벤트를 선택하여 자세한 정보를 볼 수 있습니다.

이벤트 세부 정보의 조건부 액세스 탭에는 MFA 프롬프트를 트리거한 정책이 표시됩니다.

사용할 수 있는 경우 문자 메시지, Microsoft Authenticator 앱 알림 또는 전화 통화와 같은 인증이 표시됩니다.

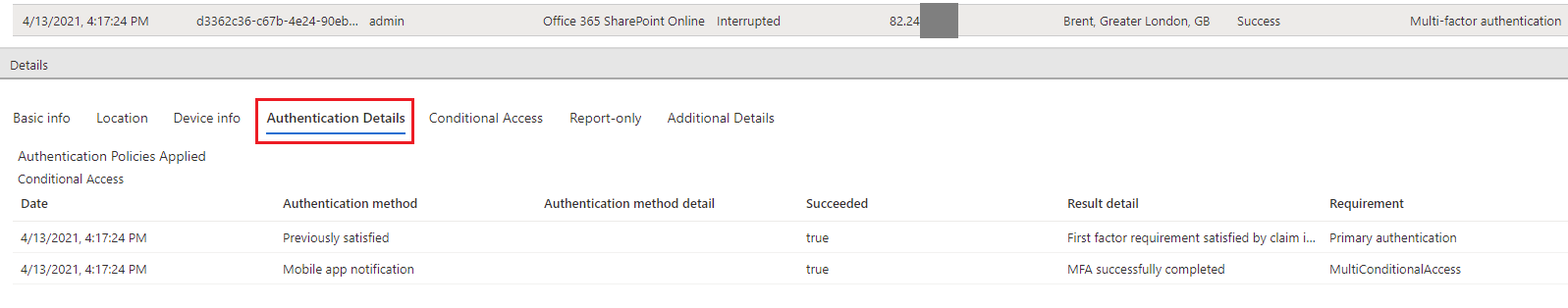

인증 세부 정보 탭은 각 인증 시도에 대해 다음 정보를 제공합니다.

- 적용된 인증 정책 목록(예: 조건부 액세스, 사용자별 MFA, 보안 기본값)

- 로그인에 사용되는 인증 방법 시퀀스

- 인증 시도 성공 여부

- 인증 시도 성공 또는 실패 이유에 대한 세부 정보

관리자는 이 정보를 사용하여 사용자 로그인의 각 단계와 관련된 문제를 해결하고 다음을 추적할 수 있습니다.

- 다단계 인증의 보호를 받는 로그인 볼륨

- 각 인증 방법에 대한 사용 및 성공률

- 암호 없는 인증 방법(예: 암호 없는 휴대폰 로그인, FIDO2, 비즈니스용 Windows Hello) 사용

- 토큰 클레임이 인증 요구 사항을 충족하는 빈도(사용자에게 암호, SMS OTP 등을 입력하라는 메시지를 대화형으로 표시하지 않는 경우)

로그인 보고서를 보는 동안 인증 세부 정보 탭을 선택합니다.

참고 항목

OATH 확인 코드는 OATH 하드웨어 및 소프트웨어 둘 다의 인증 방법으로 로그됩니다(예: Microsoft Authenticator 앱).

Important

인증 정보 탭에는 로그 정보가 완전히 집계될 때까지 불완전하거나 부정확한 데이터가 처음에 표시될 수 있습니다. 알려진 예는 다음과 같습니다.

- 로그인 이벤트가 처음 로그될 때 토큰의 클레임으로 충족 메시지가 잘못 표시됩니다.

- 처음에는 기본 인증 행이 로그되지 않습니다.

로그인 이벤트의 인증 세부 정보 창에 MFA 요청이 충족 또는 거부되었는지 보여 주는 다음 세부 정보가 표시됩니다.

MFA가 충족되면 MFA가 어떻게 충족되었는지에 대한 자세한 정보가 이 열에 제공합니다.

- 클라우드에서 완료

- 테넌트에 구성된 정책으로 인해 만료

- 등록 메시지가 표시됨

- 토큰 클레임으로 충족

- 외부 공급자가 제공한 클레임으로 충족

- 강력한 인증으로 충족

- 실행된 흐름이 Windows 브로커 로그온 흐름이어서 건너뜀

- 앱 암호로 인해 건너뜀

- 위치로 인해 건너뜀

- 등록된 디바이스로 인해 건너뜀

- 기억된 디바이스로 인해 건너뜀

- 성공적으로 완료됨

MFA가 거부된 경우 거부 이유가 이 열에 제공됩니다.

- 인증 진행 중

- 중복된 인증 시도

- 잘못된 코드를 너무 많이 입력함

- 잘못된 인증

- 잘못된 모바일 앱 확인 코드

- 잘못된 구성

- 전화 통화가 음성 사서함으로 연결됨

- 전화 번호 형식이 잘못됨

- 서비스 오류

- 사용자의 전화에 연결할 수 없음

- 모바일 앱 알림을 디바이스에 보낼 수 없음

- 모바일 앱 알림을 보낼 수 없음

- 사용자가 인증을 거부했음

- 사용자가 모바일 앱 알림에 응답하지 않았음

- 사용자에게 등록된 인증 방법이 없음

- 사용자가 잘못된 코드를 입력했음

- 사용자가 잘못된 PIN을 입력했음

- 인증을 성공하지 않은 상태에서 사용자가 전화를 끊음

- 사용자가 차단됨

- 사용자가 확인 코드를 입력하지 않음

- 사용자를 찾을 수 없음

- 확인 코드가 이미 한 번 사용됨

MFA에 등록된 사용자에 대한 PowerShell 보고

먼저 Microsoft Graph PowerShell SDK를 설치했는지 확인합니다.

다음에 나오는 PowerShell을 사용하여 MFA에 등록한 사용자를 식별합니다. 이 명령 집합은 비활성화된 사용자를 제외합니다. 이러한 계정은 Microsoft Entra ID에 인증할 수 없기 때문입니다.

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

다음 PowerShell 명령을 실행하여 MFA에 등록되지 않은 사용자를 식별합니다. 이 명령 집합은 비활성화된 사용자를 제외합니다. 이러한 계정은 Microsoft Entra ID에 인증할 수 없기 때문입니다.

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

등록된 사용자 및 출력 메서드를 식별합니다.

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

추가 MFA 보고서

MFA 이벤트에 대한 다음과 같은 추가 정보 및 보고서를 볼 수 있습니다(MFA 서버에 대한 추가 정보 및 보고서 포함).

| 보고서 | 위치 | 설명 |

|---|---|---|

| 차단된 사용자 기록 | Microsoft Entra ID > 보안 > MFA > 사용자 차단/차단 해제 | 사용자를 차단 또는 차단 해제하도록 요청한 기록이 표시됩니다. |

| 온-프레미스 구성 요소의 사용량 | Microsoft Entra ID > 보안 > MFA > 활동 보고서 | MFA 서버의 전반적인 사용량에 대한 정보를 제공합니다. 이제 클라우드 MFA 작업에 대한 NPS 확장 및 AD FS 로그가 로그인 로그에 포함되며 더 이상 이 보고서에 게시되지 않습니다. |

| 무시된 사용자 기록 | Microsoft Entra ID > 보안 > MFA > 일회성 바이패스 | 사용자에 대한 MFA를 바이패스하는 MFA 서버 요청 기록을 제공합니다. |

| 서버 상태 | Microsoft Entra ID > 보안 > MFA > 서버 상태 | 계정에 연결된 MFA 서버의 상태가 표시됩니다. |

온-프레미스 AD FS 어댑터 또는 NPS 확장의 클라우드 MFA 로그인 이벤트에는 온-프레미스 구성 요소에서 반환된 제한된 데이터로 인해 로그인 로그의 일부 필드는 채워지지 않습니다. 이러한 이벤트는 이벤트 속성의 resourceID adfs 또는 radius로 식별할 수 있습니다. 다음이 포함됩니다.

- resultSignature

- appID

- deviceDetail

- conditionalAccessStatus

- authenticationContext

- isInteractive

- tokenIssuerName

- riskDetail, riskLevelAggregated,riskLevelDuringSignIn, riskState,riskEventTypes, riskEventTypes_v2

- authenticationProtocol

- incomingTokenType

최신 버전의 NPS 확장을 실행하거나 Microsoft Entra Connect Health를 사용하는 조직은 이벤트에 위치 IP 주소가 생깁니다.

다음 단계

이 문서에서는 로그인 활동 보고서에 대한 개요를 제공했습니다. 이 보고서에 포함되는 내용에 대한 자세한 내용은 Microsoft Entra ID의 로그인 활동 보고서를 참조하세요.