자습서: Defender for IoT 마이크로 에이전트 설치

이 자습서는 IoT용 Defender 마이크로 에이전트를 설치하고 인증하는 방법을 알아보는 데 도움이 됩니다.

이 자습서에서는 다음 방법에 대해 알아봅니다.

- 마이크로 에이전트 다운로드 및 설치

- 마이크로 에이전트 인증

- 설치 검증

- 시스템 테스트

- 특정 마이크로 에이전트 버전 설치

필수 조건

활성 구독이 있는 Azure 계정. 체험 계정을 만듭니다.

다음 운영 체제 중 하나를 실행 중인지 확인합니다.

리소스 그룹을 IoT 솔루션에 추가해야 합니다.

마이크로 에이전트 다운로드 및 설치

설정에 따라 적절한 Microsoft 패키지를 설치해야 합니다.

적절한 Microsoft 패키지 리포지토리를 추가하려면:

디바이스 운영 체제와 일치하는 리포지토리 구성을 다운로드합니다.

Ubuntu 18.04의 경우:

curl https://packages.microsoft.com/config/ubuntu/18.04/multiarch/prod.list > ./microsoft-prod.listUbuntu 20.04의 경우:

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list > ./microsoft-prod.listDebian 9(AMD64 및 ARM64 모두)의 경우

curl https://packages.microsoft.com/config/debian/stretch/multiarch/prod.list > ./microsoft-prod.list

다음 명령을 사용하여 리포지토리 구성을

sources.list.d디렉터리에 복사합니다.sudo cp ./microsoft-prod.list /etc/apt/sources.list.d/다음 명령을 사용하여 Microsoft GPG 공개 키를 설치합니다.

curl https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor > microsoft.gpg sudo cp ./microsoft.gpg /etc/apt/trusted.gpg.d/다음 명령을 사용하여 apt를 업데이트했는지 확인합니다.

sudo apt-get update다음 명령을 사용하여 Debian 또는 Ubuntu 기반 Linux 배포판에 IoT용 Defender 마이크로 에이전트 패키지를 설치합니다.

sudo apt-get install defender-iot-micro-agent

프록시를 통해 연결

이 절차는 Defender for IoT 마이크로 에이전트를 프록시를 통해 IoT Hub에 연결하는 방법을 설명합니다.

프록시를 통해 연결을 구성하려면:

마이크로 에이전트 컴퓨터에서 다음 콘텐츠가 포함된

/etc/defender_iot_micro_agent/conf.json파일을 만듭니다.{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>,<username>,<password>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }사용자 및 암호 필드는 선택 사항입니다. 필요하지 않은 경우 다음 구문을 대신 사용합니다.

{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }/var/lib/defender_iot_micro_agent/cache.json에서 캐시된 파일을 삭제합니다.

마이크로 에이전트를 다시 시작합니다. 다음을 실행합니다.

sudo systemctl restart defender-iot-micro-agent.service

AMQP 프로토콜 지원 추가

이 절차는 AMQP 프로토콜을 지원하는 데 필요한 추가 단계를 설명합니다.

AMQP 프로토콜 지원을 추가하려면:

마이크로 에이전트 컴퓨터에서

/etc/defender_iot_micro_agent/conf.json파일을 열고 다음 콘텐츠를 추가합니다.{ "IothubModule_TransportProtocol": "AMQP_Protocol" }/var/lib/defender_iot_micro_agent/cache.json에서 캐시된 파일을 삭제합니다.

마이크로 에이전트를 다시 시작합니다. 다음을 실행합니다.

sudo systemctl restart defender-iot-micro-agent.service

웹 소켓 프로토콜 지원을 통해 AMQP를 추가하려면 다음을 수행합니다.

마이크로 에이전트 컴퓨터에서

/etc/defender_iot_micro_agent/conf.json파일을 열고 다음 콘텐츠를 추가합니다.{ "IothubModule_TransportProtocol": "AMQP_WebSocket_Protocol" }/var/lib/defender_iot_micro_agent/cache.json에서 캐시된 파일을 삭제합니다.

마이크로 에이전트를 다시 시작합니다. 다음을 실행합니다.

sudo systemctl restart defender-iot-micro-agent.service

에이전트는 이 프로토콜을 사용하고 포트 443의 IoT Hub와 통신하게 됩니다. 이 프로토콜에 대해 Http 프록시 구성이 지원되며, 프록시 또한 구성된 경우 프록시와의 통신 포트는 프록시 구성에 정의된 대로입니다.

마이크로 에이전트 인증

IoT용 Defender 마이크로 에이전트를 인증하는 데 사용할 수 있는 두 가지 옵션이 있습니다.

모듈 ID 연결 문자열을 사용한 인증

DefenderIoTMicroAgent 모듈 ID 세부 정보에서 모듈 ID 연결 문자열을 복사해야 합니다.

모듈 ID의 연결 문자열을 복사하려면 다음을 수행합니다.

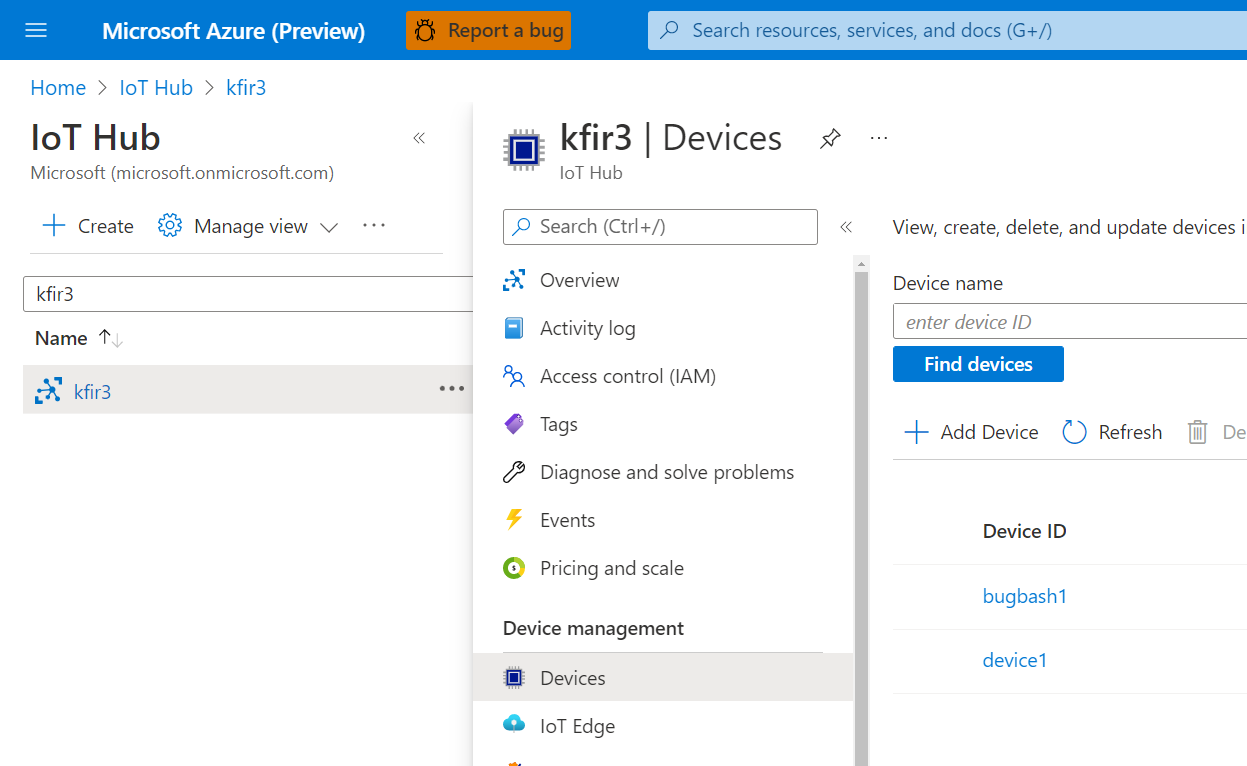

IoT Hub>

Your hub>디바이스 관리>디바이스로 이동합니다.

디바이스 ID 목록에서 디바이스를 선택합니다.

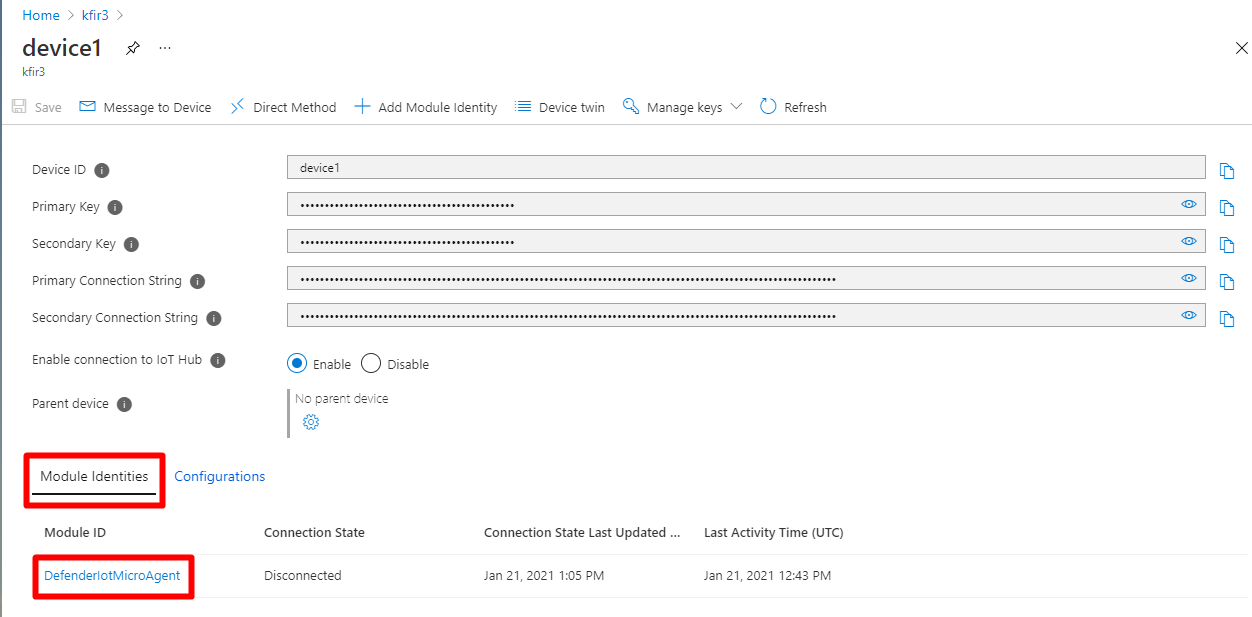

모듈 ID 탭을 선택합니다.

디바이스와 연결된 모듈 ID 목록에서 DefenderIotMicroAgent 모듈을 선택합니다.

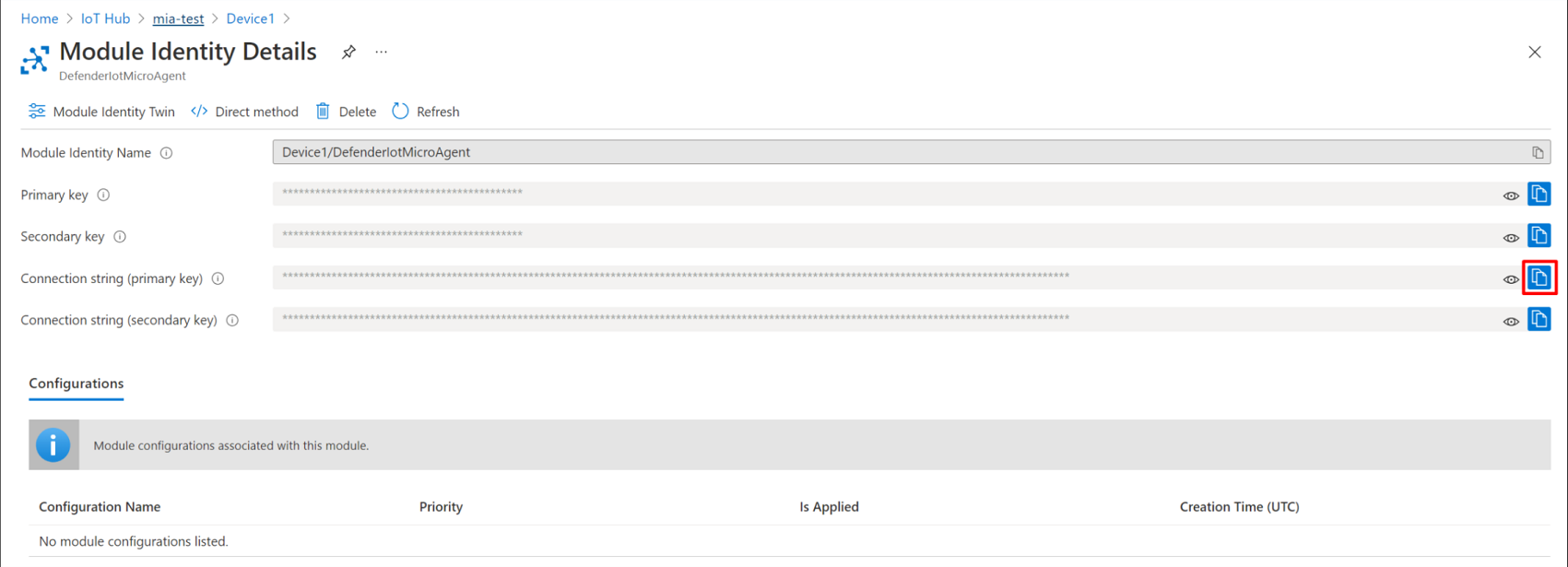

복사 단추를 선택하여 연결 문자열(기본 키)을 복사합니다.

다음 명령을 입력하여 utf-8로 인코딩된 복사된 연결 문자열이 포함된

connection_string.txt라는 파일을 만들어 IoT용 Defender 에이전트 디렉터리/etc/defender_iot_micro_agent경로에 저장합니다.sudo bash -c 'echo "<connection string>" > /etc/defender_iot_micro_agent/connection_string.txt'이제

connection_string.txt는 다음 경로 위치/etc/defender_iot_micro_agent/connection_string.txt에 위치합니다.참고 항목

연결 문자열에는 모듈 자체에 직접 액세스할 수 있는 키가 포함되어 있으므로 루트 사용자만 사용하고 읽을 수 있어야 하는 중요한 정보가 포함되어 있습니다.

다음 명령을 사용하여 서비스를 다시 시작합니다.

sudo systemctl restart defender-iot-micro-agent.service

인증서를 사용하여 인증

인증서를 사용하여 인증하려면 다음을 수행합니다.

이 지침에 따라 인증서를 확보합니다.

인증서 및 프라이빗 키의 PEM으로 인코딩된 공개 부분을

/etc/defender_iot_micro_agent의certificate_public.pem및certificate_private.pem파일에 저장합니다.적절한 연결 문자열을

connection_string.txt파일에 저장합니다. 연결 문자열은 다음과 같아야 합니다.HostName=<the host name of the iot hub>;DeviceId=<the id of the device>;ModuleId=<the id of the module>;x509=true이 문자열은 인증을 위해 인증서를 제공해야 한다고 Defender for IoT 에이전트에 경고합니다.

다음 명령을 사용하여 서비스를 다시 시작합니다.

sudo systemctl restart defender-iot-micro-agent.service

설치 검증

설치 유효성을 검사하려면 다음을 수행합니다.

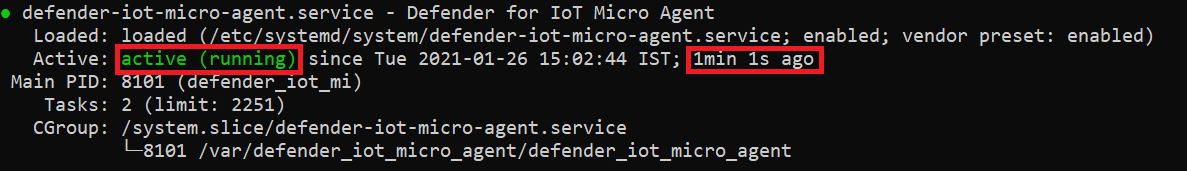

다음 명령을 사용하여 마이크로 에이전트가 제대로 실행되고 있는지 확인합니다.

systemctl status defender-iot-micro-agent.service서비스가

active인지 확인하여 서비스가 안정적이고, 프로세스의 작동 시간이 적절한지 확인합니다.

시스템 테스트

디바이스에 트리거 파일을 만들어 시스템을 테스트할 수 있습니다. 트리거 파일은 에이전트의 기준 검사에서 해당 파일을 기준 위반으로 감지하도록 합니다.

다음 명령을 사용하여 파일 시스템에 파일을 만듭니다.

sudo touch /tmp/DefenderForIoTOSBaselineTrigger.txtLog Analytics 작업 영역이 IoT 허브에 연결되어 있는지 확인합니다. 자세한 내용은 로그 분석 작업 영역 만들기를 참조하세요.

명령을 사용하여 에이전트를 다시 시작합니다.

sudo systemctl restart defender-iot-micro-agent.service

권장 사항이 허브에 표시되기까지 최대 1시간까지 걸릴 수 있습니다.

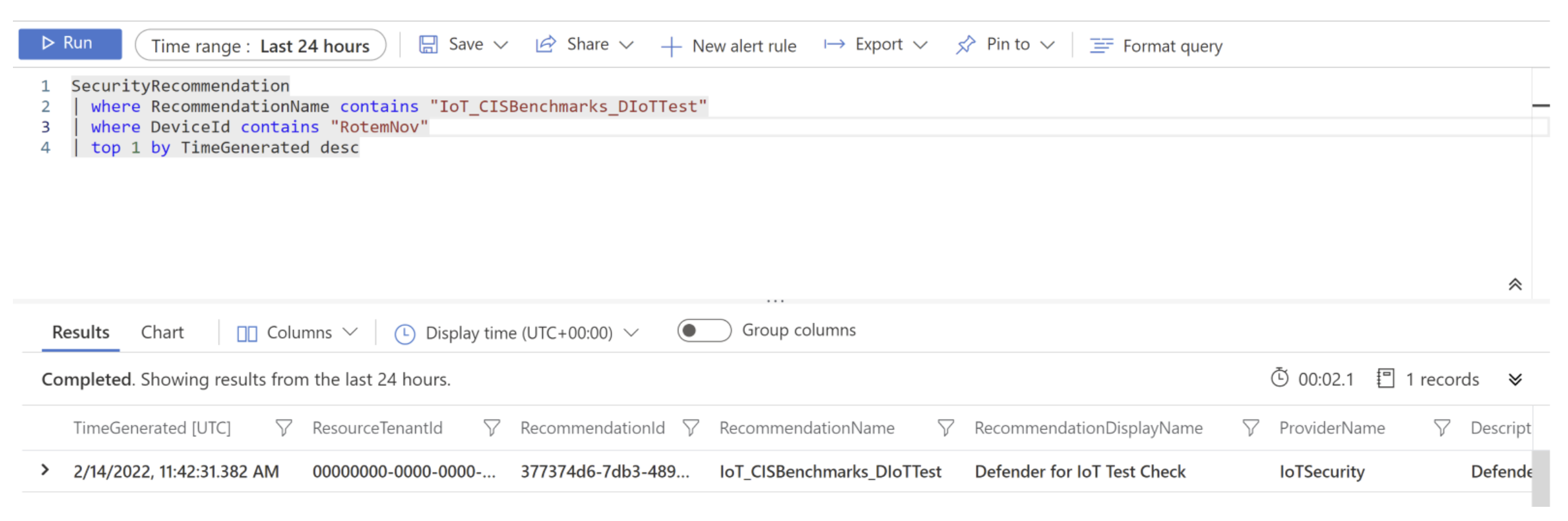

‘IoT_CISBenchmarks_DIoTTest’라는 기준 권장 사항이 만들어집니다. 이 권장 사항은 다음과 같이 Log Analytics에서 쿼리할 수 있습니다.

SecurityRecommendation

| where RecommendationName contains "IoT_CISBenchmarks_DIoTTest"

| where DeviceId contains "<device-id>"

| top 1 by TimeGenerated desc

예시:

특정 마이크로 에이전트 버전 설치

특정 명령을 사용하여 특정 버전의 마이크로 에이전트를 설치할 수 있습니다.

특정 버전의 IoT용 Defender 마이크로 에이전트를 설치하려면 다음을 수행합니다.

터미널을 엽니다.

다음 명령을 실행합니다.

sudo apt-get install defender-iot-micro-agent=<version>

리소스 정리

정리할 리소스가 없습니다.