Defender for IoT 및 네트워크 아키텍처

이 문서는 Microsoft Defender for IoT를 사용한 OT 모니터링의 배포 경로를 설명하는 일련의 문서 중 하나입니다.

아래 콘텐츠를 사용하여 자체 OT(운영 기술)/IoT 네트워크 아키텍처와 각 시스템 요소가 OT 네트워크 세분화 계층에 속하는 위치에 대해 알아봅니다.

OT/IoT 네트워킹 계층

조직의 네트워크는 다음과 같은 주요 그룹으로 나눌 수 있는 많은 디바이스 유형으로 구성됩니다.

- 엔드포인트 디바이스. 서버, 컴퓨터, IoT(사물 인터넷) 디바이스 등과 같은 여러 하위 그룹을 포함할 수 있습니다.

- 네트워크 디바이스. 네트워킹 서비스로 인프라를 제공하며 네트워크 스위치, 방화벽, 라우터 및 액세스 지점을 포함할 수 있습니다.

대부분의 네트워크 환경은 3계층의 계층적 모델로 설계됩니다. 예시:

| 계층 | 설명 |

|---|---|

| Access | 액세스 계층은 대부분의 엔드포인트가 있는 곳입니다. 이러한 엔드포인트는 일반적으로 기본 게이트웨이에서 제공되며 상위 계층에서 라우팅되고 종종 배포 계층에서 라우팅됩니다. * 기본 게이트웨이는 LAN 또는 IP 세그먼트 외부의 트래픽 라우팅을 담당하는 로컬 서브넷 내의 네트워크 서비스 또는 엔터티입니다. |

| 배포 | 배포 계층은 여러 액세스 계층을 집계하고 VLAN 라우팅, 서비스 품질, 네트워크 정책 등과 같은 서비스를 통해 코어 계층에 통신을 제공하는 역할을 합니다. |

| 핵심 | 코어 계층에는 조직의 주 서버 팜이 포함되며 배포 계층을 통해 고속, 저대기 시간 서비스를 제공합니다. |

네트워킹 아키텍처의 Purdue 모델

ICS(산업 제어 시스템)/OT 네트워크 세분화를 위한 Purdue 참조 모델은 각 계층에 대한 특정 구성 요소 및 관련 보안 제어를 사용하여 추가로 6개의 계층을 정의합니다.

OT 네트워크의 각 디바이스 유형은 예를 들어, 다음 이미지에 표시된 대로 Purdue 모델의 특정 수준에 속합니다.

다음 표는 네트워크에 있을 수 있는 디바이스에 적용할 때 Purdue 모델의 각 수준을 설명합니다.

| 이름 | 설명 |

|---|---|

| 수준 0: 셀 및 영역 | 수준 0은 기본 제조 공정에 관련된 다양한 센서, 작동기, 디바이스로 구성됩니다. 이러한 디바이스는 다음과 같은 산업용 자동화 및 제어 시스템의 기본 기능을 수행합니다. - 모터 구동 - 변수 측정 - 출력 설정 - 도장, 용접, 벤딩 등의 주요 기능 수행 |

| 수준 1: 공정 제어 | 수준 1은 수준 0 디바이스와 통신하는 것이 주요 기능인 제조 공정을 제어 및 조작하는 포함된 컨트롤러로 구성됩니다. 개별 제조에서 이러한 디바이스는 PLC(Programmable Logic Controller) 또는 RTU(Remote Telemetry Unit)입니다. 제조 공정에서 기본 컨트롤러는 DCS(분산 제어 시스템)라고 합니다. |

| 수준 2: 감독 | 수준 2는 생산 시설 영역의 런타임 감독 및 운영과 관련된 시스템과 기능을 나타냅니다. 여기에는 다음이 포함됩니다. - 작업자 인터페이스 또는 HMI(휴먼-머신 인터페이스) - 경보 또는 경고 시스템 - 프로세스 히스토리언 및 배치 관리 시스템 - 제어실 워크스테이션 이러한 시스템은 수준 1의 PLC 및 RTU와 통신합니다. 경우에 따라서 사이트 또는 엔터프라이즈(수준 4 및 수준 5) 시스템 및 애플리케이션과 통신하거나 데이터를 공유합니다. 이러한 시스템은 주로 표준 컴퓨팅 장비 및 운영 체제(Unix 또는 Microsoft Windows)를 기반으로 합니다. |

| 수준 3 및 3.5: 사이트 수준 및 산업용 경계 네트워크 | 사이트 수준은 최고 수준의 산업 자동화 및 제어 시스템을 나타냅니다. 이 수준에 존재하는 시스템 및 애플리케이션은 사이트 전체의 산업 자동화 및 제어 기능을 관리합니다. 수준 0부터 3까지는 사이트 운영에 중요한 것으로 간주됩니다. 이 수준에 존재하는 시스템과 기능에는 다음이 포함될 수 있습니다. - 생산 보고(예: 주기 시간, 품질 지수, 예측 유지 관리) - 플랜트 히스토리언 - 자세한 생산 일정 예약 - 사이트 수준 운영 관리 - 디바이스 및 재질 관리 - 패치 시작 서버 - 파일 서버 - 산업용 도메인, Active Directory, 터미널 서버 이러한 시스템은 생산 영역과 통신하고 엔터프라이즈(수준 4 및 수준 5) 시스템 및 애플리케이션과 데이터를 공유합니다. |

| 수준 4 및 5: 비즈니스 및 엔터프라이즈 네트워크 | 수준 4 및 수준 5는 중앙 집중식 IT 시스템과 기능이 있는 사이트 또는 엔터프라이즈 네트워크를 나타냅니다. IT 조직은 이 수준의 서비스, 시스템, 애플리케이션을 직접 관리합니다. |

네트워크에 OT 센서 배치

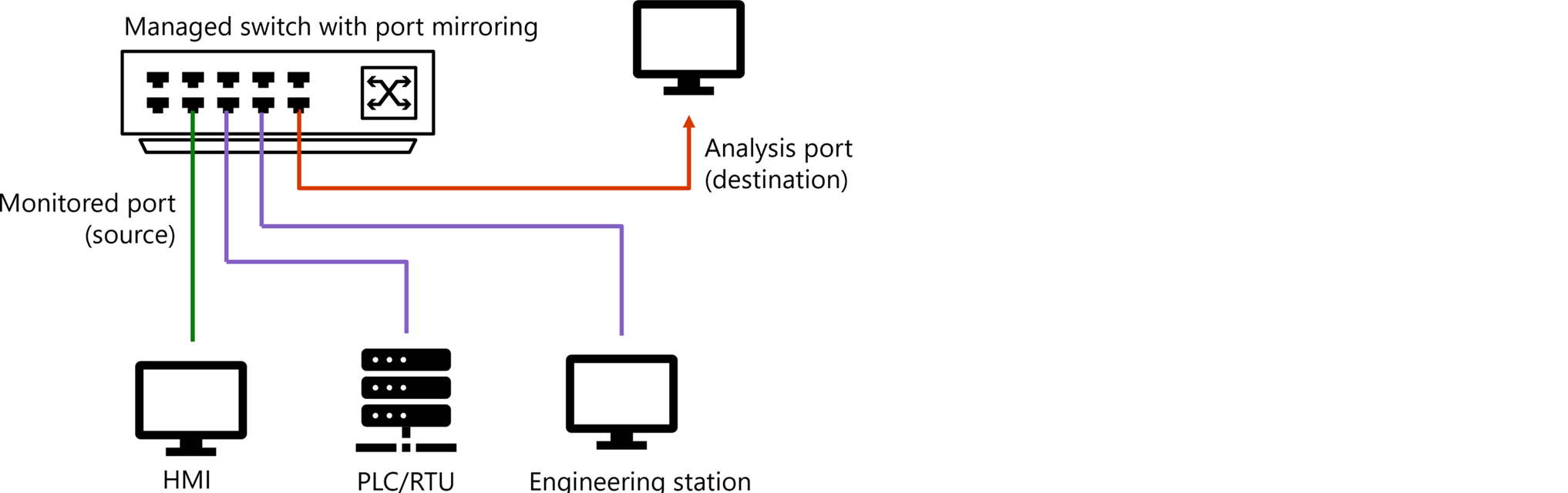

Defender for IoT 네트워크 센서가 네트워크 인프라에 연결되면 SPAN(스위치 미러) 포트 또는 네트워크 TAP와 같은 미러링된 트래픽을 수신합니다. 센서의 관리 포트는 Azure Portal에서 네트워크를 관리하는 경우와 같이 비즈니스, 기업 또는 센서 관리 네트워크에 연결됩니다.

예시:

다음 이미지는 Azure Portal의 SPAN 포트, 네트워크 센서 및 Defender for IoT를 포함하여 앞서 설명한 것과 동일한 네트워크에 Defender for IoT 리소스를 추가합니다.

자세한 내용은 샘플 OT 네트워크 연결 모델을 참조하세요.

흥미로운 트래픽 포인트 식별

일반적으로 보안 관점에서 흥미로운 점은 기본 게이트웨이 엔터티와 코어 또는 배포 스위치 사이를 연결하는 인터페이스입니다.

이러한 인터페이스를 흥미로운 지점으로 식별하면 IP 세그먼트 내부에서 IP 세그먼트 외부로 이동하는 트래픽을 모니터링할 수 있습니다. 누락된 트래픽도 고려해야 합니다. 이는 원래 세그먼트를 떠날 예정이었지만 결국 세그먼트 내부에 남게 되는 트래픽입니다. 자세한 내용은 네트워크의 트래픽 흐름을 참조하세요.

Defender for IoT 배포를 계획할 때 네트워크에서 다음 요소를 고려하는 것이 좋습니다.

| 고려 사항 | 설명 |

|---|---|

| 세그먼트 내의 고유한 트래픽 형식 | 특히 네트워크 세그먼트 내부의 다음 형식의 트래픽을 고려합니다. 브로드캐스트/멀티캐스트 트래픽: 서브넷 내의 모든 엔터티로 전송되는 트래픽입니다. IGMP(Internet Group Management Protocol)를 사용하면 네트워크 내에서 스누핑이 구성되지만 멀티캐스트 트래픽이 특정 엔터티로 전달된다는 보장은 없습니다. 브로드캐스트 및 멀티캐스트 트래픽은 일반적으로 기본 게이트웨이 엔터티를 포함하여 로컬 IP 서브넷의 모든 엔터티로 전송되므로 적용 및 모니터링됩니다. 유니캐스트 트래픽: 기본 게이트웨이를 포함하여 전체 서브넷 엔드포인트를 거치지 않고 대상으로 직접 전달되는 트래픽입니다. 액세스 스위치에 센서를 직접 배치하여 Defender for IoT로 유니캐스트 트래픽을 모니터링합니다. |

| 트래픽의 두 스트림 모두 모니터링 | Defender for IoT로 트래픽을 스트리밍할 때 일부 공급업체 및 제품은 방향 스트림을 허용하므로 데이터에 간격이 발생할 수 있습니다. 트래픽의 양방향을 모니터링하여 서브넷에 대한 네트워크 대화 정보를 가져오고 일반적으로 더 나은 정확도를 가져오는 것은 매우 유용합니다. |

| 서브넷의 기본 게이트웨이 찾기 | 각각의 관심 있는 서브넷에 대해 관심 있는 지점은 네트워크 서브넷의 기본 게이트웨이 역할을 하는 엔터티에 대한 모든 연결입니다. 그러나 경우에 따라 일반 관심 지점에서 모니터링하지 않는 서브넷 내 트래픽이 있습니다. 일반 배포에서 달리 모니터링하지 않는 이 형식의 트래픽을 모니터링하는 것은 중요한 서브넷에서 특히 유용합니다. |

| 비정형 트래픽 | 일반 배포에서 달리 모니터링하지 않는 모니터링 트래픽에는 RSPAN, 네트워크 탭퍼 등과 같은 추가 스트리밍 포인트 및 네트워크 솔루션이 필요할 수 있습니다. 자세한 내용은 OT 모니터링을 위한 트래픽 미러링 방법을 참조하세요. |

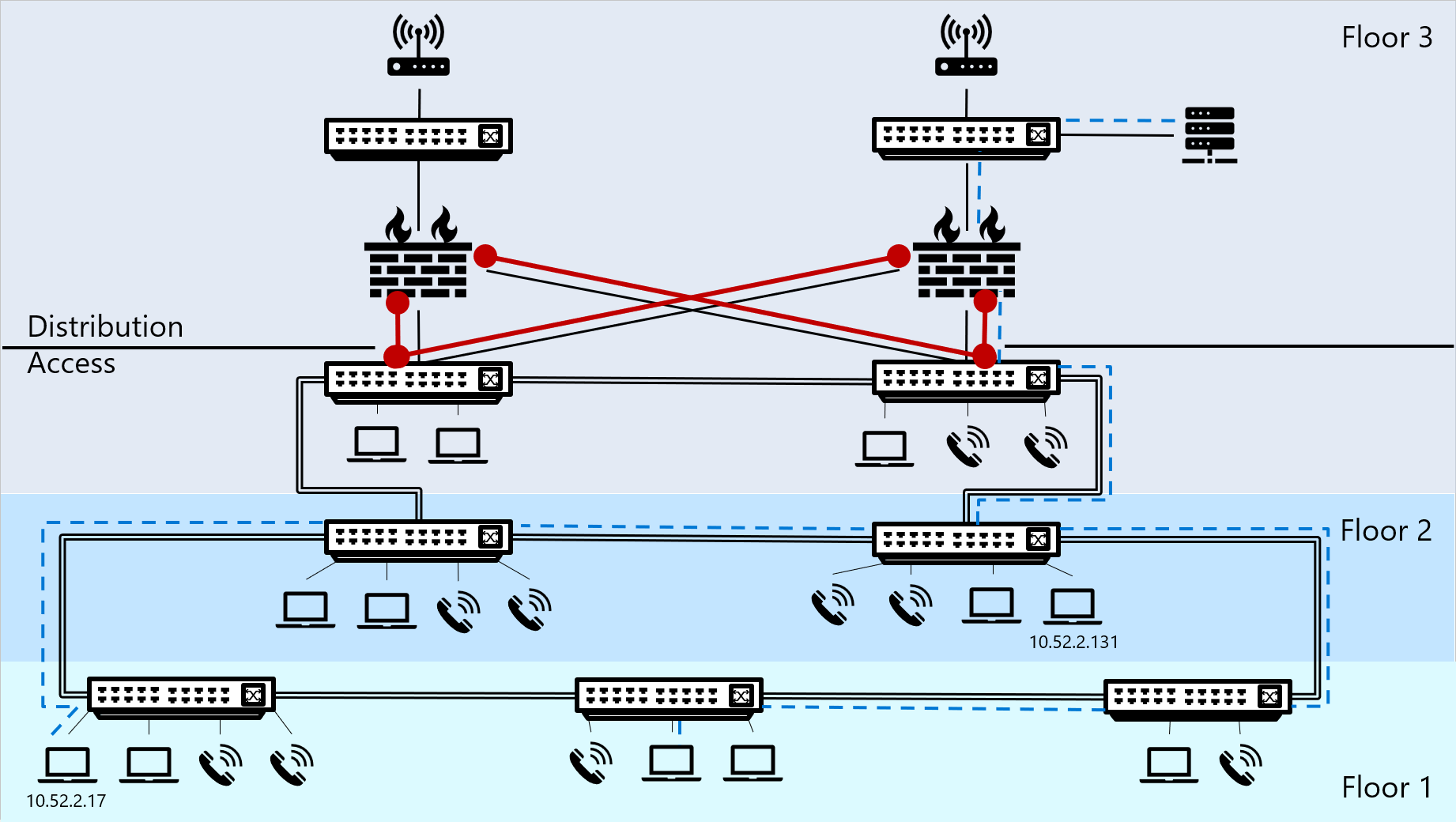

샘플 트래픽 다이어그램

다음 다이어그램은 3층 건물의 샘플 네트워크를 보여 줍니다. 여기서 1층과 2층에는 엔드포인트와 스위치가 모두 있고 3층에는 엔드포인트와 스위치뿐만 아니라 방화벽, 코어 스위치, 서버 및 라우터도 있습니다.

IP 세그먼트 외부로 이동하는 트래픽은 파란색 점선으로 표시됩니다.

관심 있는 트래픽은 빨간색으로 표시되며 관심 있는 트래픽을 Defender for IoT로 스트리밍하기 위해 네트워크 센서를 배치하는 것이 권장되는 위치를 나타냅니다.

네트워크의 트래픽 흐름

네트워크 트래픽을 트리거하는 디바이스는 구성된 서브넷 마스크 및 IP 주소를 대상 IP 주소와 일치시켜 트래픽의 대상이 무엇인지 이해합니다. 트래픽의 대상은 기본 게이트웨이이거나 IP 세그먼트 내부의 다른 위치입니다. 이 일치 프로세스는 ARP 프로세스를 트리거하여 대상 IP 주소의 MAC 주소를 찾을 수도 있습니다.

일치 프로세스의 결과에 따라 디바이스는 네트워크 트래픽을 IP 세그먼트 내 또는 외부 트래픽으로 추적합니다.

| 트래픽 | 설명 | 예시 |

|---|---|---|

| IP 세그먼트 외부 트래픽 | 서브넷 마스크 범위 내에서 트래픽 대상을 찾을 수 없는 경우 엔드포인트 디바이스는 트래픽 흐름을 다른 관련 세그먼트로 라우팅하는 역할을 하는 특정 기본 게이트웨이로 트래픽을 보냅니다. IP 세그먼트 외부로 이동하는 모든 트래픽은 대상 경로의 첫 번째 홉으로 기본 게이트웨이를 통과하여 네트워크 세그먼트를 통과합니다. 참고: 이 시점에 Defender for IoT OT 네트워크 센서를 배치하면 세그먼트 외부로 이동하는 모든 트래픽이 Defender for IoT로 스트리밍되고 분석되며 조사될 수 있습니다. |

- PC는 10.52.2.201의 IP 주소와 255.255.255.0의 서브넷 마스크로 구성됩니다. - PC는 대상 IP 주소가 10.17.0.88인 웹 서버에 대한 네트워크 흐름을 트리거합니다. - PC의 운영 체제는 세그먼트의 IP 주소 범위로 대상 IP 주소를 계산하여 트래픽을 세그먼트 내부에서 로컬로 전송해야 하는지 또는 대상까지 올바른 경로를 찾을 수 있는 기본 게이트웨이 엔터티로 직접 보내야 하는지 결정합니다. - 계산 결과에 따라 운영 체제는 IP 및 서브넷 피어( 10.52.2.17 및 255.255.255.0)의 세그먼트 범위가 10.52.2.0 – 10.52.2.255임을 확인합니다. 결과는 웹 서버가 PC와 동일한 IP 세그먼트 내에 없으며 트래픽을 기본 게이트웨이로 전송해야 함을 의미합니다. |

| IP 세그먼트 내의 트래픽 | 디바이스가 서브넷 마스크 범위 내에서 대상 IP 주소를 찾으면 트래픽은 IP 세그먼트를 통과하지 않고 대상 MAC 주소를 찾기 위해 세그먼트 내부를 이동합니다. 이 트래픽에는 대상 IP 주소의 MAC 주소를 찾기 위해 브로드캐스트 패킷을 트리거하는 ARP 해상도가 필요합니다. |

- PC는 10.52.2.17의 IP 주소와 255.255.255.0의 서브넷 마스크로 구성됩니다. - 이 PC는 대상 주소가 10.52.2.131인 다른 PC로 네트워크 흐름을 트리거합니다. - PC의 운영 체제는 세그먼트의 IP 주소 범위로 대상 IP 주소를 계산하여 트래픽을 세그먼트 내부에서 로컬로 전송해야 하는지 또는 대상까지 올바른 경로를 찾을 수 있는 기본 게이트웨이 엔터티로 직접 보내야 하는지 결정합니다. - 계산 결과에 따라 운영 체제는 IP 및 서브넷 피어( 10.52.2.17 및 255.255.255.0)의 세그먼트 범위가 10.52.2.0 – 10.52.2.255임을 확인합니다. 결과는 PC의 대상 IP 주소가 PC 자체와 동일한 세그먼트 내에 있고 트래픽이 세그먼트에서 직접 전송되어야 함을 의미합니다. |

단방향 게이트웨이를 사용하여 Defender for IoT 배포 구현

데이터가 한 방향으로만 데이터 다이오드를 통과하는 Waterfall, Owl Cyber Defense 또는 Hirschmann과 같은 단방향 게이트웨이로 작업하는 경우 , 다음 방법 중 하나를 사용하여 OT 센서 배치 위치를 파악합니다.

OT 센서를 네트워크 경계 외부에 배치합니다(권장). 이 시나리오에서 센서는 다이오드를 통해 네트워크에서 센서의 모니터링 포트까지 단방향으로 SPAN 트래픽을 수신합니다. 대규모 배포에서는 이 방법을 사용하는 것이 좋습니다. 예시:

OT 센서를 네트워크 경계 내부에 배치합니다. 이 시나리오에서 센서는 데이터 다이오드를 통해 경계 외부의 대상에 UDP syslog 경고를 보냅니다. 예시:

네트워크 경계 내부에 배치된 OT 센서는 에어 갭이 있으므로 로컬에서 관리해야 합니다. 클라우드에 연결하거나 Azure Portal에서 관리할 수 없습니다. 예를 들어, 이러한 센서를 새로운 위협 인텔리전스 패키지로 수동으로 업데이트해야 합니다.

단방향 네트워크를 사용하고 Azure Portal에서 관리되는 클라우드 연결 센서가 필요한 경우 센서를 네트워크 경계 외부에 배치해야 합니다.