OT 어플라이언스용 SSL/TLS 인증서 만들기

이 문서는 Microsoft Defender for IoT를 사용한 OT 모니터링의 배포 경로를 설명하는 일련의 문서 중 하나이며, OT 센서와 온-프레미스 관리 콘솔을 모두 포함하여 Defender for IoT 온-프레미스 어플라이언스와 함께 사용할 CA 서명 인증서를 만드는 방법을 설명합니다.

각 CA(인증 기관) 서명 인증서에는 처음 로그인한 후 Defender for IoT 어플라이언스에 업로드되는 .key 파일과 .crt 파일이 모두 있어야 합니다. 일부 조직에서는 .pem 파일도 필요할 수 있지만 Defender for IoT에는 .pem 파일이 필요하지 않습니다.

Important

각 인증서가 필수 기준을 충족하는 각 Defender for IoT 어플라이언스에 대해 고유한 인증서를 만들어야 합니다.

필수 조건

이 문서에 설명된 절차를 수행하려면 인증서 만들기를 감독할 수 있는 보안, PKI 또는 인증서 전문가가 있는지 확인합니다.

Defender for IoT에 대한 SSL/TLS 인증서 요구 사항도 숙지했는지 확인합니다.

CA 서명 SSL/TLS 인증서 만들기

프로덕션 환경에서는 항상 CA 서명 인증서를 사용하고 테스트 환경에서는 자체 서명된 인증서만 사용하는 것이 좋습니다.

자동화된 PKI 관리 플랫폼과 같은 인증서 관리 플랫폼을 사용하여 Defender for IoT 요구 사항을 충족하는 인증서를 만듭니다.

인증서를 자동으로 만들 수 있는 애플리케이션이 없는 경우 보안, PKI 또는 기타 자격을 갖춘 인증 담당자에게 도움을 요청합니다. 새 인증서 파일을 만들지 않으려면 기존 인증서 파일을 변환할 수도 있습니다.

각 인증서가 필수 매개 변수 기준을 충족하는 각 Defender for IoT 어플라이언스에 대해 고유한 인증서를 만들어야 합니다.

예:

다운로드한 인증서 파일을 열고 세부 정보 탭 >파일에 복사를 선택하여 인증서 내보내기 마법사를 실행합니다.

인증서 내보내기 마법사에서 다음>DER 인코딩 이진 파일 X.509(.CER)>를 선택한 후 다음을 다시 선택합니다.

내보낼 파일 화면에서 찾아보기를 선택하고 인증서를 저장할 위치를 선택한 후 다음을 선택합니다.

마침을 선택하여 인증서를 내보냅니다.

참고 항목

기존 파일 형식을 지원되는 형식으로 변환해야 할 수 있습니다.

인증서가 인증서 파일 요구 사항을 충족하는지 확인한 다음 완료되면 만든 인증서 파일을 테스트합니다.

인증서 유효성 검사를 사용하지 않는 경우 인증서에서 CRL URL 참조를 제거합니다. 자세한 내용은 인증서 파일 요구 사항을 참조하세요.

팁

(선택 사항) 인증서로 연결되는 신뢰 체인의 모든 인증 기관 인증서를 포함하는 .pem 파일인 인증서 체인을 만듭니다.

CRL 서버 액세스 확인

조직에서 인증서의 유효성을 검사하는 경우 Defender for IoT 어플라이언스는 인증서에 정의된 CRL 서버에 액세스할 수 있어야 합니다. 기본적으로 인증서는 HTTP 포트 80을 통해 CRL 서버 URL에 액세스합니다. 그러나 일부 조직의 보안 정책은 이 포트에 대한 액세스를 차단합니다.

어플라이언스가 포트 80에서 CRL 서버에 액세스할 수 없는 경우 다음 해결 방법 중 하나를 사용할 수 있습니다.

인증서에서 다른 URL 및 포트 정의:

- 정의하는 URL은

https://가 아닌http: //로 구성되어야 합니다. - 대상 CRL 서버가 정의한 포트에서 수신할 수 있는지 확인합니다.

- 정의하는 URL은

포트 80에서 CRL에 액세스할 수 있는 프록시 서버 사용

자세한 내용은 [전달 OT 경고 정보]를 참조하세요.

유효성 검사에 실패하면 관련된 구성 요소 간의 통신이 중단되고 콘솔에 유효성 검사 오류가 표시됩니다.

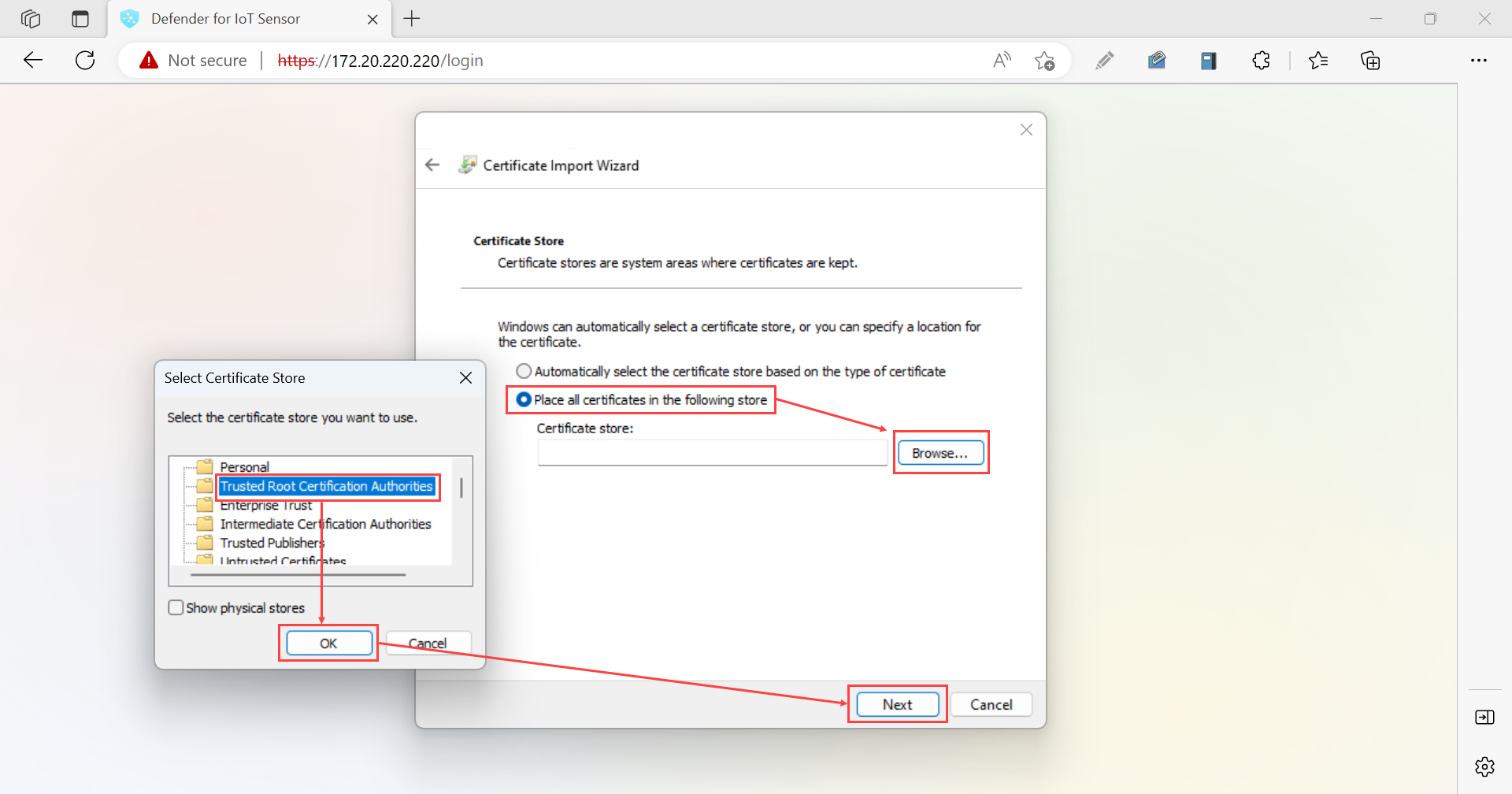

신뢰할 수 있는 저장소로 SSL/TLS 인증서 가져오기

인증서를 만든 후 신뢰할 수 있는 스토리지 위치로 가져옵니다. 예시:

보안 인증서 파일을 열고 일반 탭에서 인증서 설치를 선택하여 인증서 가져오기 마법사를 시작합니다.

저장소 위치에 대해 로컬 컴퓨터를 선택하고, 다음을 선택합니다.

사용자 제어 허용 프롬프트가 표시되면 예를 선택하여 앱이 디바이스를 변경할 수 있도록 허용합니다.

인증서 저장소 화면에서 인증서 형식에 따라 인증서 저장소 자동 선택을 선택한 후 다음을 선택합니다.

다음 저장소에 모든 인증서 배치를 선택한 다음 찾아보기를 선택한 다음 신뢰할 수 있는 루트 인증 기관 저장소를 선택합니다. 완료되면 다음을 선택합니다. 예시:

마침을 선택하여 가져오기를 완료합니다.

SSL/TLS 인증서 테스트

Defender for IoT 어플라이언스에 인증서를 배포하기 전에 다음 절차에 따라 인증서를 테스트합니다.

샘플과 비교하여 인증서 확인

다음 샘플 인증서를 사용하여 만든 인증서와 비교하여 동일한 필드가 동일한 순서로 존재하는지 확인합니다.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

.csr 또는 프라이빗 키 파일이 없는 테스트 인증서

인증서 .csr 파일 또는 프라이빗 키 파일 내의 정보를 확인하려면 다음 CLI 명령을 사용합니다.

- CSR(인증서 서명 요청) 확인:

openssl req -text -noout -verify -in CSR.csr실행 - 프라이빗 키 확인:

openssl rsa -in privateKey.key -check실행 - 인증서 확인:

openssl x509 -in certificate.crt -text -noout실행

이러한 테스트가 실패하면 인증서 파일 요구 사항을 검토하여 파일 매개 변수가 정확한지 확인하거나 인증서 전문가에게 문의하세요.

인증서의 일반 이름 유효성 검사

인증서의 일반 이름을 보려면 인증서 파일을 열고 세부 정보 탭을 선택한 다음 제목 필드를 선택합니다.

인증서의 일반 이름은 CN 옆에 표시됩니다.

보안 연결 없이 센서 콘솔에 로그인합니다. 연결이 프라이빗이 아닙니다 경고 화면에 NET::ERR_CERT_COMMON_NAME_INVALID 오류 메시지가 표시될 수 있습니다.

오류 메시지를 선택하여 확장한 다음 제목 옆에 있는 문자열을 복사합니다. 예시:

주체 문자열은 보안 인증서 세부 정보의 CN 문자열과 일치해야 합니다.

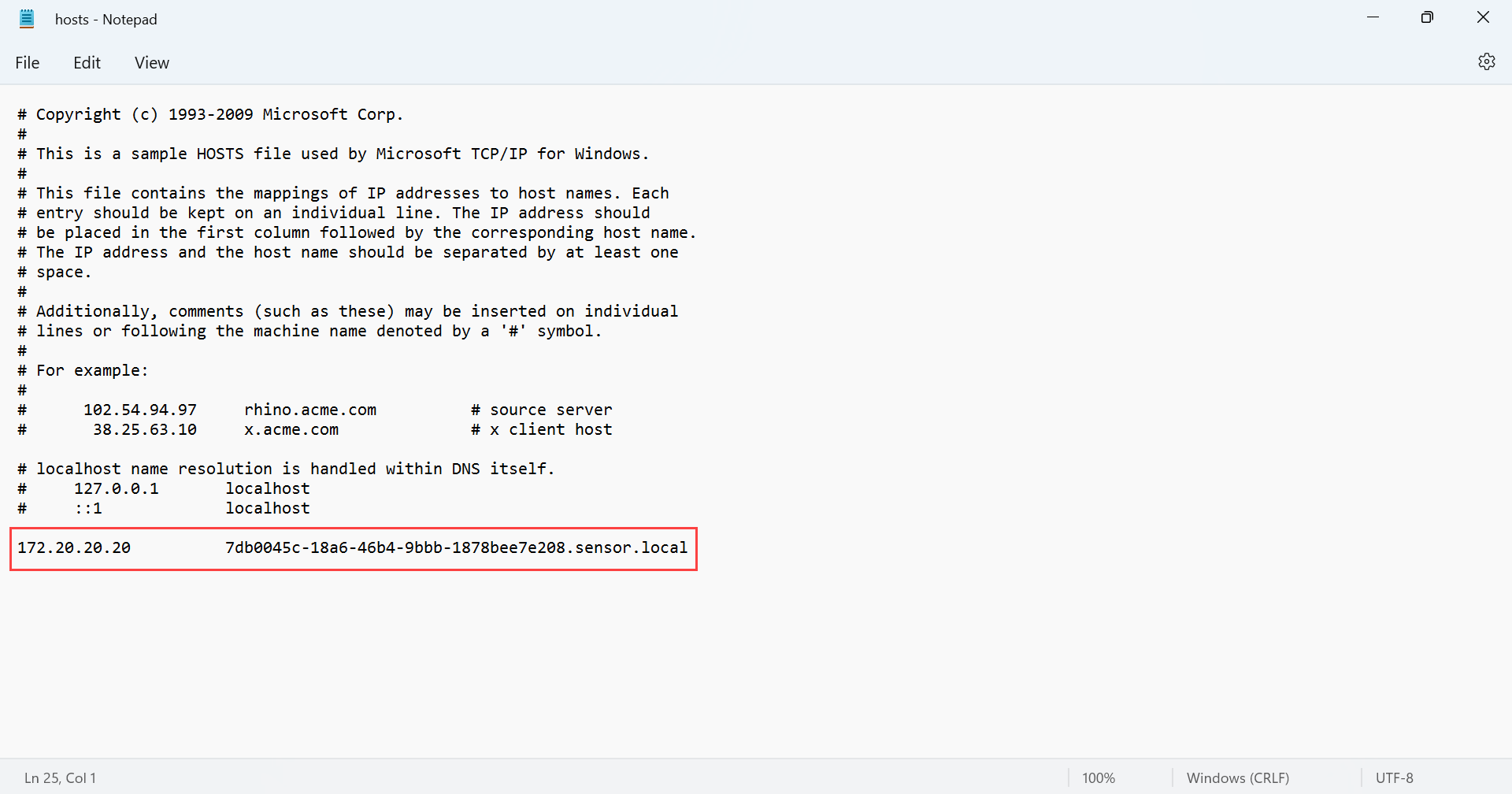

로컬 파일 탐색기에서 이 PC > 로컬 디스크(C:) > Windows > System32 > 드라이버 > 등과 같은 호스트 파일을 찾아보고 hosts 파일을 엽니다.

호스트 파일에서 센서의 IP 주소와 이전 단계에서 복사한 SSL 인증서의 일반 이름이 포함된 줄을 문서 끝에 추가합니다. 완료되면 변경 내용을 저장합니다. 예시:

자체 서명된 인증서

Defender for IoT OT 모니터링 소프트웨어를 설치한 후 테스트 환경에서 자체 서명된 인증서를 사용할 수 있습니다. 자세한 내용은 다음을 참조하세요.