Microsoft Purview 데이터 소유자 정책을 사용하여 Azure Storage에 대한 읽기 액세스 프로비전(미리 보기)

중요

이 기능은 현재 미리 보기로 제공됩니다. Microsoft Azure Preview에 대한 추가 사용 약관에는 베타, 미리 보기 또는 아직 일반 공급으로 릴리스되지 않은 Azure 기능에 적용되는 추가 법적 조건이 포함됩니다.

데이터 소유자 정책은 Microsoft Purview 액세스 정책의 한 유형입니다. Microsoft Purview에서 데이터 사용 관리에 등록된 원본의 사용자 데이터에 대한 액세스를 관리할 수 있습니다. 이러한 정책은 Microsoft Purview 거버넌스 포털에서 직접 작성할 수 있으며 게시 후 데이터 원본에 의해 적용됩니다.

이 가이드에서는 데이터 소유자가 Microsoft Purview 관리에서 Azure Storage 데이터 세트에 대한 액세스를 위임하는 방법을 설명합니다. 현재 다음 두 가지 Azure Storage 원본이 지원됩니다.

- Blob Storage

- ADLS(Azure Data Lake Storage) Gen2

필수 구성 요소

활성 구독이 있는 Azure 계정입니다. 무료로 계정을 만듭니다.

새 계정 또는 기존 Microsoft Purview 계정. 이 빠른 시작 가이드에 따라 만듭니다.

지역 지원

- 모든 Microsoft Purview 지역이 지원됩니다.

- 다음 지역의 스토리지 계정은 추가 구성 없이도 지원됩니다. 그러나 ZRS(영역 중복 스토리지) 계정은 지원되지 않습니다.

- 미국 동부

- 미국 동부 2

- 미국 중남부

- 미국 서부 2

- 캐나다 중부

- 북유럽

- 서유럽

- 프랑스 중부

- 영국 남부

- 동남아시아

- 오스트레일리아 동부

- 퍼블릭 클라우드의 다른 지역에 있는 스토리지 계정은 다음 섹션에 설명된 대로 기능 플래그 AllowPurviewPolicyEnforcement를 설정한 후 지원됩니다. 기능 플래그 AllowPurviewPolicyEnforcement를 설정한 후 만든 경우 새로 만든 ZRS Storage 계정이 지원됩니다.

필요한 경우 이 가이드에 따라 새 Storage 계정을 만들 수 있습니다.

Azure Storage 계정이 Microsoft Purview의 정책에 상주하는 구독 구성

이 단계는 특정 지역에서만 필요합니다(이전 섹션 참조). Microsoft Purview가 하나 이상의 Azure Storage 계정에 대한 정책을 관리할 수 있도록 하려면 Azure Storage 계정을 배포할 구독에서 다음 PowerShell 명령을 실행합니다. 이러한 PowerShell 명령을 사용하면 Microsoft Purview가 해당 구독의 모든 Azure Storage 계정에 대한 정책을 관리할 수 있습니다.

이러한 명령을 로컬로 실행하는 경우 관리자 권한으로 PowerShell을 실행해야 합니다. 또는 Azure Portal Azure Cloud Shellhttps://shell.azure.com사용할 수 있습니다.

# Install the Az module

Install-Module -Name Az -Scope CurrentUser -Repository PSGallery -Force

# Login into the subscription

Connect-AzAccount -Subscription <SubscriptionID>

# Register the feature

Register-AzProviderFeature -FeatureName AllowPurviewPolicyEnforcement -ProviderNamespace Microsoft.Storage

마지막 명령의 출력에 RegistrationState 가 등록됨으로 표시되면 액세스 정책에 대한 구독이 활성화됩니다. 출력이 등록 중이면 10분 이상 기다린 다음 명령을 다시 시도합니다. RegistrationState가 등록됨으로 표시되지 않는 한 계속하지 마세요.

Microsoft Purview 구성

Microsoft Purview에서 데이터 원본 등록

데이터 리소스에 대한 정책을 Microsoft Purview에서 만들려면 먼저 해당 데이터 리소스를 Microsoft Purview Studio에 등록해야 합니다. 이 가이드의 뒷부분에서 데이터 리소스 등록과 관련된 지침을 찾을 수 있습니다.

참고

Microsoft Purview 정책은 데이터 리소스 ARM 경로를 사용합니다. 데이터 리소스가 새 리소스 그룹 또는 구독으로 이동되면 등록을 해제한 다음 Microsoft Purview에 다시 등록해야 합니다.

데이터 원본에서 데이터 사용 관리를 사용하도록 권한 구성

리소스가 등록되었지만 해당 리소스에 대한 Microsoft Purview에서 정책을 만들려면 먼저 권한을 구성해야 합니다. 데이터 사용 관리를 사용하도록 설정하려면 사용 권한 집합이 필요합니다. 이는 데이터 원본, 리소스 그룹 또는 구독에 적용됩니다. 데이터 사용 관리를 사용하도록 설정하려면 리소스에 대한 특정 ID 및 액세스 관리(IAM) 권한과 특정 Microsoft Purview 권한이 모두 있어야 합니다.

리소스의 Azure Resource Manager 경로에 다음 IAM 역할 조합 중 하나 또는 부모(즉, IAM 권한 상속 사용)가 있어야 합니다.

- IAM 소유자

- IAM 기여자와 IAM 사용자 액세스 관리자 모두

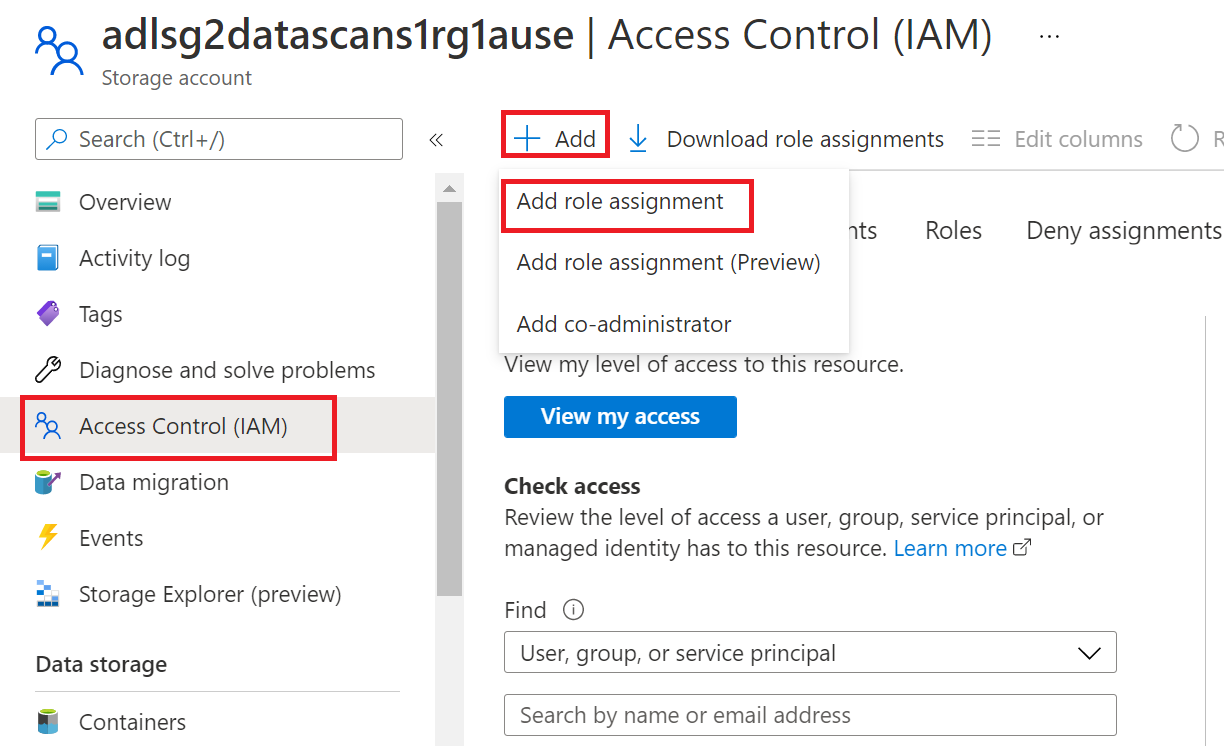

Azure RBAC(역할 기반 액세스 제어) 권한을 구성하려면 이 가이드를 따릅니다. 다음 스크린샷은 데이터 리소스에 대한 Azure Portal Access Control 섹션에 액세스하여 역할 할당을 추가하는 방법을 보여줍니다.

참고

데이터 리소스에 대한 IAM 소유자 역할은 부모 리소스 그룹, 구독 또는 구독 관리 그룹에서 상속할 수 있습니다. 리소스에 대한 IAM 소유자 역할을 보유하거나 상속하는 사용자, 그룹 및 서비스 주체를 Azure AD 확인합니다.

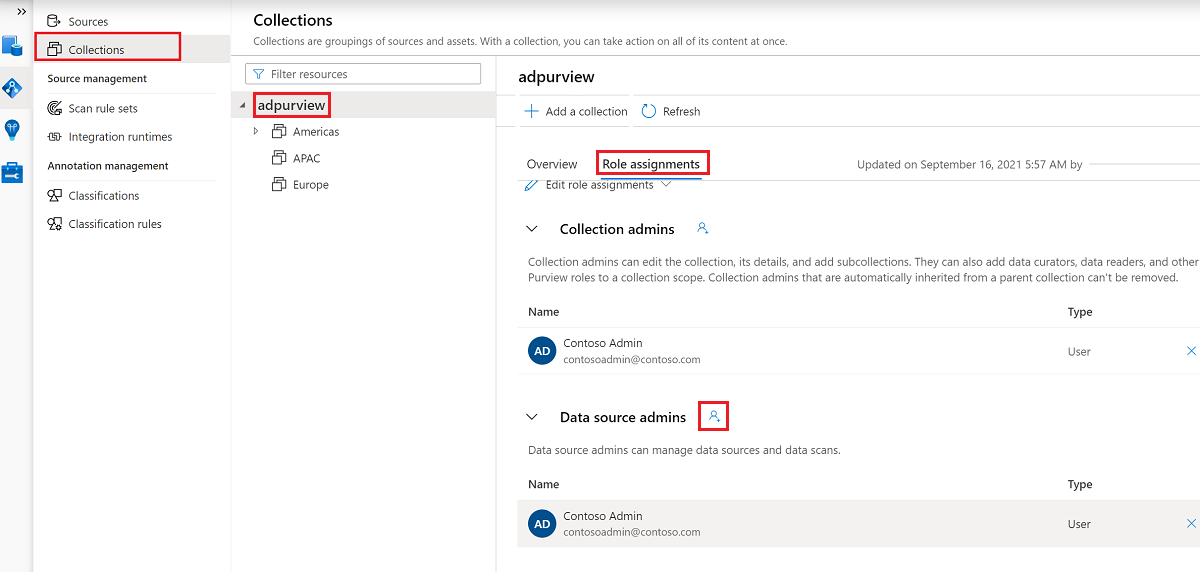

또한 컬렉션 또는 부모 컬렉션에 대한 Microsoft Purview 데이터 원본 관리자 역할이 있어야 합니다(상속을 사용하는 경우). 자세한 내용은 Microsoft Purview 역할 할당 관리에 대한 가이드를 참조하세요.

다음 스크린샷은 루트 컬렉션 수준에서 데이터 원본 관리자 역할을 할당하는 방법을 보여줍니다.

액세스 정책을 만들거나 업데이트하거나 삭제하도록 Microsoft Purview 권한 구성

정책을 만들거나 업데이트하거나 삭제하려면 루트 컬렉션 수준에서 Microsoft Purview에서 정책 작성자 역할을 가져와야 합니다.

- 정책 작성자 역할은 DevOps 및 데이터 소유자 정책을 만들고, 업데이트하고, 삭제할 수 있습니다.

- 정책 작성자 역할은 셀프 서비스 액세스 정책을 삭제할 수 있습니다.

Microsoft Purview 역할 할당 관리에 대한 자세한 내용은 Microsoft Purview 데이터 맵 컬렉션 만들기 및 관리를 참조하세요.

참고

정책 작성자 역할은 루트 컬렉션 수준에서 구성해야 합니다.

또한 정책의 제목을 만들거나 업데이트할 때 Azure AD 사용자 또는 그룹을 쉽게 검색하려면 Azure AD 디렉터리 읽기 권한자 권한을 얻는 것이 좋습니다. 이는 Azure 테넌트 사용자에 대한 일반적인 권한입니다. 디렉터리 읽기 권한자 권한이 없으면 정책 작성자는 데이터 정책의 제목에 포함된 모든 보안 주체에 대한 전체 사용자 이름 또는 이메일을 입력해야 합니다.

데이터 소유자 정책을 게시하기 위한 Microsoft Purview 권한 구성

데이터 소유자 정책은 Microsoft Purview 정책 작성자 및 데이터 원본 관리자 역할을 organization 다른 사용자에게 할당하는 경우 검사 및 균형을 허용합니다. 데이터 소유자 정책이 적용되기 전에 두 번째 사용자(데이터 원본 관리자)는 이를 검토하고 게시하여 명시적으로 승인해야 합니다. 이러한 정책을 만들거나 업데이트할 때 게시가 자동으로 수행되므로 DevOps 또는 셀프 서비스 액세스 정책에는 적용되지 않습니다.

데이터 소유자 정책을 게시하려면 루트 컬렉션 수준에서 Microsoft Purview의 데이터 원본 관리자 역할을 가져와야 합니다.

Microsoft Purview 역할 할당 관리에 대한 자세한 내용은 Microsoft Purview 데이터 맵 컬렉션 만들기 및 관리를 참조하세요.

참고

데이터 소유자 정책을 게시하려면 루트 컬렉션 수준에서 데이터 원본 관리자 역할을 구성해야 합니다.

Microsoft Purview의 역할에 액세스 프로비저닝 책임 위임

데이터 사용 관리에 리소스를 사용하도록 설정한 후 루트 컬렉션 수준에서 정책 작성자 역할을 가진 모든 Microsoft Purview 사용자는 Microsoft Purview에서 해당 데이터 원본에 대한 액세스를 프로비전할 수 있습니다.

참고

모든 Microsoft Purview 루트 컬렉션 관리자는 루트 정책 작성자 역할에 새 사용자를 할당할 수 있습니다. 모든 컬렉션 관리자는 컬렉션 의 데이터 원본 관리자 역할에 새 사용자를 할당할 수 있습니다. Microsoft Purview 컬렉션 관리자, 데이터 원본 관리자 또는 정책 작성자 역할을 보유하는 사용자를 최소화하고 신중하게 검사합니다.

게시된 정책이 있는 Microsoft Purview 계정이 삭제되면 해당 정책은 특정 데이터 원본에 따라 달라지는 시간 내에 적용되지 않습니다. 이 변경은 보안 및 데이터 액세스 가용성 모두에 영향을 미칠 수 있습니다. IAM의 기여자 및 소유자 역할은 Microsoft Purview 계정을 삭제할 수 있습니다. Microsoft Purview 계정에 대한 액세스 제어(IAM) 섹션으로 이동하여 역할 할당을 선택하여 이러한 권한을 검사 수 있습니다. 잠금을 사용하여 Microsoft Purview 계정이 Resource Manager 잠금을 통해 삭제되지 않도록 할 수도 있습니다.

데이터 사용 관리를 위해 Microsoft Purview에 데이터 원본 등록

나중에 액세스 정책을 정의하려면 먼저 Azure Storage 리소스를 Microsoft Purview에 등록해야 합니다.

리소스를 등록하려면 다음 가이드의 필수 구성 요소 및 등록 섹션을 따릅니다.

리소스를 등록한 후에는 데이터 사용 관리를 사용하도록 설정해야 합니다. 데이터 사용 관리에는 특정 권한이 필요하며 데이터 원본에 대한 액세스를 관리하기 위해 특정 Microsoft Purview 역할에 위임되므로 데이터의 보안에 영향을 줄 수 있습니다. 데이터 사용 관리와 관련된 보안 방법 가이드: 데이터 사용 관리를 사용하도록 설정하는 방법 가이드를 참조하세요.

데이터 원본에 데이터 사용 관리 토글 사용 설정이 있으면 다음 스크린샷과 같습니다.

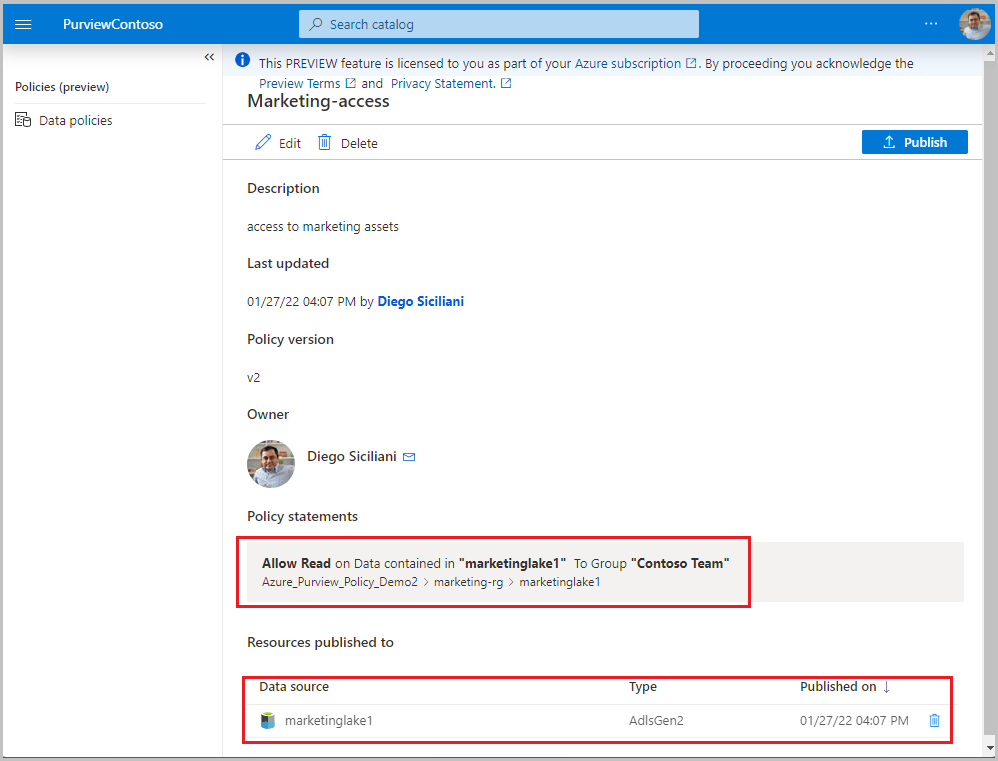

데이터 소유자 정책 만들기 및 게시

데이터 소유자 정책 작성 자습서의 새 정책 만들기 및 정책 게시 섹션의 단계를 실행합니다. 결과는 이미지에 표시된 예제와 유사한 데이터 소유자 정책이 됩니다. Contoso Team에서 Storage 계정 marketinglake1에 대한 읽기 권한을 제공하는 정책입니다.

중요

- 게시는 백그라운드 작업입니다. Azure Storage 계정은 변경 내용을 반영하는 데 최대 2시간 이 걸릴 수 있습니다.

데이터 소유자 정책 게시 취소

Microsoft Purview에서 데이터 소유자 정책을 게시 취소하는 단계는 이 링크를 따릅니다.

데이터 소유자 정책 업데이트 또는 삭제

Microsoft Purview에서 데이터 소유자 정책을 업데이트하거나 삭제하는 단계는 이 링크를 따릅니다.

데이터 사용량

- 데이터 소비자는 Power BI 또는 Azure Synapse Analytics 작업 영역과 같은 도구를 사용하여 요청된 데이터 세트에 액세스할 수 있습니다.

- Azure Storage Explorer 복사 및 복제 명령을 사용하려면 Purview에서 수정 허용 정책 외에도 추가 IAM 권한이 필요합니다. IAM에서 Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action 권한을 Azure AD 보안 주체에 제공합니다.

- 하위 컨테이너 액세스: Storage 계정의 컨테이너 수준 아래에 설정된 정책 문이 지원됩니다. 그러나 Azure Storage 계정의 파일 또는 폴더 수준에서만 액세스 권한이 부여된 경우 사용자는 Azure Portal 스토리지 브라우저 또는 Microsoft Azure Storage Explorer 도구를 사용하여 데이터 자산을 탐색할 수 없습니다. 이러한 앱은 컨테이너 수준에서 시작하여 계층을 크롤링하려고 시도하고 해당 수준에서 액세스 권한이 부여되지 않아 요청이 실패하기 때문입니다. 대신 데이터를 요청하는 앱은 데이터 개체에 정규화된 이름을 제공하여 직접 액세스를 실행해야 합니다. 다음 문서에서는 직접 액세스를 수행하는 방법의 예를 보여 줍니다. 이 방법 가이드의 다음 단계 섹션에서 블로그도 참조하세요.

추가 정보

- 스토리지 계정 수준에서 정책을 만들면 주체가 시스템 컨테이너(예: $logs)에 액세스할 수 있습니다. 원치 않는 경우 먼저 데이터 원본을 검사한 다음 각각(즉, 컨테이너 또는 하위컨테이너 수준에서)에 대해 보다 세분화된 정책을 만듭니다.

- 이러한 정책의 scope Storage 계정의 구독, 리소스 그룹, 스토리지 계정 또는 컨테이너인 경우 컨테이너의 루트 Blob은 Microsoft Purview 허용 형식 RBAC 정책의 Azure AD 보안 주체에 액세스할 수 있습니다.

- 이러한 정책의 scope 구독, 리소스 그룹 또는 스토리지 계정인 경우 스토리지 계정의 루트 컨테이너는 Microsoft Purview 허용 형식 RBAC 정책의 Azure AD 보안 주체에 액세스할 수 있습니다.

제한

- Storage 계정에서 적용할 수 있는 Microsoft Purview 정책에 대한 제한은 구독당 100MB이며, 이는 약 5,000개의 정책과 동일합니다.

알려진 문제

정책 만들기와 관련된 알려진 문제

- Microsoft Purview 리소스 집합을 기반으로 정책 문을 만들지 마세요. Microsoft Purview 정책 작성 UI에 표시되더라도 아직 적용되지 않습니다. 리소스 집합에 대해 자세히 알아보세요.

정책 작업 매핑

이 섹션에는 Microsoft Purview 데이터 정책의 작업이 Azure Storage의 특정 작업에 매핑되는 방법에 대한 참조가 포함되어 있습니다.

| Microsoft Purview 정책 작업 | 데이터 원본 관련 작업 |

|---|---|

| 읽기 | Microsoft.Storage/storageAccounts/blobServices/containers/read |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read | |

| 수정 | Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/move/action | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete | |

| Microsoft.Storage/storageAccounts/blobServices/containers/read | |

| Microsoft.Storage/storageAccounts/blobServices/containers/write | |

| Microsoft.Storage/storageAccounts/blobServices/containers/delete | |

다음 단계

블로그, 데모 및 관련 자습서를 확인합니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기