Microsoft Defender XDR에서 Microsoft Sentinel로 데이터 연결

인시던트가 통합된 Microsoft Sentinel의 Microsoft Defender XDR 커넥터를 사용하면 모든 Microsoft Defender XDR 인시던트 및 경고를 Microsoft Sentinel로 스트리밍하고 두 포털 간에 인시던트를 동기화할 수 있습니다. Microsoft Defender XDR 인시던트에는 모든 경고, 엔터티 및 기타 관련 정보가 포함됩니다. 또한 Microsoft Defender XDR 구성 요소 서비스인 엔드포인트용 Microsoft Defender, Microsoft Defender for Identity, Office 365용 Microsoft Defender 및 Microsoft Defender for Cloud Apps의 경고와 Microsoft Purview Data Loss Prevention 및 Microsoft Entra ID 보호와 같은 다른 서비스의 경고를 포함합니다. Microsoft Defender XDR 커넥터는 클라우드용 Microsoft Defender의 인시던트도 제공합니다. 이러한 인시던트에서 경고 및 엔터티를 동기화하려면 클라우드용 Microsoft Defender 커넥터를 사용하도록 설정해야 하지만 그렇지 않으면 클라우드용 Microsoft Defender 인시던트가 비어 표시됩니다. 클라우드용 Microsoft Defender에 사용할 수 있는 커넥터에 대해 자세히 알아봅니다.

또한 커넥터를 사용하면 위 Defender 구성 요소의 모두에서 고급 헌팅 이벤트를 스트리밍할 수 있으므로 해당 Defender 구성 요소의 고급 헌팅 쿼리를 Microsoft Sentinel로 복사하고 다음을 통해 Sentinel 경고를 보강할 수 있습니다. Defender 구성 요소의 원시 이벤트 데이터는 추가 인사이트를 제공하고 Log Analytics에서 보존이 증가된 로그를 저장합니다.

인시던트 통합 및 고급 헌팅 이벤트 컬렉션에 대한 자세한 내용은 Microsoft Defender XDR과 Microsoft Sentinel 통합을 참조하세요.

이제 Microsoft Defender XDR 커넥터가 일반 공급됩니다.

참고 항목

US Government 클라우드의 기능 가용성에 대한 자세한 내용은 US Government 고객을 위한 클라우드 기능 가용성의 Microsoft Sentinel 표를 참조하세요.

필수 조건

Microsoft Defender XDR 사전 요구 사항에 설명된 대로 Microsoft Defender XDR에 대한 유효한 라이선스가 있어야 합니다.

사용자는 Microsoft Sentinel 작업 영역에 대한 읽기 및 쓰기 권한이 있어야 합니다.

커넥터 설정을 변경하려면 사용자가 Microsoft Sentinel 작업 영역이 연결된 동일한 Microsoft Entra 테넌트의 멤버여야 합니다.

Microsoft Sentinel의 Content Hub에서 Microsoft Defender XDR의 솔루션을 설치합니다. 자세한 내용은 Microsoft Sentinel 기본 제공 콘텐츠 검색 및 관리를 참조하세요.

MDI를 통한 Active Directory 동기화의 필수 조건

테넌트는 Microsoft Defender for Identity에 온보딩되어야 합니다.

MDI 센서가 설치되어 있어야 합니다.

Microsoft Defender XDR에 연결

Microsoft Sentinel에서 데이터 커넥터를 선택하고 갤러리에서 Microsoft Defender XDR을 선택한 다음, 커넥터 열기 페이지를 선택합니다.

구성 섹션은 세 부분으로 구성됩니다.

인시던트 및 경고 연결을 사용하면 Microsoft Defender XDR과 Microsoft Sentinel 간의 기본 통합을 지원하여 두 플랫폼 간에 인시던트 및 경고를 동기화할 수 있습니다.

엔터티 연결을 사용하면 Microsoft Defender for Identity를 통해 온-프레미스 Active Directory 사용자 ID를 Microsoft Sentinel에 통합할 수 있습니다.

연결 이벤트를 사용하면 Defender 구성 요소에서 원시 고급 헌팅 이벤트를 수집할 수 있습니다.

이는 아래에 더 자세히 설명되어 있습니다. 자세한 내용은 Microsoft Sentinel과 Microsoft Defender XDR 통합을 참조하세요.

인시던트 및 경고 연결

모든 경고와 함께 Microsoft Defender XDR 인시던트를 수집하고 Microsoft Sentinel 인시던트 큐에 동기화하려면 다음을 수행합니다.

인시던트의 중복을 피하려면 이러한 제품에 대한 모든 Microsoft 인시던트 생성 규칙 끄기, 권장됨이라는 확인란을 표시합니다.

(이 확인란은 Microsoft Defender XDR 커넥터가 연결되면 표시되지 않습니다.)인시던트 및 경고 연결 단추를 선택합니다.

참고 항목

Microsoft Defender XDR 커넥터를 사용하도록 설정하면 모든 Microsoft Defender XDR 구성 요소 커넥터(이 문서의 시작 부분에서 언급된 커넥터)가 백그라운드에서 자동으로 연결됩니다. 구성 요소 커넥터 중 하나의 연결을 끊으려면 먼저 Microsoft Defender XDR 커넥터와의 연결을 끊어야 합니다.

Microsoft Defender XDR 인시던트 데이터를 쿼리하려면 쿼리 창에서 다음 명령문을 사용합니다.

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

엔터티 연결

Microsoft Defender for Identity를 사용하여 온-프레미스 Active Directory에서 Microsoft Sentinel로 사용자 엔터티를 동기화합니다.

MDI(Microsoft Defender for Identity)를 통해 온-프레미스 Active Directory 사용자를 동기화하기 위한 필수 조건을 충족했는지 확인합니다.

UEBA 구성 페이지로 이동 링크를 선택합니다.

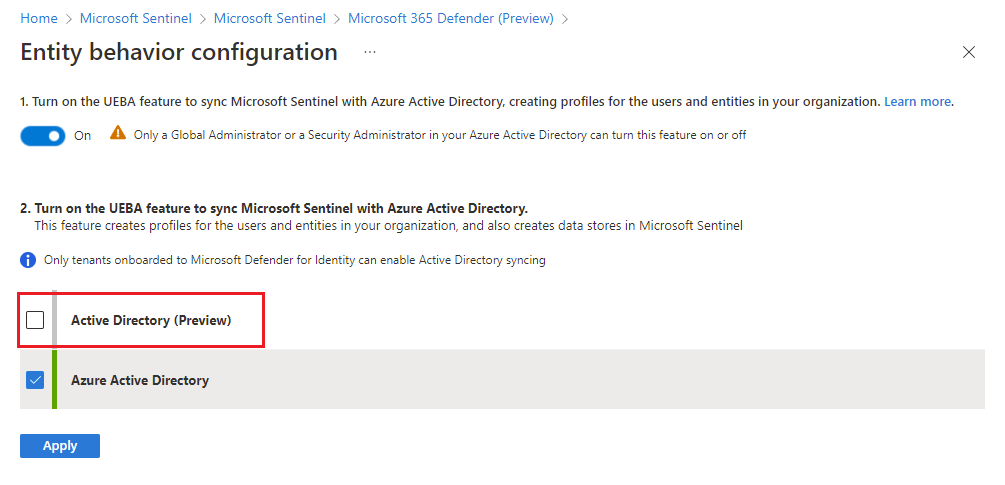

엔터티 동작 구성 페이지에서 아직 UEBA를 사용하도록 설정하지 않은 경우 페이지 상단에서 토글을 켜기로 이동합니다.

Active Directory(미리 보기) 확인란을 선택하고 적용을 선택합니다.

이벤트 연결

엔드포인트용 Microsoft Defender 또는 Office 365용 Microsoft Defender에서 고급 헌팅 이벤트를 수집하려는 경우 해당 고급 헌팅 테이블에서 다음 형식의 이벤트를 수집할 수 있습니다.

수집하려는 이벤트 유형으로 표의 확인란을 표시합니다.

테이블 이름 이벤트 유형 DeviceInfo 머신 정보(OS 정보 포함) DeviceNetworkInfo 물리적 어댑터, IP 및 MAC 주소, 연결된 네트워크 및 도메인을 비롯한 디바이스의 네트워크 속성 DeviceProcessEvents 프로세스 생성 및 관련 이벤트 DeviceNetworkEvents 네트워크 연결 및 관련 이벤트 DeviceFileEvents 파일 생성, 수정, 기타 파일 시스템 이벤트 DeviceRegistryEvents 레지스트리 항목 생성 및 수정 DeviceLogonEvents 디바이스의 로그인 및 기타 인증 이벤트 DeviceImageLoadEvents DLL 로드 이벤트 DeviceEvents Windows Defender 바이러스 백신 및 악용 방지와 같은 보안 제어가 트리거한 이벤트를 포함하는 다양한 이벤트 유형 DeviceFileCertificateInfo 엔드포인트의 인증서 확인 이벤트로부터 획득한 서명 파일의 인증서 정보 변경 내용 적용을 클릭합니다.

Log Analytics에서 고급 헌팅 테이블을 쿼리하려면 쿼리 창에서 위의 목록에 있는 표 이름을 입력합니다.

데이터 수집 확인

커넥터 페이지의 데이터 그래프는 현재 데이터를 수집하고 있음을 나타냅니다. 인시던트, 경고 및 이벤트마다 한 줄씩 표시되며, 이벤트 줄은 사용하도록 설정된 모든 테이블에 있는 이벤트 볼륨의 집계입니다. 커넥터를 사용하도록 설정했으면 다음 KQL 쿼리를 사용하여 보다 구체적인 그래프를 생성할 수 있습니다.

수신되는 Microsoft Defender XDR 인시던트의 그래프에 대해 다음 KQL 쿼리를 사용합니다.

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

다음 KQL 쿼리를 사용하여 단일 테이블에 대한 이벤트 볼륨 그래프를 생성할 수 있습니다(DeviceEvents 테이블을 선택한 필수 테이블로 변경).

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

다음 단계 탭에서는 포함되어 있는 몇 가지 유용한 통합 문서, 샘플 쿼리 및 분석 규칙 템플릿을 확인할 수 있습니다. 이러한 항목을 즉시 실행하거나 수정하고 저장할 수 있습니다.

다음 단계

이 문서에서는 Microsoft Defender XDR 커넥터를 사용하여 Microsoft Defender XDR 인시던트 및 Microsoft Defender 구성 요소 서비스의 고급 헌팅 이벤트 데이터를 Microsoft Sentinel에 통합하는 방법을 알아보았습니다. Microsoft Sentinel에 대해 자세히 알아보려면 다음 문서를 참조하세요.

- 데이터에 대한 가시성을 얻고 재적 위협을 확인하는 방법을 알아봅니다.

- Microsoft Sentinel을 사용하여 위협 탐지에서 시작합니다.