Microsoft Sentinel의 UEBA(사용자 및 엔터티 동작 분석)를 사용한 고급 위협 탐지

참고 항목

US Government 클라우드의 기능 가용성에 대한 자세한 내용은 US Government 고객을 위한 클라우드 기능 가용성의 Microsoft Sentinel 표를 참조하세요.

손상된 엔터티든 악의적인 내부자이든 조직 내부의 위협과 그 잠재적인 영향을 식별하는 것은 항상 시간이 많이 걸리고 노동 집약적인 프로세스였습니다. 경고를 검토하고 내용을 이해하며 적극적인 헌팅하는 과정에서 낮은 성과와 단순히 검색을 회피하는 정교한 위협으로 인해 막대한 시간과 노력이 소비됩니다. 특히 탐지가 어려운 제로 데이, 대상이 지정된 위협, 지능형 지속 위협은 조직에 매우 큰 위험을 초래할 수 있기 때문에 반드시 탐지해야 합니다.

Microsoft Sentinel의 UEBA 기능은 분석가들의 워크로드에서 오는 힘든 작업 및 노력을 기울이는 것에 대한 불확실성을 제거하고 높은 충실도의 실행 가능한 인텔리전스를 제공하여 조사 및 수정 작업에 집중할 수 있도록 합니다.

Important

Microsoft Sentinel은 Microsoft Defender 포털에서 통합 보안 운영 플랫폼의 공개 미리 보기의 일부로 사용할 수 있습니다. 자세한 내용은 Microsoft Defender 포털의 Microsoft Sentinel을 참조하세요.

UEBA의 모든 이점은 Microsoft Defender 포털의 통합 보안 운영 플랫폼에서 사용할 수 있습니다.

UEBA(사용자 및 엔터티 동작 분석)란?

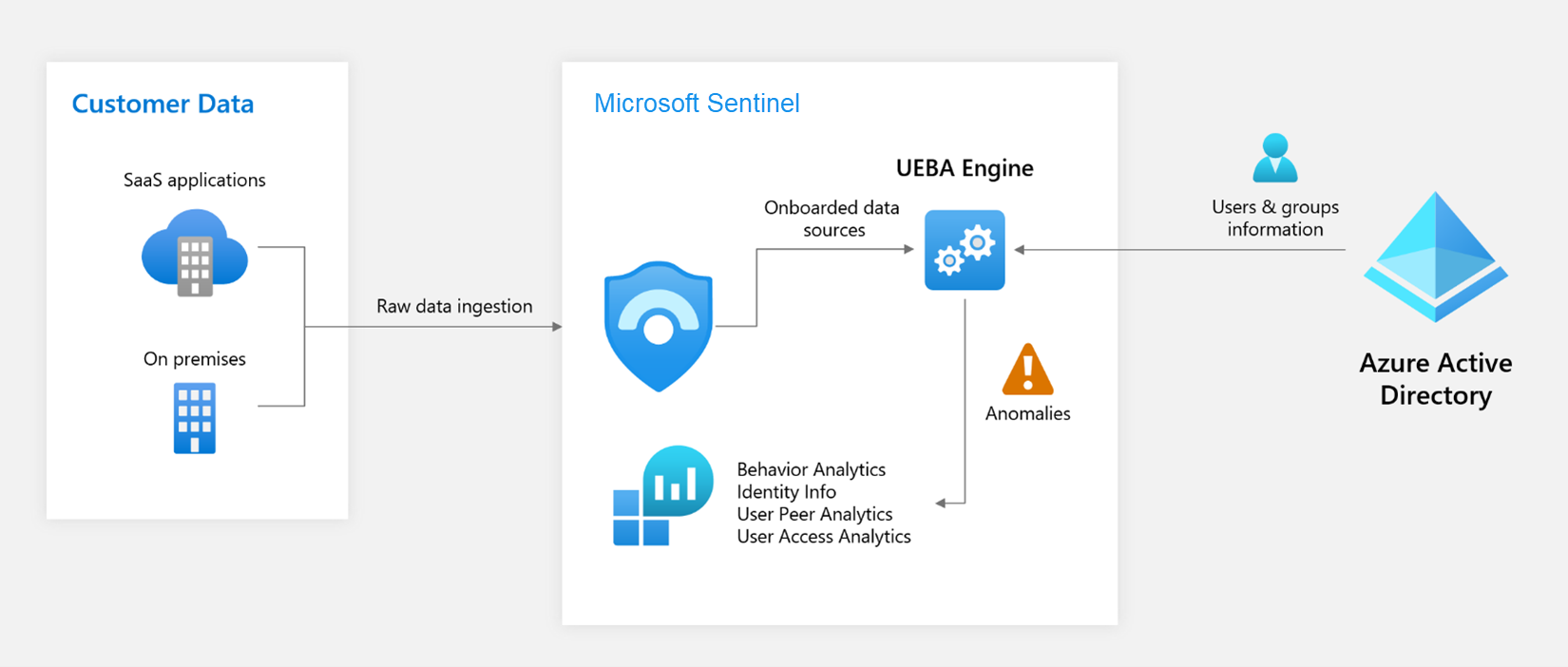

Microsoft Sentinel은 연결된 모든 데이터 원본에서 로그 및 경고를 수집하고 해당 로그 및 경고를 분석하여 조직의 엔터티(예: 사용자, 호스트, IP 주소 및 애플리케이션)의 기준 동작 프로필을 시간 및 피어 그룹을 기준선으로 하여 빌드합니다. 그러면 Microsoft Sentinel은 다양한 기술과 기계 학습 기능을 사용하여 비정상적인 작업을 식별하고 자산이 손상되었는지 여부를 판단하는 데 도움을 줄 수 있습니다. 그뿐만 아니라 특정 자산의 상대적인 민감도를 파악하고 자산의 피어 그룹을 식별하며 손상된 특정 자산의 잠재적 영향(‘blast radius’)을 평가할 수도 있습니다. 해당 정보를 사용하여 조사 및 침해 인시던트 처리의 우선 순위를 효과적으로 지정할 수 있습니다.

UEBA 분석 아키텍처

보안 기반 분석

UEBA 솔루션에 대한 Gartner의 패러다임에서 제공되는 Microsoft Sentinel은 세 가지 참조 프레임을 기반으로 하는 “외부-내부” 접근 방식을 제공합니다.

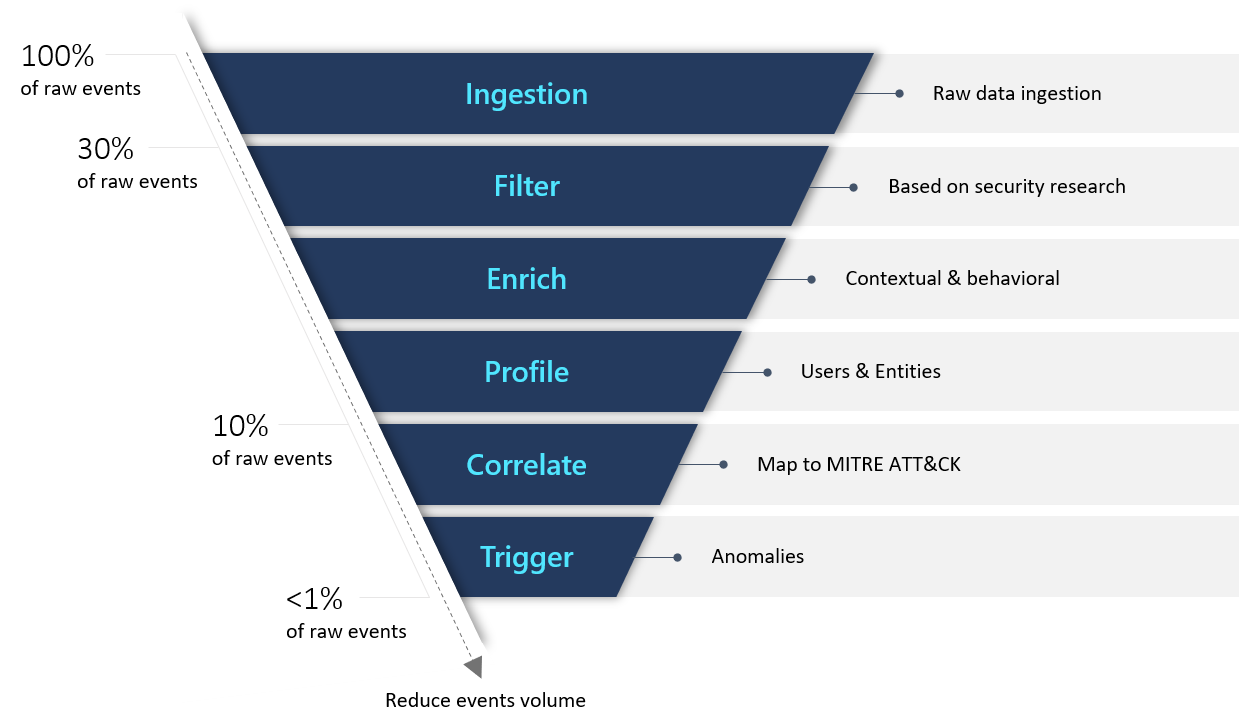

사용 사례: 다양한 엔터티를 킬체인의 희생자, 공격자 또는 피벗 포인트로 설정하는 MITRE ATT&CK의 전술적 프레임워크에 맞춘 보안 연구를 기반으로 하여 관련 공격 벡터 및 시나리오를 우선 순위로 두면서 Microsoft Sentinel은 특히 각 데이터 원본이 제공할 수 있는 가장 가치 있는 로그에 초점을 맞춥니다.

데이터 원본: Microsoft Sentinel은 Azure 데이터 소스를 가장 먼저 지원하는 동시에 위협 시나리오에 맞는 데이터를 제공하기 위해 타사 데이터 소스를 적절하게 지원합니다.

분석: 다양한 ML(기계 학습) 알고리즘을 사용하여, Microsoft Sentinel은 비정상적인 활동을 식별하고 다음과 같은 몇 가지 예를 들어 상세한 형태로 명확하고 간결하게 증거를 제시합니다.

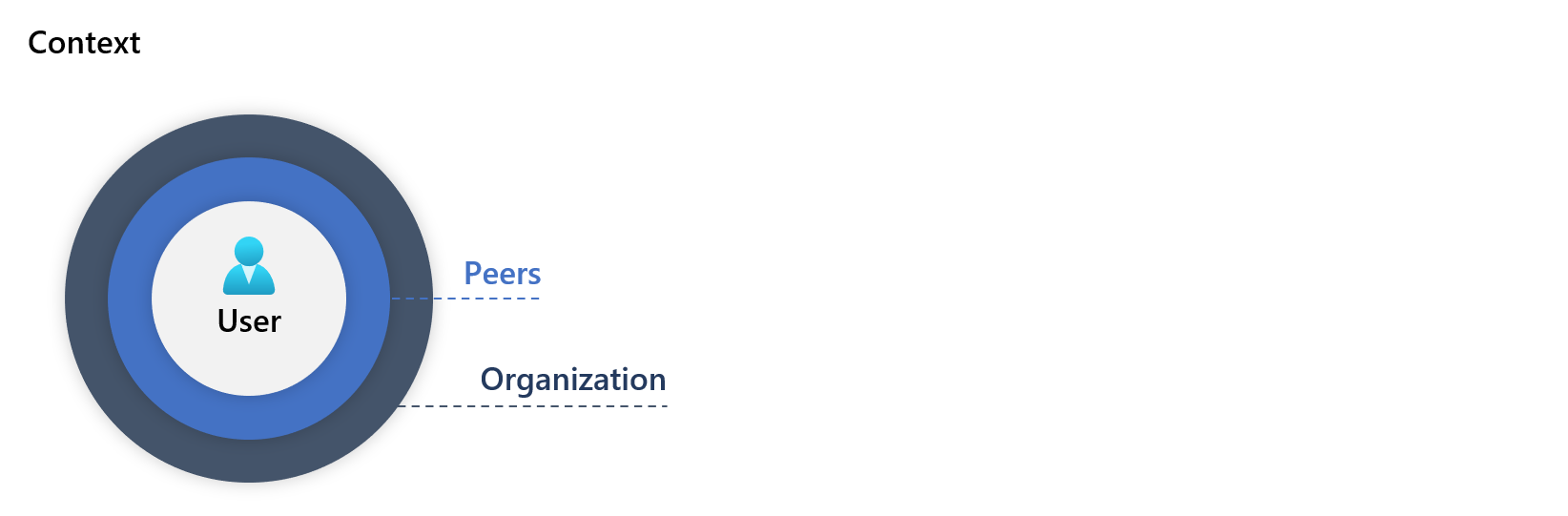

Microsoft Sentinel은 보안 분석가가 컨텍스트의 비정상적인 활동을 명확하게 이해하고 사용자의 기준 프로필을 비교하는 데 활용되는 아티팩트를 제공합니다. 사용자(또는 호스트나 주소)가 수행하는 작업은 상황별로 평가됩니다. “true”결과는 변칙이 탐지되었음을 의미합니다.

- 지리적 위치, 디바이스, 환경에 걸쳐 탐지

- 시간 및 빈도 범위에 걸쳐 탐지(사용자 본인의 기록과 비교)

- 피어 동작과 비교를 통해 탐지

- 조직의 동작과 비교를 통해 탐지

Microsoft Sentinel이 사용자 프로필을 빌드하는 데 사용하는 사용자 엔터티 정보는 Microsoft Entra ID(및/또는 현재 미리 보기로 제공되는 온-프레미스 Active Directory)에서 가져옵니다. UEBA를 사용하도록 설정하면 Microsoft Entra ID가 Microsoft Sentinel과 동기화되어 IdentityInfo 테이블을 통해 볼 수 있는 내부 데이터베이스에 정보가 저장됩니다.

- Azure Portal의 Microsoft Sentinel에서는 로그 페이지의 Log Analytics에 있는 IdentityInfo 테이블을 쿼리합니다.

- Microsoft Defender의 통합 보안 운영 플랫폼의 고급 헌팅에서 이 테이블을 쿼리합니다.

이제 미리 보기에서 Microsoft Defender for Identity를 사용하여 온-프레미스 Active Directory 사용자 엔터티 정보도 동기화할 수 있습니다.

UEBA를 사용하도록 설정하고 사용자 ID를 동기화하는 방법을 알아보려면 Microsoft Sentinel에서 UEBA(사용자 및 엔터티 동작 분석) 사용을 참조하세요.

점수 매기기

각 활동은 “조사 우선 순위 점수”로 점수가 매겨지며 해당 점수는 특정 사용자가 사용자와 피어의 동작 학습에 따라 특정 활동을 수행할 확률을 결정합니다. 가장 비정상적인 활동으로 식별된 활동은 가장 높은 점수를 받습니다(0~10까지의 점수).

작동 방식의 예는 클라우드용 Microsoft Defender 앱에서 동작 분석이 사용되는 방식을 참조하세요.

Microsoft Sentinel의 항목에 대해 자세히 알아보고 지원되는 항목 및 식별자의 전체 목록을 확인합니다.

엔터티 페이지

엔터티 페이지에 대한 정보를 이제 Microsoft Sentinel의 엔터티 페이지를 사용하여 확인할 수 있습니다.

동작 분석 데이터 쿼리

KQL을 사용하여 BehaviorAnalytics 테이블을 쿼리할 수 있습니다.

예를 들어 Azure 리소스에 로그인하지 못한 사용자의 모든 사례를 찾으려고 하고(사용자가 지정된 국가/지역에서 연결을 처음으로 시도함), 해당 국가/지역에서의 연결이 일반적으로 사용자의 피어에 대해서도 발생하지 않는 경우 다음 쿼리를 사용할 수 있습니다.

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- Azure Portal의 Microsoft Sentinel에서는 로그 페이지의 Log Analytics에 있는 BehaviorAnalytics 테이블을 쿼리합니다.

- Microsoft Defender의 통합 보안 운영 플랫폼의 고급 헌팅에서 이 테이블을 쿼리합니다.

사용자 피어 메타데이터 - 테이블 및 Notebook

사용자 피어의 메타데이터는 위협 검색, 인시던트 조사 및 잠재적 위협에 대한 헌팅에서 중요한 컨텍스트를 제공합니다. 보안 분석가는 사용자의 피어에 대한 정상적인 활동을 관찰하여 사용자의 활동이 사용자의 피어와 비교하여 비정상적인지 확인할 수 있습니다.

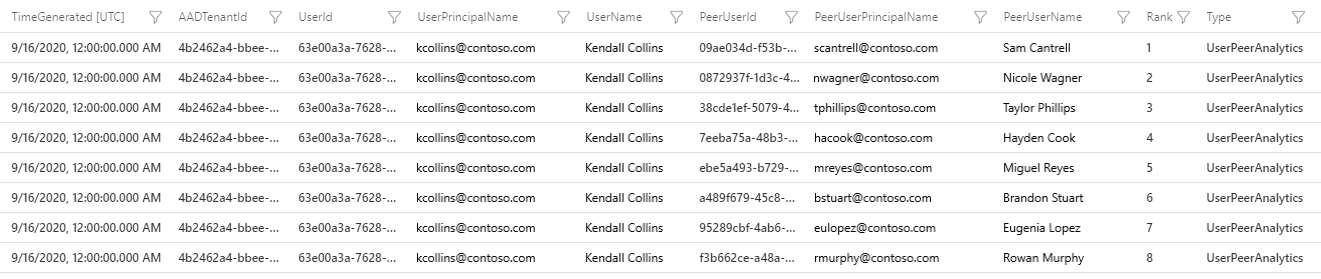

Microsoft Sentinel은 사용자의 Microsoft Entra 보안 그룹 멤버 자격, 메일링 리스트 등을 기반으로 사용자의 피어를 계산하고 순위를 매기고 1-20 순위의 피어를 UserPeerAnalytics 테이블에 저장합니다. 아래 스크린샷은 UserPeerAnalytics 테이블의 스키마를 표시하고, 사용자 Kendall Collins의 상위 8개 순위 피어를 표시합니다. Microsoft Sentinel은 TF-IDF(용어 빈도-역문서 빈도) 알고리즘을 사용하여 순위 계산을 위해 가중치를 표준화합니다. 그룹이 작을수록 가중치가 높아집니다.

Microsoft Sentinel GitHub 리포지토리에서 제공되는 Jupyter Notebook을 사용하여 사용자 피어 메타데이터를 시각화할 수 있습니다. Notebook을 사용하는 방법에 대한 자세한 내용은 단계별 분석 - 사용자 보안 메타데이터 Notebook을 참조하세요.

참고 항목

UserAccessAnalytics 테이블은 더 이상 사용되지 않습니다.

헌팅 쿼리 및 탐색 쿼리

Microsoft Sentinel은 BehaviorAnalytics 테이블을 기반으로 하는 헌팅 쿼리, 탐색 쿼리, 사용자 및 엔터티 동작 분석 통합 문서 집합을 즉시 제공합니다. 이러한 도구는 비정상적인 동작을 나타내는 특정 사용 사례에 초점을 맞춘 보강된 데이터를 제공합니다.

자세한 내용은 다음을 참조하세요.

레거시 방어 도구가 더 이상 사용되지 않게 됨에 따라 조직에는 환경에서 발생할 수 있는 위험 및 상태에 대한 포괄적인 계획을 수립하는 것이 관리할 수 없을 정도로 방대하고 다공성인 디지털 자산이 있을 수 있습니다. 분석 및 규칙과 같은 사후 대응 노력에 크게 의존함으로써 악의적인 행위자는 이러한 노력을 회피하는 방법을 배울 수 있습니다. 실제로 무슨 일이 일어나고 있는지 파악하기 위해 위험 점수 매기기 방법론과 알고리즘을 제공함으로써 UEBA가 작동하게 하는 곳입니다.

다음 단계

이 문서에서는 Microsoft Sentinel의 엔터티 동작 분석 기능에 대해 배웠습니다. 구현에 대한 유용한 지침을 알아보고 얻은 인사이트를 사용하려면 다음 문서를 참조하세요.

- Microsoft Sentinel에서 항목 동작 분석을 사용하도록 설정합니다.

- UEBA 엔진에서 검색한 변칙 목록을 참조하세요.

- UEBA 데이터로 인시던트 조사.

- 보안 위협에 대한 헌팅

자세한 내용은 Microsoft Sentinel UEBA 참조도 참조하세요.