NSG(네트워크 보안 그룹)의 보안 규칙은 가상 네트워크 서브넷 및 NIC(네트워크 인터페이스)에서 들어오고 나가는 네트워크 트래픽 유형을 필터링합니다. NSG에 관해 자세히 알아보려면 네트워크 보안 그룹 개요를 참조하세요. 다음으로 네트워크 트래픽 필터링 자습서 를 완료하여 NSG에 대한 실습 환경을 얻습니다.

필수 조건

활성 구독이 있는 Azure 계정이 없는 경우 체험 계정을 만듭니다. 이 문서의 나머지 부분을 시작하기 전에 다음 작업 중 하나를 완료하세요.

포털 사용자: Azure 계정으로 Azure Portal에 로그인합니다.

PowerShell 사용자: Azure Cloud Shell에서 명령을 실행하거나 컴퓨터에서 로컬로 PowerShell을 실행합니다. Cloud Shell은 이 문서의 단계를 실행하는 데 무료로 사용할 수 있는 대화형 셸입니다. 계정에 사용하도록 미리 설치되고 구성된 일반적인 Azure 도구를 제공합니다. Cloud Shell 브라우저 탭에서 환경 드롭다운 목록을 찾습니다. 그런 다음 아직 선택되지 않은 경우 PowerShell을 선택합니다.

PowerShell을 로컬로 실행하는 경우 Azure PowerShell 모듈 버전 1.0.0 이상을 사용합니다. 설치되어 있는 버전을 확인하려면

Get-Module -ListAvailable Az.Network을 실행합니다. 설치 또는 업그레이드해야 하는 경우 Azure PowerShell 모듈 설치를 참조하세요. Azure에 로그인할 때는Connect-AzAccount을 사용합니다.Azure CLI 사용자: Cloud Shell에서 명령을 실행하거나 컴퓨터에서 로컬로 Azure CLI를 실행합니다. Cloud Shell은 이 문서의 단계를 실행하는 데 무료로 사용할 수 있는 대화형 셸입니다. 계정에 사용하도록 미리 설치되고 구성된 일반적인 Azure 도구를 제공합니다. Cloud Shell 브라우저 탭에서 환경 드롭다운 목록을 찾습니다. 그런 다음 아직 선택되지 않은 경우 Bash를 선택합니다.

Azure CLI를 로컬로 실행하는 경우 Azure CLI 버전 2.0.28 이상을 사용합니다. 설치되어 있는 버전을 확인하려면

az --version을 실행합니다. 설치 또는 업그레이드가 필요한 경우, Azure CLI 설치를 참조하세요. Azure에 로그인할 때는az login을 사용합니다.

적절한 권한을 사용하여 네트워크 기여자 역할 또는 사용자 지정 역할을 할당합니다.

네트워크 보안 그룹으로 작업

NSG에서 만들기, 모두 보기, 세부 정보 보기, 변경 및 삭제를 수행할 수 있습니다. 네트워크 인터페이스 또는 서브넷에서 NSG를 연결하거나 분리할 수도 있습니다.

네트워크 보안 그룹 만들기

Azure는 각 Azure 지역 및 구독에 대해 만들 수 있는 NSG 수를 제한합니다. 자세한 정보는 Azure 구독 및 서비스 제한, 할당량 및 제약 조건을 참조하세요.

포털 맨 위에 있는 검색 상자에 네트워크 보안 그룹를 입력합니다. 검색 결과에서 네트워크 보안 그룹을 선택합니다.

+ 만들기를 선택합니다.

네트워크 보안 그룹 만들기 페이지의 기본 사항 탭 아래에서 다음 값을 입력하거나 선택합니다.

설정 작업 프로젝트 세부 정보 구독 Azure 구독을 선택합니다. 리소스 그룹 기존 리소스 그룹을 선택하거나 새로 만들기를 선택하여 새 리소스 그룹을 만듭니다. 이 예제에서는 myResourceGroup리소스 그룹을 사용합니다.인스턴스 세부 정보 네트워크 보안 그룹 이름 새 NSG의 이름을 입력합니다. 이 예제에서는 myNSG이름을 사용합니다.지역 NSG를 만들려는 원하는 지역을 선택합니다. 검토 + 만들기를 선택합니다.

유효성 검사 통과 메시지가 표시되면 만들기를 선택합니다.

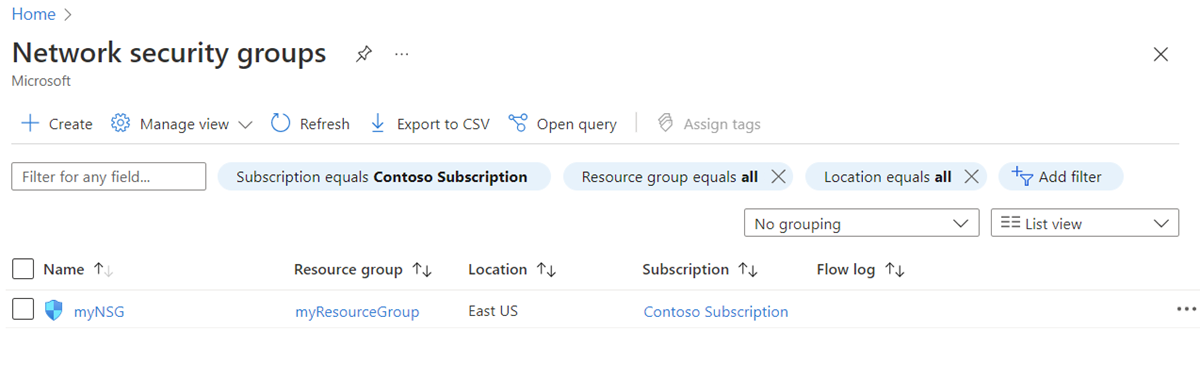

모든 네트워크 보안 그룹 보기

포털 맨 위에 있는 검색 상자에 네트워크 보안 그룹를 입력합니다. 검색 결과에서 네트워크 보안 그룹을 선택하여 구독의 NSG 목록을 확인합니다.

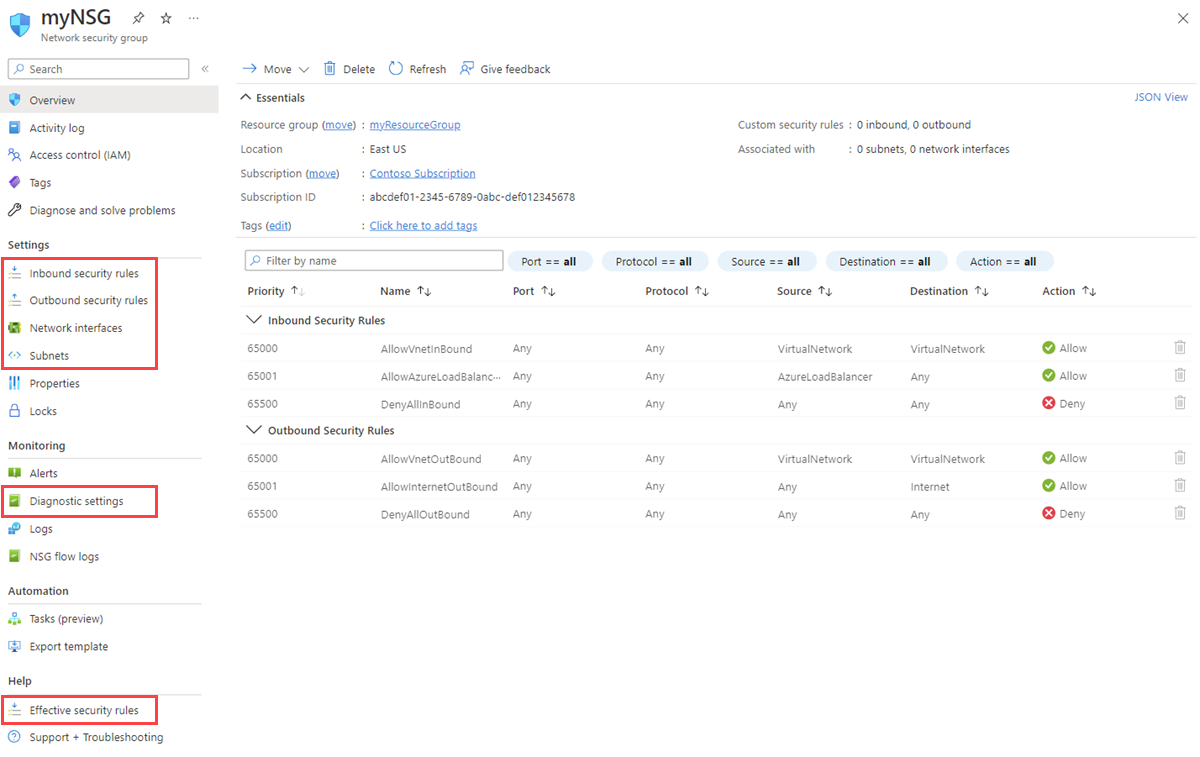

네트워크 보안 그룹 세부 정보 보기

포털 위쪽의 검색 상자에서 네트워크 보안 그룹을 입력하고, 검색 결과에서 네트워크 보안 그룹을 선택합니다.

NSG의 이름을 선택합니다.

설정에서 NSG가 연결하는 인바운드 보안 규칙, 아웃바운드 보안 규칙, 네트워크 인터페이스 및 서브넷을 확인합니다.

모니터링에서 진단 설정을 사용하거나 사용하지 않도록 설정합니다. 자세한 내용은 네트워크 보안 그룹에 대한 리소스 로깅을 참조하세요.

도움말에서 효과적인 보안 규칙을 봅니다. 자세한 내용은 VM(가상 머신) 네트워크 트래픽 필터 문제 진단을 참조하세요.

나열된 일반적인 Azure 설정에 관한 자세한 내용은 다음 문서를 참조하세요.

네트워크 보안 그룹 변경

NSG의 가장 일반적인 변경 내용은 다음과 같습니다.

네트워크 인터페이스에서 네트워크 보안 그룹 연결 또는 분리

NSG의 연결과 분리에 관한 자세한 내용은 네트워크 보안 그룹 연결 또는 분리를 참조하세요.

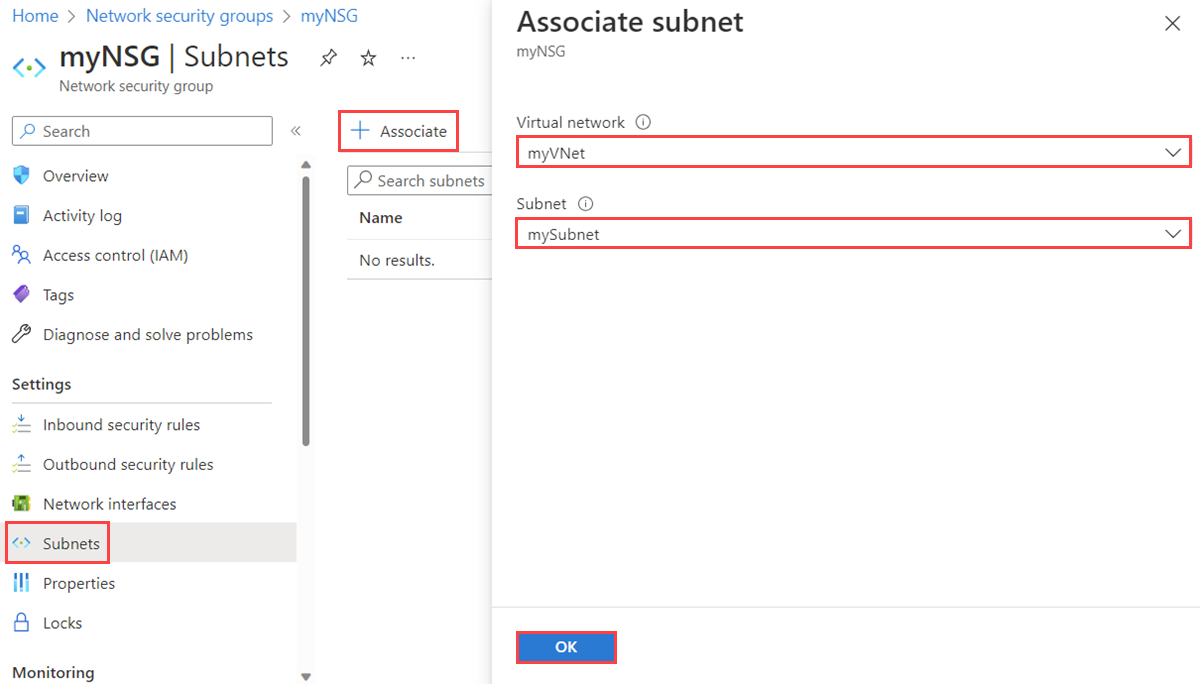

서브넷에서 네트워크 보안 그룹 연결 또는 분리

포털 맨 위에 있는 검색 상자에 네트워크 보안 그룹를 입력합니다. 그런 다음 검색 결과에서 네트워크 보안 그룹을 선택합니다.

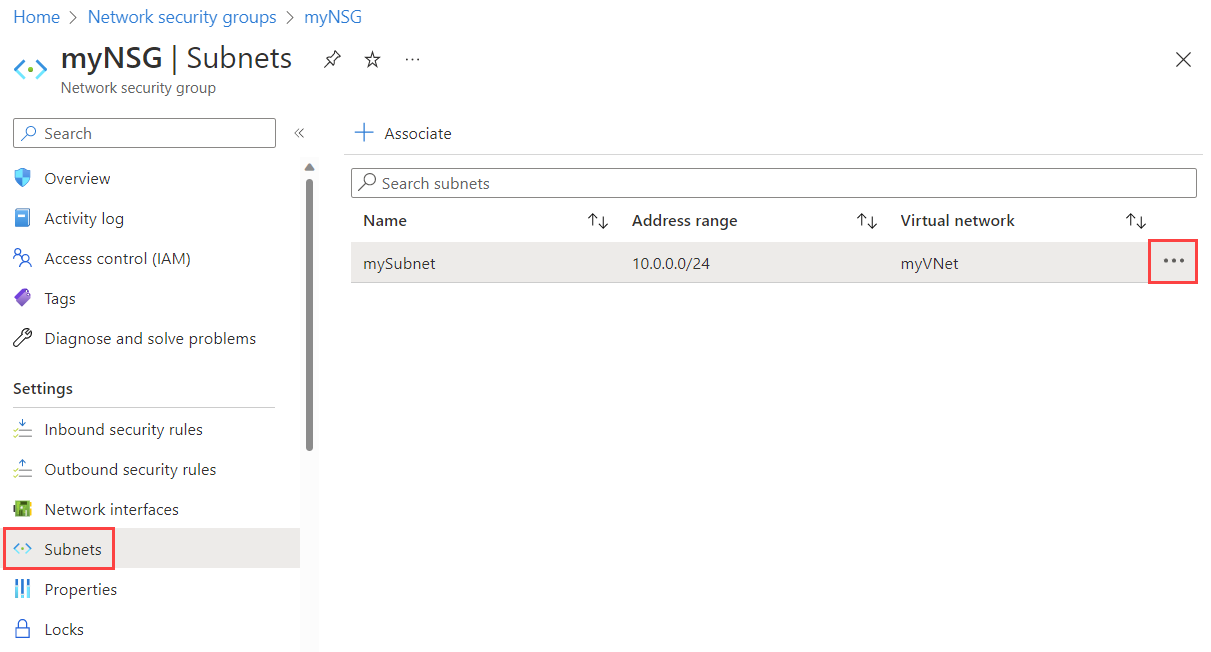

NSG의 이름을 선택한 다음 서브넷을 선택합니다.

NSG를 서브넷에 연결하려면 +연결을 선택합니다. 그런 다음 NSG를 연결할 가상 네트워크와 서브넷을 선택합니다. 확인을 선택합니다.

서브넷에서 NSG를 분리하려면 NSG를 분리할 서브넷 옆에 있는 세 개의 점을 선택한 다음 분리를 선택합니다. 예를 선택합니다.

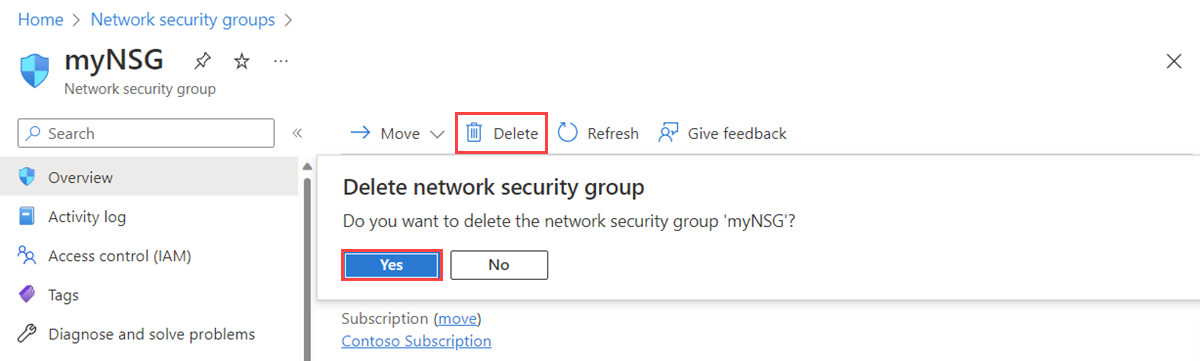

네트워크 보안 그룹 삭제

NSG가 서브넷 또는 네트워크 인터페이스와 연결된 경우 삭제할 수 없습니다. 삭제하기 전에 모든 서브넷과 네트워크 인터페이스에서 NSG를 분리합니다.

포털 맨 위에 있는 검색 상자에 네트워크 보안 그룹를 입력합니다. 그런 다음 검색 결과에서 네트워크 보안 그룹을 선택합니다.

삭제할 NSG를 선택합니다.

삭제를 선택한 다음 확인 대화 상자에서 예를 선택합니다.

보안 규칙으로 작업

NSG에는 여러 보안 규칙이 포함될 수 있습니다. 보안 규칙의 만들기, 모두 보기, 세부 정보 보기, 변경 및 삭제를 수행할 수 있습니다.

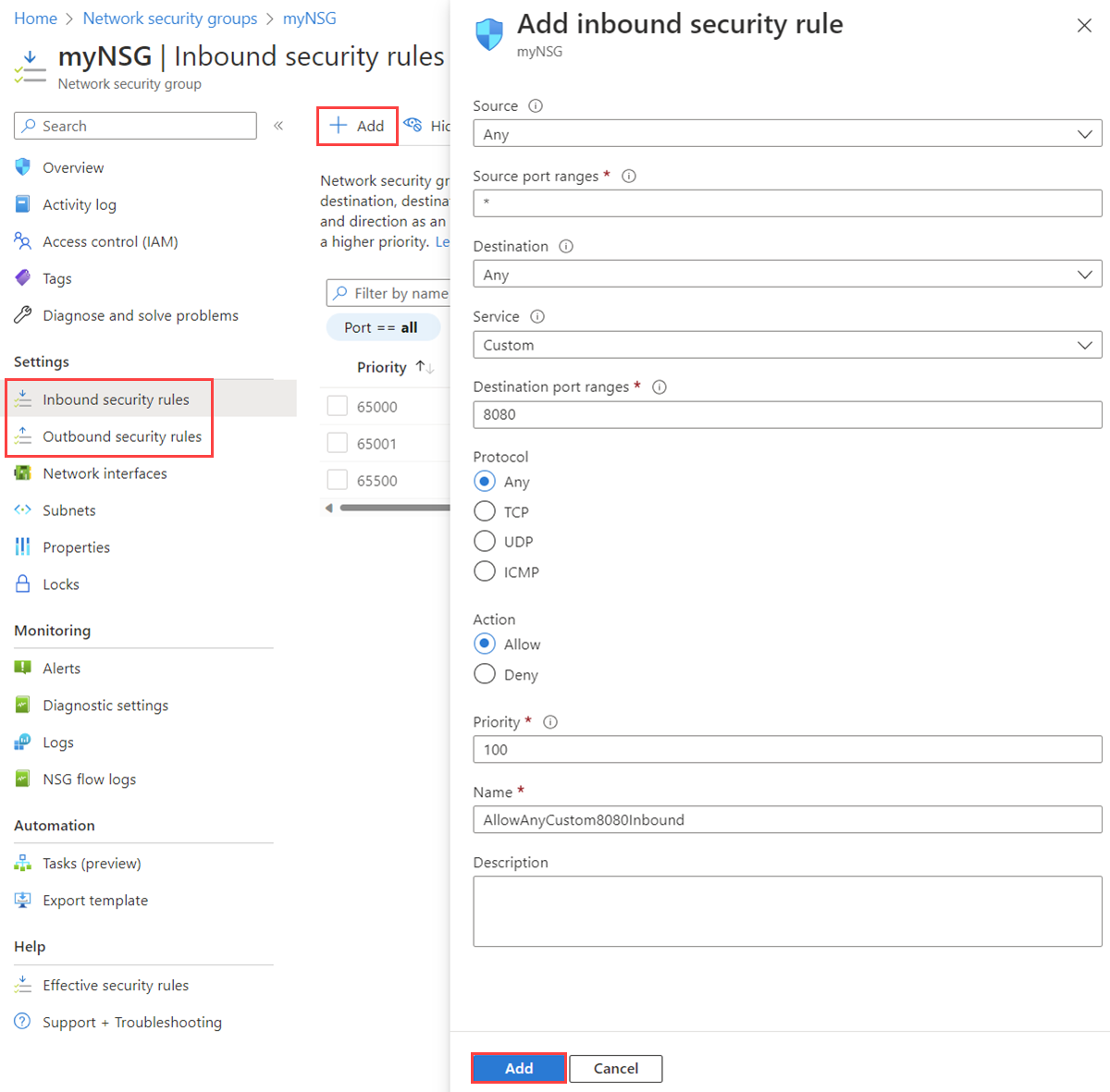

보안 규칙 만들기

Azure는 각 Azure 위치 및 구독에 대해 만들 수 있는 NSG당 규칙 수를 제한합니다. 자세한 정보는 Azure 구독 및 서비스 제한, 할당량 및 제약 조건을 참조하세요.

포털 맨 위에 있는 검색 상자에 네트워크 보안 그룹를 입력합니다. 그런 다음 검색 결과에서 네트워크 보안 그룹을 선택합니다.

보안 규칙을 추가할 NSG의 이름을 선택합니다.

인바운드 보안 규칙 또는 아웃바운드 보안 규칙을 선택합니다.

NSG를 만들 때 Azure는 몇 가지 기본 보안 규칙을 만듭니다. 자세한 내용은 기본 보안 규칙을 참조하세요. 기본 보안 규칙을 삭제할 수 없으나 더 높은 우선 순위의 규칙으로 재정의할 수 있습니다.

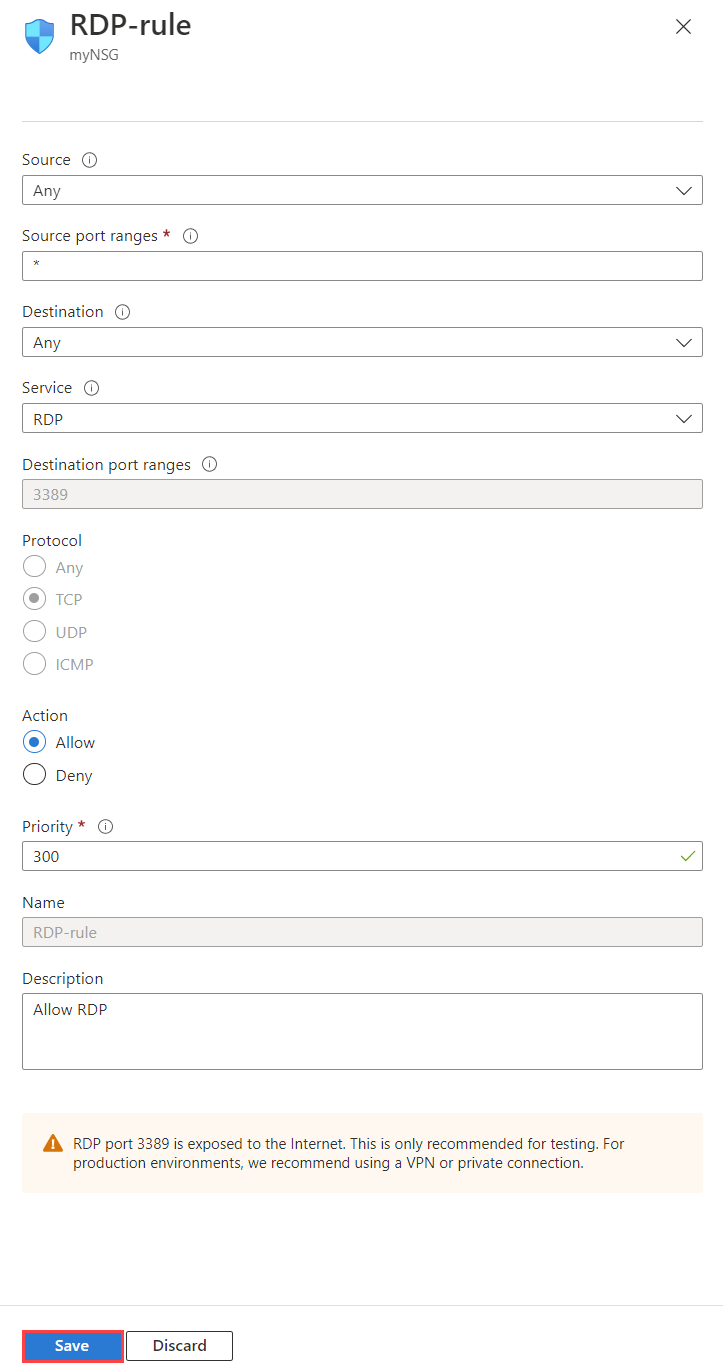

+ 추가를 선택합니다. 다음 설정에 대한 값을 선택하거나 추가한 다음 추가를 선택합니다.

설정 값 세부 정보 출처 다음 중 하나입니다. - 모두

- IP 주소

- 내 IP 주소

- 서비스 태그

- 애플리케이션 보안 그룹

IP 주소를 선택하는 경우 원본 IP 주소/CIDR 범위도 지정해야 합니다.

서비스 태그를 선택하는 경우 원본 서비스 태그를 선택해야 합니다.

애플리케이션 보안 그룹을 선택하는 경우 기존 애플리케이션 보안 그룹도 선택해야 합니다. 원본 및 대상 둘 다에 대해 애플리케이션 보안 그룹을 선택하는 경우, 두 애플리케이션 보안 그룹의 네트워크 인터페이스가 동일한 가상 네트워크에 있어야 합니다. 애플리케이션 보안 그룹을 만드는 방법을 알아봅니다.

원본 IP 주소/CIDR 범위 쉼표로 구분된 IP 주소 목록 및 CIDR(Classless Interdomain Routing) 범위 이 설정은 원본을 IP 주소로 설정하는 경우 나타납니다. 단일 값 또는 쉼표로 구분된 다중 값 목록을 지정해야 합니다. 다중 값의 예는

10.0.0.0/16, 192.188.1.1입니다. 지정할 수 있는 값의 수는 제한됩니다. 자세한 내용은 Azure 제한을 참조하세요.지정하는 IP 주소가 Azure VM에 할당된 경우 공용 IP 주소가 아닌 해당 개인 IP 주소를 지정합니다. 개요에서 NSG 규칙의 IP 주소 변환 동작에 대해 자세히 알아봅니다.

원본 서비스 태그 드롭다운 목록의 서비스 태그 이 설정은 보안 규칙에 대해 원본을 서비스 태그로 설정한 경우 나타납니다. 서비스 태그는 IP 주소 범주에 대한 사전 정의된 식별자입니다. 사용할 수 있는 서비스 태그 및 각 태그의 의미에 대해 자세히 알려면 서비스 태그를 참조합니다. 원본 애플리케이션 보안 그룹 기존 애플리케이션 보안 그룹 이 설정은 원본을 애플리케이션 보안 그룹으로 설정하는 경우 표시됩니다. 네트워크 인터페이스와 동일한 지역에 있는 애플리케이션 보안 그룹을 선택합니다. 애플리케이션 보안 그룹을 만드는 방법을 알아봅니다. 원본 포트 범위 다음 중 하나입니다. - 단일 포트(예:

80) - 포트의 범위(예:

1024-65535) - 단일 포트 및/또는 포트 범위의 쉼표로 구분된 목록(예:

80, 1024-65535) - 모든 포트에 트래픽을 허용하려면 별표(

*)

이 설정은 규칙에서 트래픽을 허용하거나 거부하는 포트를 지정합니다. 지정할 수 있는 포트의 수는 제한됩니다. 자세한 내용은 Azure 제한을 참조하세요. 대상 다음 중 하나입니다. - 모두

- IP 주소

- 서비스 태그

- 애플리케이션 보안 그룹

IP 주소를 선택하는 경우 대상 IP 주소/CIDR 범위도 지정해야 합니다.

서비스 태그를 선택하는 경우 대상 서비스 태그를 선택해야 합니다.

애플리케이션 보안 그룹을 선택하는 경우 기존 애플리케이션 보안 그룹도 선택해야 합니다. 원본 및 대상 둘 다에 대해 애플리케이션 보안 그룹을 선택하는 경우, 두 애플리케이션 보안 그룹의 네트워크 인터페이스가 동일한 가상 네트워크에 있어야 합니다. 애플리케이션 보안 그룹을 만드는 방법을 알아봅니다.

대상 IP 주소/CIDR 범위 IP 주소 및 CIDR 범위의 쉼표로 구분된 목록 이 설정은 원본을 IP 주소로 변경하는 경우 나타납니다. 원본과 원본 IP 주소/CIDR 범위로 할 수 있는 것처럼 단일 또는 여러 주소 또는 범위를 지정할 수 있습니다. 지정할 수 있는 수는 제한됩니다. 자세한 내용은 Azure 제한을 참조하세요.

지정하는 IP 주소가 Azure VM에 할당된 경우 공용 IP 주소가 아닌 해당 개인 IP 주소를 지정합니다. 개요에서 NSG 규칙의 IP 주소 변환 동작에 대해 자세히 알아봅니다.

대상 서비스 태그 드롭다운 목록의 서비스 태그 이 설정은 보안 규칙에 대해 대상을 서비스 태그로 설정한 경우 나타납니다. 서비스 태그는 IP 주소 범주에 대한 사전 정의된 식별자입니다. 사용할 수 있는 서비스 태그 및 각 태그의 의미에 대해 자세히 알려면 서비스 태그를 참조합니다. 대상 애플리케이션 보안 그룹 기존 애플리케이션 보안 그룹 이 설정은 대상을 애플리케이션 보안 그룹으로 설정하는 경우 표시됩니다. 네트워크 인터페이스와 동일한 지역에 있는 애플리케이션 보안 그룹을 선택합니다. 애플리케이션 보안 그룹을 만드는 방법을 알아봅니다. 서비스 드롭다운 목록의 대상 프로토콜 이 설정은 보안 규칙의 대상 프로토콜과 포트 범위를 지정합니다. RDP와 같은 미리 정의된 서비스를 선택하거나 사용자 지정을 선택하고, 대상 포트 범위에서 포트 범위를 제공할 수 있습니다. 대상 포트 범위 다음 중 하나입니다. - 단일 포트(예:

80) - 포트의 범위(예:

1024-65535) - 단일 포트 및/또는 포트 범위의 쉼표로 구분된 목록(예:

80, 1024-65535) - 모든 포트에 트래픽을 허용하려면 별표(

*)

원본 포트 범위와 마찬가지로 단일 또는 여러 포트와 범위를 지정할 수 있습니다. 지정할 수 있는 수는 제한됩니다. 자세한 내용은 Azure 제한을 참조하세요. 프로토콜 모든, TCP, UDP 또는 ICMP 규칙을 TCP(Transmission Control Protocol), UDP(사용자 데이터그램 프로토콜) 또는 인터넷 제어 메시지 프로토콜(ICMPv4 또는 ICMPv6)으로 제한할 수 있습니다. 기본값은 규칙이 모든 프로토콜(Any)에 적용되는 것입니다. 작업 허용 또는 거부 이 설정은 이 규칙이 제공된 원본 및 대상 구성에 대한 액세스를 허용하거나 거부하는지 여부를 지정합니다. 우선 순위 NSG 내의 모든 보안 규칙에 대해 고유한 100에서 4096 사이의 값 Azure는 보안 규칙을 우선 순위에 따라 처리합니다. 번호가 낮을수록 우선 순위가 높습니다. 규칙을 만들 때 100, 200 및 300 같이 우선 순위 번호 사이의 간격을 두는 것이 좋습니다. 간격을 두면 향후 기존 규칙보다 우선 순위가 더 높거나 더 낮게 만들 필요가 있는 규칙을 추가하기가 더 쉬워집니다. 이름 NSG 내에서 규칙에 대한 고유한 이름 이름은 최대 80자까지 가능합니다. 문자나 숫자로 시작하고 문자, 숫자 또는 밑줄로 끝나야 합니다. 이름은 문자, 숫자, 밑줄, 마침표 또는 하이픈만 포함할 수 있습니다. 설명 텍스트 설명 보안 규칙에 대한 텍스트 설명을 선택적으로 지정할 수 있습니다. 설명은 140자를 초과할 수 없습니다.

중복 보안 규칙

기존 보안 규칙을 복제하려면 기존 NSG의 JSON을 내보내고, 추출 securityRules하고, ARM 템플릿에 포함할 수 있습니다.

포털 맨 위에 있는 검색 상자에 네트워크 보안 그룹를 입력합니다. 그런 다음 검색 결과에서 네트워크 보안 그룹을 선택합니다.

규칙을 복제할 NSG의 이름을 선택합니다.

NSG 개요 페이지에서Essentials 섹션을 확장하고 맨 오른쪽에 있는 JSON 보기 링크를 선택합니다.

리소스 JSON 반쪽 창에서

"properties"을 찾습니다."properties"내에서"securityRules"을 찾습니다. 복제하려는 보안 규칙 또는 규칙의 전체 개체를 복사합니다.포털 맨 위에 있는 검색 상자에 사용자 지정 템플릿 배포를 입력하고 검색 결과에서 선택합니다.

사용자 지정 배포 페이지에서 편집기에서 고유한 템플릿 빌드를 선택합니다.

템플릿 편집 페이지에서 해당 이름과 위치를 통해 규칙을 복제할 기존 NSG를 지정합니다.

"properties", >,"securityRules"NSG 내에 복사한 보안 규칙 개체 또는 개체를 붙여넣습니다.저장을 선택합니다. 원하는 구독, 리소스 그룹 및 지역을 선택한 다음 검토 + 만들기를 선택합니다.

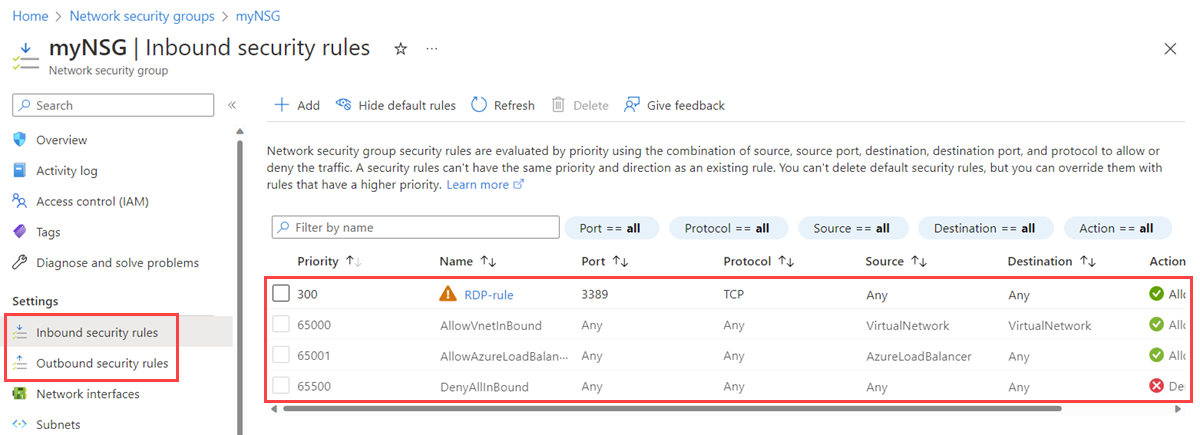

모든 보안 규칙 보기

NSG에는 여러 보안 규칙이 포함될 수 있습니다. 규칙을 볼 때 정보 목록에 관한 자세한 내용은 보안 규칙을 참조하세요.

포털 맨 위에 있는 검색 상자에 네트워크 보안 그룹를 입력합니다. 그런 다음 검색 결과에서 네트워크 보안 그룹을 선택합니다.

규칙을 보려는 NSG의 이름을 선택합니다.

인바운드 보안 규칙 또는 아웃바운드 보안 규칙을 선택합니다.

목록에는 사용자가 만든 규칙과 NSG의 기본 보안 규칙이 포함됩니다.

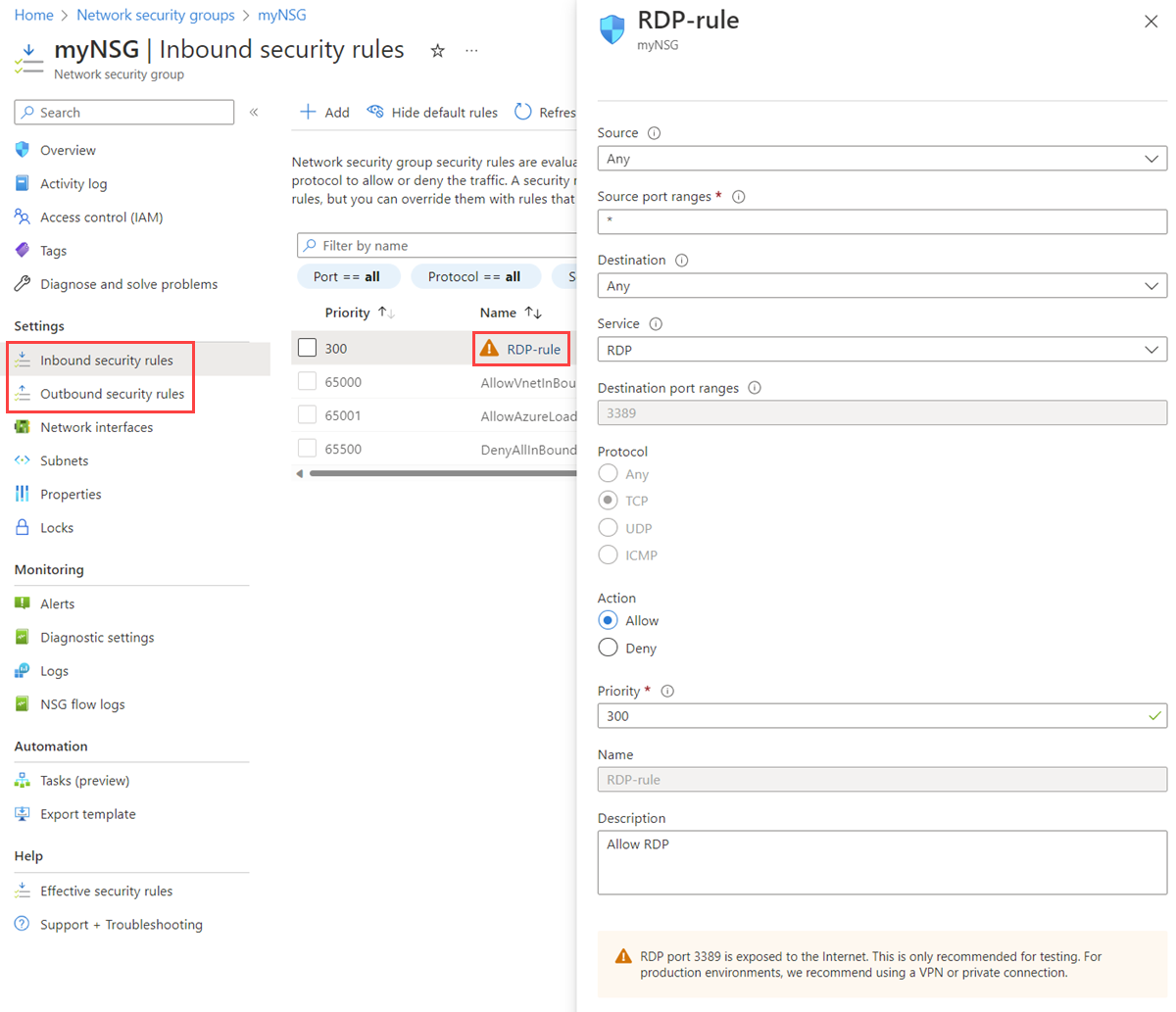

보안 규칙의 세부 정보 보기

포털 맨 위에 있는 검색 상자에 네트워크 보안 그룹를 입력합니다. 그런 다음 검색 결과에서 네트워크 보안 그룹을 선택합니다.

규칙을 보려는 NSG의 이름을 선택합니다.

인바운드 보안 규칙 또는 아웃바운드 보안 규칙을 선택합니다.

세보 정보를 볼 규칙을 선택합니다. 모든 설정에 대한 자세한 내용은 보안 규칙 설정을 참조하세요.

참고 항목

이 절차는 사용자 지정 보안 규칙에만 적용됩니다. 기본 보안 규칙을 선택하는 경우에는 작동하지 않습니다.

보안 규칙 변경

포털 맨 위에 있는 검색 상자에 네트워크 보안 그룹를 입력합니다. 그런 다음 검색 결과에서 네트워크 보안 그룹을 선택합니다.

규칙을 보려는 NSG의 이름을 선택합니다.

인바운드 보안 규칙 또는 아웃바운드 보안 규칙을 선택합니다.

변경하려는 규칙을 선택합니다.

필요에 따라 규칙의 설정을 변경한 다음 저장을 선택합니다. 모든 설정에 대한 자세한 내용은 보안 규칙 설정을 참조하세요.

참고 항목

이 절차는 사용자 지정 보안 규칙에만 적용됩니다. 기본 보안 규칙은 변경할 수 없습니다.

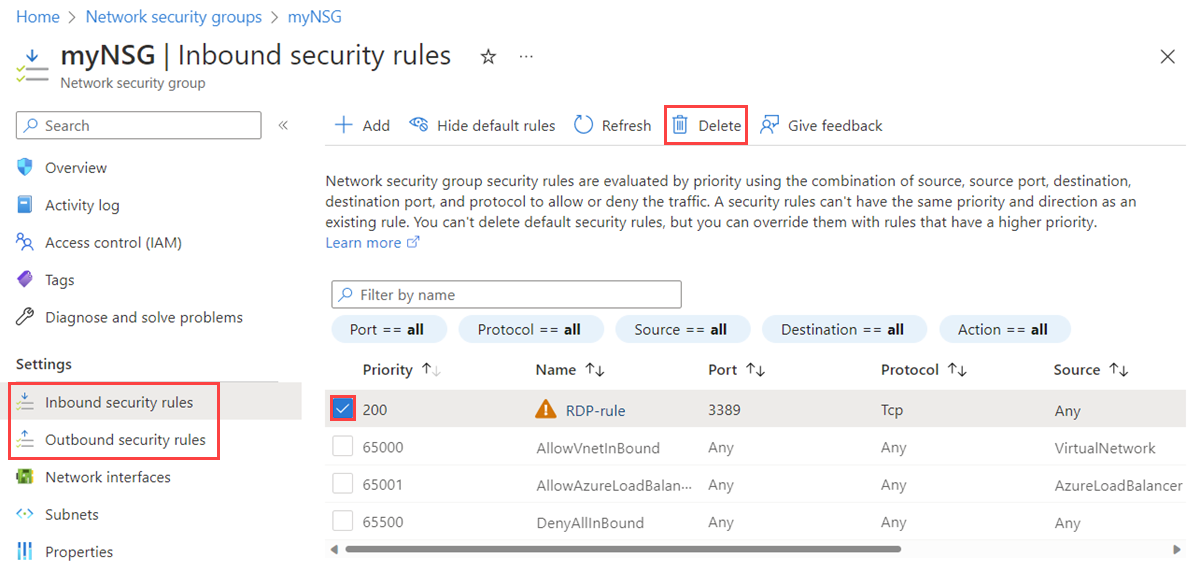

보안 규칙 삭제

포털 맨 위에 있는 검색 상자에 네트워크 보안 그룹를 입력합니다. 그런 다음 검색 결과에서 네트워크 보안 그룹을 선택합니다.

규칙을 보려는 NSG의 이름을 선택합니다.

인바운드 보안 규칙 또는 아웃바운드 보안 규칙을 선택합니다.

삭제할 규칙을 선택합니다. 한 번에 삭제할 규칙을 둘 이상 선택할 수 있습니다.

삭제를 선택한 다음, 예를 선택합니다.

참고 항목

이 절차는 사용자 지정 보안 규칙에만 적용됩니다. 기본 보안 규칙을 삭제할 수 없습니다.

애플리케이션 보안 그룹으로 작업

애플리케이션 보안 그룹에는 0개 이상의 네트워크 인터페이스가 포함되어 있습니다. 자세한 내용은 애플리케이션 보안 그룹을 참조하세요. 애플리케이션 보안 그룹의 모든 네트워크 인터페이스는 동일한 가상 네트워크에 있어야 합니다. 애플리케이션 보안 그룹에 네트워크 인터페이스를 추가하는 방법을 알아보려면 애플리케이션 보안 그룹에 네트워크 인터페이스 추가를 참조합니다.

애플리케이션 보안 그룹 만들기

포털 위쪽의 검색 상자에서 애플리케이션 보안 그룹을 입력합니다. 그런 다음 검색 결과에서 애플리케이션 보안 그룹을 선택합니다.

+ 만들기를 선택합니다.

애플리케이션 보안 그룹 만들기 페이지의 기본 사항 탭 아래에서 다음 값을 입력하거나 선택합니다.

설정 작업 프로젝트 세부 정보 구독 Azure 구독을 선택합니다. 리소스 그룹 기존 리소스 그룹을 선택하거나 새로 만들기를 선택하여 새 리소스 그룹을 만듭니다. 이 예제에서는 myResourceGroup리소스 그룹을 사용합니다.인스턴스 세부 정보 속성 새 애플리케이션 보안 그룹의 이름을 입력합니다. 이 예제에서는 myASG이름을 사용합니다.지역 애플리케이션 보안 그룹을 만들려는 원하는 지역을 선택합니다. 검토 + 만들기를 선택합니다.

유효성 검사 통과 메시지가 표시되면 만들기를 선택합니다.

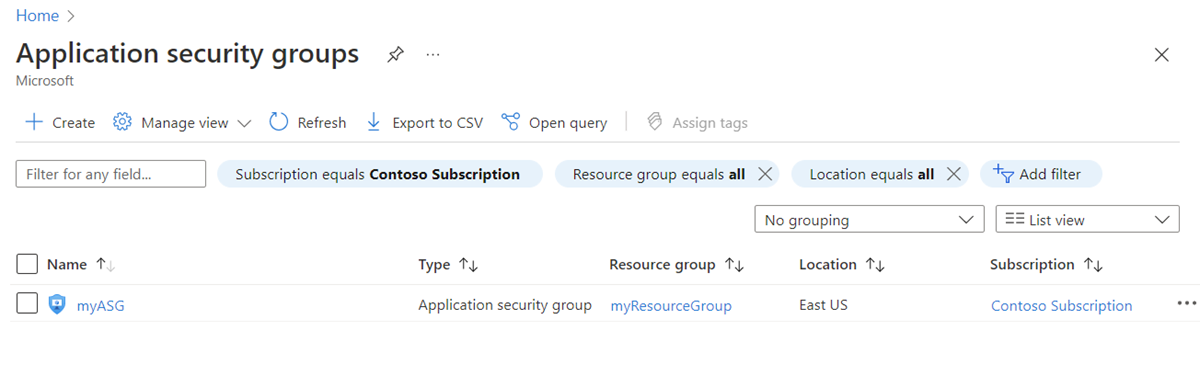

모든 애플리케이션 보안 그룹 보기

포털 위쪽의 검색 상자에서 애플리케이션 보안 그룹을 입력합니다. 그런 다음 검색 결과에서 애플리케이션 보안 그룹을 선택합니다. 애플리케이션 보안 그룹 목록이 Azure Portal에 표시됩니다.

특정 애플리케이션 보안 그룹의 세부 정보 보기

포털 위쪽의 검색 상자에서 애플리케이션 보안 그룹을 입력합니다. 그런 다음 검색 결과에서 애플리케이션 보안 그룹을 선택합니다.

세부 정보를 보려는 애플리케이션 보안 그룹을 선택합니다.

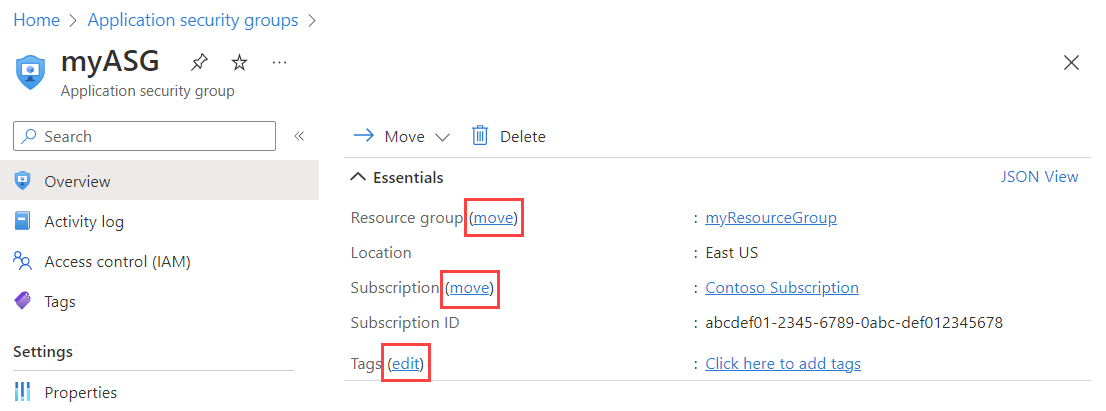

애플리케이션 보안 그룹 변경

포털 위쪽의 검색 상자에서 애플리케이션 보안 그룹을 입력합니다. 그런 다음 검색 결과에서 애플리케이션 보안 그룹을 선택합니다.

변경하려는 애플리케이션 보안 그룹을 선택합니다.

리소스 그룹 또는 구독 옆에 있는 이동을 선택하여 리소스 그룹 또는 구독을 각각 변경합니다.

태그 옆에 있는 편집을 선택하여 태그를 추가하거나 제거합니다. 자세한 내용은 태그를 사용하여 Azure 리소스 및 관리 계층 구조 구성을 참조하세요.

참고 항목

애플리케이션 보안 그룹의 위치는 변경할 수 없습니다.

IAM(액세스 제어) 블레이드로 이동하여 애플리케이션 보안 그룹에 대한 권한을 할당하거나 제거합니다.

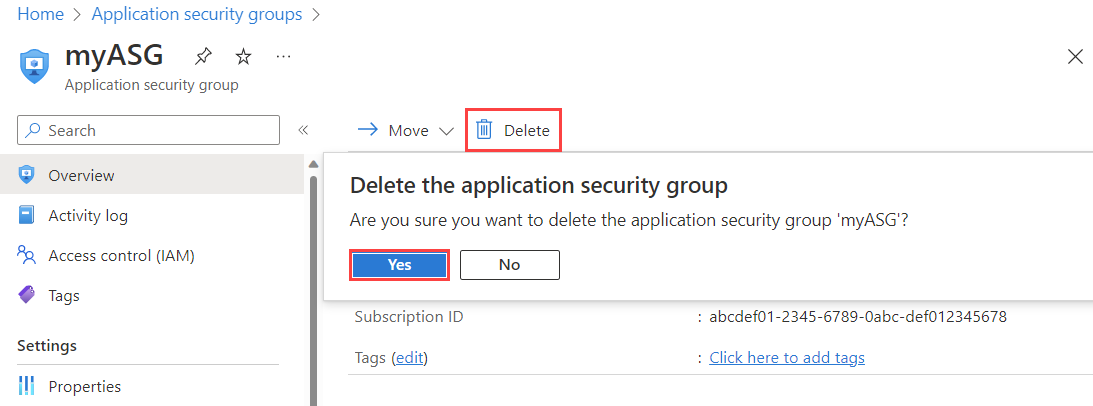

애플리케이션 보안 그룹 삭제

애플리케이션 보안 그룹에 네트워크 인터페이스가 있는 경우에는 삭제할 수 없습니다. 애플리케이션 보안 그룹에서 네트워크 인터페이스를 모두 삭제하려면 네트워크 인터페이스 설정을 변경하거나 네트워크 인터페이스를 삭제합니다. 자세히 알아보려면 애플리케이션 보안 그룹에서 추가 또는 삭제 또는 네트워크 인터페이스 삭제를 참조하세요.

포털 위쪽의 검색 상자에서 애플리케이션 보안 그룹을 입력합니다. 그런 다음 검색 결과에서 애플리케이션 보안 그룹을 선택합니다.

삭제할 애플리케이션 보안 그룹을 선택합니다.

삭제를 선택하고 예를 선택하여 애플리케이션 보안 그룹을 삭제합니다.

사용 권한

NSG와 보안 규칙, 애플리케이션 보안 그룹을 관리하려면 네트워크 기여자 역할에 계정을 할당해야 합니다. 다음 표에 나열된 대로 적절한 권한이 할당된 사용자 지정 역할을 사용할 수도 있습니다.

참고 항목

네트워크 참가자 역할이 리소스 그룹 수준에서 할당된 경우 서비스 태그의 전체 목록이 표시되지 않을 수 있습니다. 전체 목록을 보려면 대신 구독 범위에서 이 역할을 할당할 수 있습니다. 리소스 그룹에 대한 네트워크 기여자 역할만 허용할 수 있는 경우, 권한 Microsoft.Network/locations/serviceTags/read 및 Microsoft.Network/locations/serviceTagDetails/read에 대한 사용자 지정 역할을 만들 수 있습니다. 리소스 그룹 범위의 네트워크 기여자 역할과 함께 구독 범위에서 할당합니다.

네트워크 보안 그룹

| 작업 | 속성 |

|---|---|

Microsoft.Network/networkSecurityGroups/read |

NSG를 가져옵니다. |

Microsoft.Network/networkSecurityGroups/write |

NSG를 만들거나 업데이트합니다. |

Microsoft.Network/networkSecurityGroups/delete |

NSG를 삭제합니다. |

Microsoft.Network/networkSecurityGroups/join/action |

NSG를 서브넷 또는 네트워크 인터페이스에 연결합니다. |

참고 항목

NSG에서 write 작업을 수행하려면 구독 계정에 read 권한과 함께 리소스 그룹에 대한 Microsoft.Network/networkSecurityGroups/write 이상의 권한이 있어야 합니다.

네트워크 보안 그룹 규칙

| 작업 | 속성 |

|---|---|

Microsoft.Network/networkSecurityGroups/securityRules/read |

규칙을 가져옵니다. |

Microsoft.Network/networkSecurityGroups/securityRules/write |

규칙을 만들거나 업데이트합니다. |

Microsoft.Network/networkSecurityGroups/securityRules/delete |

규칙을 삭제합니다. |

애플리케이션 보안 그룹

| 작업 | 속성 |

|---|---|

Microsoft.Network/applicationSecurityGroups/joinIpConfiguration/action |

IP 구성을 애플리케이션 보안 그룹에 조인합니다. |

Microsoft.Network/applicationSecurityGroups/joinNetworkSecurityRule/action |

보안 규칙을 애플리케이션 보안 그룹에 조인합니다. |

Microsoft.Network/applicationSecurityGroups/read |

애플리케이션 보안 그룹을 가져옵니다. |

Microsoft.Network/applicationSecurityGroups/write |

애플리케이션 보안 그룹을 만들거나 업데이트합니다. |

Microsoft.Network/applicationSecurityGroups/delete |

애플리케이션 보안 그룹을 삭제합니다. |

관련 콘텐츠

가상 네트워크에 대한 Azure Policy 정의를 만들고 할당합니다.