파일에 대한 지표 만들기

적용 대상:

- Microsoft Defender XDR

- 엔드포인트용 Microsoft Defender 플랜 1

- 엔드포인트용 Microsoft Defender 플랜 2

- 비즈니스용 Microsoft Defender

팁

엔드포인트용 Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

중요

엔드포인트용 Defender 플랜 1 및 비즈니스용 Defender 파일을 차단하거나 허용하는 표시기를 만들 수 있습니다. 비즈니스용 Defender 표시기는 환경 전체에 적용되며 특정 디바이스로 범위를 지정할 수 없습니다.

참고

이 기능이 Windows Server 2016 및 Windows Server 2012 R2에서 작동하려면 Windows 서버 온보딩의 지침을 사용하여 해당 디바이스를 온보딩해야 합니다. 이제 macOS 및 Linux용 향상된 맬웨어 방지 엔진 기능에서도 허용, 차단 및 수정 작업이 포함된 사용자 지정 파일 표시기를 사용할 수 있습니다.

파일 표시기에서는 잠재적으로 악성 파일 또는 의심되는 맬웨어를 금지하여 organization 공격이 추가로 전파되는 것을 방지합니다. 잠재적으로 악성 PE(이식 가능한 실행 파일) 파일을 알고 있는 경우 차단할 수 있습니다. 이 작업을 수행하면 organization 디바이스에서 읽거나 쓰거나 실행할 수 없습니다.

파일에 대한 표시기를 만들 수 있는 세 가지 방법이 있습니다.

- 설정 페이지를 통해 표시기를 만듭니다.

- 파일 세부 정보 페이지에서 표시기 추가 단추를 사용하여 컨텍스트 표시기를 만듭니다.

- 표시기 API를 통해 표시기를 만듭니다.

시작하기 전에

파일에 대한 표시기를 만들기 전에 다음 필수 구성 요소를 이해합니다.

파일 차단을 시작하려면 설정에서 "차단 또는 허용" 기능을 켭니다(Microsoft Defender 포털에서 설정>엔드포인트>일반>고급 기능>허용 또는 차단 파일로 이동).

Windows 필수 구성 요소

이 기능은 organization Microsoft Defender 바이러스 백신을 사용하는 경우 사용할 수 있습니다(활성 모드).

맬웨어 방지 클라이언트 버전은 이상이어야

4.18.1901.x합니다. 월별 플랫폼 및 엔진 버전을 참조하세요.이 기능은 Windows 10, 버전 1703 이상, Windows 11, Windows Server 2012 R2, Windows Server 2016 이상, Windows Server 2019 또는 Windows Server 2022를 실행하는 디바이스에서 지원됩니다.

사용으로 설정하여 파일 해시 계산을 사용하도록 설정합니다

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\.

참고

파일 표시기에서는 및 .dll 파일만 포함하여 .exe PE(이식 가능한 실행 파일) 파일을 지원합니다.

macOS 필수 구성 요소

- 를 실행하여 파일 해시 계산을 사용하도록 설정합니다.

mdatp config enable-file-hash-computation --value enabled

linux 필수 구성 요소

엔드포인트용 Defender 버전 101.85.27 이상에서 사용할 수 있습니다.

파일 해시 계산은 포털 또는 관리되는 JSON에서 사용하도록 설정됩니다.

설정 페이지에서 파일에 대한 표시기 만들기

탐색 창에서 설정>엔드포인트표시기>(규칙 아래)를 선택합니다.

파일 해시 탭을 선택합니다.

항목 추가를 선택합니다.

다음 세부 정보를 지정합니다.

- 표시기: 엔터티 세부 정보를 지정하고 표시기의 만료를 정의합니다.

- 작업: 수행할 작업을 지정하고 설명을 제공합니다.

- 범위: 디바이스 그룹의 scope 정의합니다(범위 지정은 비즈니스용 Defender 사용할 수 없음).

참고

디바이스 그룹 만들기는 엔드포인트용 Defender 플랜 1과 플랜 2 모두에서 지원됩니다.

요약 탭에서 세부 정보를 검토한 다음 저장을 선택합니다.

파일 세부 정보 페이지에서 컨텍스트 표시기 만들기

파일에 대한 응답 작업을 수행할 때 옵션 중 하나는 파일에 대한 표시기를 추가하는 것입니다. 파일에 대한 표시기 해시를 추가할 때 organization 디바이스가 실행하려고 할 때마다 경고를 발생시키고 파일을 차단하도록 선택할 수 있습니다.

표시기에서 자동으로 차단된 파일은 파일의 알림 센터에 표시되지 않지만 경고 큐에는 경고가 계속 표시됩니다.

파일 차단 작업에 대한 경고(미리 보기)

중요

이 섹션의 정보(자동 조사 및 수정 엔진에 대한 공개 미리 보기)는 상용 출시 전에 실질적으로 수정될 수 있는 시험판 제품과 관련이 있습니다. Microsoft는 여기에서 제공하는 정보와 관련하여 명시적이거나 묵시적인 어떠한 보증도 제공하지 않습니다.

IOC 파일에 대해 현재 지원되는 작업은 허용, 감사 및 차단 및 수정입니다. 파일을 차단하도록 선택한 후 경고 트리거가 필요한지 여부를 선택할 수 있습니다. 이러한 방식으로 보안 운영 팀에 도착하는 경고 수를 제어하고 필요한 경고만 발생하도록 할 수 있습니다.

Microsoft Defender 포털에서 설정>엔드포인트>표시>기새 파일 해시 추가로 이동합니다.

파일을 차단하고 수정하도록 선택합니다.

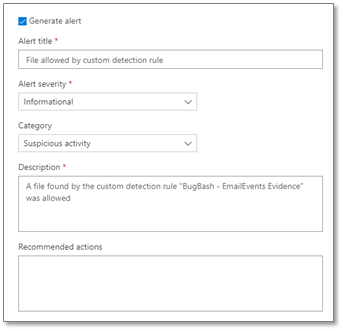

파일 블록 이벤트에 대한 경고를 생성할지 여부를 지정하고 경고 설정을 정의합니다.

- 경고 제목

- 경고 심각도

- 범주

- 설명

- 권장 조치

중요

- 일반적으로 파일 블록은 평균 30분인 15분 이내에 적용 및 제거되지만 2시간 이상 걸릴 수 있습니다.

- 동일한 적용 유형과 대상을 가진 충돌하는 파일 IoC 정책이 있는 경우 보다 안전한 해시 정책이 적용됩니다. SHA-256 파일 해시 IoC 정책은 SHA-1 파일 해시 IoC 정책을 통해 승리합니다. 이 정책은 해시 형식이 동일한 파일을 정의하는 경우 MD5 파일 해시 IoC 정책을 통해 승리합니다. 디바이스 그룹에 관계없이 항상 해당됩니다.

- 다른 모든 경우에서 동일한 적용 대상과 충돌하는 파일 IoC 정책이 모든 디바이스 및 디바이스 그룹에 적용되는 경우 디바이스의 경우 디바이스 그룹의 정책이 적용됩니다.

- EnableFileHashComputation 그룹 정책을 사용하지 않도록 설정하면 파일 IoC의 차단 정확도가 줄어듭니다. 그러나 를 사용하도록 설정하면 디바이스 성능에

EnableFileHashComputation영향을 미칠 수 있습니다. 예를 들어 네트워크 공유에서 로컬 디바이스, 특히 VPN 연결을 통해 큰 파일을 복사하면 디바이스 성능에 영향을 미칠 수 있습니다. EnableFileHashComputation 그룹 정책에 대한 자세한 내용은 Defender CSP를 참조하세요. Linux 및 macOS의 엔드포인트용 Defender에서 이 기능을 구성하는 방법에 대한 자세한 내용은 Linux에서 파일 해시 계산 기능 구성 및 macOS에서 파일 해시 계산 기능 구성을 참조하세요.

고급 헌팅 기능(미리 보기)

중요

이 섹션의 정보(자동 조사 및 수정 엔진에 대한 공개 미리 보기)는 상용 출시 전에 실질적으로 수정될 수 있는 시험판 제품과 관련이 있습니다. Microsoft는 여기에서 제공하는 정보와 관련하여 명시적이거나 묵시적인 어떠한 보증도 제공하지 않습니다.

현재 미리 보기로, 사전 헌팅에서 응답 작업 작업을 쿼리할 수 있습니다. 다음은 샘플 사전 헌팅 쿼리입니다.

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

고급 헌팅에 대한 자세한 내용은 고급 헌팅을 사용하여 위협 사전 헌팅을 참조하세요.

다음은 위의 샘플 쿼리에서 사용할 수 있는 다른 스레드 이름입니다.

파일:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

인증서:

EUS:Win32/CustomCertEnterpriseBlock!cl

응답 작업 작업은 디바이스 타임라인 볼 수도 있습니다.

정책 충돌 처리

충돌을 처리하는 인증서 및 파일 IoC 정책은 다음 순서를 따릅니다.

Windows Defender 애플리케이션 제어 및 AppLocker에서 파일을 허용하지 않으면 모드 정책을 적용한 다음 차단합니다.

그렇지 않으면 Microsoft Defender 바이러스 백신 제외에서 파일을 허용하는 경우 허용합니다.

그렇지 않으면 블록 또는 경고 파일 IoC에 의해 파일이 차단되거나 경고되는 경우 차단/경고합니다.

그렇지 않으면 파일이 SmartScreen에 의해 차단된 경우 차단합니다.

그렇지 않으면 허용 파일 IoC 정책에서 파일을 허용하는 경우 허용합니다.

그렇지 않으면 공격 표면 감소 규칙, 제어된 폴더 액세스 또는 바이러스 백신 보호에 의해 파일이 차단된 경우 차단합니다.

그렇지 않으면 허용 (Windows Defender 애플리케이션 제어 & AppLocker 정책을 통과하며 IoC 규칙이 적용되지 않음).

참고

Microsoft Defender 바이러스 백신이 차단으로 설정되어 있지만 파일 해시 또는 인증서에 대한 엔드포인트용 Defender 표시기가 허용으로 설정된 경우 정책은 기본적으로 허용으로 설정됩니다.

동일한 적용 유형과 대상이 충돌하는 파일 IoC 정책이 있는 경우 더 안전한(더 긴 의미) 해시 정책이 적용됩니다. 예를 들어 SHA-256 파일 해시 IoC 정책은 두 해시 형식이 동일한 파일을 정의하는 경우 MD5 파일 해시 IoC 정책보다 우선합니다.

경고

파일 및 인증서에 대한 정책 충돌 처리는 도메인/URL/IP 주소에 대한 정책 충돌 처리와 다릅니다.

Microsoft Defender 취약성 관리 블록 취약한 애플리케이션 기능은 적용을 위해 파일 IoC를 사용하고 이 섹션의 앞부분에서 설명한 충돌 처리 순서를 따릅니다.

예제

| 구성 요소 | 구성 요소 적용 | 파일 표시기 작업 | 결과 |

|---|---|---|---|

| 공격 표면 감소 파일 경로 제외 | 허용 | 차단 | 차단 |

| 공격 표면 감소 규칙 | 차단 | 허용 | 허용 |

| Windows Defender 응용 프로그램 제어 | 허용 | 차단 | 허용 |

| Windows Defender 응용 프로그램 제어 | 차단 | 허용 | 차단 |

| 바이러스 백신 제외 Microsoft Defender | 허용 | 차단 | 허용 |

참고 항목

- 지표 만들기

- IP 및 URL/도메인에 대한 지표 만들기

- 인증서를 기반으로 표시기 만들기

- 지표 관리

- 엔드포인트용 Microsoft Defender 및 Microsoft Defender 바이러스 백신에 대한 제외

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.