macOS Big Sur 및 최신 버전의 macOS에 대한 새 구성 프로필

적용 대상:

엔드포인트용 Microsoft Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

관리되는 환경(JAMF, Intune 또는 다른 MDM 솔루션을 통해) macOS에 엔드포인트용 Microsoft Defender 배포한 경우 새 구성 프로필을 배포해야 합니다. 이러한 단계를 수행하지 않으면 사용자가 이러한 새 구성 요소를 실행하라는 승인 프롬프트를 받게 됩니다.

JAMF

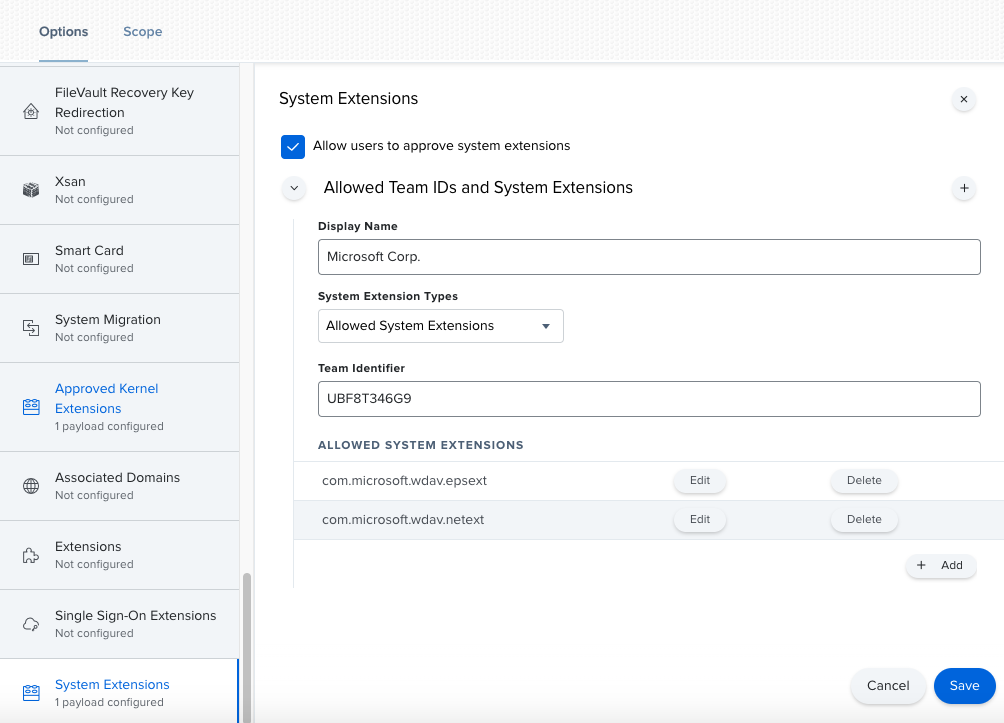

JAMF 시스템 확장 정책

시스템 확장을 승인하려면 다음 페이로드를 만듭니다.

컴퓨터 > 구성 프로필에서 옵션 > 시스템 확장을 선택합니다.

시스템 확장 유형 드롭다운 목록에서 허용되는 시스템 확장을 선택합니다.

팀 ID에 UBF8T346G9 사용합니다.

허용되는 시스템 확장 목록에 다음 번들 식별자를 추가합니다.

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

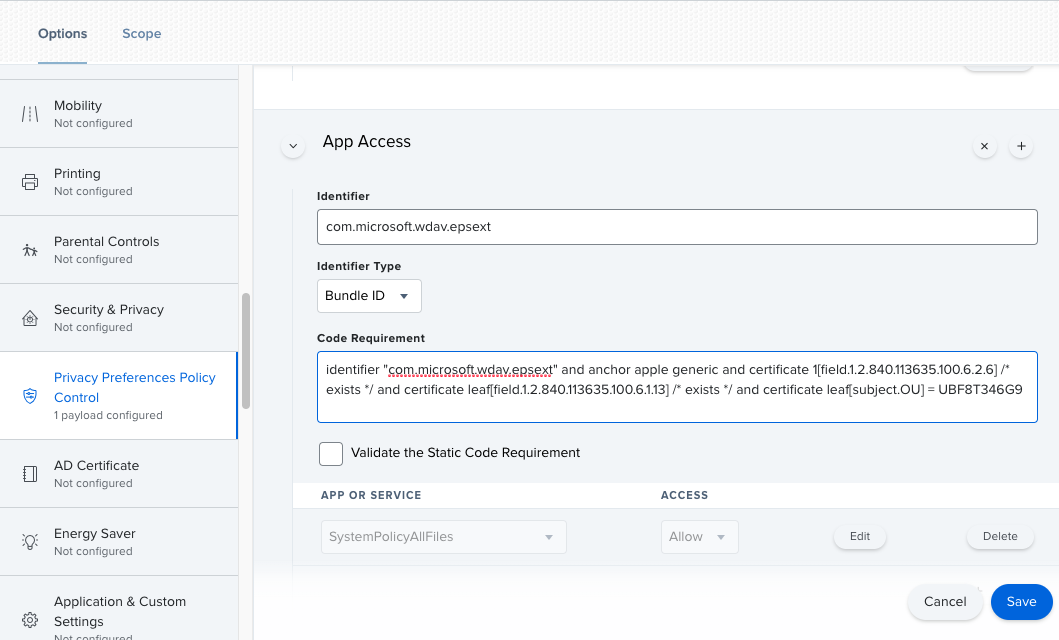

개인 정보 기본 설정 정책 제어

다음 JAMF 페이로드를 추가하여 엔드포인트용 Microsoft Defender 엔드포인트 보안 확장에 대한 전체 디스크 액세스 권한을 부여합니다. 이 정책은 디바이스에서 확장을 실행하기 위한 필수 구성 요소입니다.

옵션>개인 정보 기본 설정 정책 제어를 선택합니다.

를 식별자로 사용하고 번

Bundle ID들 형식으로 사용합니다com.microsoft.wdav.epsext.코드 요구 사항을 로 설정

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9앱 또는 서비스를SystemPolicyAllFiles로 설정하고 액세스를 허용으로 설정합니다.

네트워크 확장 정책

엔드포인트 검색 및 응답 기능의 일부로 macOS의 엔드포인트용 Microsoft Defender 소켓 트래픽을 검사하고 이 정보를 Microsoft Defender 포털에 보고합니다. 다음 정책을 사용하면 네트워크 확장에서 이 기능을 수행할 수 있습니다.

참고

JAMF는 macOS에서 엔드포인트용 Microsoft Defender 네트워크 확장을 사용하도록 설정하기 위한 필수 구성 요소인 콘텐츠 필터링 정책을 기본적으로 지원하지 않습니다. 또한 JAMF는 배포되는 정책의 콘텐츠를 변경하는 경우도 있습니다. 따라서 다음 단계에서는 구성 프로필 서명과 관련된 해결 방법을 제공합니다.

텍스트 편집기를 사용하여 다음 콘텐츠를 디바이스

com.microsoft.network-extension.mobileconfig에 저장합니다.<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>터미널에서 유틸리티를 실행

plutil하여 위의 파일이 올바르게 복사되었는지 확인합니다.$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfig예를 들어 파일이 문서에 저장된 경우:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfig명령이 를 출력하는지 확인합니다.

OK<PathToFile>/com.microsoft.network-extension.mobileconfig: OK이 페이지의 지침에 따라 JAMF의 기본 제공 인증 기관을 사용하여 서명 인증서를 만듭니다.

인증서를 만들고 디바이스에 설치한 후 터미널에서 다음 명령을 실행하여 파일에 서명합니다.

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfig예를 들어 인증서 이름이 SigningCertificate 이고 서명된 파일이 문서에 저장되는 경우:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigJAMF 포털에서 구성 프로필 로 이동하고 업로드 단추를 클릭합니다. 파일에 대한 메시지가 표시되면 선택합니다

com.microsoft.network-extension.signed.mobileconfig.

Intune

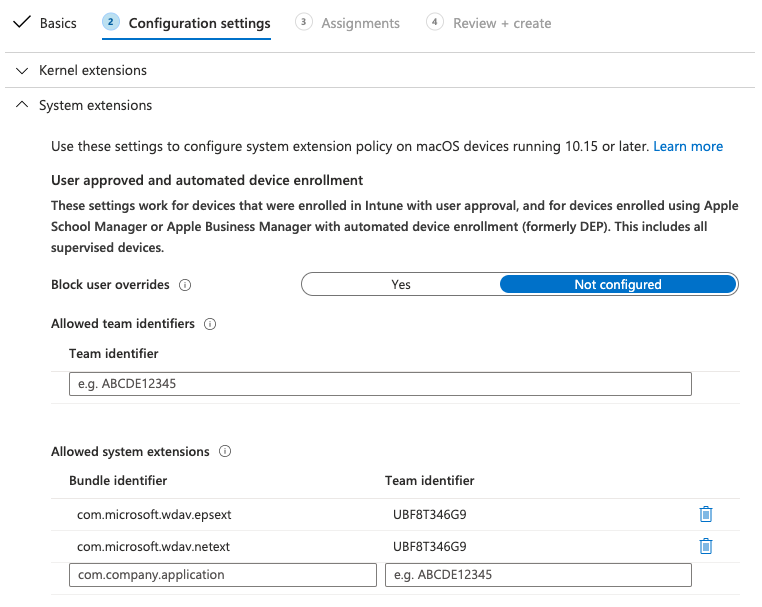

Intune 시스템 확장 정책

시스템 확장을 승인하려면 다음을 수행합니다.

Intune디바이스 구성관리를> 엽니다. 프로필>관리>Create 프로필을 선택합니다.

프로필의 이름을 선택합니다. Platform=macOS를 프로필 형식=확장으로 변경합니다. 만들기를 선택합니다.

탭에서

Basics이 새 프로필에 이름을 지정합니다.탭에서

Configuration settings섹션에 다음 항목을 추가합니다Allowed system extensions.

| 번들 식별자 | 팀 식별자 |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

- 탭에서

Assignments모든 사용자 & 모든 디바이스에 이 프로필을 할당합니다. - 이 구성 프로필을 검토하고 만듭니다.

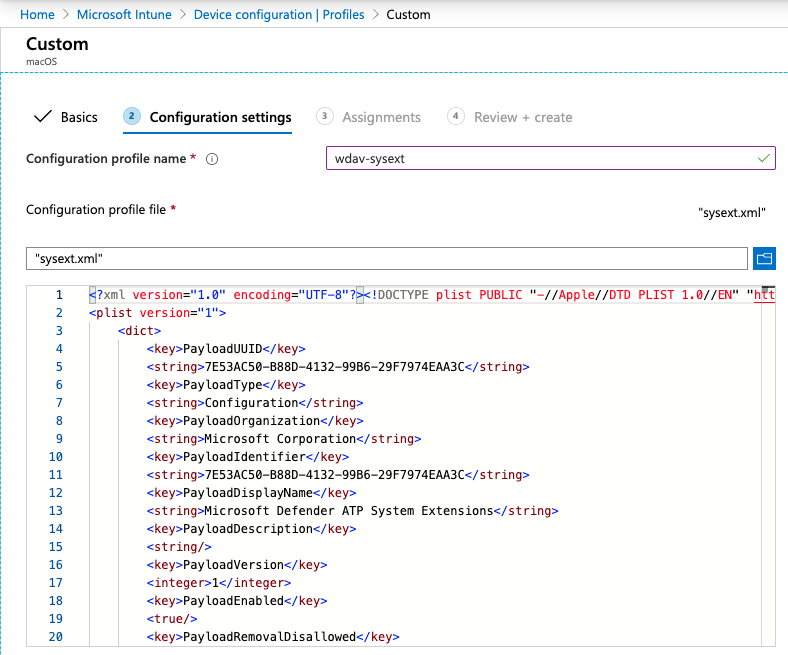

사용자 지정 구성 프로필 Create 및 배포

다음 구성 프로필은 네트워크 확장을 사용하도록 설정하고 Endpoint Security 시스템 확장에 대한 전체 디스크 액세스 권한을 부여합니다.

다음 콘텐츠를 sysext.xml파일에 저장합니다.

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

위의 파일이 올바르게 복사되었는지 확인합니다. 터미널에서 다음 명령을 실행하고 출력되는지 확인합니다.OK

$ plutil -lint sysext.xml

sysext.xml: OK

이 사용자 지정 구성 프로필을 배포하려면 다음을 수행합니다.

Intune디바이스 구성관리를> 엽니다. 프로필>관리>Create 프로필을 선택합니다.

프로필의 이름을 선택합니다. Platform=macOS 및 프로필 유형=사용자 지정을 변경합니다. 구성을 선택합니다.

구성 프로필을 열고 sysext.xml업로드합니다. 이 파일은 이전 단계에서 만들어졌습니다.

확인을 선택합니다.

탭에서

Assignments모든 사용자 & 모든 디바이스에 이 프로필을 할당합니다.이 구성 프로필을 검토하고 만듭니다.

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기