EOP에서 스팸 방지 정책 구성

팁

Microsoft Defender XDR Office 365 플랜 2의 기능을 무료로 사용해 볼 수 있다는 사실을 알고 계셨나요? Microsoft Defender 포털 평가판 허브에서 90일 Office 365용 Defender 평가판을 사용합니다. Office 365용 Microsoft Defender 시도에서 누가 등록하고 평가판을 사용할 수 있는지에 대해 알아봅니다.

Exchange Online 사서함이 없는 Exchange Online 또는 EOP(독립 실행형 Exchange Online Protection) 조직에 사서함이 있는 Microsoft 365 조직에서 피싱 방지 정책은 스푸핑 방지 보호를 제공합니다. 자세한 내용은 피싱 방지 정책의 스푸핑 설정을 참조하세요.

기본 피싱 방지 정책은 모든 수신자에게 자동으로 적용됩니다. 세분성을 높이기 위해 organization 특정 사용자, 그룹 또는 도메인에 적용되는 사용자 지정 피싱 방지 정책을 만들 수도 있습니다.

Microsoft Defender 포털 또는 PowerShell(Exchange Online Exchange Online 사서함이 있는 Microsoft 365 조직의 경우 PowerShell, Exchange Online 사서함이 없는 조직의 경우 독립 실행형 EOP PowerShell)에서 피싱 방지 정책을 구성합니다.

Office 365용 Microsoft Defender 있는 조직의 피싱 방지 정책 절차는 Office 365용 Microsoft Defender 피싱 방지 정책 구성을 참조하세요.

시작하기 전에 알아야 할 사항은 무엇인가요?

에서 Microsoft Defender 포털을 https://security.microsoft.com엽니다. 피싱 방지 페이지로 직접 이동하려면 를 사용합니다https://security.microsoft.com/antiphishing.

Exchange Online PowerShell에 연결하려면 Exchange Online PowerShell에 연결을 참조하세요. 독립 실행형 EOP PowerShell에 연결하려면 Exchange Online Protection PowerShell에 연결을 참조하세요.

이 문서의 절차를 수행하려면 권한이 할당되어야 합니다. 다음과 같은 옵션을 선택할 수 있습니다.

MICROSOFT DEFENDER XDR RBAC(통합 역할 기반 액세스 제어)(협업>을 Email & 경우Office 365용 Defender 권한은 활성입니다

. PowerShell이 아닌 Defender 포털에만 영향을 줍니다. 권한 부여 및 설정/보안 설정/핵심 보안 설정(관리) 또는 권한 부여 및 설정/보안 설정/핵심 보안 설정(읽기).

. PowerShell이 아닌 Defender 포털에만 영향을 줍니다. 권한 부여 및 설정/보안 설정/핵심 보안 설정(관리) 또는 권한 부여 및 설정/보안 설정/핵심 보안 설정(읽기).-

- 정책 추가, 수정 및 삭제: 조직 관리 또는 보안 관리자 역할 그룹의 멤버 자격입니다.

- 정책에 대한 읽기 전용 액세스: 전역 읽기 권한자, 보안 읽기 권한자 또는 보기 전용 조직 관리 역할 그룹의 멤버 자격입니다.

Microsoft Entra 권한: 전역 관리자, 보안 관리자*, 전역 읽기 권한자 또는 보안 읽기 권한자 역할의 멤버 자격은 사용자에게 Microsoft 365의 다른 기능에 대한 필요한 권한 및 권한을 제공합니다.

중요

* 사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 사용 권한이 낮은 계정을 사용하면 organization 대한 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한이 높은 역할입니다.

Office 365용 Defender 피싱 방지 정책에 대한 권장 설정은 Office 365용 Defender 설정의 피싱 방지 정책을 참조하세요.

팁

수신자가 표준 또는 엄격한 사전 설정 보안 정책에 포함된 경우 기본 또는 사용자 지정 피싱 방지 정책의 설정은 무시됩니다. 자세한 내용은 전자 메일 보호의 순서 및 우선 순위를 참조하세요.

새 정책 또는 업데이트된 정책을 적용하는 데 최대 30분이 걸립니다.

Microsoft Defender 포털을 사용하여 피싱 방지 정책 만들기

의 Microsoft Defender 포털에서 https://security.microsoft.com정책 섹션에서Email & 협업>정책 & 규칙>위협 정책>피싱 방지로 이동합니다. 피싱 방지 페이지로 직접 이동하려면 를 사용합니다https://security.microsoft.com/antiphishing.

피싱 방지 페이지에서 만들기를 선택하여

새 피싱 방지 정책 마법사를 엽니다.

새 피싱 방지 정책 마법사를 엽니다.정책 이름 페이지에서 다음 설정을 구성합니다.

- 이름: 정책을 설명하는 고유한 이름을 입력합니다.

- 설명: 정책에 대한 선택적 설명을 입력합니다.

정책 이름 페이지에서 작업을 마쳤으면 다음을 선택합니다.

사용자, 그룹 및 도메인 페이지에서 정책이 적용되는 내부 받는 사람(받는 사람 조건)을 식별합니다.

- 사용자: 지정된 사서함, 메일 사용자 또는 메일 연락처입니다.

-

그룹:

- 지정된 메일 그룹 또는 메일 사용 보안 그룹의 구성원입니다(동적 메일 그룹은 지원되지 않음).

- 지정된 Microsoft 365 그룹.

- 도메인: 지정된 허용 도메인에 기본 메일 주소 있는 organization 모든 수신자입니다.

적절한 상자를 클릭하고, 값 입력을 시작하고, 결과에서 원하는 값을 선택합니다. 이 프로세스를 필요한 만큼 반복합니다. 기존 값을 제거하려면 값 옆에 있는 를 선택합니다

.

.사용자 또는 그룹의 경우 대부분의 식별자(이름, 표시 이름, 별칭, 전자 메일 주소, 계정 이름 등)를 사용할 수 있지만 해당 표시 이름은 결과에 표시됩니다. 사용자 또는 그룹의 경우 별표(*)를 단독으로 입력하여 사용 가능한 모든 값을 확인합니다.

조건을 한 번만 사용할 수 있지만 조건에는 여러 값이 포함될 수 있습니다.

동일한 조건의 여러 값은 OR 논리(예: <recipient1> 또는<recipient2>)를 사용합니다. 받는 사람이 지정된 값과 일치하는 경우 정책이 적용됩니다.

다양한 유형의 조건은 AND 논리를 사용합니다. 받는 사람은 정책이 적용되도록 지정된 모든 조건과 일치해야 합니다. 예를 들어 다음 값을 사용하여 조건을 구성합니다.

- 사용자:

romain@contoso.com - 그룹: 임원

이 정책은 그가 임원 그룹의 구성원이기도 한 경우에만 적용

romain@contoso.com됩니다. 그렇지 않으면 정책이 적용되지 않습니다.- 사용자:

다음 사용자, 그룹 및 도메인 제외: 해당 정책의 적용 대상인 내부의 받는 사람에게 예외를 추가하려면(받는 사람 예외) 이 옵션을 선택하고 예외를 구성합니다.

예외는 한 번만 사용할 수 있지만 예외에는 여러 값이 포함될 수 있습니다.

- 동일한 예외의 여러 값은 OR 논리(예: <recipient1> 또는<recipient2>)를 사용합니다. 받는 사람이 지정된 값과 일치하는 경우 정책이 적용되지 않습니다.

- 다른 유형의 예외는 OR 논리(예<: recipient1 또는 group1 또는 domain1><>>의 멤버)를 사용합니다.< 받는 사람이 지정된 예외 값과 일치하는 경우 정책이 적용되지 않습니다.

사용자, 그룹 및 도메인 페이지에서 완료되면 다음을 선택합니다.

피싱 임계값 & 보호 페이지에서 스푸핑 인텔리전스 검사 사용 상자를 사용하여 스푸핑 인텔리전스를 켜거나 끕니다. 이 설정은 기본적으로 선택되며 선택한 상태로 두는 것이 좋습니다. 다음 페이지에서 차단된 스푸핑된 보낸 사람의 메시지에 대해 수행할 작업을 지정합니다.

스푸핑 인텔리전스를 해제하려면 검사 상자를 선택 취소합니다.

참고

MX 레코드가 Microsoft 365를 가리키지 않는 경우 스푸핑 인텔리전스를 끌 필요가 없습니다. 대신 커넥터에 대해 향상된 필터링을 사용하도록 설정합니다. 자세한 내용은 Exchange Online의 커넥터에 대한 향상된 필터링을 참조하세요.

피싱 임계값 & 보호 페이지에서 완료되면 다음을 선택합니다.

작업 페이지에서 다음 설정을 구성합니다.

메시지가 스푸핑으로 검색될 때 DMARC 레코드 정책 적용: 이 설정은 기본적으로 선택되며, 발신자가 명시적 DMARC 검사에 실패하고 DMARC 정책이 또는

p=reject로 설정된 메시지에 대한 작업을 제어할p=quarantine수 있습니다.메시지가 스푸핑으로 검색되고 DMARC 정책이 p=격리로 설정된 경우: 다음 작업 중 하나를 선택합니다.

- 메시지 격리: 기본값입니다.

- 받는 사람의 정크 Email 폴더로 메시지 이동

메시지가 스푸핑으로 검색되고 DMARC 정책이 p=reject로 설정된 경우 다음 작업 중 하나를 선택합니다.

- 메시지 격리

- 메시지 거부: 기본값입니다.

자세한 내용은 스푸핑 보호 및 보낸 사람 DMARC 정책을 참조하세요.

스푸핑 인텔리전스에 의해 스푸핑으로 메시지가 검색된 경우: 이 설정은 이전 페이지에서 스푸핑 인텔리전스 사용을 선택한 경우에만 사용할 수 있습니다. 차단된 스푸핑된 보낸 사람의 메시지에 대한 드롭다운 목록에서 다음 작업 중 하나를 선택합니다.

받는 사람의 정크 Email 폴더로 메시지 이동(기본값)

메시지 격리: 이 작업을 선택하면 스푸핑 인텔리전스 보호로 격리된 메시지에 적용되는 격리 정책을 선택하는 격리 정책 적용 상자가 나타납니다.

격리 정책을 선택하지 않으면 스푸핑 인텔리전스 검색에 대한 기본 격리 정책이 사용됩니다(DefaultFullAccessPolicy). 나중에 피싱 방지 정책 설정을 보거나 편집하면 격리 정책 이름이 표시됩니다.

안전 팁 & 표시기 섹션: 다음 설정을 구성합니다.

- 첫 번째 연락처 안전 팁 표시: 자세한 내용은 첫 번째 연락처 안전 팁을 참조하세요.

- 스푸핑에 인증되지 않은 보낸 사람 표시(?) : 이 설정은 이전 페이지에서 스푸핑 인텔리전스 사용을 선택한 경우에만 사용할 수 있습니다. 메시지가 SPF 또는 DKIM 검사를 통과 하지 못하고 메시지가 DMARC 또는 복합 인증을 통과하지 못하는 경우 Outlook의 보낸 사람 상자에 보낸 사람의 사진에 물음표(?)를 추가합니다. 이 설정은 기본적으로 선택되어 있습니다.

-

"via" 태그 표시: 이 설정은 이전 페이지에서 스푸핑 인텔리전스 사용을 선택한 경우에만 사용할 수 있습니다. DKIM 서명 또는 MAIL FROM 주소의 도메인과 다른 경우 (fabrikam.com 통해)을 통해

chris@contoso.com명명된 태그를 보낸 사람의 주소에 추가합니다. 이 설정은 기본적으로 선택되어 있습니다.

설정을 켜려면 검사 상자를 선택합니다. 해제하려면 검사 상자를 선택 취소합니다.

작업 페이지에서 작업을 마쳤으면 다음을 선택합니다.

검토 페이지에서 설정을 검토합니다. 각 섹션에서 편집 선택하여 섹션 내의 설정을 수정할 수 있습니다. 또는 마법사에서 뒤로 또는 특정 페이지를 선택할 수 있습니다.

검토 페이지에서 완료되면 제출을 선택합니다.

새로 만든 피싱 방지 정책 페이지에서 링크를 선택하여 정책을 보고, 피싱 방지 정책을 보고, 피싱 방지 정책에 대해 자세히 알아볼 수 있습니다.

새 피싱 방지 정책 생성 페이지에서 완료되면 완료를 선택합니다.

피싱 방지 페이지로 돌아가서 새 정책이 나열됩니다.

Microsoft Defender 포털을 사용하여 피싱 방지 정책 세부 정보 보기

Microsoft Defender 포털의 정책 섹션에서Email & 협업>정책 & 규칙>위협 정책>피싱 방지로 이동합니다. 또는 피싱 방지 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/antiphishing.

피싱 방지 페이지의 피싱 방지 정책 목록에 다음 속성이 표시됩니다.

- 이름

-

상태: 값은 다음과 같습니다.

- 항상 기본 피싱 방지 정책을 사용합니다.

- 다른 스팸 방지 정책의 경우 켜기 또는 끄기

- 우선 순위: 자세한 내용은 사용자 지정 피싱 방지 정책의 우선 순위 설정 섹션을 참조하세요.

정책 목록을 일반에서 압축 간격 ![]() 으로 변경하려면 목록 간격을 압축 또는 보통으로 변경한 다음, 압축 목록을 선택합니다

으로 변경하려면 목록 간격을 압축 또는 보통으로 변경한 다음, 압축 목록을 선택합니다![]() .

.

필터를 사용하여 ![]() 시간 범위(생성 날짜) 또는 상태를 기준으로 정책을 필터링합니다.

시간 범위(생성 날짜) 또는 상태를 기준으로 정책을 필터링합니다.

![]() 검색 상자와 해당 값을 사용하여 특정 피싱 방지 정책을 찾습니다.

검색 상자와 해당 값을 사용하여 특정 피싱 방지 정책을 찾습니다.

내보내기를 사용하여 ![]() 정책 목록을 CSV 파일로 내보냅니다.

정책 목록을 CSV 파일로 내보냅니다.

이름 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 정책에 대한 세부 정보 플라이아웃을 열어 정책을 선택합니다.

팁

세부 정보 플라이아웃을 벗어나지 않고 다른 피싱 방지 정책에 대한 세부 정보를 보려면 플라이아웃 맨 위에 있는 이전 항목 및 다음 항목을 사용합니다 .

.

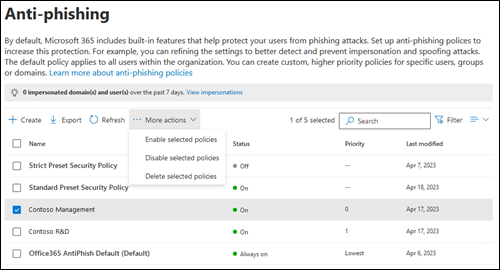

Microsoft Defender 포털을 사용하여 피싱 방지 정책에 대한 작업 수행

Microsoft Defender 포털의 정책 섹션에서Email & 협업>정책 & 규칙>위협 정책>피싱 방지로 이동합니다. 또는 피싱 방지 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/antiphishing.

피싱 방지 페이지에서 다음 방법 중 하나를 사용하여 피싱 방지 정책을 선택합니다.

이름 옆에 있는 검사 상자를 선택하여 목록에서 정책을 선택합니다. 표시되는 추가 작업 드롭다운 목록에서 다음 작업을 사용할 수

있습니다.

있습니다.- 선택한 정책을 사용하도록 설정합니다.

- 선택한 정책을 사용하지 않도록 설정합니다.

- 선택한 정책을 삭제합니다.

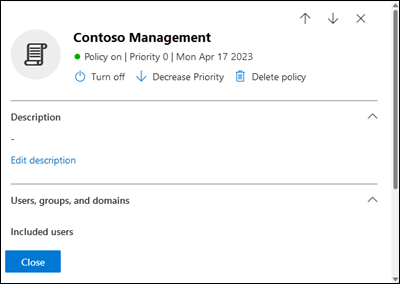

이름 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 목록에서 정책을 선택합니다. 다음 작업 중 일부 또는 전부는 열리는 세부 정보 플라이아웃에서 사용할 수 있습니다.

- 각 섹션에서 편집 (사용자 지정 정책 또는 기본 정책)을 클릭하여 정책 설정을 수정합니다.

-

켜 기 또는

켜 기 또는  끄기 (사용자 지정 정책만 해당)

끄기 (사용자 지정 정책만 해당) -

우선 순위 늘리 기 또는

우선 순위 늘리 기 또는  우선 순위 감소 (사용자 지정 정책만 해당)

우선 순위 감소 (사용자 지정 정책만 해당) -

정책 삭제 (사용자 지정 정책만 해당)

정책 삭제 (사용자 지정 정책만 해당)

작업은 다음 하위 섹션에서 설명합니다.

Microsoft Defender 포털을 사용하여 피싱 방지 정책 수정

이름 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 기본 피싱 방지 정책 또는 사용자 지정 정책을 선택하면 열리는 세부 정보 플라이아웃에 정책 설정이 표시됩니다. 각 섹션에서 편집 을 선택하여 섹션 내의 설정을 수정합니다. 설정에 대한 자세한 내용은 이 문서의 앞부분에 있는 피싱 방지 정책 만들기 섹션을 참조하세요.

기본 정책의 경우 정책 이름을 수정할 수 없으며 구성할 받는 사람 필터가 없습니다(정책은 모든 받는 사람에게 적용됨). 그러나 정책의 다른 모든 설정을 수정할 수 있습니다.

미리 설정된 보안 정책과 연결된 표준 사전 설정 보안 정책 및 엄격한 사전 설정 보안 정책 이라는 피싱 방지 정책의 경우 세부 정보 플라이아웃에서 정책 설정을 수정할 수 없습니다. 대신 세부 정보 플라이아웃에서 미리 설정된 보안 정책 보기를 선택하여 ![]() 의 사전 설정 보안 정책 페이지 https://security.microsoft.com/presetSecurityPolicies 로 이동하여 미리 설정된 보안 정책을 수정합니다.

의 사전 설정 보안 정책 페이지 https://security.microsoft.com/presetSecurityPolicies 로 이동하여 미리 설정된 보안 정책을 수정합니다.

Microsoft Defender 포털을 사용하여 사용자 지정 피싱 방지 정책을 사용하거나 사용하지 않도록 설정합니다.

기본 피싱 방지 정책을 사용하지 않도록 설정할 수 없습니다(항상 사용하도록 설정됨).

표준 및 엄격한 사전 설정 보안 정책과 연결된 피싱 방지 정책을 사용하거나 사용하지 않도록 설정할 수 없습니다. 의 사전 설정 보안 정책 페이지에서 https://security.microsoft.com/presetSecurityPolicies표준 또는 엄격한 사전 설정 보안 정책을 사용하거나 사용하지 않도록 설정합니다.

사용하도록 설정된 사용자 지정 피싱 방지 정책( 상태 값이 켜기)을 선택한 후 다음 방법 중 하나를 사용하여 사용하지 않도록 설정합니다.

-

피싱 방지 페이지에서추가 작업>선택한 정책 사용 안 함을 선택합니다

.

. -

정책의 세부 정보 플라이아웃: 플라이아웃 맨 위에서 끄기를 선택합니다

.

.

비활성화된 사용자 지정 피싱 방지 정책( 상태 값이 꺼져 있음)을 선택한 후 다음 방법 중 하나를 사용하여 사용하도록 설정합니다.

-

피싱 방지 페이지에서추가 작업>선택한 정책 사용을 선택합니다

.

. -

정책의 세부 정보 플라이아웃: 플라이아웃 맨 위에서 켜기를 선택합니다

.

.

피싱 방지 페이지에서 정책의 상태 값은 이제 켜기 또는 끄기입니다.

Microsoft Defender 포털을 사용하여 사용자 지정 피싱 방지 정책의 우선 순위 설정

피싱 방지 정책은 피싱 방지 페이지에 표시되는 순서대로 처리됩니다.

- 엄격한 사전 설정 보안 정책과 연결된 엄격한 사전 설정 보안 정책이라는 피싱 방지 정책은 항상 먼저 적용됩니다(엄격한 사전 설정된 보안 정책을 사용하는 경우).

- 표준 사전 설정 보안 정책과 연결된 표준 사전 설정 보안 정책이라는 피싱 방지 정책은 항상 다음에 적용됩니다(표준 사전 설정된 보안 정책을 사용하는 경우).

- 사용자 지정 피싱 방지 정책은 우선 순위 순서로 다음에 적용됩니다(사용하도록 설정된 경우).

- 우선 순위 값이 낮을수록 우선 순위가 높음(0이 가장 높음)을 나타냅니다.

- 기본적으로 새 정책은 가장 낮은 기존 사용자 지정 정책보다 낮은 우선 순위로 만들어집니다(첫 번째는 0, 다음 정책은 1 등).

- 두 정책이 동일한 우선 순위 값을 가질 수 없습니다.

- 기본 피싱 방지 정책에는 항상 우선 순위 값이 가장 낮으며 변경할 수 없습니다.

첫 번째 정책이 적용된 후 받는 사람에 대한 피싱 방지 보호가 중지됩니다(해당 수신자의 우선 순위가 가장 높은 정책). 자세한 내용은 전자 메일 보호의 순서 및 우선 순위를 참조하세요.

이름 옆에 있는 검사 상자가 아닌 행의 아무 곳이나 클릭하여 사용자 지정 피싱 방지 정책을 선택한 후 열리는 세부 정보 플라이아웃에서 정책의 우선 순위를 늘리거나 줄일 수 있습니다.

-

피싱 방지 페이지의 우선 순위 값이 0인 사용자 지정 정책에는

세부 정보 플라이아웃 맨 위에 우선 순위 감소 작업이 있습니다.

세부 정보 플라이아웃 맨 위에 우선 순위 감소 작업이 있습니다. - 우선 순위가 가장 낮은 사용자 지정 정책(예: 우선 순위 값이 가장 높음, 예: 3)에는

세부 정보 플라이아웃 맨 위에 우선 순위 증가 작업이 있습니다.

세부 정보 플라이아웃 맨 위에 우선 순위 증가 작업이 있습니다. - 세 개 이상의 정책이 있는 경우 우선 순위 0과 가장 낮은 우선 순위 사이의 정책에는 우선 순위 증가와

세부 정보 플라이아웃 맨 위에 있는 우선 순위 감소 작업이 모두

세부 정보 플라이아웃 맨 위에 있는 우선 순위 감소 작업이 모두  있습니다.

있습니다.

정책 세부 정보 플라이아웃을 마쳤으면 닫기를 선택합니다.

피싱 방지 페이지로 돌아가서 목록의 정책 순서가 업데이트된 우선 순위 값과 일치합니다.

Microsoft Defender 포털을 사용하여 사용자 지정 피싱 방지 정책 제거

기본 피싱 방지 정책 또는 미리 설정된 보안 정책과 연결된 표준 사전 설정 보안 정책 및 엄격한 사전 설정 보안 정책이라는 피싱 방지 정책을 제거할 수 없습니다.

사용자 지정 피싱 방지 정책을 선택한 후 다음 방법 중 하나를 사용하여 제거합니다.

-

피싱 방지 페이지에서추가 작업>선택한 정책 삭제를 선택합니다

.

. -

정책의 세부 정보 플라이아웃: 플라이아웃 맨 위에 있는 정책 삭제를 선택합니다

.

.

열리는 경고 대화 상자에서 예를 선택합니다.

피싱 방지 페이지에서 삭제된 정책이 더 이상 나열되지 않습니다.

Exchange Online PowerShell을 사용하여 피싱 방지 정책 구성

PowerShell에서 피싱 방지 정책의 기본 요소는 다음과 같습니다.

- 피싱 방지 정책: 사용하거나 사용하지 않도록 설정할 피싱 보호, 해당 보호에 적용할 작업 및 기타 옵션을 지정합니다.

- 피싱 방지 규칙: 연결된 피싱 방지 정책에 대한 우선 순위 및 수신자 필터(정책이 적용되는 사람)를 지정합니다.

Microsoft Defender 포털에서 피싱 방지 정책을 관리하는 경우 이러한 두 요소 간의 차이점은 명확하지 않습니다.

- Defender 포털에서 정책을 만들 때 두 가지 모두에 대해 동일한 이름을 사용하여 피싱 방지 규칙과 연결된 피시 방지 정책을 동시에 만듭니다.

- Defender 포털에서 정책을 수정할 때 이름, 우선 순위, 사용 또는 사용 안 함과 관련된 설정 및 받는 사람 필터는 피싱 방지 규칙을 수정합니다. 다른 모든 설정은 연결된 피시 방지 정책을 수정합니다.

- Defender 포털에서 정책을 제거하면 피싱 방지 규칙 및 관련 피시 방지 정책이 동시에 제거됩니다.

Exchange Online PowerShell에서는 피싱 방지 정책과 피싱 방지 규칙의 차이점이 분명합니다. *-AntiPhishPolicy cmdlet을 사용하여 피싱 방지 정책을 관리하고 *-AntiPhishRule cmdlet을 사용하여 피싱 방지 규칙을 관리합니다.

- PowerShell에서 먼저 피싱 방지 정책을 만든 다음, 규칙이 적용되는 관련 정책을 식별하는 피시 방지 규칙을 만듭니다.

- PowerShell에서는 피싱 방지 정책 및 피시 방지 규칙의 설정을 별도로 수정합니다.

- PowerShell에서 피싱 방지 정책을 제거하면 해당 피시 방지 규칙이 자동으로 제거되지 않으며 그 반대의 경우도 마찬가지입니다.

PowerShell을 사용하여 피싱 방지 정책 만들기

PowerShell에서 피싱 방지 정책을 만드는 것은 다음 2단계 프로세스입니다.

- 피싱 방지 정책을 만듭니다.

- 규칙이 적용되는 피시 방지 정책을 지정하는 피시 방지 규칙을 만듭니다.

참고:

새 피시 방지 규칙을 만들고 연결되지 않은 기존 피시 방지 정책을 할당할 수 있습니다. 피싱 방지 규칙은 둘 이상의 피싱 방지 정책과 연결할 수 없습니다.

정책을 만든 후까지 Microsoft Defender 포털에서 사용할 수 없는 PowerShell의 새 피시 방지 정책에 대해 다음 설정을 구성할 수 있습니다.

- 사용 안 함으로 새 정책을 만듭니다(New-AntiPhishRule cmdlet에서 사용

$false). - New-AntiPhishRule cmdlet에서 만드는 동안 정책의 우선 순위를 설정합니다(우선 순위<번호>).

- 사용 안 함으로 새 정책을 만듭니다(New-AntiPhishRule cmdlet에서 사용

PowerShell에서 만든 새 피시 방지 정책은 피싱 방지 규칙에 정책을 할당할 때까지 Microsoft Defender 포털에 표시되지 않습니다.

1단계: PowerShell을 사용하여 피싱 방지 정책 만들기

피싱 방지 정책을 만들려면 다음 구문을 사용합니다.

New-AntiPhishPolicy -Name "<PolicyName>" [-AdminDisplayName "<Comments>"] [-EnableSpoofIntelligence <$true | $false>] [-AuthenticationFailAction <MoveToJmf | Quarantine>] [-HonorDmarcPolicy <$true | $false>] [-DmarcQuarantineAction <MoveToJmf | Quarantine>] [-DmarcRejectAction <Quarantine | Reject>] [-EnableUnauthenticatedSender <$true | $false>] [-EnableViaTag <$true | $false>] [-SpoofQuarantineTag <QuarantineTagName>]

이 예제에서는 다음 설정을 사용하여 Research Quarantine이라는 피싱 방지 정책을 만듭니다.

- 설명은 연구 부서 정책입니다.

- 검색 스푸핑에 대한 기본 작업을 격리로 변경하고 격리된 메시지에 대한 기본 격리 정책을 사용합니다( SpoofQuarantineTag 매개 변수를 사용하지 않음).

-

p=quarantinep=reject보낸 사람 DMARC 정책의 적용은 기본적으로 설정됩니다(HonorDmarcPolicy 매개 변수를 사용하지 않으며 기본값은$true).- 보낸 사람의 DMARC 정책이

p=quarantine격리되는 DMARC에 실패하는 메시지( DmarcQuarantineAction 매개 변수를 사용하지 않고 기본값은 격리). - 보낸 사람의 DMARC 정책이

p=reject거부되는 DMARC에 실패하는 메시지( DmarcRejectAction 매개 변수를 사용하지 않고 기본값은 Reject)입니다.

- 보낸 사람의 DMARC 정책이

New-AntiPhishPolicy -Name "Monitor Policy" -AdminDisplayName "Research department policy" -AuthenticationFailAction Quarantine

자세한 구문 및 매개 변수 정보는 New-AntiPhishPolicy를 참조하세요.

팁

피싱 방지 정책에 사용할 격리 정책을 지정하는 자세한 지침은 PowerShell을 사용하여 피싱 방지 정책에서 격리 정책 지정을 참조하세요.

2단계: PowerShell을 사용하여 피싱 방지 규칙 만들기

피싱 방지 규칙을 만들려면 다음 구문을 사용합니다.

New-AntiPhishRule -Name "<RuleName>" -AntiPhishPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

이 예제에서는 다음 조건을 사용하여 Research Department라는 피싱 방지 규칙을 만듭니다.

- 규칙은 리서치 격리라는 피싱 방지 정책과 연결됩니다.

- 이 규칙은 Research Department 그룹의 구성원에게 적용됩니다.

- Priority 매개 변수를 사용하지 않으므로 기본 우선 순위가 사용됩니다.

New-AntiPhishRule -Name "Research Department" -AntiPhishPolicy "Research Quarantine" -SentToMemberOf "Research Department"

자세한 구문 및 매개 변수 정보는 New-AntiPhishRule을 참조하세요.

PowerShell을 사용하여 피싱 방지 정책 보기

기존 피싱 방지 정책을 보려면 다음 구문을 사용합니다.

Get-AntiPhishPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

이 예제에서는 지정된 속성과 함께 모든 피싱 방지 정책의 요약 목록을 반환합니다.

Get-AntiPhishPolicy | Format-Table Name,IsDefault

다음은 Executives라는 피싱 방지 정책의 모든 속성 값을 반환하는 예제입니다.

Get-AntiPhishPolicy -Identity "Executives"

자세한 구문 및 매개 변수 정보는 Get-AntiPhishPolicy를 참조하세요.

PowerShell을 사용하여 피싱 방지 규칙 보기

기존 피싱 방지 규칙을 보려면 다음 구문을 사용합니다.

Get-AntiPhishRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled] [| <Format-Table | Format-List> <Property1,Property2,...>]

이 예제에서는 지정된 속성과 함께 모든 피싱 방지 규칙의 요약 목록을 반환합니다.

Get-AntiPhishRule | Format-Table Name,Priority,State

활성화된 또는 비활성화된 규칙을 기준으로 목록을 필터링하려면 다음 명령을 실행합니다.

Get-AntiPhishRule -State Disabled | Format-Table Name,Priority

Get-AntiPhishRule -State Enabled | Format-Table Name,Priority

다음은 Contoso Executives라는 피시 방지 규칙의 모든 속성 값을 반환하는 예제입니다.

Get-AntiPhishRule -Identity "Contoso Executives"

자세한 구문 및 매개 변수 정보는 Get-AntiPhishRule을 참조하세요.

PowerShell을 사용하여 피싱 방지 정책 수정

다음 항목 외에 PowerShell에서 피싱 방지 정책을 수정할 때는 1단계: PowerShell을 사용하여 이 문서의 앞부분에 설명된 대로 정책을 만들 때와 동일한 설정을 사용할 수 있습니다.

- 지정된 정책을 기본 정책(모든 사용자에게 적용되고 항상 가장 낮은 우선 순위이며 삭제할 수 없음)으로 전환하는 MakeDefault 스위치는 PowerShell에서 피싱 방지 정책을 수정하는 경우에만 사용할 수 있습니다.

- 피싱 방지 정책의 이름을 바꿀 수 없습니다( Set-AntiPhishPolicy cmdlet에는 Name 매개 변수가 없음). Microsoft Defender 포털에서 피싱 방지 정책의 이름을 바꾸는 경우 피싱 방지 규칙의 이름만 바꿉니다.

피싱 방지 정책을 수정하려면 다음 구문을 사용합니다.

Set-AntiPhishPolicy -Identity "<PolicyName>" <Settings>

자세한 구문 및 매개 변수 정보는 Set-AntiPhishPolicy를 참조하세요.

팁

피싱 방지 정책에서 사용할 격리 정책을 지정하는 자세한 지침은 PowerShell을 사용하여 피싱 방지 정책에서 격리 정책 지정을 참조하세요.

PowerShell을 사용하여 피싱 방지 규칙 수정

PowerShell에서 피싱 방지 규칙을 수정할 때 사용할 수 없는 유일한 설정은 사용 안 함 규칙을 만들 수 있는 Enabled 매개 변수입니다. 기존 피싱 방지 규칙을 사용하거나 사용하지 않도록 설정하려면 다음 섹션을 참조하세요.

그렇지 않으면 이 문서의 앞 부분에 있는 2단계: PowerShell을 사용하여 피싱 방지 규칙 섹션에 설명된 대로 규칙을 만들 때 동일한 설정을 사용할 수 있습니다.

피싱 방지 규칙을 수정하려면 다음 구문을 사용합니다.

Set-AntiPhishRule -Identity "<RuleName>" <Settings>

자세한 구문 및 매개 변수 정보는 Set-AntiPhishRule을 참조하세요.

PowerShell을 사용하여 피싱 방지 규칙을 사용하거나 사용하지 않도록 설정

PowerShell에서 피싱 방지 규칙을 사용하거나 사용하지 않도록 설정하면 전체 피싱 방지 정책(피싱 방지 규칙 및 할당된 피싱 방지 정책)을 사용하거나 사용하지 않도록 설정합니다. 기본 피싱 방지 정책을 사용하거나 사용하지 않도록 설정할 수 없습니다(항상 모든 수신자에게 적용됨).

PowerShell에서 피싱 방지 규칙을 사용하거나 사용하지 않도록 설정하려면 다음 구문을 사용합니다.

<Enable-AntiPhishRule | Disable-AntiPhishRule> -Identity "<RuleName>"

이 예제에서는 마케팅 부서라는 피싱 방지 규칙을 사용하지 않도록 설정합니다.

Disable-AntiPhishRule -Identity "Marketing Department"

다음은 동일한 규칙을 사용하도록 설정하는 예제입니다.

Enable-AntiPhishRule -Identity "Marketing Department"

자세한 구문 및 매개 변수 정보는 Enable-AntiPhishRule 및 Disable-AntiPhishRule을 참조하세요.

PowerShell을 사용하여 피싱 방지 규칙의 우선 순위 설정

규칙에 설정 가능한 가장 높은 우선 순위 값은 0입니다. 설정할 수 있는 가장 낮은 값은 규칙 수에 따라 달라집니다. 예를 들어 규칙이 5개 있는 경우, 우선순위 값 0~4를 사용할 수 있습니다. 기존 규칙의 우선순위를 변경하면 다른 규칙에 계단식 효과를 줄 수 있습니다. 예를 들어 사용자 지정 규칙 5개(우선순위: 0~4)가 있고 규칙의 우선순위를 2로 변경하면, 우선순위 2인 기존 규칙이 우선순위 3으로 변경되고, 우선순위 3인 규칙이 우선순위 4로 변경됩니다.

PowerShell에서 피싱 방지 규칙의 우선 순위를 설정하려면 다음 구문을 사용합니다.

Set-AntiPhishRule -Identity "<RuleName>" -Priority <Number>

다음은 Marketing Department라는 규칙의 우선순위를 2로 설정하는 예제입니다. 우선순위가 2 이하인 모든 기존 규칙은 1씩 감소합니다(우선순위 번호는 1씩 증가함).

Set-AntiPhishRule -Identity "Marketing Department" -Priority 2

참고:

- 새로 만들 때 새 규칙의 우선 순위를 설정하려면 New-AntiPhishRule cmdlet에서 Priority 매개 변수를 대신 사용합니다.

- 기본 피시 방지 정책에는 해당 피시 방지 규칙이 없으며 항상 수정할 수 없는 우선 순위 값 이 가장 낮습니다.

PowerShell을 사용하여 피싱 방지 정책 제거

PowerShell을 사용하여 피싱 방지 정책을 제거하는 경우 해당 피시 방지 규칙이 제거되지 않습니다.

PowerShell에서 피싱 방지 정책을 제거하려면 다음 구문을 사용합니다.

Remove-AntiPhishPolicy -Identity "<PolicyName>"

이 예제에서는 마케팅 부서라는 피싱 방지 정책을 제거합니다.

Remove-AntiPhishPolicy -Identity "Marketing Department"

자세한 구문 및 매개 변수 정보는 Remove-AntiPhishPolicy를 참조하세요.

PowerShell을 사용하여 피싱 방지 규칙 제거

PowerShell을 사용하여 피싱 방지 규칙을 제거하는 경우 해당 피시 방지 정책이 제거되지 않습니다.

PowerShell에서 피싱 방지 규칙을 제거하려면 다음 구문을 사용합니다.

Remove-AntiPhishRule -Identity "<PolicyName>"

이 예제에서는 마케팅 부서라는 피시 방지 규칙을 제거합니다.

Remove-AntiPhishRule -Identity "Marketing Department"

자세한 구문 및 매개 변수 정보는 Remove-AntiPhishRule을 참조하세요.

이 절차가 제대로 수행되었는지 어떻게 확인하나요?

EOP에서 피싱 방지 정책을 성공적으로 구성했는지 확인하려면 다음 단계를 수행합니다.

Microsoft Defender 포털https://security.microsoft.com/antiphishing의 피싱 방지 페이지에서 정책 목록, 상태 값 및 우선 순위 값을 확인합니다. 자세한 내용을 보려면 이름을 클릭하고 표시되는 플라이아웃에서 세부 정보를 확인하여 목록에서 정책을 선택합니다.

Exchange Online PowerShell에서 이름을> 정책 또는 규칙의 이름으로 바꾸고<, 다음 명령을 실행하고, 설정을 확인합니다.

Get-AntiPhishPolicy -Identity "<Name>"Get-AntiPhishRule -Identity "<Name>"