신뢰할 수 있는 ARC 실러 구성

전자 메일 인증 은 MICROSOFT 365 조직에서 보낸 메일의 유효성을 검사하여 BEC(비즈니스 전자 메일 손상), 랜섬웨어 및 기타 피싱 공격에 사용되는 스푸핑된 보낸 사람 방지를 지원합니다.

그러나 일부 합법적인 전자 메일 서비스는 Microsoft 365 조직에 배달되기 전에 메시지를 수정할 수 있습니다. 전송 중인 인바운드 메시지를 수정하면 Microsoft 365에서 다음과 같은 이메일 인증 오류가 발생할 수 있습니다.

- 새 메시지 원본(IP 주소)으로 인해 SPF가 실패합니다.

- 콘텐츠 수정으로 인해 DKIM이 실패합니다.

- SPF 및 DKIM 오류로 인해 DMARC가 실패합니다.

ARC(인증된 수신 체인)는 합법적인 이메일 서비스에 의한 메시지 수정으로 인한 인바운드 전자 메일 인증 실패를 줄이는 데 도움이 됩니다. ARC는 전자 메일 서비스에서 원래 전자 메일 인증 정보를 유지합니다. 메시지를 수정한 서비스를 신뢰하고 전자 메일 인증 검사에서 원본 정보를 사용하도록 Microsoft 365 조직을 구성할 수 있습니다.

신뢰할 수 있는 ARC Sealer의 사용 시기

Microsoft 365 조직은 Microsoft 365 수신자에게 전달되는 메시지가 다음과 같은 방식으로 정기적으로 영향을 받는 경우에만 신뢰할 수 있는 ARC 실러를 식별해야 합니다.

- 중간 서비스는 메시지 헤더 또는 전자 메일 콘텐츠를 수정합니다.

- 메시지 수정으로 인해 다른 이유(예: 첨부 파일 제거)로 인해 인증이 실패합니다.

관리자가 Defender 포털에 신뢰할 수 있는 ARC Sealer를 추가한 후 Microsoft 365는 ARC Sealer가 제공하는 원래 전자 메일 인증 정보를 사용하여 서비스를 통해 Microsoft 365로 전송된 메시지의 유효성을 검사합니다.

팁

Microsoft 365 조직에서 신뢰할 수 있는 ARC 실러로 합법적인 필수 서비스만 추가합니다. 이 작업은 영향을 받는 메시지가 전자 메일 인증 검사를 통과하는 데 도움이 되며, 전자 메일 인증 실패로 인해 합법적인 메시지가 정크 메일 폴더로 배달되거나, 격리되거나, 거부되지 않도록 방지합니다.

시작하기 전에 알아야 할 사항은 무엇인가요?

에서 Microsoft Defender 포털을 https://security.microsoft.com엽니다. 이메일 인증 설정 페이지로 직접 이동하려면 를 사용합니다https://security.microsoft.com/authentication.

Exchange Online PowerShell에 연결하려면 Exchange Online PowerShell에 연결을 참조하세요. 독립 실행형 EOP PowerShell에 연결하려면 Exchange Online Protection PowerShell에 연결을 참조하세요.

이 문서의 절차를 수행하려면 권한이 할당되어야 합니다. 다음과 같은 옵션을 선택할 수 있습니다.

Microsoft Defender XDR RBAC(통합 역할 기반 액세스 제어)(Office 365용메일 & 협업> Defender 권한이 활성 상태인

경우) PowerShell이 아닌 Defender 포털에만 영향을 줍니다. 권한 부여 및 설정/보안 설정/핵심 보안 설정(관리) 또는 권한 부여 및 설정/보안 설정/핵심 보안 설정(읽기).

경우) PowerShell이 아닌 Defender 포털에만 영향을 줍니다. 권한 부여 및 설정/보안 설정/핵심 보안 설정(관리) 또는 권한 부여 및 설정/보안 설정/핵심 보안 설정(읽기).Exchange Online 권한: 조직 관리 또는 보안 관리자 역할 그룹의 멤버 자격.

Microsoft Entra 권한: 전역 관리자 또는 보안 관리자* 역할의 멤버 자격은 사용자에게 Microsoft 365의 다른 기능에 필요한 권한과 권한을 제공합니다.

중요

* 사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 사용 권한이 낮은 계정을 사용하면 조직의 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한 있는 역할입니다.

Microsoft Defender 포털을 사용하여 신뢰할 수 있는 ARC 실러 추가

의 Microsoft Defender 포털에서 https://security.microsoft.com규칙 섹션 >ARC의 이메일 & 협업>정책 & 규칙>위협 정책>이메일 인증 설정으로 이동합니다. 또는 이메일 인증 설정 페이지로 직접 이동하려면 를 사용합니다 https://security.microsoft.com/authentication.

이메일 인증 설정 페이지에서 ARC 탭이 선택되어 있는지 확인한 다음 추가를 선택합니다

.

.팁

신뢰할 수 있는 실러가 ARC 탭에 이미 나열된 경우 편집을 선택합니다

.

.열리는 신뢰할 수 있는 ARC 실러 추가 플라이아웃에서 상자에 신뢰할 수 있는 서명 도메인(예: fabrikam.com)을 입력합니다.

도메인 이름은 영향을 받는 메시지의 ARC-Seal 및 ARC-Message-Signature 헤더의 d 값에 표시된 도메인 과 일치해야 합니다. 메시지 헤더를 보려면 다음 메서드를 사용합니다.

- Outlook에서 인터넷 메시지 헤더를 봅니다.

- 에서 https://mha.azurewebsites.net메시지 헤더 분석기를 사용합니다.

필요한 만큼 이 단계를 반복합니다. 기존 항목을 제거하려면 항목 옆을 선택합니다

.

.신뢰할 수 있는 ARC 실러 추가 플라이아웃이 완료되면 저장을 선택합니다.

Exchange Online PowerShell을 사용하여 신뢰할 수 있는 ARC 실러 추가

PowerShell을 사용하여 신뢰할 수 있는 ARC 실러를 보거나 추가하거나 제거하려는 경우 Exchange Online PowerShell 에 연결하여 다음 명령을 실행합니다.

기존 신뢰할 수 있는 ARC 실러 보기

Get-ArcConfig신뢰할 수 있는 ARC 실러가 구성되지 않은 경우 명령은 결과를 반환하지 않습니다.

신뢰할 수 있는 ARC 실러 추가 또는 제거

기존 ARC 실러를 지정한 값으로 바꾸려 면 다음 구문을 사용합니다.

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"TenantId\ 값은 위임된 조직에서만 고유한 조직에서 필요하지 않습니다. Microsoft 365

tid=(값)의 많은 관리 포털 URL에 표시되는 GUID입니다. 예를 들어 a32d39e2-3702-4ff5-9628-31358774c091입니다.이 예제에서는 "cohovineyard.com" 및 "tailspintoys.com"을 조직에서 유일하게 신뢰할 수 있는 ARC 실러로 구성합니다.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"기존 값을 유지하려면 추가하려는 새 ARC 실러와 함께 유지하려는 ARC 실러를 포함해야 합니다.

다른 항목에 영향을 주지 않고 ARC 실러를 추가하거나 제거하려면 Set-ArcConfig의 예제 섹션을 참조하세요.

신뢰할 수 있는 ARC 실러 유효성 검사

메시지가 Microsoft 365에 도달하기 전에 서비스에서 ARC Seal이 있는 경우 메시지가 전달된 후 메시지 헤더에서 최신 ARC 헤더를 확인합니다.

마지막 ARC-Authentication-Results 헤더에서 및 oda=1를 arc=pass 찾습니다. 이러한 값은 다음을 나타냅니다.

- 이전 ARC가 확인되었습니다.

- 이전 ARC 실러를 신뢰할 수 있습니다.

- 이전 통과 결과를 사용하여 현재 DMARC 오류를 재정의할 수 있습니다.

예:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

ARC 결과가 DMARC 오류를 재정의하는 데 사용되었는지 확인하려면 마지막 Authentication-Results 헤더에서 및 reason=130 를 찾 compauth=pass 습니다. 예:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

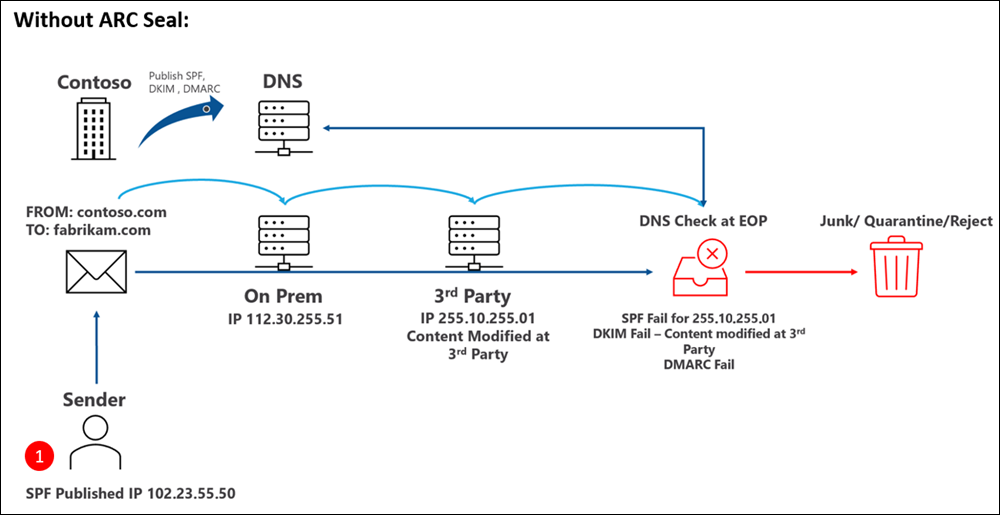

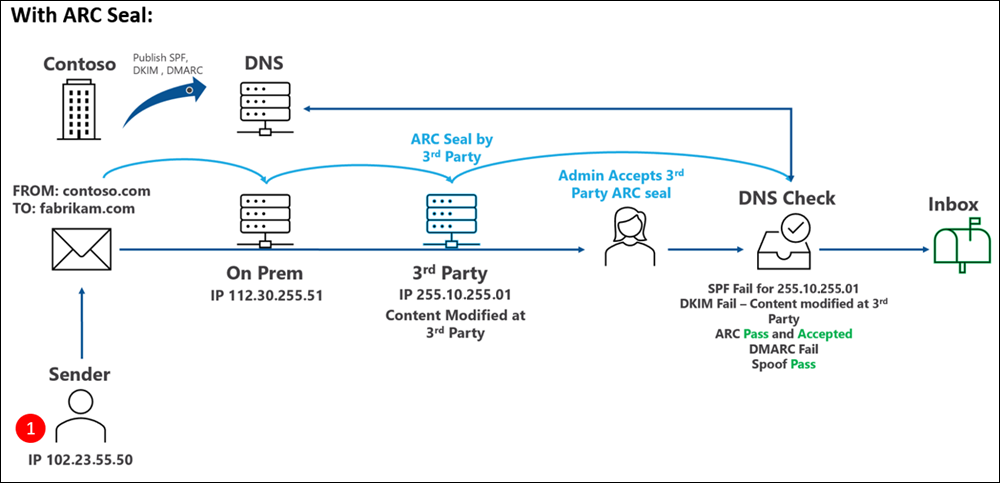

신뢰할 수 있는 ARC 실러 메일 흐름 다이어그램

이 섹션의 다이어그램은 신뢰할 수 있는 ARC 실러가 있는 경우 없이 메일 흐름과 전자 메일 인증 결과에 미치는 영향을 대조합니다. 두 다이어그램에서 Microsoft 365 조직은 Microsoft 365로 배달되기 전에 인바운드 메일을 수정하는 합법적인 전자 메일 서비스를 사용합니다. 이렇게 수정하면 메일 흐름이 중단되어 원본 IP를 변경하고 전자 메일 메시지 헤더를 업데이트하여 전자 메일 인증에 실패할 수 있습니다.

이 다이어그램은 신뢰할 수 있는 ARC 실러 가 없는 결과를 보여 줍니다.

이 다이어그램은 신뢰할 수 있는 ARC 실러를 사용하여 결과를 보여 줍니다.

다음 단계

에서 메시지 헤더 분석기를 사용하여 ARC 헤더를 https://mha.azurewebsites.net확인합니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기