Microsoft의 이름 위협 행위자 이름

Microsoft는 날씨 테마에 맞춰 위협 행위자를 위한 새로운 명명 분류로 전환했습니다. 우리는 새로운 분류를 사용하여 고객과 다른 보안 연구원에게 더 나은 명확성을 제공 할 계획입니다. 조직은 위협 행위자를 더 잘 우선 순위를 지정하고 보호하고 이미 엄청난 양의 위협 인텔리전스 데이터에 직면한 보안 연구원을 도울 수 있도록 보다 체계적이고 명료하며 쉬운 방법으로 위협 행위자를 참조할 수 있습니다.

Microsoft는 위협 행위자를 5가지 주요 그룹으로 분류합니다.

국가-국가 행위자: 간첩, 재정적 이익 또는 보복 여부에 관계없이 국가/국가 조정 프로그램을 대신하여 행동하거나 지시하는 사이버 운영자. Microsoft는 대부분의 국가 행위자가 전통적인 스파이 또는 감시 목표를 위해 정부 기관, 정부 간 조직, 비정부 조직 및 싱크 탱크에 대한 운영 및 공격에 계속 초점을 맞추고 있다고 관찰했습니다.

재정적 동기가 있는 행위자: 재정적 이익의 동기를 가진 범죄 조직/사람이 지휘하는 사이버 캠페인/그룹은 알려진 비국가 국가 또는 상업 단체에 대한 높은 신뢰와 관련이 없습니다. 이 범주에는 랜섬웨어 운영자, 비즈니스 이메일 손상, 피싱 및 순전히 재정적 또는 강탈 동기가 있는 기타 그룹이 포함됩니다.

PSOA(민간 부문 공격 행위자): 알려진/합법적인 법인인 상업 행위자가 주도하는 사이버 활동으로, 사이버 무기는 대상을 선택하고 사이버 무기로 운영하는 고객에게 사이버 무기 를 만들고 판매합니다. 이러한 도구는 반체제 인사, 인권 옹호자, 언론인, 시민 사회 옹호자 및 기타 민간 시민을 대상으로 하고 감시하여 많은 글로벌 인권 노력을 위협하는 것으로 관찰되었습니다.

영향 운영: 정보 캠페인은 온라인 또는 오프라인으로 조작된 방식으로 전달되어 대상 대상 그룹의 인식, 행동 또는 의사 결정을 그룹 또는 국가의 이익과 목표를 더 발전시킬 수 있습니다.

개발 중인 그룹: 알 수 없는, 새로운 또는 개발 위협 활동에 지정된 임시 지정입니다. 이 지정을 통해 Microsoft는 작업 뒤에 있는 행위자의 출처 또는 ID에 대한 높은 신뢰도에 도달할 때까지 그룹을 개별 정보 집합으로 추적할 수 있습니다. 조건이 충족되면 개발 중인 그룹이 명명된 행위자로 변환되거나 기존 이름으로 병합됩니다.

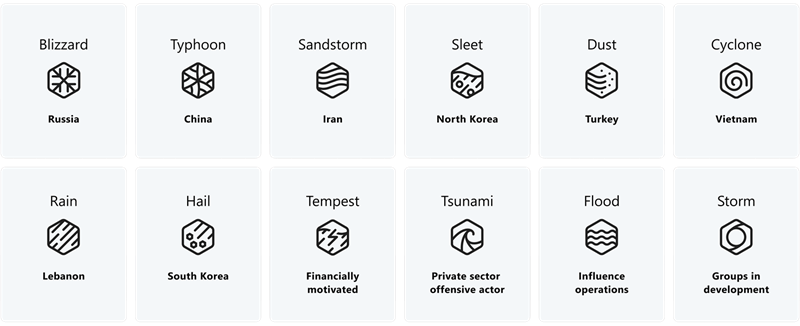

새 분류에서 날씨 이벤트 또는 가족 이름은 위의 범주 중 하나를 나타냅니다. 국가별 행위자의 경우 태풍이 중국에 대한 원산지 또는 귀속을 나타내는 것처럼 특성에 연결된 국가/원산지 지역에 가족 이름을 할당했습니다. 다른 배우의 경우 가족 이름은 동기 부여를 나타냅니다. 예를 들어 Tempest는 재정적으로 동기를 부여받은 행위자를 나타냅니다.

동일한 날씨 패밀리 내의 위협 행위자는 TTP(고유한 전술, 기술 및 절차), 인프라, 목표 또는 기타 식별된 패턴으로 행위자 그룹을 구분하는 형용사가 제공됩니다. 개발 중인 그룹의 경우 Storm의 임시 지정과 새로 발견된, 알 수 없는, 새로운 위협 활동 또는 개발 클러스터가 있는 4자리 숫자를 사용합니다.

이 표에서는 새 가족 이름이 추적하는 위협 행위자에게 매핑되는 방법을 보여 줍니다.

| 행위자 범주 | 유형 | 성 |

|---|---|---|

| 국가 국가 | 중국 이란 레바논 북한 러시아 대한민국 터키 베트남 |

태풍 모래 폭풍 비 진눈깨비 눈보라 우박 먼지 사이 클론 |

| 재정적 동기 부여 | 재정적 동기 부여 | 폭풍우 |

| 민간 부문 공격 행위자 | PSOA | 쓰나미 |

| 작업에 영향을 줍니다. | 작업에 영향을 줍니다. | 홍수 |

| 개발 중인 그룹 | 개발 중인 그룹 | 폭풍우 |

다음 참조 표를 사용하여 이전에 공개적으로 공개한 이전 위협 행위자 이름이 새 분류로 변환되는 방식을 이해합니다.

| 위협 행위자 이름 | 이전 이름 | 원본/위협 | 기타 이름 |

|---|---|---|---|

| 아쿠아 블리자드 | 악티늄 | 러시아 | UNC530, 원시 곰, 가마레돈 |

| 푸른 쓰나미 | 민간 부문 공격 행위자 | 검은색 큐브 | |

| 황동 태풍 | 바륨 | 중국 | APT41 |

| 생도 블리자드 | DEV-0586 | 러시아 | |

| 위장 폭풍우 | TAAL | 재정적 동기 부여 | FIN6, 스켈레톤 거미 |

| 캔버스 사이클론 | 비스무트 | 베트남 | APT32, OceanLotus |

| 캐러멜 쓰나미 | SOURGUM | 민간 부문 공격 행위자 | 칸디루 주 |

| 카민 쓰나미 | DEV-0196 | 민간 부문 공격 행위자 | QuaDream |

| 숯 태풍 | 크로뮴 | 중국 | ControlX |

| 계피 폭풍우 | DEV-0401 | 재정적 동기 부여 | 천황 잠자리, 청동 별빛 |

| 원 태풍 | DEV-0322 | 중국 | |

| Citrine Sleet | DEV-0139, DEV-1222 | 북한 | AppleJeus, Labyrinth Chollima, UNC4736 |

| 코튼 샌드스톰 | DEV-0198(해왕성) | 이란 | 바이스 누설자 |

| 크림슨 샌드스톰 | 퀴륨 | 이란 | TA456, 거북이 셸 |

| 큐보이드 샌드스톰 | DEV-0228 | 이란 | |

| 데님 쓰나미 | 노트위드 | 민간 부문 공격 행위자 | DSIRF |

| 다이아몬드 진눈깨비 | 아연 | 북한 | 미로 콜리마, 라자루스 |

| 에메랄드 진눈깨비 | 탈륨 | 북한 | 김수키, 벨벳 콜리마 |

| 아마 태풍 | Storm-0919 | 중국 | 에테리얼 팬더 |

| 포레스트 블리자드 | 스트론튬 | 러시아 | APT28, 팬시 베어 |

| 고스트 블리자드 | 브롬 | 러시아 | 활기찬 곰, 웅크리고 예티 |

| 깅엄 태풍 | 가돌리늄 | 중국 | APT40, 리바이어던, TEMP. 잠망경, 크립토나이트 팬더 |

| 화강암 태풍 | 갈륨 | 중국 | |

| 회색 샌드스톰 | DEV-0343 | 이란 | |

| 헤이즐 샌드스톰 | 유로퓸 | 이란 | 코발트 집시, APT34, OilRig |

| 제이드 진눈깨비 | Storm-0954 | 북한 | TraderTraitor, UNC4899 |

| 레이스 템페스트 | DEV-0950 | 재정적 동기 부여 | FIN11, TA505 |

| 레몬 샌드스톰 | 루비듐 | 이란 | 폭스 키튼, UNC757, 파이오니어키튼 |

| 레오파드 태풍 | 납 | 중국 | KAOS, 마나, 윈티, 레드 디아블로 |

| 라일락 태풍 | DEV-0234 | 중국 | |

| 루나 템페스트 | Storm-0744 | 재정적 동기 부여 | |

| 매너트 템페스트 | DEV-0243 | 재정적 동기 부여 | EvilCorp, UNC2165, Indrik Spider |

| 망고 샌드스톰 | 수성 | 이란 | 머디 워터, 시드 웜, 정적 새끼 고양이, TEMP. 자그로스 주 |

| 대리석 먼지 | 규소 | 튀르키예 | 바다거북 |

| 메리 골드 샌드 스톰 | DEV-0500 | 이란 | 모세 교직원 |

| 미드나잇 블리자드 | 노벨륨 | 러시아 | APT29, 아늑한 곰 |

| 민트 샌드스톰 | 인 | 이란 | APT35, 매력적인 새끼 고양이 |

| 문스톤 진눈깨비 | Storm-1789 | 북한 | |

| 멀베리 태풍 | 망간 | 중국 | APT5, 키홀 팬더, TABCTENG |

| 겨자 템페스트 | DEV-0206 | 재정적 동기 부여 | 자주색 발훈트 |

| 야간 쓰나미 | DEV-0336 | 민간 부문 공격 행위자 | NSO 그룹 |

| 나일론 태풍 | 니켈 | 중국 | ke3chang, APT15, Vixen Panda |

| 옥토 템페스트 | Storm-0875 | 재정적 동기 부여 | 0ktapus, 흩어진 거미, UNC3944 |

| Onyx Sleet | 플루토늄 | 북한 | Silent Chollima, Andariel, DarkSeoul |

| 오팔 진눈깨비 | 오스뮴 | 북한 | 코니 (곤니) |

| 복숭아 샌드스톰 | 홀뮴 | 이란 | APT33, 세련된 새끼 고양이 |

| 진주 진눈깨비 | DEV-0215(LAWRENCIUM) | 북한 | |

| 페리윙클 템페스트 | DEV-0193 | 재정적 동기 부여 | 마법사 거미, UNC2053 |

| Phlox Tempest | DEV-0796 | 재정적 동기 부여 | ClickPirate, Chrome Loader, Choziosi 로더 |

| 핑크 샌드스톰 | 아메리슘 | 이란 | 아그리우스, 데드우드, 블랙샤도우, 샤프보이스 |

| 피스타치오 템페스트 | DEV-0237 | 재정적 동기 부여 | FIN12 |

| 격자 무늬 비 | 폴로늄 | 레바논 | |

| 호박 샌드스톰 | DEV-0146 | 이란 | ZeroCleare |

| 자주색 태풍 | 칼륨 | 중국 | APT10, Cloudhopper, MenuPass |

| 라즈베리 태풍 | 라듐 | 중국 | APT30, LotusBlossom |

| Ruby Sleet | 세륨 | 북한 | |

| 연어 태풍 | 나트륨 | 중국 | APT4, 매버릭 팬더 |

| 상그리아 템페스트 | ELBRUS | 재정적 동기 부여 | Carbon Spider, FIN7 |

| 사파이어 진눈깨비 | COPERNICIUM | 북한 | 지니 스파이더, 블루노로프 |

| 씨쉘 블리자드 | 이리듐 | 러시아 | APT44, 샌드웜 |

| 비밀 블리자드 | 크립톤 | 러시아 | 독이 있는 곰, 털라, 뱀 |

| 실크 태풍 | 하프늄 | 중국 | |

| 스모크 샌드스톰 | 보륨 | 이란 | |

| 스판덱스 템페스트 | 침보라조 주 | 재정적 동기 부여 | TA505 |

| 스타 블리자드 | SEABORGIUM | 러시아 | 칼리스토, 재사용 팀 |

| Storm-0062 | 중국 | DarkShadow, Oro0lxy | |

| Storm-0133 | 이란 | LYCEUM, HEXANE | |

| Storm-0216 | 재정적 동기 부여 | 트위스트 거미, UNC2198 | |

| Storm-0257 | 개발 중인 그룹 | UNC1151 | |

| Storm-0324 | 재정적 동기 부여 | TA543, Sagrid | |

| Storm-0381 | 재정적 동기 부여 | ||

| Storm-0530 | 북한 | H0lyGh0st | |

| Storm-0539 | 재정적 동기 부여 | 아틀라스 사자 | |

| Storm-0558 | 중국 | ||

| Storm-0569 | 재정적 동기 부여 | ||

| Storm-0587 | 러시아 | 세인트봇, 생베어, TA471 | |

| Storm-0744 | 재정적 동기 부여 | ||

| Storm-0784 | 이란 | ||

| Storm-0829 | 개발 중인 그룹 | Nwgen 팀 | |

| Storm-0835 | 개발 중인 그룹 | EvilProxy | |

| Storm-0842 | 이란 | ||

| Storm-0861 | 이란 | ||

| Storm-0867 | 이집트 | 카페인 | |

| Storm-0971 | 재정적 동기 부여 | (Octo Tempest에 병합됨) | |

| Storm-0978 | 개발 중인 그룹 | RomCom, 지하 팀 | |

| Storm-1044 | 재정적 동기 부여 | Danabot | |

| Storm-1084 | 이란 | DarkBit | |

| Storm-1099 | 러시아 | ||

| Storm-1101 | 개발 중인 그룹 | NakedPages | |

| Storm-1113 | 재정적 동기 부여 | ||

| Storm-1133 | 팔레스타인 자치 정부 | ||

| Storm-1152 | 재정적 동기 부여 | ||

| Storm-1167 | 인도네시아 | ||

| Storm-1175 | 재정적 동기 부여 | ||

| Storm-1283 | 개발 중인 그룹 | ||

| Storm-1286 | 개발 중인 그룹 | ||

| Storm-1295 | 개발 중인 그룹 | 위대 | |

| Storm-1364 | 이란 | ||

| Storm-1376 | 중국, 영향 운영 | ||

| Storm-1516 | 러시아, 영향력 운영 | ||

| Storm-1567 | 재정적 동기 부여 | 아키라 | |

| Storm-1575 | 개발 중인 그룹 | Dadsec | |

| Storm-1674 | 재정적 동기 부여 | ||

| Storm-1679 | 러시아, 영향력 운영 | ||

| Storm-1811 | 재정적 동기 부여 | ||

| Storm-1849 | 중국 | UAT4356 | |

| 딸기 템페스트 | 재정적 동기 부여 | LAPSUS$ | |

| 설로우 블리자드 | 러시아 | ||

| 토마토 템페스트 | SPURR | 재정적 동기 부여 | 바테트 () |

| 바닐라 템페스트 | DEV-0832 | 재정적 동기 부여 | |

| 벨벳 템페스트 | DEV-0504 | 재정적 동기 부여 | |

| 바이올렛 태풍 | 지르코늄 | 중국 | APT31 |

| 볼트 태풍 | 중국 | 브론즈 실루엣, 뱅가드 팬더 | |

| 와인 템페스트 | 파리나코타 주 | 재정적 동기 부여 | 와드라마 주 |

| 등나무 쓰나미 | DEV-0605 | 민간 부문 공격 행위자 | CyberRoot |

| 지그자그 우박 | 더브늄 | 대한민국 | 다크 호텔, 타파오 |

자세한 내용은 새 분류에 대한 공지 사항을 참조하세요. https://aka.ms/threatactorsblog

보안 전문가의 손에 인텔리전스 배치

Microsoft Defender 위협 인텔리전스의 Intel 프로필은 위협 행위자를 위한 중요한 인사이트를 제공합니다. 이러한 인사이트를 통해 보안 팀은 위협에 대비하고 대응할 때 필요한 컨텍스트를 얻을 수 있습니다.

또한 Microsoft Defender Threat Intelligence Intel Profiles API는 오늘날 업계에서 가장 최신 위협 행위자 인프라 가시성을 제공합니다. 업데이트된 정보는 SecOps(위협 인텔리전스 및 보안 운영) 팀이 고급 위협 헌팅 및 분석 워크플로를 간소화할 수 있도록 하는 데 매우 중요합니다. Microsoft Graph에서 위협 인텔리전스 API 사용(미리 보기) 설명서에서 이 API에 대해 자세히 알아보세요.

리소스

Microsoft Defender XDR 및 KQL(Kusto 쿼리 언어)을 지원하는 기타 Microsoft 보안 제품에 대한 다음 쿼리를 사용하여 이전 이름, 새 이름 또는 업계 이름을 사용하여 위협 행위자 관련 정보를 가져옵니다.

let TANames = externaldata(PreviousName: string, NewName: string, Origin: string, OtherNames: dynamic)[@"https://raw.githubusercontent.com/microsoft/mstic/master/PublicFeeds/ThreatActorNaming/MicrosoftMapping.json"] with(format="multijson", ingestionMapping='[{"Column":"PreviousName","Properties":{"Path":"$.Previous name"}},{"Column":"NewName","Properties":{"Path":"$.New name"}},{"Column":"Origin","Properties":{"Path":"$.Origin/Threat"}},{"Column":"OtherNames","Properties":{"Path":"$.Other names"}}]');

let GetThreatActorAlias = (Name: string) {

TANames

| where Name =~ NewName or Name =~ PreviousName or OtherNames has Name

};

GetThreatActorAlias("ZINC")

새 이름으로 이전 위협 행위자 이름의 포괄적인 매핑을 포함하는 다음 파일도 사용할 수 있습니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기