Intune을 사용하여 PKCS 인증서 구성 및 사용

Microsoft Intune은 프라이빗 및 퍼블릭 키 쌍(PKCS) 인증서 사용을 지원합니다. 이 게시물에서는 PKCS 인증서를 내보낸 다음 Intune 디바이스 구성 프로필에 추가하는 것을 포함하여 Intune에서 PKCS 인증서를 사용하는 데 필요한 사항을 검토합니다.

Microsoft Intune에는 조직 리소스에 대한 액세스 및 인증에 PKCS 인증서를 사용하는 기본 설정이 포함되어 있습니다. 인증서는 VPN 또는 WiFi 네트워크 같은 회사 리소스에 대한 액세스를 인증하고 보호합니다. 이러한 설정은 Intune의 디바이스 구성 프로필을 사용하여 디바이스에 배포됩니다.

가져온 PKCS 인증서를 사용하는 방법은 가져온 PFX 인증서를 참조하세요.

팁

PKCS 인증서 프로필은 Windows 10 Enterprise 다중 세션 원격 데스크톱에 대해 지원됩니다.

요구 사항

Intune에서 PKCS 인증서를 사용하려면 다음 인프라가 필요합니다.

Active Directory 도메인:

이 섹션에 나열된 모든 서버는 Active Directory 도메인에 조인되어 있어야 합니다.AD DS(Active Directory Domain Services) 설치 및 구성에 대한 자세한 내용은 AD DS 디자인 및 계획을 참조하세요.

인증 기관:

엔터프라이즈 CA(인증 기관)AD CS(Active Directory 인증서 서비스) 설치 및 구성에 대한 자세한 내용은 Active Directory 인증서 서비스 단계별 가이드를 참조하세요.

경고

Intune에서는 독립 실행형 CA가 아닌 엔터프라이즈 CA(인증 기관)를 사용하여 AD CS를 실행해야 합니다.

클라이언트:

엔터프라이즈 CA에 연결하기 위한 클라이언트입니다.루트 인증서:

엔터프라이즈 CA에서 내보낸 루트 인증서 복사본입니다.Microsoft Intune용 인증서 커넥터:

인증서 커넥터에 대한 자세한 내용은 다음을 참조하세요.

엔터프라이즈 CA에서 루트 인증서 내보내기

VPN, WiFi 또는 다른 리소스를 사용하여 디바이스를 인증하려면 디바이스에 루트 또는 중간 CA 인증서가 필요합니다. 다음 단계에서는 엔터프라이즈 CA에서 필요한 인증서를 가져오는 방법을 설명합니다.

명령줄 사용:

관리자 계정으로 루트 인증 기관 서버에 로그인합니다.

시작>실행으로 이동한 다음, Cmd를 입력하여 명령 프롬프트를 엽니다.

certutil -ca.cert ca_name.cer을 지정하여 ca_name.cer이라는 파일로 루트 인증서를 내보냅니다.

CA에서 인증서 템플릿 구성

관리 권한이 있는 계정으로 엔터프라이즈 CA에 로그인합니다.

인증 기관 콘솔을 열고 인증서 템플릿을 마우스 오른쪽 단추로 클릭하고 관리를 선택합니다.

사용자 인증서 템플릿을 찾아서 마우스 오른쪽 단추로 클릭하고 템플릿 복제를 선택하여 새 템플릿의 속성을 엽니다.

참고

S/MIME 이메일 서명 및 암호화 시나리오의 경우 많은 관리자가 서명 및 암호화를 위한 별도의 인증서를 사용합니다. Microsoft Active Directory 인증서 서비스를 사용하는 경우 S/MIME 이메일 서명 인증서의 Exchange 서명 전용 템플릿 및 S/MIME 암호화 인증서의 Exchange 사용자 템플릿을 사용할 수 있습니다. 타사 인증 기관을 사용하는 경우 해당 지침을 검토하여 서명 및 암호화 템플릿을 설정하는 것이 좋습니다.

호환성 탭에서 다음을 수행합니다.

- 인증 기관을 Windows Server 2008 R2로 설정

- 인증서 받는 사람을 Windows 7/Server 2008 R2로 설정

일반 탭에서 다음을 수행합니다.

- 템플릿 표시 이름을 의미 있는 이름으로 설정합니다.

- Active Directory에서 인증서 게시를 선택 취소합니다.

경고

기본적으로 템플릿 이름 은 공백 없이템플릿 표시 이름 과 동일합니다. 나중에 필요하므로 템플릿 이름을 참고합니다.

요청 처리에서 프라이빗 키를 내보낼 수 있음을 선택합니다.

참고

SCEP와 달리 PKCS를 사용하는 경우 인증서 프라이빗 키는 디바이스가 아니라 인증서 커넥터가 설치된 서버에 생성됩니다. 커넥터가 PFX 인증서를 내보내고 디바이스로 전송할 수 있도록 인증서 템플릿은 프라이빗 키 내보내기를 허용해야 합니다.

인증서가 디바이스 자체에 설치되면 프라이빗 키는 내보낼 수 없는 것으로 표시됩니다.

암호화에서 최소 키 크기가 2048로 설정되었는지 확인합니다.

Windows 및 Android 디바이스는 PKCS 인증서 프로필과 함께 4096비트 키 크기의 사용을 지원합니다. 이 키 크기를 사용하려면 최소 키 크기로 4096을 지정합니다.

참고

Windows 디바이스의 경우 4096비트 키 스토리지는 KSP( 소프트웨어 키 스토리지 공급자 )에서만 지원됩니다. 다음은 이 크기의 키 저장을 지원하지 않습니다.

- 하드웨어 TPM(신뢰할 수 있는 플랫폼 모듈)입니다. 해결 방법으로 키 스토리지에 소프트웨어 KSP를 사용할 수 있습니다.

- 비즈니스용 Windows Hello. 현재 비즈니스용 Windows Hello 대한 해결 방법은 없습니다.

주체 이름에서 요청에 따라 제공을 선택합니다.

확장에서 애플리케이션 정책 아래에 파일 시스템 암호화, 메일 보안 및 클라이언트 인증이 표시되는지 확인합니다.

중요

iOS/iPadOS 인증서 템플릿의 경우 확장 탭으로 이동해서 키 사용을 업데이트한 다음, 서명이 원본 증명임이 선택되지 않은 것을 확인합니다.

보안:

- (필수): Microsoft Intune 인증서 커넥터를 설치하는 서버의 컴퓨터 계정을 추가합니다. 이 계정에 읽기 및 등록 권한을 허용합니다.

- (선택 사항이지만 권장): 도메인 사용자 그룹을 선택하고 제거를 선택하여 이 템플릿에 허용되는 그룹 또는 사용자 이름 목록에서 도메인 사용자 그룹을 제거합니다. 사용자 환경에 대한 사용 권한 및 적용 가능성에 대한 그룹 또는 사용자 이름의 다른 항목을 검토합니다.

적용>확인을 선택하여 인증서 템플릿을 저장합니다. 인증서 템플릿 콘솔을 닫습니다.

인증 기관 콘솔에서 인증서 템플릿을 마우스 오른쪽 단추로 클릭하고 >새로 만들기>발급할 인증서 템플릿을 선택합니다. 이전 단계에서 만든 템플릿을 선택합니다. 확인을 선택합니다.

서버에서 등록된 디바이스 및 사용자에 대한 인증서를 관리하려면 다음 단계를 수행합니다.

- 인증 기관을 마우스 오른쪽 단추로 클릭하고 속성을 선택합니다.

- 보안 탭에서 커넥터를 실행할 서버의 컴퓨터 계정을 추가합니다.

- 인증서 발급 및 관리 및 인증서 요청 허용 권한을 컴퓨터 계정에 부여합니다.

엔터프라이즈 CA에서 로그아웃합니다.

Microsoft Intune용 인증서 커넥터 다운로드, 설치, 구성

자세한 내용은 Microsoft Intune용 인증서 커넥터 다운로드, 설치, 구성을 참조하세요.

신뢰할 수 있는 인증서 프로필 만들기

Microsoft Intune 관리 센터에 로그인합니다.

디바이스>구성>만들기를 선택하고 이동합니다.

다음 속성을 입력합니다.

- 플랫폼: 이 프로필을 수신할 디바이스의 플랫폼을 선택합니다.

- Android 장치 관리자

- Android Enterprise:

- 완전 관리형

- 전용

- 회사 소유 회사 프로필

- 개인 소유 회사 프로필

- iOS/iPadOS

- macOS

- Windows 10/11

- 프로필: 신뢰할 수 있는 인증서를 선택합니다. 또는 템플릿>신뢰할 수 있는 인증서를 선택합니다.

- 플랫폼: 이 프로필을 수신할 디바이스의 플랫폼을 선택합니다.

만들기를 선택합니다.

기본에서 다음 속성을 입력합니다.

- 이름: 프로필에 대한 설명이 포함된 이름을 입력합니다. 나중에 쉽게 식별할 수 있도록 프로필 이름을 지정합니다. 예를 들어 전체 회사에 대한 신뢰할 수 있는 인증서 프로필은 좋은 프로필 이름입니다.

- 설명: 설정에 대한 설명을 입력합니다. 이 설정은 선택 사항이지만 권장됩니다.

다음을 선택합니다.

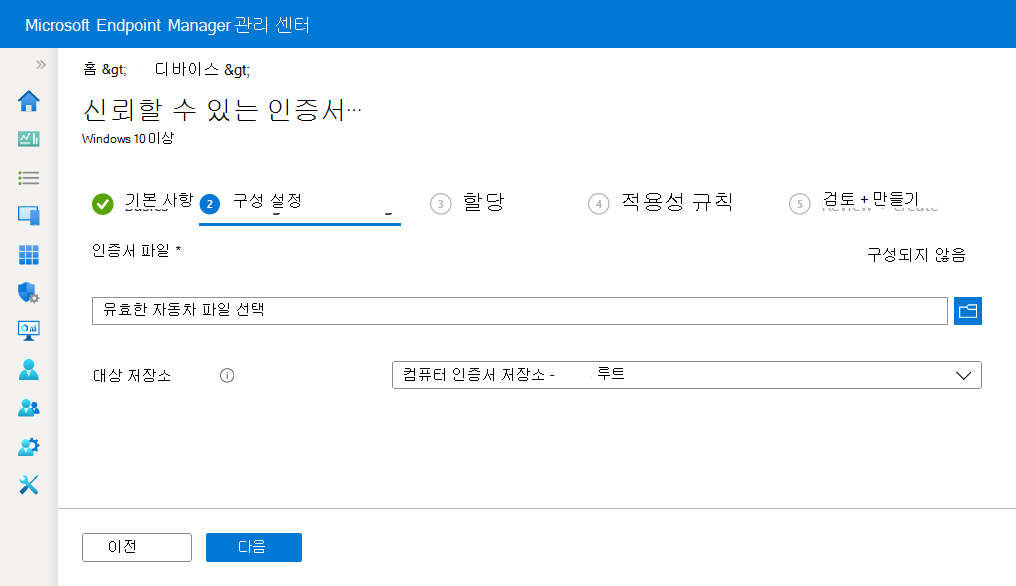

구성 설정에서 이전에 내보낸 루트 CA 인증서의 .cer 파일을 지정합니다.

참고

3단계에서 선택한 플랫폼에 따라 인증서의 대상 저장소를 선택하는 옵션이 제공되거나 제공되지 않을 수 있습니다.

다음을 선택합니다.

할당에서 프로필을 할당할 사용자 또는 장치 그룹을 선택합니다. 자세한 내용은 Microsoft Intune에서 필터 만들기를 참조하고, 필터 편집을 선택하여 필터를 적용합니다.

PKCS 인증서 프로필을 수신하고 인증서를 사용하는 Wi-Fi 프로필과 같은 구성 프로필을 받는 동일한 그룹에 이 인증서 프로필을 배포하도록 계획합니다. 프로필 할당에 대한 자세한 내용은 사용자 및 장치 프로필 할당을 참조하세요.

다음을 선택합니다.

(Windows 10/11만 해당) 적용 가능성 규칙에서 이 프로필의 할당을 구체화하는 적용 가능성 규칙을 지정합니다. 디바이스의 OS 에디션 또는 버전에 따라 프로필을 할당하거나 할당하지 않도록 선택할 수 있습니다.

자세한 내용은 Microsoft Intune에서 디바이스 프로필 만들기에서 적용 가능성 규칙을 참조하세요.

검토 + 만들기에서 설정을 검토합니다. 만들기를 선택하면 변경 사항이 저장되고 프로필이 할당됩니다. 정책은 프로필 목록에도 표시됩니다.

PKCS 인증서 프로필 만들기

중요

Microsoft Intune 2024년 8월 30일에 GMS(Google Mobile Services)에 액세스할 수 있는 디바이스에서 Android 디바이스 관리자 관리에 대한 지원을 종료합니다. 해당 날짜 이후에는 디바이스 등록, 기술 지원, 버그 수정 및 보안 수정을 사용할 수 없습니다. 현재 디바이스 관리자 관리를 사용하는 경우 지원이 종료되기 전에 Intune에서 다른 Android 관리 옵션으로 전환하는 것이 좋습니다. 자세한 내용은 GMS 디바이스에서 Android 디바이스 관리자에 대한 지원 종료를 참조하세요.

Microsoft Intune 관리 센터에 로그인합니다.

디바이스>구성>만들기를 선택하고 이동합니다.

다음 속성을 입력합니다.

- 플랫폼: 장치 플랫폼을 선택합니다. 옵션은 다음과 같습니다.

- Android 장치 관리자

- Android Enterprise:

- 완전 관리형

- 전용

- 회사 소유 회사 프로필

- 개인 소유 회사 프로필

- iOS/iPadOS

- macOS

- Windows 10/11

- 프로필: PKCS 인증서를 선택합니다. 또는 템플릿>PKCS 인증서를 선택합니다.

참고

Android 엔터프라이즈 프로필을 사용하는 디바이스에서는 PKCS 인증서 프로필을 사용하여 설치된 인증서가 디바이스에 표시되지 않습니다. 성공적인 인증서 배포를 확인하려면 Intune 관리 센터에서 프로필의 상태 검사.

- 플랫폼: 장치 플랫폼을 선택합니다. 옵션은 다음과 같습니다.

만들기를 선택합니다.

기본에서 다음 속성을 입력합니다.

- 이름: 프로필에 대한 설명이 포함된 이름을 입력합니다. 나중에 쉽게 식별할 수 있도록 프로필 이름을 지정합니다. 예를 들어 전체 회사에 대한 PKCS 프로필은 좋은 프로필 이름입니다.

- 설명: 설정에 대한 설명을 입력합니다. 이 설정은 선택 사항이지만 권장됩니다.

다음을 선택합니다.

선택한 플랫폼에 따라 구성 설정에서 구성할 수 있는 설정이 다릅니다. 자세한 설정을 위해 플랫폼을 선택합니다.

- Android 장치 관리자

- Android Enterprise

- iOS/iPadOS

- Windows 10/11

설정 플랫폼 세부 정보 갱신 임계값(%) - 모두

추천되는 값은 20%입니다. 인증서 유효 기간 - 모두

인증서 템플릿을 변경하지 않은 경우 이 옵션은 1년으로 설정할 수 있습니다.

5일 또는 최대 24개월의 유효 기간을 사용합니다. 유효 기간이 5일 미만인 경우 인증서가 거의 만료되거나 만료된 상태로 들어갈 가능성이 높기 때문에 디바이스의 MDM 에이전트가 인증서를 설치하기 전에 거부하게 될 수 있습니다.KSP(키 스토리지 공급자) - Windows 10/11

Windows의 경우 디바이스에서 키를 저장할 위치를 선택합니다. 인증 기관 - 모두

엔터프라이즈 CA의 내부 FQDN(정규화된 도메인 이름)을 표시합니다. 인증 기관 이름 - 모두

"Contoso 인증 기관"과 같은 엔터프라이즈 CA의 이름을 나열합니다. 인증서 템플릿 이름 - 모두

인증서 템플릿의 이름을 나열합니다. 인증서 형식 - Android Enterprise(‘회사 소유 및 개인 소유 회사 프로필’)

- iOS

- macOS

- Windows 10/11

유형 선택: - 사용자 인증서는 인증서의 주체 및 SAN(주체 대체 이름)에 사용자 및 디바이스 특성을 모두 포함할 수 있습니다.

- 디바이스 인증서는 인증서의 주체와 SAN에 있는 디바이스 특성만 포함할 수 있습니다. 키오스크 또는 기타 공유 디바이스처럼 사용자가 없는 디바이스 등의 시나리오에 디바이스를 사용합니다.

이 선택 항목은 주체 이름 형식에 영향을 줍니다.

주체 이름 형식 - 모두

주체 이름 형식을 구성하는 방법에 대한 자세한 내용은 이 문서의 뒷부분에 나오는 주체 이름 형식을 참조하세요.

다음 플랫폼에서 주체 이름 형식은 인증서 유형에 따라 결정됩니다.- Android 엔터프라이즈(회사 프로필)

- iOS

- macOS

- Windows 10/11

주체 대체 이름 - 모두

특성의 경우 별도로 요구하지 않는 한 UPN(사용자 계정 이름)을 선택하고 해당 값을 구성한 다음, 추가를 선택합니다.

두 인증서 유형의 SAN에 대해 변수 또는 정적 텍스트를 사용할 수 있습니다. 변수를 사용할 필요가 없습니다.

자세한 내용은 이 문서의 뒷부분에 나오는 주체 이름 형식을 참조하세요.확장 키 사용 - Android 장치 관리자

- Android Enterprise(디바이스 소유자, 회사 소유 및 개인 소유 회사 프로필)

- Windows 10/11

일반적으로 인증서는 사용자 또는 디바이스가 서버에 인증할 수 있는 클라이언트 인증이 필요합니다. 모든 앱이 프라이빗 키에 액세스할 수 있도록 허용 - macOS

연결된 mac 디바이스용으로 구성된 앱에 PKCS 인증서 프라이빗 키에 대한 액세스 권한을 제공하려면 사용으로 설정합니다.

이 설정에 대한 자세한 내용은 Apple 개발자 설명서에서 구성 프로필 참조의 AllowAllAppsAccess 인증서 페이로드 섹션을 참조하세요.루트 인증서 - Android 장치 관리자

- Android Enterprise(‘디바이스 소유자’, ‘회사 소유 및 개인 소유 회사 프로필’)

이전에 할당된 루트 CA 인증서 프로필을 선택합니다. 이 단계는 완전 관리형, 전용 및 Corporate-Owned 회사 프로필에 대한 Android Enterprise 디바이스 프로필에만 적용됩니다.

앱에서 인증서 액세스를 구성하여 애플리케이션에 인증서 액세스 권한을 부여하는 방법을 관리합니다. 다음 중에서 선택합니다.

- 앱에 대한 사용자 승인 필요(기본값) – 사용자는 모든 애플리케이션에서 인증서 사용을 승인해야 합니다.

- 특정 앱에 대해 자동으로 부여(다른 앱에 대한 사용자 승인 필요) – 이 옵션을 사용하여 앱 추가를 선택한 다음, 사용자 상호 작용 없이 인증서를 자동으로 사용하는 하나 이상의 앱을 선택합니다.

다음을 선택합니다.

할당에서 프로필을 수신할 사용자 또는 그룹을 선택합니다. 이 인증서 프로필을 신뢰할 수 있는 인증서 프로필을 수신하고, 해당 인증서를 활용하는 Wi-Fi 프로필과 같은 구성 프로필을 수신하는 동일한 그룹에 배포할 계획을 세우세요. 프로필 할당에 대한 자세한 내용은 사용자 및 장치 프로필 할당을 참조하세요.

다음을 선택합니다.

검토 + 만들기에서 설정을 검토합니다. 만들기를 선택하면 변경 사항이 저장되고 프로필이 할당됩니다. 정책은 프로필 목록에도 표시됩니다.

주체 이름 형식

다음 플랫폼용 PKCS 인증서 프로필을 만들 때 주체 이름 형식에 대한 옵션은 사용자 또는 디바이스 중에서 선택하는 인증서 유형에 따라 달라집니다.

플랫폼:

- Android Enterprise(‘회사 소유 및 개인 소유 회사 프로필’)

- iOS

- macOS

- Windows 10/11

참고

결과 CSR(인증서 서명 요청)의 주체 이름에 다음 문자 중 하나가 이스케이프된 문자(백슬래시 \에 의해 진행됨)로 포함된 경우 SCEP에서 볼 수 있는 것과 동일한 문제 인 인증서를 가져오기 위해 PKCS를 사용하는 알려진 문제가 있습니다.

- +

- ;

- ,

- =

참고

Android 12부터 Android는 더 이상 사용자 소유 회사 프로필 디바이스에 대해 다음 하드웨어 식별자 사용을 지원하지 않습니다.

- 일련 번호

- IMEI

- MEID

주체 이름 또는 SAN의 이러한 변수에 의존하는 개인 소유 회사 프로필 디바이스에 대한 Intune 인증서 프로필은 디바이스가 Intune에 등록된 시점에 Android 12 이상을 실행하는 디바이스에 인증서를 프로비전하지 못합니다. Android 12로 업그레이드하기 전에 등록된 디바이스는 Intune에서 이전에 디바이스 하드웨어 식별자를 얻은 한 인증서를 받을 수 있습니다.

Android 12에 도입된 이 변경 사항 및 기타 변경 사항에 대한 자세한 내용은 Microsoft Endpoint Manager에 대한 Android Day Zero 지원 블로그 게시물을 참조하세요.

사용자 인증서 유형

주체 이름 형식의 형식 옵션에는 CN(일반 이름)과 E(메일) 두 개의 변수가 포함됩니다. 메일(E)은 일반적으로 {{EmailAddress}} 변수로 설정됩니다. 예: E={{EmailAddress}}일반 이름(CN)은 다음 변수 중 하나로 설정할 수 있습니다.

CN={{UserName}}: 사용자의 사용자 이름(예: Jane Doe)입니다.

CN={{UserPrincipalName}}: 사용자의 사용자 계정 이름(예: janedoe@contoso.com)입니다.

CN={{AAD_Device_ID}}: Microsoft Entra ID 디바이스를 등록할 때 할당된 ID입니다. 이 ID는 일반적으로 Microsoft Entra ID 인증하는 데 사용됩니다.

CN={{DeviceId}}: Intune에서 디바이스를 등록할 때 할당된 ID입니다.

CN={{SERIALNUMBER}}: 일반적으로 제조업체에서 장치를 식별하는 데 사용하는 고유한 일련 번호(SN)입니다.

CN={{IMEINumber}}: 휴대전화를 식별하는 데 사용되는 IMEI(International Mobile Equipment Identity) 고유 번호입니다.

CN={{OnPrem_Distinguished_Name}}: 쉼표로 구분된 상대적인 고유 이름 시퀀스(예: CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com).

{{OnPrem_Distinguished_Name}} 변수를 사용하려면 Microsoft Entra ID Microsoft Entra Connect를 사용하여 onpremisesdistinguishedname 사용자 특성을 동기화해야 합니다.

CN={{onPremisesSamAccountName}}: 관리자는 Microsoft Entra Connect를 사용하여 active Directory의 samAccountName 특성을 onPremisesSamAccountName이라는 특성으로 Microsoft Entra ID 동기화할 수 있습니다. Intune에서는 해당 변수를 인증서의 제목에 있는 인증 발급 요청의 일부로 대체할 수 있습니다. samAccountName 특성은 이전 버전의 Windows(Windows 2000 이전)에서 클라이언트 및 서버를 지원하는 데 사용되는 사용자 로그인 이름입니다. 사용자 로그인 이름 형식은 DomainName\testUser 또는 testUser입니다.

{{onPremisesSamAccountName}} 변수를 사용하려면 Microsoft Entra ID Microsoft Entra Connect를 사용하여 onPremisesSamAccountName 사용자 특성을 동기화해야 합니다.

다음 디바이스 인증서 유형 섹션에 나열된 모든 디바이스 변수는 사용자 인증서 주체 이름에도 사용할 수 있습니다.

이러한 변수와 정적 텍스트 문자열 중 하나 이상을 조합하여 CN={{UserName}},E={{EmailAddress}},OU=모바일,O=금융 그룹,L=레드몬드,ST=워싱턴,C=미국과 같은 사용자 지정 제목 이름 형식을 만들 수 있습니다.

이 예제에는 CN 및 E 변수를 사용하는 주체 이름 형식과 조직 구성 단위, 조직, 위치, 상태 및 국가 값에 해당하는 문자열이 포함됩니다. CertStrToName 함수에서는 이 함수와 지원되는 문자열을 보여 줍니다.

Android Enterprise 전용으로 등록된 장치와 같이 사용자 연결이 없는 장치에는 사용자 속성이 지원되지 않습니다. 예를 들어 주체 또는 SAN에서 CN={{UserPrincipalName}}을 사용하는 프로필은 디바이스에 사용자가 없는 경우 사용자 계정 이름을 가져올 수 없습니다.

디바이스 인증서 유형

주체 이름 형식에 대한 형식 옵션은 다음 변수를 포함합니다.- {{AAD_Device_ID}}

- {{DeviceId}} - Intune 디바이스 ID입니다.

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Windows 및 도메인에 가입된 디바이스에만 적용됨)

- {{MEID}}

텍스트 상자에서 이러한 변수와 변수 텍스트를 차례로 지정할 수 있습니다. 예를 들어, Device1이라는 디바이스의 일반 이름을 CN={{DeviceName}}Device1으로 추가할 수 있습니다.

중요

- 변수를 지정하는 경우 오류를 방지하기 위해 예제에 표시된 대로 변수 이름을 중괄호 { }로 묶습니다.

- IMEI, SerialNumber 및 FullyQualifiedDomainName과 같이 디바이스 인증서의 주체 또는 SAN에 사용되는 디바이스 속성은 디바이스에 대해 액세스 권한이 있는 사람이 스푸핑할 수 있는 속성입니다.

- 디바이스는 해당 디바이스에 설치할 해당 프로필의 인증서 프로필에 지정된 모든 변수를 지원해야 합니다. 예를 들어, SCEP 프로필의 주체 이름에 {{IMEI}}가 사용되며 IMEI 번호가 없는 디바이스에 할당된 경우 프로필을 설치하지 못합니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기