Intune과 Lookout Mobile Endpoint Security 통합 설정

필수 조건에 맞는 환경에서는 Intune과 Lookout Mobile Endpoint Security를 통합할 수 있습니다. 이 문서의 정보는 Intune 사용할 Lookout에서 통합을 설정하고 중요한 설정을 구성하는 방법을 안내할 수 있습니다.

중요

Microsoft Entra 테넌트와 아직 연결되지 않은 기존 Lookout Mobile Endpoint Security 테넌트는 Microsoft Entra ID 및 Intune 통합에 사용할 수 없습니다. 새 Lookout Mobile Endpoint Security 테넌트를 만들려면 Lookout 지원 센터로 문의하세요. 새 테넌트 를 사용하여 Microsoft Entra 사용자를 온보딩합니다.

Microsoft Entra 정보 수집

Lookout을 Intune 통합하려면 Lookout Mobility Endpoint Security 테넌트 를 Microsoft Entra 구독과 연결합니다.

lookout Mobile Endpoint Security 구독과 Intune 통합을 사용하도록 설정하려면 Lookout 지원에 다음 정보를 제공합니다(enterprisesupport@lookout.com).

Microsoft Entra 테넌트 ID

Microsoft Entra MES(Lookout Mobile Endpoint Security) 콘솔 액세스 권한이 있는 그룹의 개체 ID를 그룹화합니다.

lookout 콘솔에 로그인할 수 있는 모든 권한이 있는 사용자를 포함하도록 Microsoft Entra ID 이 사용자 그룹을 만듭니다. 사용자가 이 그룹 또는 선택적 ‘제한된 권한’ 그룹의 구성원이어야만 Lookout 콘솔에 로그인할 수 있습니다.

lookout MES 콘솔 액세스가 제한된그룹에 대한 그룹 개체 ID를 Microsoft Entra(선택적 그룹).

Lookout 콘솔의 여러 구성 및 등록 관련 모듈에 액세스할 수 없는 사용자를 포함하도록 Microsoft Entra ID 이 선택적 사용자 그룹을 만듭니다. 대신 이러한 사용자는 Lookout 콘솔의 보안 정책 모듈에 대한 읽기 전용 권한을 가집니다. 사용자가 이 선택적 그룹 또는 필요한 ‘모든 권한’ 그룹의 구성원이어야만 Lookout 콘솔에 로그인할 수 있습니다.

Microsoft Entra ID 정보 수집

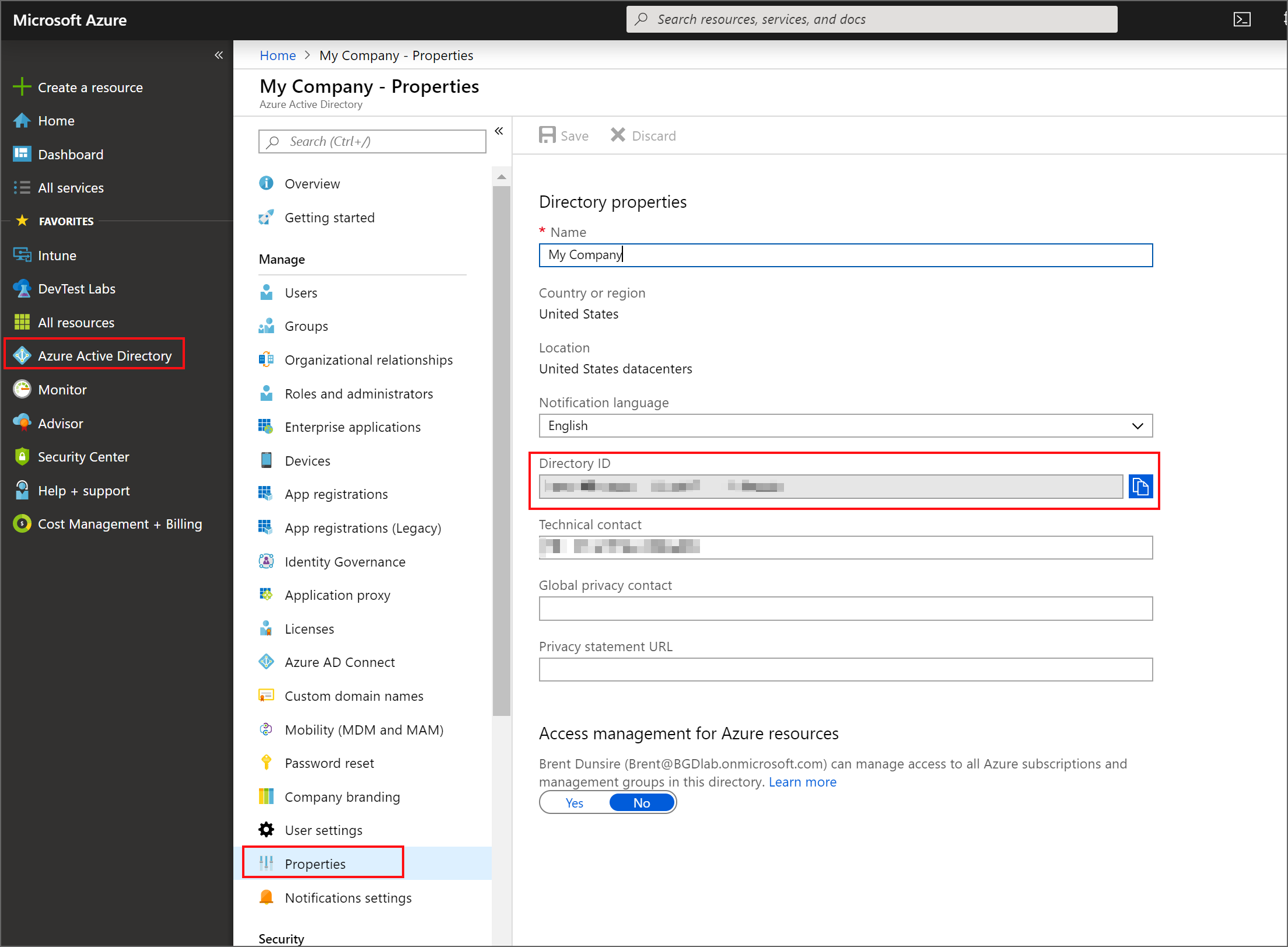

Azure Portal에 전역 관리자 계정으로 로그인합니다.

Microsoft Entra ID>속성으로 이동하여 테넌트 ID를 찾습니다. ‘복사’ 단추를 사용하여 디렉터리 ID를 복사한 다음 텍스트 파일에 저장합니다.

다음으로 Microsoft Entra 사용자에게 Lookout 콘솔에 대한 액세스 권한을 부여하는 데 사용하는 계정의 Microsoft Entra 그룹 ID를 찾습니다. 한 그룹은 ‘모든 권한’을 부여하기 위한 것이며, ‘제한된 권한’의 두 번째 그룹은 선택 사항입니다. 각 계정의 ‘개체 ID’를 가져오려면 다음과 같이 합니다.

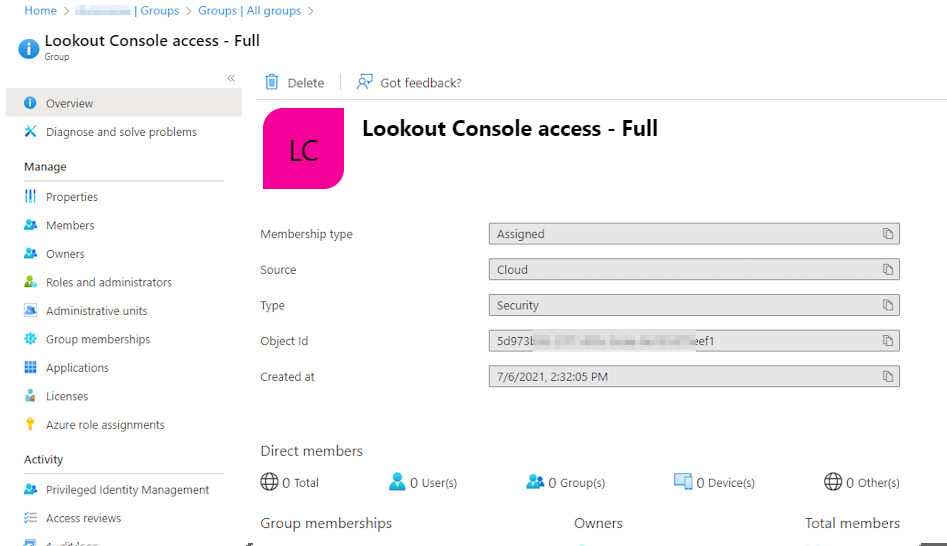

Microsoft Entra ID>그룹으로 이동하여 그룹 - 모든 그룹 창을 엽니다.

‘모든 권한’을 부여하기 위해 만든 그룹을 선택하여 ‘개요’ 창을 엽니다.

‘복사’ 단추를 사용하여 개체 ID를 복사한 다음 텍스트 파일에 저장합니다.

제한된 권한 그룹을 사용하는 경우 이 그룹을 대상으로 프로세스를 반복합니다.

이 정보를 수집한 후 Lookout 지원에 문의하세요(이메일: enterprisesupport@lookout.com). Lookout 지원은 기본 연락처와 함께 작동하여 구독을 온보딩하고 사용자가 제공한 정보를 사용하여 Lookout Enterprise 계정을 만듭니다.

Lookout 구독 구성

다음 단계는 Lookout Enterprise 관리 콘솔에서 완료하고 등록된 Intune 디바이스 및 등록되지 않은 디바이스(앱 보호 정책을 통해)에 대한 Lookout 서비스에 대한 연결을 사용하도록 설정하는 것입니다.

Lookout 지원 팀이 Lookout 엔터프라이즈 계정을 만들면 사용자 회사의 주요 담당자에게 로그인 URL의 링크(https://aad.lookout.com/les?action=consent)가 포함된 이메일을 전송합니다.

초기 로그인

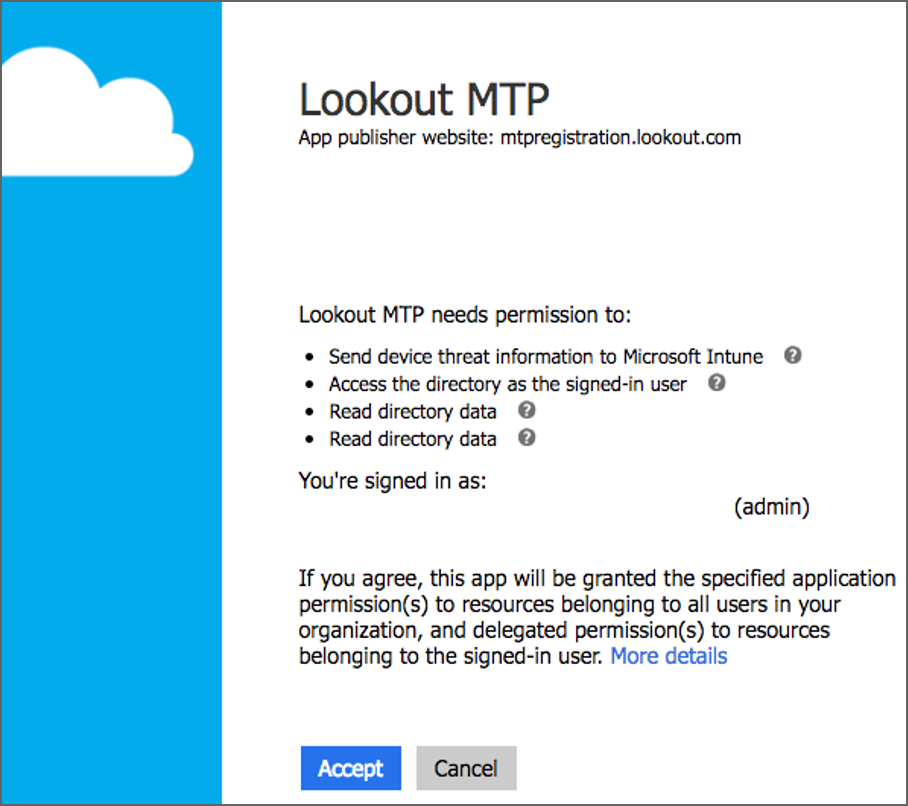

Lookout MES 콘솔에 대한 첫 번째 로그인에는 동의 페이지(https://aad.lookout.com/les?action=consent)가 표시됩니다. Microsoft Entra 전역 관리자로 로그인하고 수락합니다. 후속 로그인에서는 사용자가 이 수준의 Microsoft Entra ID 권한을 가질 필요가 없습니다.

동의 페이지가 표시됩니다. 동의를 선택하여 등록을 완료합니다.

동의하고 승인하면 Lookout 콘솔로 리디렉션됩니다.

초기 로그인과 동의를 완료한 이후에 https://aad.lookout.com에서 로그인하는 사용자는 MES 콘솔로 리디렉션됩니다. 동의가 아직 승인되지 않은 경우 로그인을 시도하면 모두 잘못된 로그인 오류가 발생합니다.

Intune Connector 구성

다음 절차에서는 Lookout 배포를 테스트하기 위해 이전에 Microsoft Entra ID 사용자 그룹을 만들었다고 가정합니다. 작은 그룹의 사용자로 시작하여 Lookout 및 Intune 관리자가 제품 통합에 익숙해지도록 하는 것이 가장 좋습니다. 익숙해진 후에 추가 사용자 그룹으로 등록을 확장할 수 있습니다.

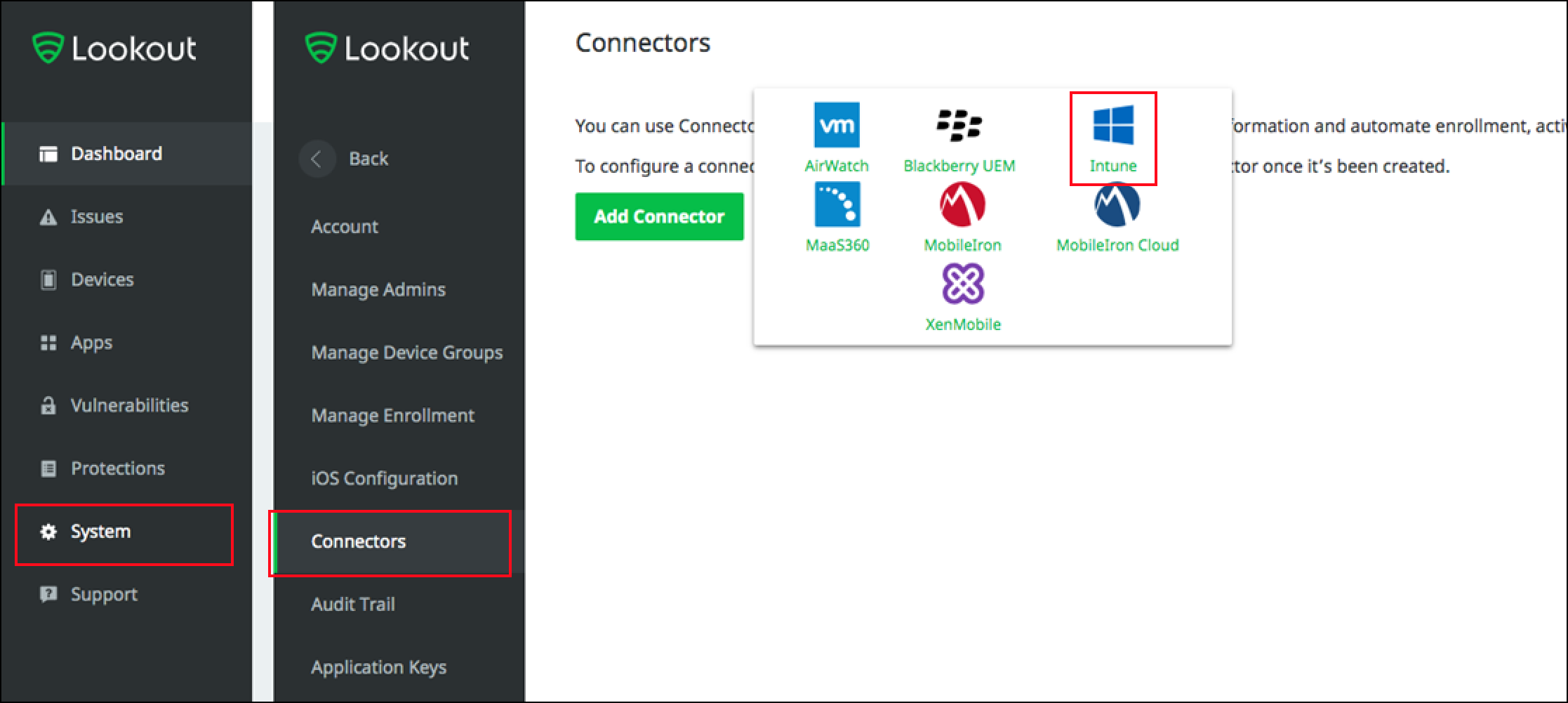

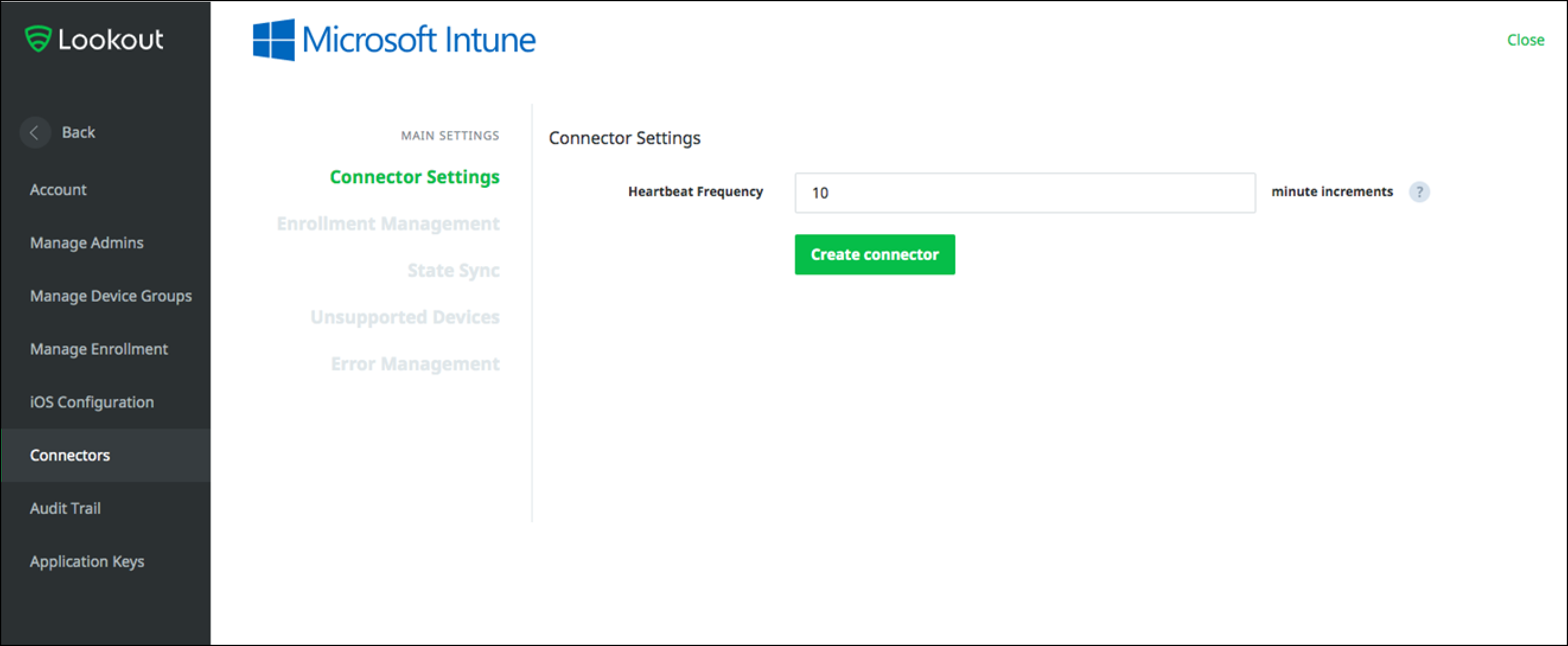

Lookout MES 콘솔에 로그인하고 시스템>커넥터로 이동한 다음 커넥터 추가를 선택합니다. Intune을 선택합니다.

‘Microsoft Intune’ 창에서 연결 설정을 선택하고 Heartbeat Frequency(하트비트 빈도)를 지정합니다.

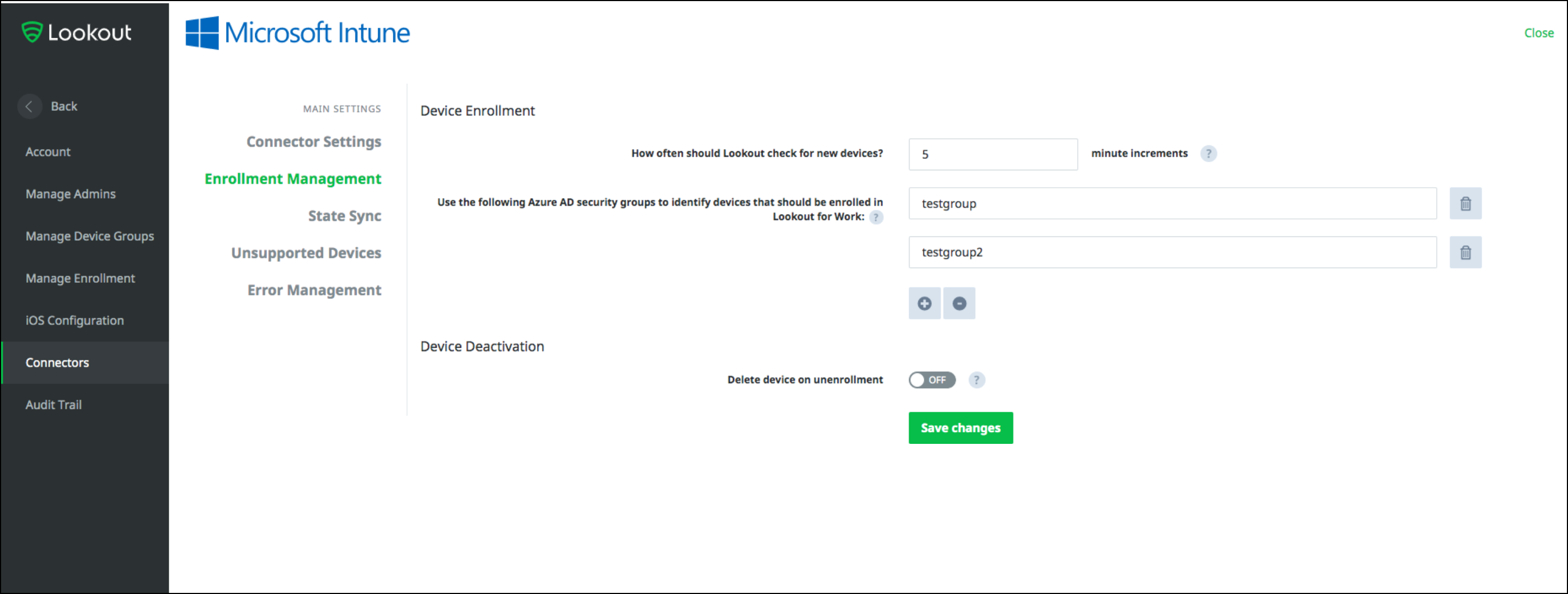

등록 관리를 선택하고 다음 Microsoft Entra 보안 그룹을 사용하여 Lookout for Work에 등록해야 하는 디바이스를 식별하려면 Lookout에 사용할 Microsoft Entra 그룹의 그룹 이름을 지정한 다음 변경 내용 저장을 선택합니다.

사용하는 그룹에 관한 내용:

- 모범 사례로 Lookout 통합을 테스트할 사용자 몇 명만 포함된 Microsoft Entra 보안 그룹으로 시작합니다.

- 그룹 이름은 Azure Portal 보안 그룹의 속성에 표시된 대로 대/소문자를 구분합니다.

- 등록 관리에 대해 지정하는 그룹은 디바이스가 Lookout에 등록되는 사용자 집합을 정의합니다. 사용자가 등록 그룹에 있는 경우 Microsoft Entra ID 디바이스가 등록되어 Lookout MES에서 활성화될 수 있습니다. 사용자가 지원되는 디바이스에서 ‘Lookout for Work’ 애플리케이션을 처음으로 열면 활성화하라는 메시지가 표시됩니다.

State Sync(상태 동기화)를 선택하고 디바이스 상태와 ‘위협 상태’가 모두 켬으로 설정되어 있는지 확인합니다. Lookout Intune 통합이 제대로 작동하려면 둘 다 필요합니다.

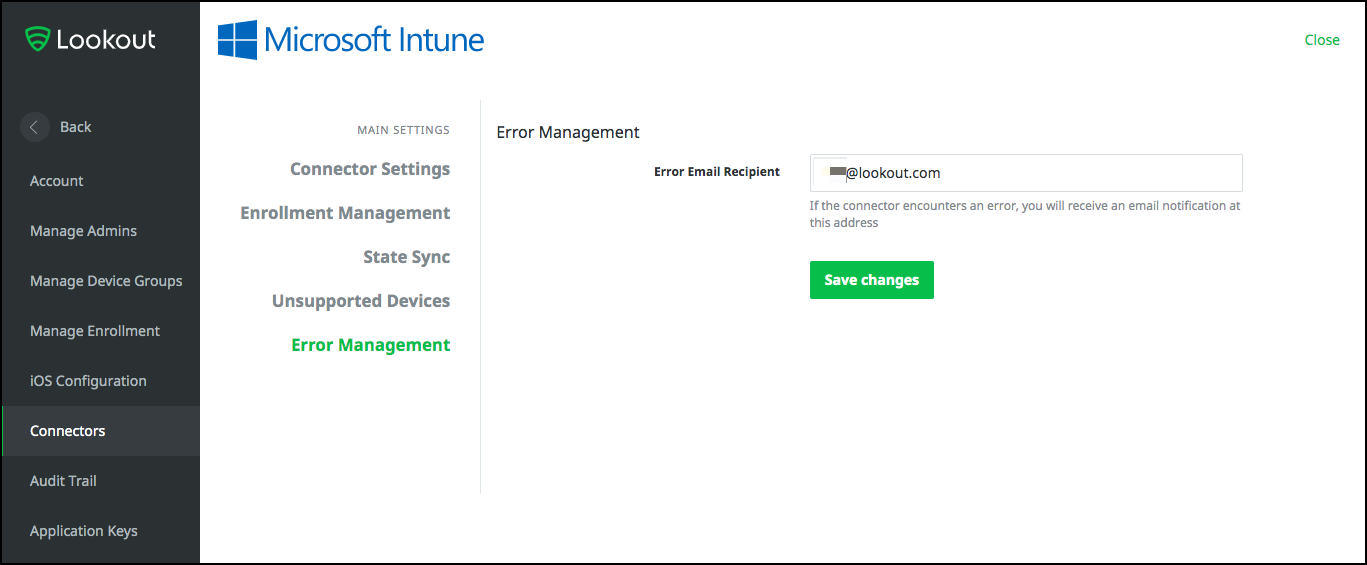

Error Management(오류 관리)를 선택하고 오류 보고서를 받을 메일 주소를 지정한 다음 변경 내용 저장을 선택합니다.

커넥터 만들기를 선택하여 커넥터 구성을 완료합니다. 결과에 만족한 경우 나중에 등록을 추가 사용자 그룹으로 확장할 수 있습니다.

Lookout을 Mobile Threat Defense 공급자로 사용하도록 Intune 구성

Lookout MES를 구성한 후에 Intune에서 Lookout의 연결을 설정해야 합니다.

MES Lookout 콘솔의 추가 설정

다음은 MES Lookout 콘솔에서 구성할 수 있는 추가 설정입니다.

등록 설정 구성

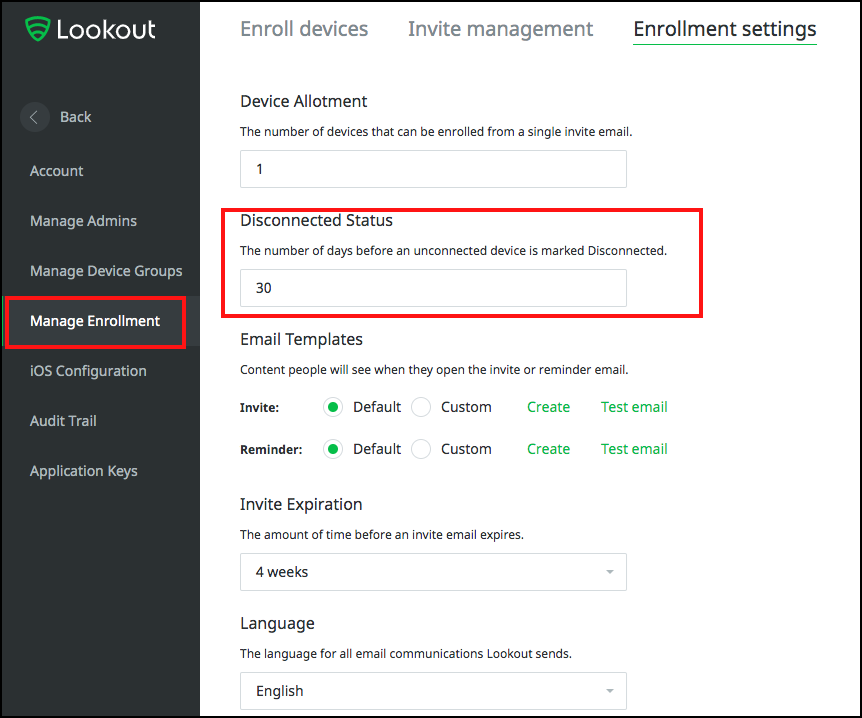

Lookout MES 콘솔에서 시스템>Manage Enrollment(등록 관리)>등록 설정을 선택합니다.

Disconnected Status(연결이 끊긴 상태)에 연결이 끊긴 디바이스를 연결 끊김으로 표시하기 전의 일 수를 지정합니다.

연결이 끊긴 디바이스는 비준수로 간주되며 Intune 조건부 액세스 정책에 따라 회사 애플리케이션에 액세스하지 못하도록 차단됩니다. 1일에서 90일 사이의 값을 지정할 수 있습니다.

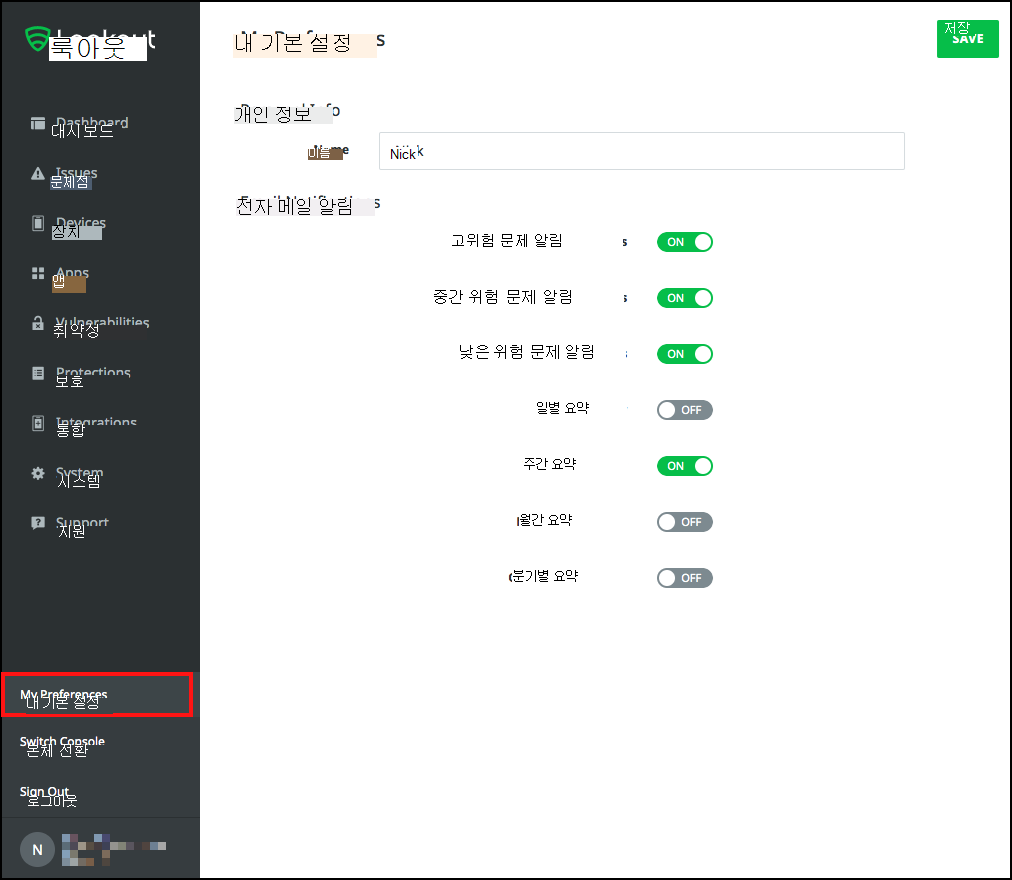

메일 알림 구성

위협 경고를 메일로 받으려면 알림을 받아야 하는 사용자 계정으로 Lookout MES 콘솔에 로그인합니다.

기본 설정으로 이동한 다음 받으려는 알림을 켬으로 설정한 다음 변경 내용을 저장합니다.

메일 알림을 더 이상 받지 않으려면 알림을 끔으로 설정하고 변경 내용을 저장합니다.

위협 분류 구성

Lookout Mobile Endpoint Security는 다양한 유형의 모바일 위협을 분류합니다. Lookout 위협 분류에는 기본 위험 수준이 연결되어 있습니다. 위협 수준은 언제든지 회사 요구 사항에 맞게 변경할 수 있습니다.

위협 수준 분류에 관한 자세한 내용과 연결된 위협 수준을 관리하는 방법은 Lookout 위협 참조를 참조하세요.

중요

위험 수준은 런타임 시 이러한 위험 수준에 따라 Intune 통합에서 디바이스 규정 준수를 측정하기 때문에 Mobile Endpoint Security의 중요한 측면입니다.

Intune 관리자가 디바이스에 최소 수준의 활성 위협(높음, 중간 또는 낮음)이 있다면 디바이스가 규정을 준수하지 않는 것으로 식별하도록 정책 규칙을 설정할 수 있습니다. Lookout Mobile Endpoint Security의 위협 분류 정책을 통해 디바이스의 규정 준수 여부가 Intune에서 바로 측정됩니다.

등록 모니터링

설정이 완료되면 Lookout Mobile Endpoint Security가 지정된 등록 그룹에 해당하는 디바이스에 대한 Microsoft Entra ID 폴링하기 시작합니다. Lookout MES 콘솔에서 디바이스로 이동하여 등록된 디바이스에 관한 정보를 확인할 수 있습니다.

- 디바이스의 초기 상태는 ‘보류 중’입니다.

- 디바이스에서 ‘Lookout for Work’ 앱을 설치하고 열고 활성화하면 디바이스 상태가 업데이트됩니다.

‘Lookout for Work’ 앱을 디바이스에 배포하는 방법에 대한 자세한 내용은 Intune을 사용하여 Lookout for Work 앱 추가를 참조하세요.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기