고객 키 관리

고객 키를 설정한 후 하나 이상의 DEP(데이터 암호화 정책)를 만들고 할당합니다. DEP를 할당한 후 이 문서에 설명된 대로 키를 관리합니다. 관련 문서에서 고객 키에 대해 자세히 알아보세요.

팁

E5 고객이 아닌 경우 90일 Microsoft Purview 솔루션 평가판을 사용하여 조직이 데이터 보안 및 규정 준수 요구 사항을 관리하는 데 도움이 되는 추가 Purview 기능을 살펴보세요. Microsoft Purview 규정 준수 포털 평가판 허브에서 지금 시작하세요. 등록 및 평가판 조건에 대한 세부 정보를 알아봅니다.

Microsoft Purview 고객 키에 대한 Windows 365 지원은 공개 미리 보기 상태이며 변경될 수 있습니다. 자세한 내용은 Windows 365 클라우드 PC용 Microsoft Purview 고객 키를 참조하세요.

모든 테넌트 사용자에 대해 여러 워크로드에 사용할 DEP Create

시작하기 전에 고객 키를 설정하는 데 필요한 작업을 완료해야 합니다. 자세한 내용은 고객 키 설정을 참조하세요. DEP를 만들려면 설치 중에 얻은 Key Vault URI가 필요합니다. 자세한 내용은 각 Azure Key Vault 키에 대한 URI 가져오기를 참조하세요.

다중 워크로드 DEP를 만들려면 다음 단계를 수행합니다.

로컬 컴퓨터에서 organization 전역 관리자 또는 규정 준수 관리자 권한이 있는 회사 또는 학교 계정을 사용하여 Exchange Online PowerShell에 연결합니다.

DEP를 만들려면 New-M365DataAtRestEncryptionPolicy cmdlet을 사용합니다.

New-M365DataAtRestEncryptionPolicy -Name <PolicyName> -AzureKeyIDs <KeyVaultURI1, KeyVaultURI2> [-Description <String>]여기서,

"PolicyName" 은 정책에 사용할 이름입니다. 이름에는 공백이 포함될 수 없습니다. 예를 들어 Contoso_Global.

"KeyVaultURI1" 은 정책의 첫 번째 키에 대한 URI입니다. 예를 들면

"https://contosoWestUSvault1.vault.azure.net/keys/Key_01"와 같습니다."KeyVaultURI2" 는 정책의 두 번째 키에 대한 URI입니다. 예를 들면

"https://contosoCentralUSvault1.vault.azure.net/keys/Key_02"와 같습니다. 두 URI를 쉼표와 공백으로 구분합니다."정책 설명" 은 정책의 용도를 기억하는 데 도움이 되는 정책에 대한 사용자 친화적인 설명입니다. 설명에 공백을 포함할 수 있습니다. 예를 들어 "테넌트 내 모든 사용자에 대한 여러 워크로드에 대한 루트 정책"입니다.

예:

New-M365DataAtRestEncryptionPolicy -Name "Contoso_Global" -AzureKeyIDs "https://contosoWestUSvault1.vault.azure.net/keys/Key_01","https://contosoCentralUSvault1.vault.azure.net/keys/Key_02" -Description "Policy for multiple workloads for all users in the tenant."

다중 워크로드 정책 할당

Set-M365DataAtRestEncryptionPolicyAssignment cmdlet을 사용하여 DEP를 할당합니다. 정책을 할당하면 Microsoft 365는 DEP에서 식별된 키로 데이터를 암호화합니다.

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy <PolicyName or ID>

여기서 PolicyName 은 정책의 이름입니다(예: Contoso_Global).

예:

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy "Contoso_Global"

Windows 365 이 단계를 완료한 후 3~4시간 이내에 Intune 관리 센터가 업데이트됩니다. 관리 센터에서 기존 클라우드 PC를 암호화하는 단계를 완료합니다. 자세한 내용은 Windows 365 클라우드 PC에 대한 고객 키 설정을 참조하세요.

Exchange Online 사서함에 사용할 DEP Create

시작하기 전에 Azure Key Vault 설정하는 데 필요한 작업을 완료해야 합니다. 자세한 내용은 고객 키 설정을 참조하세요. Exchange Online PowerShell에서 다음 단계를 완료합니다.

DEP는 Azure Key Vault 저장된 키 집합과 연결됩니다. Microsoft 365의 사서함에 DEP를 할당합니다. Microsoft 365는 정책에서 식별된 키를 사용하여 사서함을 암호화합니다. DEP를 만들려면 설치 중에 얻은 Key Vault URI가 필요합니다. 자세한 내용은 각 Azure Key Vault 키에 대한 URI 가져오기를 참조하세요.

기억! DEP를 만들 때 두 개의 서로 다른 Azure Key Vault에 두 개의 키를 지정합니다. 지역 중복을 방지하려면 두 개의 개별 Azure 지역에 이러한 키를 만듭니다.

사서함과 함께 사용할 DEP를 만들려면 다음 단계를 수행합니다.

로컬 컴퓨터에서 organization 전역 관리자 또는 Exchange Online 관리자 권한이 있는 회사 또는 학교 계정을 사용하여 Exchange Online PowerShell에 연결합니다.

DEP를 만들려면 다음 명령을 입력하여 New-DataEncryptionPolicy cmdlet을 사용합니다.

New-DataEncryptionPolicy -Name <PolicyName> -Description "Policy Description" -AzureKeyIDs <KeyVaultURI1>, <KeyVaultURI2>여기서,

PolicyName 은 정책에 사용할 이름입니다. 이름에는 공백이 포함될 수 없습니다. 예를 들어 USA_mailboxes.

정책 설명 은 정책의 용도를 기억하는 데 도움이 되는 정책에 대한 사용자 친화적인 설명입니다. 설명에 공백을 포함할 수 있습니다. 예를 들어 "미국 및 해당 지역의 사서함에 대한 루트 키"가 있습니다.

KeyVaultURI1 은 정책의 첫 번째 키에 대한 URI입니다. 예를 들면

https://contoso_EastUSvault01.vault.azure.net/keys/USA_key_01와 같습니다.KeyVaultURI2 는 정책의 두 번째 키에 대한 URI입니다. 예를 들면

https://contoso_EastUS2vault01.vault.azure.net/keys/USA_Key_02와 같습니다. 두 URI를 쉼표와 공백으로 구분합니다.

예:

New-DataEncryptionPolicy -Name USA_mailboxes -Description "Root key for mailboxes in USA and its territories" -AzureKeyIDs https://contoso_EastUSvault02.vault.azure.net/keys/USA_key_01, https://contoso_CentralUSvault02.vault.azure.net/keys/USA_Key_02

자세한 구문 및 매개 변수 정보는 New-DataEncryptionPolicy를 참조하세요.

사서함에 DEP 할당

Set-Mailbox cmdlet을 사용하여 사서함에 DEP를 할당합니다. 정책을 할당하면 Microsoft 365는 DEP에서 식별된 키로 사서함을 암호화할 수 있습니다.

Set-Mailbox -Identity <MailboxIdParameter> -DataEncryptionPolicy <PolicyName>

여기서 MailboxIdParameter 는 사용자 사서함을 지정합니다. Set-Mailbox cmdlet에 대한 자세한 내용은 Set-Mailbox를 참조하세요.

하이브리드 환경에서는 Exchange Online 테넌트로 동기화되는 온-프레미스 사서함 데이터에 DEP를 할당할 수 있습니다. 이 동기화된 사서함 데이터에 DEP를 할당하려면 Set-MailUser cmdlet을 사용합니다. 하이브리드 환경의 사서함 데이터에 대한 자세한 내용은 하이브리드 최신 인증을 사용하는 iOS 및 Android용 Outlook을 사용하는 온-프레미스 사서함을 참조하세요.

Set-MailUser -Identity <MailUserIdParameter> -DataEncryptionPolicy <PolicyName>

여기서 MailUserIdParameter 는 메일 사용자(메일 사용 가능 사용자라고도 함)를 지정합니다. Set-MailUser cmdlet에 대한 자세한 내용은 Set-MailUser를 참조하세요.

SharePoint 및 OneDrive에서 사용할 DEP Create

시작하기 전에 Azure Key Vault 설정하는 데 필요한 작업을 완료해야 합니다. 자세한 내용은 고객 키 설정을 참조하세요.

SharePoint 및 OneDrive에 대한 고객 키를 설정하려면 SharePoint PowerShell에서 다음 단계를 완료합니다.

DEP를 Azure Key Vault 저장된 키 집합과 연결합니다. 지역이라고도 하는 하나의 지리적 위치에 있는 모든 데이터에 DEP를 적용합니다. Microsoft 365의 다중 지역 기능을 사용하는 경우 지역별로 다른 키를 사용하는 기능을 사용하여 지역당 하나의 DEP를 만들 수 있습니다. 다중 지역 을 사용하지 않는 경우 SharePoint 및 OneDrive와 함께 사용하기 위해 organization 하나의 DEP를 만들 수 있습니다. Microsoft 365는 DEP에서 식별된 키를 사용하여 해당 지역의 데이터를 암호화합니다. DEP를 만들려면 설치 중에 얻은 Key Vault URI가 필요합니다. 자세한 내용은 각 Azure Key Vault 키에 대한 URI 가져오기를 참조하세요.

기억! DEP를 만들 때 두 개의 서로 다른 Azure Key Vault에 두 개의 키를 지정합니다. 지역 중복을 방지하려면 두 개의 개별 Azure 지역에 이러한 키를 만듭니다.

DEP를 만들려면 SharePoint PowerShell을 사용해야 합니다.

로컬 컴퓨터에서 organization 전역 관리자 권한이 있는 회사 또는 학교 계정을 사용하여 SharePoint PowerShell에 연결합니다.

Microsoft SharePoint 관리 셸에서 다음과 같이 Register-SPODataEncryptionPolicy cmdlet을 실행합니다.

Register-SPODataEncryptionPolicy -PrimaryKeyVaultName <PrimaryKeyVaultName> -PrimaryKeyName <PrimaryKeyName> -PrimaryKeyVersion <PrimaryKeyVersion> -SecondaryKeyVaultName <SecondaryKeyVaultName> -SecondaryKeyName <SecondaryKeyName> -SecondaryKeyVersion <SecondaryKeyVersion>예:

Register-SPODataEncryptionPolicy -PrimaryKeyVaultName 'stageRG3vault' -PrimaryKeyName 'SPKey3' -PrimaryKeyVersion 'f635a23bd4a44b9996ff6aadd88d42ba' -SecondaryKeyVaultName 'stageRG5vault' -SecondaryKeyName 'SPKey5' -SecondaryKeyVersion '2b3e8f1d754f438dacdec1f0945f251a'DEP를 등록하면 지리적 데이터에서 암호화가 시작됩니다. 암호화에는 다소 시간이 걸릴 수 있습니다. 이 매개 변수 사용에 대한 자세한 내용은 Register-SPODataEncryptionPolicy를 참조하세요.

Exchange Online 사서함에 대해 만든 DEP 보기

사서함에 대해 만든 모든 DEP 목록을 보려면 Get-DataEncryptionPolicy PowerShell cmdlet을 사용합니다.

organization 전역 관리자 권한이 있는 회사 또는 학교 계정을 사용하여 Exchange Online PowerShell에 연결합니다.

organization 모든 DEP를 반환하려면 매개 변수 없이 Get-DataEncryptionPolicy cmdlet을 실행합니다.

Get-DataEncryptionPolicyGet-DataEncryptionPolicy cmdlet에 대한 자세한 내용은 Get-DataEncryptionPolicy를 참조하세요.

사서함을 클라우드로 마이그레이션하기 전에 DEP 할당

DEP를 할당하면 Microsoft 365는 마이그레이션 중에 할당된 DEP를 사용하여 사서함의 콘텐츠를 암호화합니다. 이 프로세스는 사서함을 마이그레이션하고 DEP를 할당한 다음 암호화가 수행되기를 기다리는 것보다 더 효율적이며, 몇 시간 또는 며칠이 걸릴 수 있습니다.

Microsoft 365로 마이그레이션하기 전에 사서함에 DEP를 할당하려면 powerShell을 Exchange Online Set-MailUser cmdlet을 실행합니다.

organization 전역 관리자 권한이 있는 회사 또는 학교 계정을 사용하여 Exchange Online PowerShell에 연결합니다.

Set-MailUser cmdlet을 실행합니다.

Set-MailUser -Identity <GeneralMailboxOrMailUserIdParameter> -DataEncryptionPolicy <DataEncryptionPolicyIdParameter>여기서 GeneralMailboxOrMailUserIdParameter는 사서함을 지정하고 DataEncryptionPolicyIdParameter는 DEP의 ID입니다. Set-MailUser cmdlet에 대한 자세한 내용은 Set-MailUser를 참조하세요.

사서함에 할당된 DEP 확인

사서함에 할당된 DEP를 확인하려면 Get-MailboxStatistics cmdlet을 사용합니다. cmdlet은 고유 식별자(GUID)를 반환합니다.

organization 전역 관리자 권한이 있는 회사 또는 학교 계정을 사용하여 Exchange Online PowerShell에 연결합니다.

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl DataEncryptionPolicyID여기서 GeneralMailboxOrMailUserIdParameter는 사서함을 지정하고 DataEncryptionPolicyID는 DEP의 GUID를 반환합니다. Get-MailboxStatistics cmdlet에 대한 자세한 내용은 Get-MailboxStatistics를 참조하세요.

Get-DataEncryptionPolicy cmdlet을 실행하여 사서함이 할당된 DEP의 이름을 확인합니다.

Get-DataEncryptionPolicy <GUID>여기서 GUID 는 이전 단계의 Get-MailboxStatistics cmdlet에서 반환한 GUID입니다.

고객 키가 암호화를 완료했는지 확인합니다.

고객 키를 롤아웃하거나, 새 DEP를 할당하거나, 사서함을 마이그레이션했든, 이 섹션의 단계를 사용하여 암호화가 완료되었는지 확인합니다.

Exchange Online 사서함에 대한 암호화가 완료되었는지 확인

사서함을 암호화하는 데 다소 시간이 걸릴 수 있습니다. 첫 번째 암호화의 경우 서비스에서 사서함을 암호화하기 전에 사서함이 한 데이터베이스에서 다른 데이터베이스로 완전히 이동해야 합니다.

Get-MailboxStatistics cmdlet을 사용하여 사서함이 암호화되었는지 확인합니다.

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl IsEncrypted

IsEncrypted 속성은 사서함이 암호화된 경우 true 값을 반환하고 사서함이 암호화되지 않은 경우 false 값을 반환합니다. 사서함 이동을 완료하는 시간은 처음으로 DEP를 할당하는 사서함 수와 사서함 크기에 따라 달라집니다. DEP를 할당한 시점으로부터 일주일 후에 사서함이 암호화되지 않은 경우 Microsoft에 문의하세요.

New-MoveRequest cmdlet은 더 이상 로컬 사서함 이동에 사용할 수 없습니다. 자세한 내용은 이 공지 사항을 참조하세요.

SharePoint amd OneDrive에 대한 암호화가 완료되었는지 확인

다음과 같이 Get-SPODataEncryptionPolicy cmdlet을 실행하여 암호화 상태 확인합니다.

Get-SPODataEncryptionPolicy <SPOAdminSiteUrl>

이 cmdlet의 출력에는 다음이 포함됩니다.

기본 키의 URI입니다.

보조 키의 URI입니다.

지리적 암호화 상태. 가능한 상태는 다음과 같습니다.

미등록: 고객 키 암호화가 적용되지 않습니다.

등록: 고객 키 암호화가 적용되고 파일이 암호화되는 중입니다. 지리적 키를 등록하는 경우 암호화 진행률을 모니터링할 수 있도록 지역에서 완료된 사이트의 백분율에 대한 정보가 표시됩니다.

등록: 고객 키 암호화가 적용되고 모든 사이트의 모든 파일이 암호화됩니다.

롤링: 키 롤이 진행 중입니다. 지리적 키를 롤링하는 경우 진행 상황을 모니터링할 수 있도록 키 롤 작업이 완료된 사이트의 백분율에 대한 정보가 표시됩니다.

출력에는 온보딩된 사이트의 백분율이 포함됩니다.

여러 워크로드에서 사용하는 DEP에 대한 세부 정보 가져오기

여러 워크로드에 사용하기 위해 만든 모든 DEP에 대한 세부 정보를 얻으려면 다음 단계를 완료합니다.

로컬 컴퓨터에서 organization 전역 관리자 또는 규정 준수 관리자 권한이 있는 회사 또는 학교 계정을 사용하여 Exchange Online PowerShell에 연결합니다.

organization 모든 다중 워크로드 DEP 목록을 반환하려면 이 명령을 실행합니다.

Get-M365DataAtRestEncryptionPolicy특정 DEP에 대한 세부 정보를 반환하려면 이 명령을 실행합니다. 이 예제에서는 "Contoso_Global"이라는 DEP에 대한 자세한 정보를 반환합니다.

Get-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global"

다중 워크로드 DEP 할당 정보 가져오기

현재 테넌트에서 할당된 DEP를 확인하려면 다음 단계를 수행합니다.

로컬 컴퓨터에서 organization 전역 관리자 또는 규정 준수 관리자 권한이 있는 회사 또는 학교 계정을 사용하여 Exchange Online PowerShell에 연결합니다.

이 명령을 입력합니다.

Get-M365DataAtRestEncryptionPolicyAssignment

다중 워크로드 DEP 사용 안 함

다중 워크로드 DEP를 사용하지 않도록 설정하기 전에 테넌트에서 워크로드에서 DEP를 할당 취소합니다. 여러 워크로드에 사용되는 DEP를 사용하지 않도록 설정하려면 다음 단계를 완료합니다.

로컬 컴퓨터에서 organization 전역 관리자 또는 규정 준수 관리자 권한이 있는 회사 또는 학교 계정을 사용하여 Exchange Online PowerShell에 연결합니다.

Set-M365DataAtRestEncryptionPolicy cmdlet을 실행합니다.

Set-M365DataAtRestEncryptionPolicy -[Identity] "PolicyName" -Enabled $false

여기서 "PolicyName" 은 정책의 이름 또는 고유 ID입니다. 예를 들어 Contoso_Global.

예:

Set-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global" -Enabled $false

Azure Key Vault 키 복원

복원을 수행하기 전에 일시 삭제에서 제공하는 복구 기능을 사용합니다. 고객 키와 함께 사용되는 모든 키는 일시 삭제를 사용하도록 설정해야 합니다. 일시 삭제는 휴지통처럼 작동하며 복원할 필요 없이 최대 90일 동안 복구할 수 있습니다. 키 또는 키 자격 증명 모음이 손실되는 경우와 같이 극단적이거나 비정상적인 경우에만 복원이 필요합니다. 고객 키에 사용할 키를 복원해야 하는 경우 Azure PowerShell 다음과 같이 Restore-AzureKeyVaultKey cmdlet을 실행합니다.

Restore-AzKeyVaultKey -VaultName <vault name> -InputFile <filename>

예를 들면

Restore-AzKeyVaultKey -VaultName Contoso-O365EX-NA-VaultA1 -InputFile Contoso-O365EX-NA-VaultA1-Key001-Backup-20170802.backup

키 자격 증명 모음에 이름이 같은 키가 이미 포함되어 있으면 복원 작업이 실패합니다. Restore-AzKeyVaultKey 키 이름을 포함하여 키에 대한 모든 키 버전 및 모든 메타데이터를 복원합니다.

키 자격 증명 모음 권한 관리

필요한 경우 키 자격 증명 모음 권한을 보고 제거할 수 있는 몇 가지 cmdlet을 사용할 수 있습니다. 예를 들어 직원이 팀을 떠날 때 사용 권한을 제거해야 할 수 있습니다. 이러한 각 작업에 대해 Azure PowerShell 사용합니다. Azure PowerShell 대한 자세한 내용은 Azure PowerShell 개요를 참조하세요.

키 자격 증명 모음 권한을 보려면 Get-AzKeyVault cmdlet을 실행합니다.

Get-AzKeyVault -VaultName <vault name>

예를 들면

Get-AzKeyVault -VaultName Contoso-O365EX-NA-VaultA1

관리자의 권한을 제거하려면 Remove-AzKeyVaultAccessPolicy cmdlet을 실행합니다.

Remove-AzKeyVaultAccessPolicy -VaultName <vault name> -UserPrincipalName <UPN of user>

예를 들면

Remove-AzKeyVaultAccessPolicy -VaultName Contoso-O365EX-NA-VaultA1 -UserPrincipalName alice@contoso.com

고객 키에서 Microsoft 관리형 키로 롤백

Microsoft 관리형 키에 되돌리기 경우 수행할 수 있습니다. 롤백하면 각 개별 워크로드에서 지원하는 기본 암호화를 사용하여 데이터가 다시 암호화됩니다. 예를 들어 Exchange Online 및 Windows 365 클라우드 PC는 Microsoft 관리형 키를 사용하여 기본 암호화를 지원합니다.

중요

롤백은 데이터 제거와 동일하지 않습니다. 데이터 제거는 Microsoft 365에서 organization 데이터를 영구적으로 암호화하고 롤백하지 않습니다. 여러 워크로드 정책에 대한 데이터 제거를 수행할 수 없습니다.

여러 워크로드에 대한 고객 키에서 롤백

더 이상 다중 워크로드 DEP를 할당하는 데 고객 키를 사용하지 않기로 결정한 경우 Microsoft 지원 지원 티켓을 제출하고 요청에 다음 세부 정보를 제공합니다.

- 테넌트 FQDN

- 롤백 요청에 대한 테넌트 연락처

- 떠나는 이유

- 인시던트 포함 #

Microsoft 관리형 키를 사용하여 데이터를 다시 래핑하려면 적절한 권한이 있는 고객 키 AKV 및 암호화 키를 계속 유지해야 합니다.

고객 키에서 롤백하여 Exchange Online

사서함 수준 DEP를 사용하여 개별 사서함을 더 이상 암호화하지 않으려면 모든 사서함에서 사서함 수준 DEP를 할당 취소할 수 있습니다.

사서함 DEP를 할당 취소하려면 Set-Mailbox PowerShell cmdlet을 사용합니다.

organization 전역 관리자 권한이 있는 회사 또는 학교 계정을 사용하여 Exchange Online PowerShell에 연결합니다.

Set-Mailbox cmdlet을 실행합니다.

Set-Mailbox -Identity <mailbox> -DataEncryptionPolicy $null

이 cmdlet을 실행하면 현재 할당된 DEP를 할당 취소하고 기본 Microsoft 관리형 키와 연결된 DEP를 사용하여 사서함을 다시 암호화합니다. Microsoft 관리형 키에서 사용하는 DEP를 할당 취소할 수 없습니다. Microsoft 관리형 키를 사용하지 않으려면 사서함에 다른 고객 키 DEP를 할당할 수 있습니다.

SharePoint 및 OneDrive용 고객 키에서 롤백

고객 키에서 Microsoft 관리형 키로 롤백은 SharePoint 및 OneDrive에서 지원되지 않습니다.

키를 해지하고 데이터 제거 경로 프로세스를 시작합니다.

가용성 키를 포함한 모든 루트 키의 해지를 제어합니다. 고객 키는 규정 요구 사항의 종료 계획 측면을 제어합니다. 데이터를 삭제하고 서비스를 종료하기 위해 키를 해지하기로 결정한 경우 데이터 제거 프로세스가 완료되면 서비스에서 가용성 키를 삭제합니다. 이 기능은 개별 사서함에 할당된 고객 키 DEP에 대해 지원됩니다.

Microsoft 365는 데이터 제거 경로를 감사하고 유효성을 검사합니다. 자세한 내용은 서비스 신뢰 포털에서 사용할 수 있는 SSAE 18 SOC 2 보고서를 참조하세요. 또한 Microsoft는 다음 문서를 권장합니다.

다중 워크로드 DEP 제거는 고객 키에 지원되지 않습니다. 다중 워크로드 DEP는 모든 테넌트 사용자의 여러 워크로드에서 데이터를 암호화하는 데 사용됩니다. 이 DEP를 제거하면 여러 워크로드의 데이터에 액세스할 수 없게 됩니다. Microsoft 365 서비스를 완전히 종료하기로 결정한 경우 Microsoft Entra ID 테넌트 삭제 방법을 참조하세요.

Exchange Online 대한 고객 키 및 가용성 키를 해지합니다.

Exchange Online 대한 데이터 제거 경로를 시작하면 DEP에서 영구 데이터 제거 요청을 설정합니다. 이렇게 하면 해당 DEP가 할당된 사서함 내에서 암호화된 데이터가 영구적으로 삭제됩니다.

한 번에 하나의 DEP에 대해서만 PowerShell cmdlet을 실행할 수 있으므로 데이터 제거 경로를 시작하기 전에 모든 사서함에 단일 DEP를 다시 할당하는 것이 좋습니다.

경고

데이터 제거 경로를 사용하여 사서함의 하위 집합을 삭제하지 마세요. 이 프로세스는 서비스를 종료하는 고객만을 위한 것입니다.

데이터 제거 경로를 시작하려면 다음 단계를 완료합니다.

Azure Key Vault에서 "O365 Exchange Online"에 대한 래핑 및 래핑 해제 권한을 제거합니다.

organization 전역 관리자 권한이 있는 회사 또는 학교 계정을 사용하여 Exchange Online PowerShell에 연결합니다.

삭제하려는 사서함이 포함된 각 DEP에 대해 다음과 같이 Set-DataEncryptionPolicy cmdlet을 실행합니다.

Set-DataEncryptionPolicy <Policy ID> -PermanentDataPurgeRequested -PermanentDataPurgeReason <Reason> -PermanentDataPurgeContact <ContactName>명령이 실패하면 이 작업의 앞부분에서 지정한 대로 Azure Key Vault 두 키에서 Exchange Online 권한을 제거해야 합니다. Set-DataEncryptionPolicy cmdlet을 사용하여 'PermanentDataPurgeRequested' 스위치를 설정하면 이 DEP를 사서함에 할당하는 것이 더 이상 지원되지 않습니다.

Microsoft 지원에 문의하고 데이터 제거 eDocument를 요청합니다.

귀하의 요청에 따라 Microsoft는 데이터 삭제를 승인하고 권한을 부여하는 법적 문서를 사용자에게 보냅니다. 온보딩 중에 FastTrack 제품에서 승인자로 등록한 organization 사용자가 이 문서에 서명해야 합니다. 일반적으로 이 사람은 organization 대신하여 서류에 서명할 법적 권한이 있는 회사의 임원 또는 기타 지정된 사람입니다.

대리인이 법적 문서에 서명하면 Microsoft에 반환합니다(일반적으로 eDoc 서명을 통해).

Microsoft가 법적 문서를 받으면 Microsoft는 cmdlet을 실행하여 먼저 정책을 삭제하고 사서함을 영구 삭제하도록 표시한 다음 가용성 키를 삭제하는 데이터 제거를 트리거합니다. 데이터 제거 프로세스가 완료되면 데이터가 제거되고 Exchange Online 액세스할 수 없으며 복구할 수 없습니다.

SharePoint 및 OneDrive에 대한 고객 키 및 가용성 키 해지

SharePoint 및 OneDrive DEP 제거는 고객 키에서 지원되지 않습니다. Microsoft 365 서비스를 완전히 종료하기로 결정한 경우 문서화된 프로세스에 따라 테넌트 삭제 경로를 추구할 수 있습니다. Microsoft Entra ID 테넌트 삭제 방법을 참조하세요.

레거시 액세스 정책 모델 사용에서 RBAC 사용으로 Key Vault 마이그레이션

레거시 액세스 정책 방법을 사용하여 고객 키에 온보딩한 경우 지침에 따라 RBAC 메서드를 사용하도록 모든 Azure Key Vault를 마이그레이션합니다. 차이점을 비교하고 Microsoft에서 Azure 역할 기반 액세스 제어를 권장하는 이유를 확인하려면 Azure RBAC(Azure 역할 기반 액세스 제어) 및 액세스 정책(레거시)을 참조하세요.

기존 액세스 정책 제거

Key Vault에서 기존 액세스 정책을 제거하려면 'Remove-AzKeyVaultAccessPolicy' cmdlet을 사용합니다.

권한을 제거하려면 Azure PowerShell 사용하여 Azure 구독에 로그인합니다. 자세한 내용은 Azure PowerShell 사용하여 로그인을 참조하세요.

다음 구문을 사용하여 Remove-AzKeyVaultAccessPolicy cmdlet을 실행하여 Microsoft 365 서비스 주체에 대한 권한을 제거합니다.

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4다음 구문을 사용하여 Remove-AzKeyVaultAccessPolicy cmdlet을 실행하여 Exchange Online 보안 주체에 대한 권한을 제거합니다.

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000다음 구문을 사용하여 Remove-AzKeyVaultAccessPolicy cmdlet을 실행하여 회사 또는 학교 서비스 주체용 SharePoint 및 OneDrive에 대한 권한을 제거합니다.

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000003-0000-0ff1-ce00-000000000000

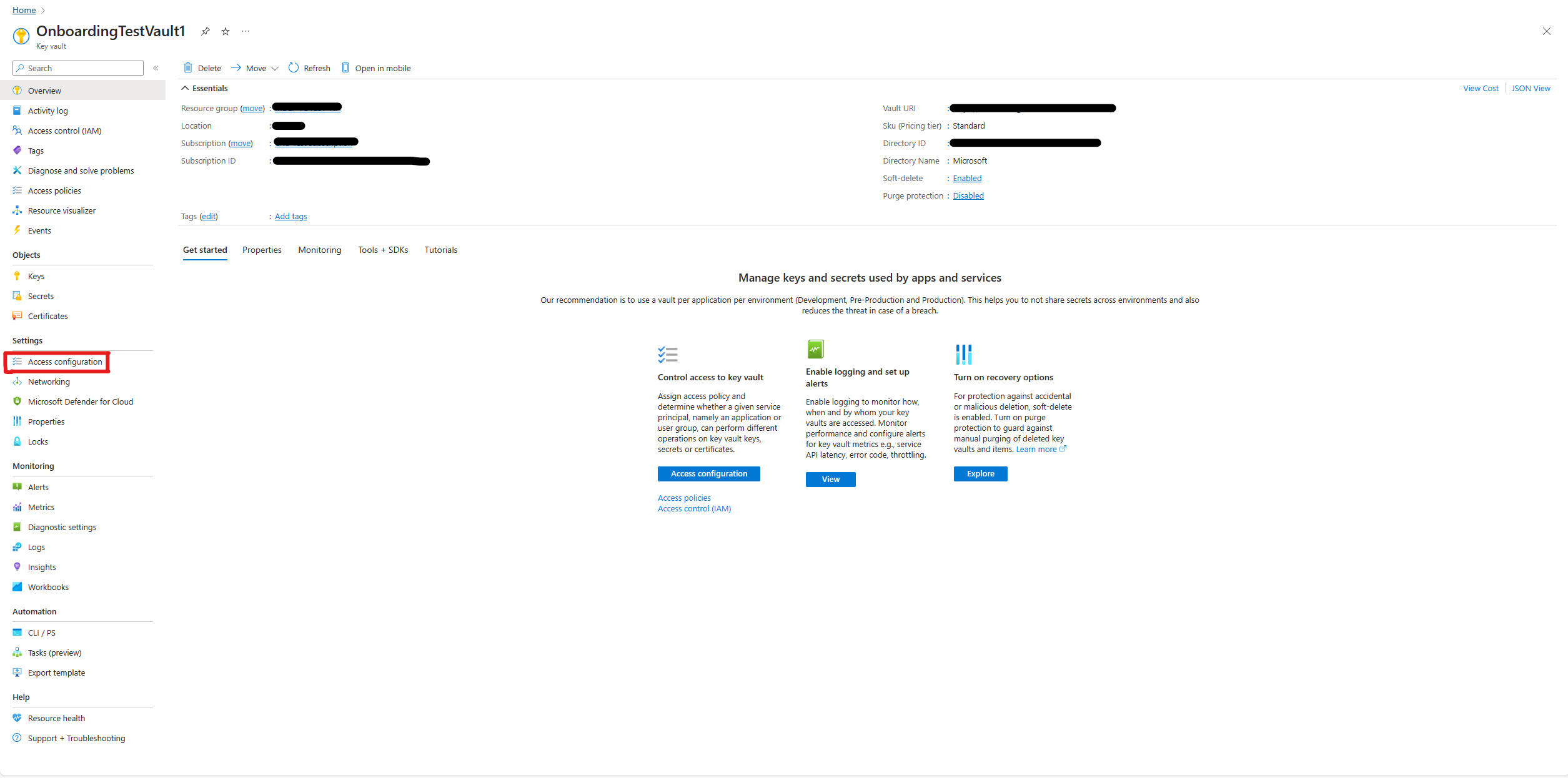

Access 구성 권한 모델 변경

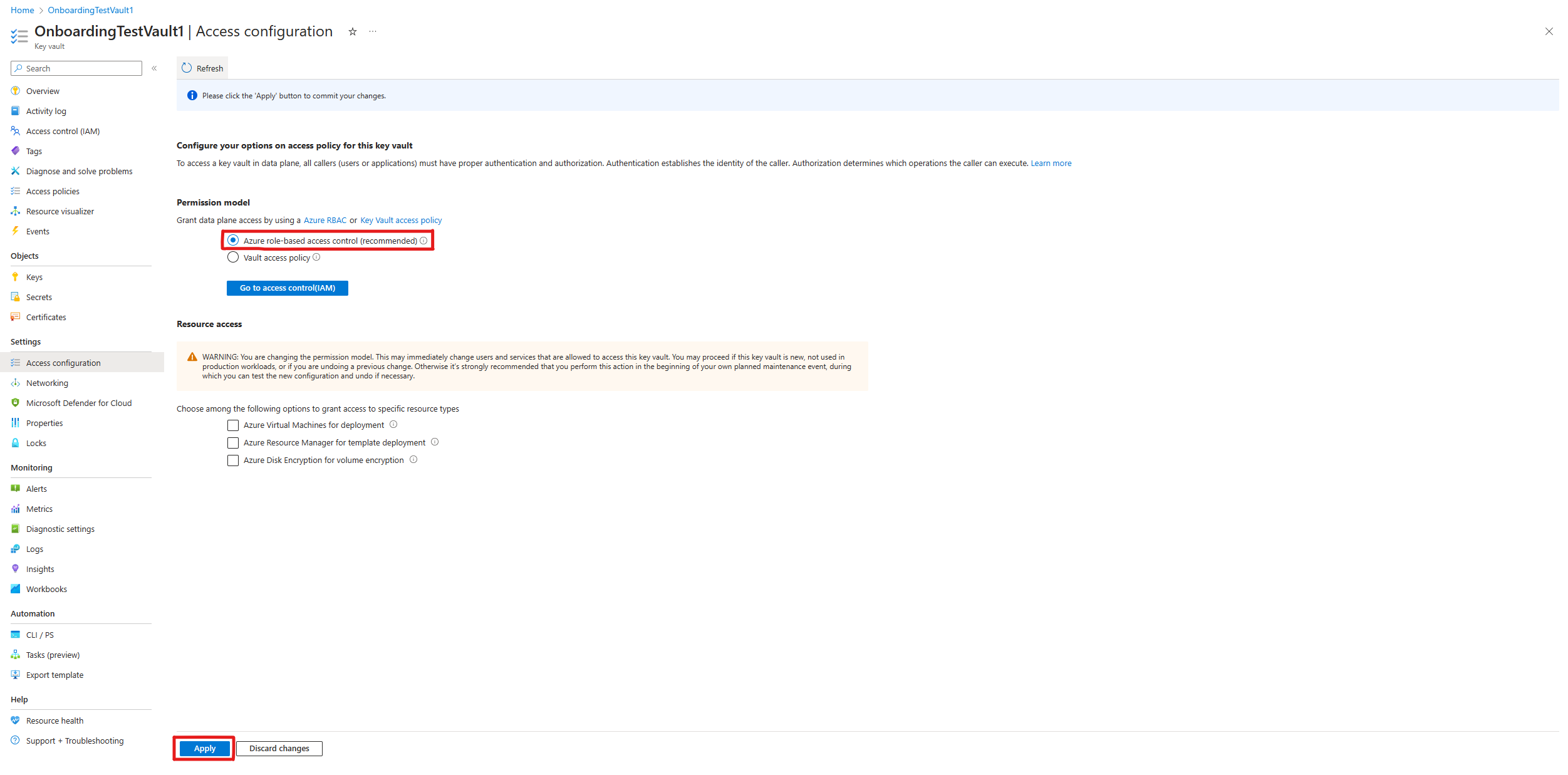

기존 자격 증명 모음 액세스 정책을 제거한 후 Azure Portal 키 자격 증명 모음으로 이동합니다. 각 자격 증명 모음의 "설정" 드롭다운 아래 왼쪽에 있는 "액세스 구성" 탭으로 이동합니다.

"권한 모델"에서 "Azure 역할 기반 액세스 제어"를 선택한 다음 화면 아래쪽에서 "적용"을 선택합니다.

RBAC 권한 할당

마지막으로 Azure Key Vault에 RBAC 권한을 할당하려면 각 Key Vault 권한 할당을 참조하세요.