DKE(이중 키 암호화)란?

적용 대상: Microsoft Purview 이중 키 암호화, Microsoft Purview, Azure Information Protection

서비스 설명: Microsoft Purview

DKE(이중 키 암호화)를 사용하면 특수 요구 사항을 충족하도록 매우 중요한 데이터를 보호할 수 있습니다. DKE를 사용하면 암호화 키에 대한 제어를 유지할 수 있습니다. 두 개의 키를 사용하여 데이터를 보호합니다. 컨트롤의 키 1개와 Microsoft Azure에 안전하게 저장하는 두 번째 키입니다. 이중 키 암호화 서비스를 사용하여 키 중 하나를 제어합니다. 이중 키 암호화로 보호되는 데이터를 보려면 두 키에 모두 액세스해야 합니다.

DKE는 GDPR(일반 데이터 보호 규정), HIPAA(건강 보험 이식성 및 책임법), Gramm-Leach-Bliley Act(GLBA), 러시아의 데이터 지역화법 – 연방법 242-FZ, 1988년 호주 연방 개인 정보 보호법 및 뉴질랜드의 개인 정보 보호법 1993과 같은 여러 규정 및 표준에서 규제 요구 사항을 충족하는 데 도움이 됩니다.

DKE 서비스 및 키를 설정한 후 민감도 레이블을 사용하여 매우 중요한 콘텐츠에 보호를 적용합니다.

지원되는 배포 시나리오

DKE는 클라우드 및 온-프레미스 배포를 포함하여 여러 가지 구성을 지원합니다. 이러한 배포는 암호화된 데이터가 저장되는 모든 위치에서 불투명하게 유지되도록 하는 데 도움이 됩니다.

선택한 위치(온-프레미스 키 관리 서버 또는 클라우드)에서 키를 요청하는 데 사용되는 이중 키 암호화 서비스를 호스트할 수 있습니다. 다른 애플리케이션과 마찬가지로 서비스를 유지 관리합니다. 이중 키 암호화를 사용하면 이중 키 암호화 서비스에 대한 액세스를 제어할 수 있습니다. 매우 중요한 데이터를 온-프레미스에 저장하거나 클라우드로 이동할 수 있습니다. 이중 키 암호화는 데이터와 키를 동일한 지리적 위치에 저장할 수 있는 컨트롤을 제공합니다.

기본 클라우드 기반 테넌트 루트 키에 대한 자세한 내용은 Azure Information Protection 테넌트 키 계획 및 구현을 참조하세요.

팁

E5 고객이 아닌 경우 90일 Microsoft Purview 솔루션 평가판을 사용하여 조직이 데이터 보안 및 규정 준수 요구 사항을 관리하는 데 도움이 되는 추가 Purview 기능을 살펴보세요. Microsoft Purview 규정 준수 포털 평가판 허브에서 지금 시작하세요. 등록 및 평가판 조건에 대한 세부 정보를 알아봅니다.

organization DKE를 채택해야 하는 경우

DKE는 모든 organization 위한 것이 아니며 모든 데이터에 대한 것이 아닙니다. 일반적인 조직 데이터 환경에는 다음과 같은 구조가 있다고 가정해 보겠습니다.

둔감하지 않은 데이터(데이터의 약 80%): 대부분의 organization 데이터는 이 범주에 속합니다. 현재 이 데이터를 클라우드로 이동하는 데는 문제나 문제가 없습니다. 이러한 데이터를 클라우드로 이동하는 것이 유용할 수 있으며 organization 클라우드에 기본 제공되는 보안을 사용할 수 있습니다.

중요한 데이터(데이터의 약 15%): 중요한 데이터를 보호해야 합니다. organization 클라우드 서비스 공급자가 규정 준수 규정을 충족할 수 있도록 이 데이터 범주의 생산성을 향상하는 동시에 보안을 제공할 것으로 기대합니다. 이 데이터가 Microsoft Purview Information Protection 사용하여 올바르게 레이블이 지정되고 액세스 제어 및 보존 및 감사 정책으로 보호되는지 확인하려고 합니다.

매우 민감한(데이터의 약 5%) : 이 세트는 organization 크라운 보석이며 무겁게 보호되어야 합니다. organization 누구도 이러한 데이터에 액세스하는 것을 원하지 않습니다. 이 데이터 범주에는 데이터와 동일한 지리적 지역에 키를 두는 규정 요구 사항이 있을 수도 있습니다. 또한 키는 organization 엄격한 구금 하에 있어야 할 수도 있습니다. 이 콘텐츠는 organization("일급 비밀")에서 가장 높은 분류를 가지며 액세스는 소수의 사용자로만 제한됩니다. 매우 중요한 데이터는 악의적인 사용자입니다. 이 데이터가 손실되어 organization 평판이 손상되고 고객과의 신뢰가 끊어질 수 있습니다.

언급했듯이 이중 키 암호화는 가장 엄격한 보호 요구 사항이 적용되는 가장 중요한 데이터를 위한 것입니다. 배포하기 전에 이 솔루션으로 처리할 올바른 데이터를 식별하는 데 실사를 수행해야 합니다. 경우에 따라 scope 범위를 좁혀 다른 솔루션을 사용해야 할 수 있습니다. 예를 들어 대부분의 데이터에 대해 Microsoft 관리형 키를 사용하여 Microsoft Purview Information Protection 또는 BYOK(사용자 고유의 키 가져오기)를 고려합니다. 이러한 솔루션은 향상된 보호 및 규정 요구 사항이 적용되지 않는 문서에 충분합니다. 또한 이러한 솔루션을 사용하면 가장 강력한 Microsoft 365 서비스를 사용할 수 있습니다. DKE 암호화된 콘텐츠와 함께 사용할 수 없는 서비스입니다. 예시:

- 첨부 파일에 대한 가시성이 필요한 맬웨어 방지 및 스팸을 포함한 메일 흐름 규칙

- Microsoft Delve

- eDiscovery

- 콘텐츠 검색 및 인덱싱

- 공동 작성 기능을 포함한 Office Web Apps

- Copilot

DKE 암호화된 데이터는 Copilot를 포함한 Microsoft 365 서비스에서 미사용 시 액세스할 수 없습니다. Office에서 DKE 암호화 데이터를 사용하는 동안에는 여전히 Copilot에서 데이터에 액세스할 수 없으며 DKE 암호화된 데이터를 사용하는 동안 앱에서 Copilot를 사용할 수 없습니다.

Microsoft Information Protection SDK를 통해 DKE와 통합되지 않은 외부 애플리케이션 또는 서비스는 암호화된 데이터에 대한 작업을 수행할 수 없습니다. Microsoft Information Protection SDK 1.7 이상은 이중 키 암호화를 지원합니다. SDK와 통합되는 애플리케이션은 충분한 권한과 통합을 통해 이 데이터를 추론할 수 있습니다.

Office 앱에서 DKE 암호화 데이터를 사용하는 경우 Office 버전에 따라 다른 Microsoft 365 서비스에서 액세스할 수 있습니다.

최신 버전의 Office에서는 사용 중인 DKE 암호화 데이터도 Microsoft 365 서비스에서 액세스할 수 없습니다. 이 변경 내용은 분석을 위해 레이블이 지정된 콘텐츠를 연결된 환경으로 보내는 것을 방지하는 민감도 레이블에 대한 별도의 개인 정보 보호 제어와 동시에 출시되었기 때문에 기능 테이블 과 콘텐츠를 분석하는 연결된 환경 방지 행을 사용하여 최소 Office 버전을 식별할 수 있습니다.

이전 버전의 Office에서는 정책 설정을 사용하여 콘텐츠를 분석하는 연결된 환경을 해제하지 않는 한 사용 중인 DKE 암호화된 데이터에 Microsoft 365 서비스에 액세스할 수 있습니다. 자세한 내용은 정책 설정을 사용하여 엔터프라이즈용 Microsoft 365 앱의 개인정보 보호 컨트롤 관리하기를 참조하세요.

Microsoft Purview Information Protection 기능(분류 및 레이블 지정)을 사용하여 대부분의 중요한 데이터를 보호하고 중요 업무용 데이터에 DKE만 사용합니다. 이중 키 암호화는 금융 서비스 및 의료와 같은 규제가 높은 산업의 중요한 데이터와 관련이 있습니다.

조직에 다음 요구 사항이 있는 경우 DKE를 사용하여 콘텐츠를 보호할 수 있습니다.

- 지리적 경계 내에서 키를 보유하기 위한 규정 요구 사항이 있습니다.

- 데이터 암호화 및 암호 해독을 위해 보유하는 모든 키는 데이터 센터에서 유지 관리됩니다.

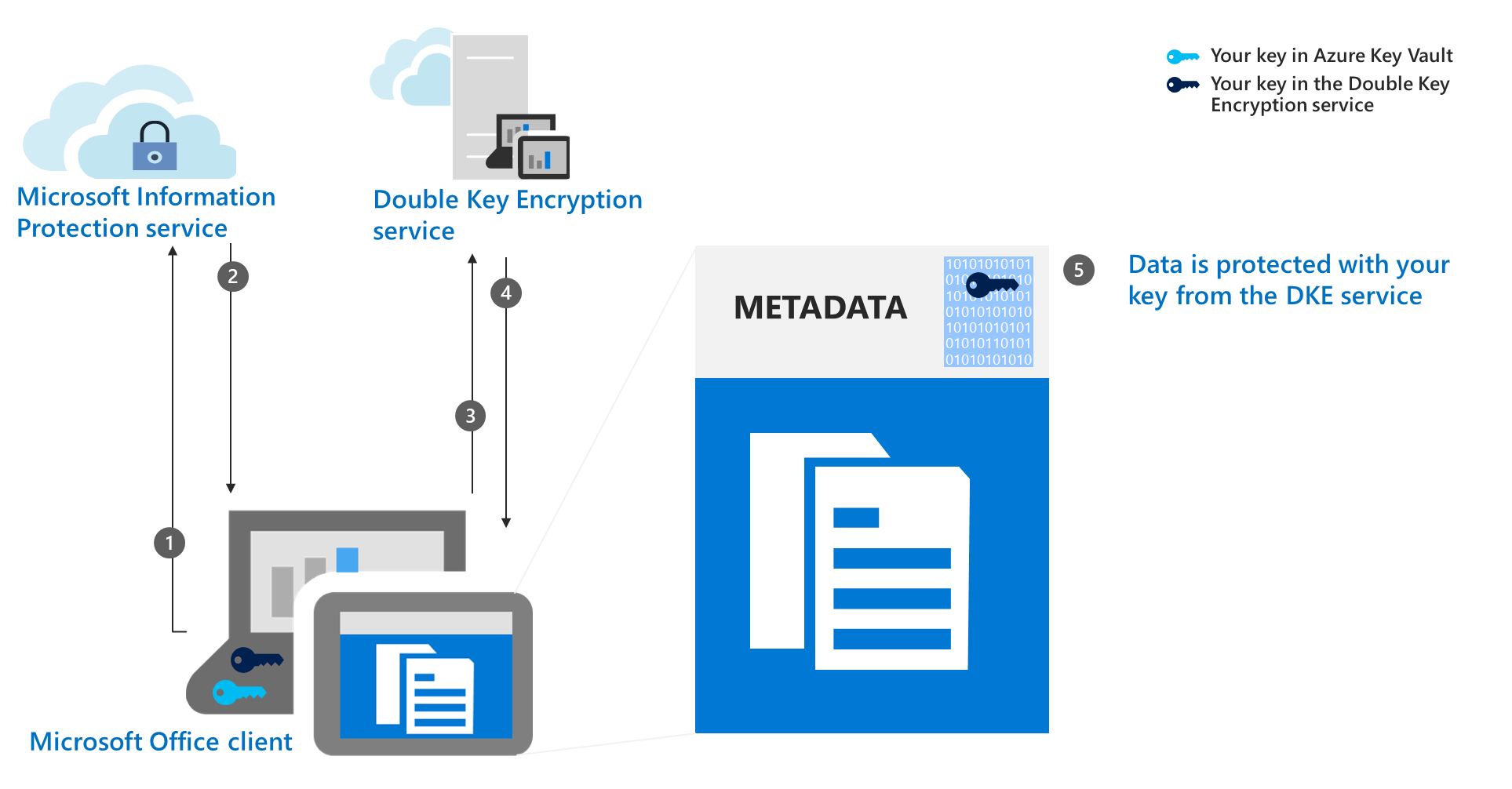

DKE 암호화 워크플로

이 섹션에서는 워크플로를 별도의 단계로 구분하여 Office 문서를 보호하는 데 두 개의 키를 사용하는 방법을 설명합니다.

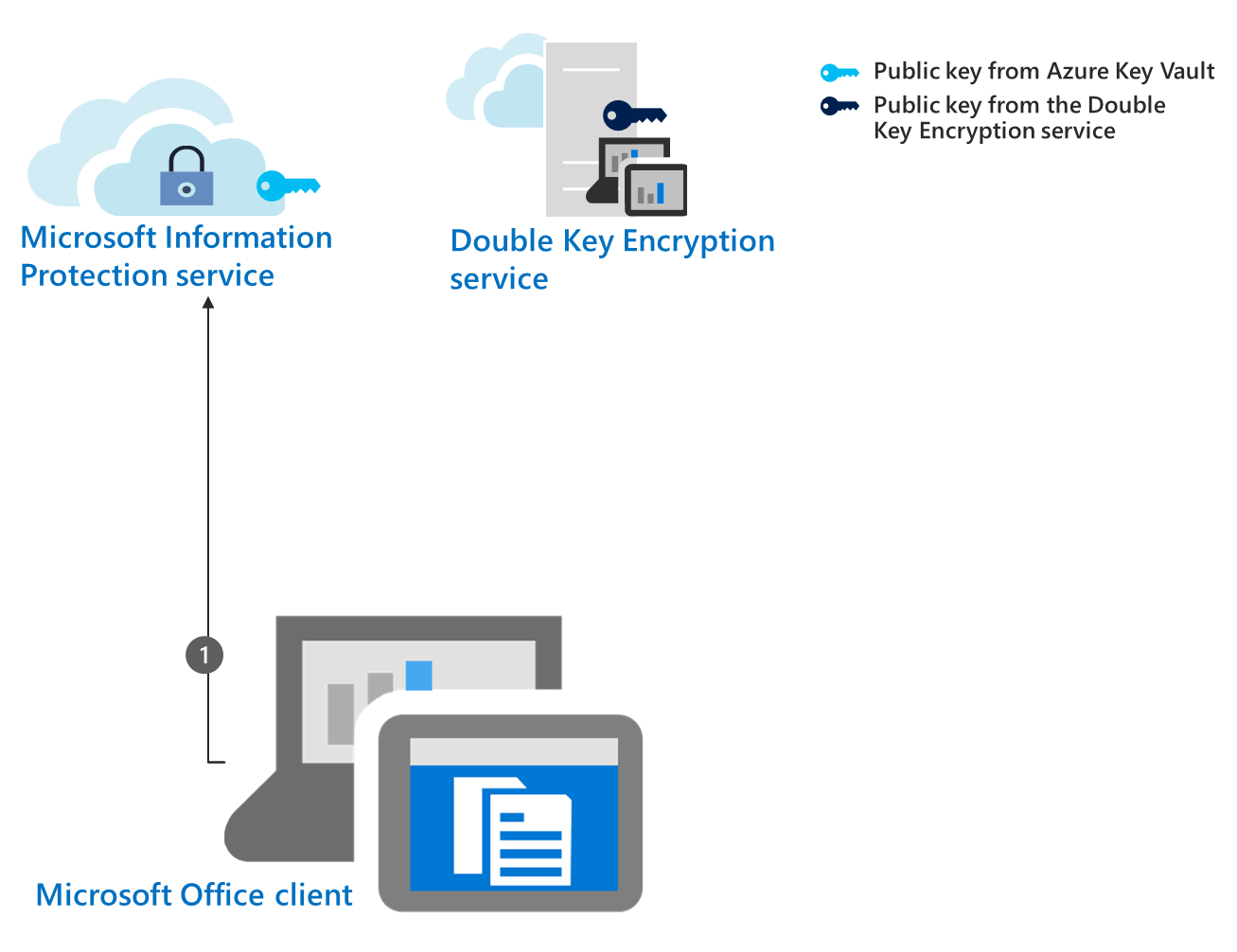

1단계: 부트스트랩

Microsoft Office 클라이언트는 시작 구성 작업을 수행하고 요청 및 정보를 Azure Information Protection 서비스로 보냅니다. 이 프로세스를 부트스트랩이라고도 합니다. 작업에는 Microsoft Entra ID 사용하여 사용자에게 권한 부여, 인증서 및 템플릿 다운로드 등이 포함됩니다. 부트스트랩 작업은 사용자에게 Azure Rights Management 암호화 정책에 대한 액세스 권한을 부여하는 처음 연결 및 시작 작업입니다.

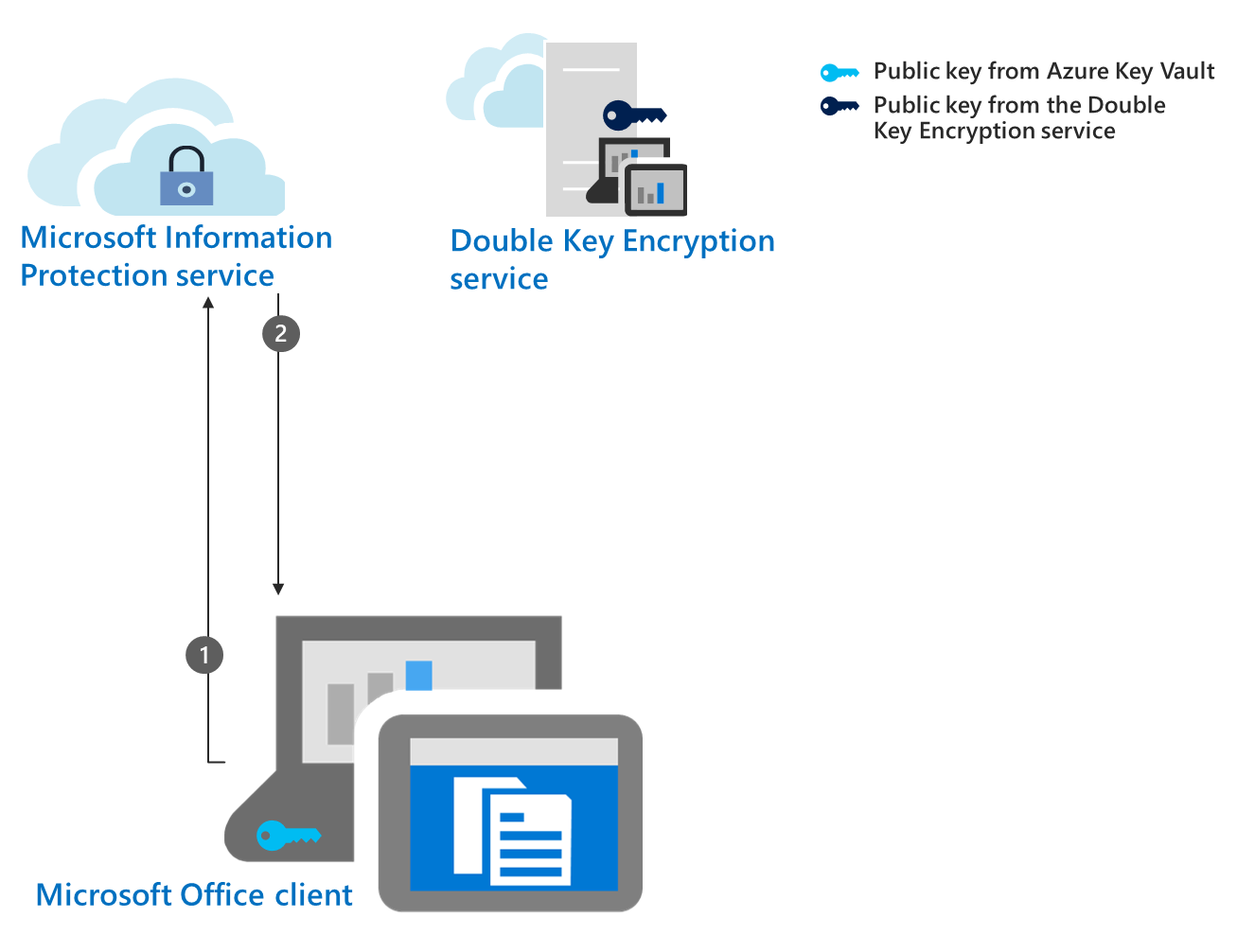

2단계: Azure Rights Management 공개 키 수집 및 캐시

Office 앱은 Microsoft Entra ID 사용하여 권한 있는 사용자를 기반으로 정보 보호 서비스의 Azure Key Vault 공개 키를 검색합니다. 일단 수집되면 클라이언트는 기본적으로 30일 동안 키를 캐시합니다. 캐시된 후에는 키가 만료될 때까지 클라이언트가 Azure Rights Management 서비스로 다시 부트스트랩할 필요가 없습니다. 관리자는 Azure Rights Management에 대해 다른 캐싱 기간을 구성할 수 있습니다. 이 키에 대한 캐시 기간을 설정하거나 30일 기본값을 적용해야 합니다. 캐시 기간이 없으면 오프라인 게시가 작동하지 않습니다.

3단계: DKE 공개 키 요청

Office 클라이언트는 Microsoft Entra ID 사용하여 권한 있는 사용자를 기반으로 이중 키 암호화 서비스에서 다른 공개 키를 요청합니다.

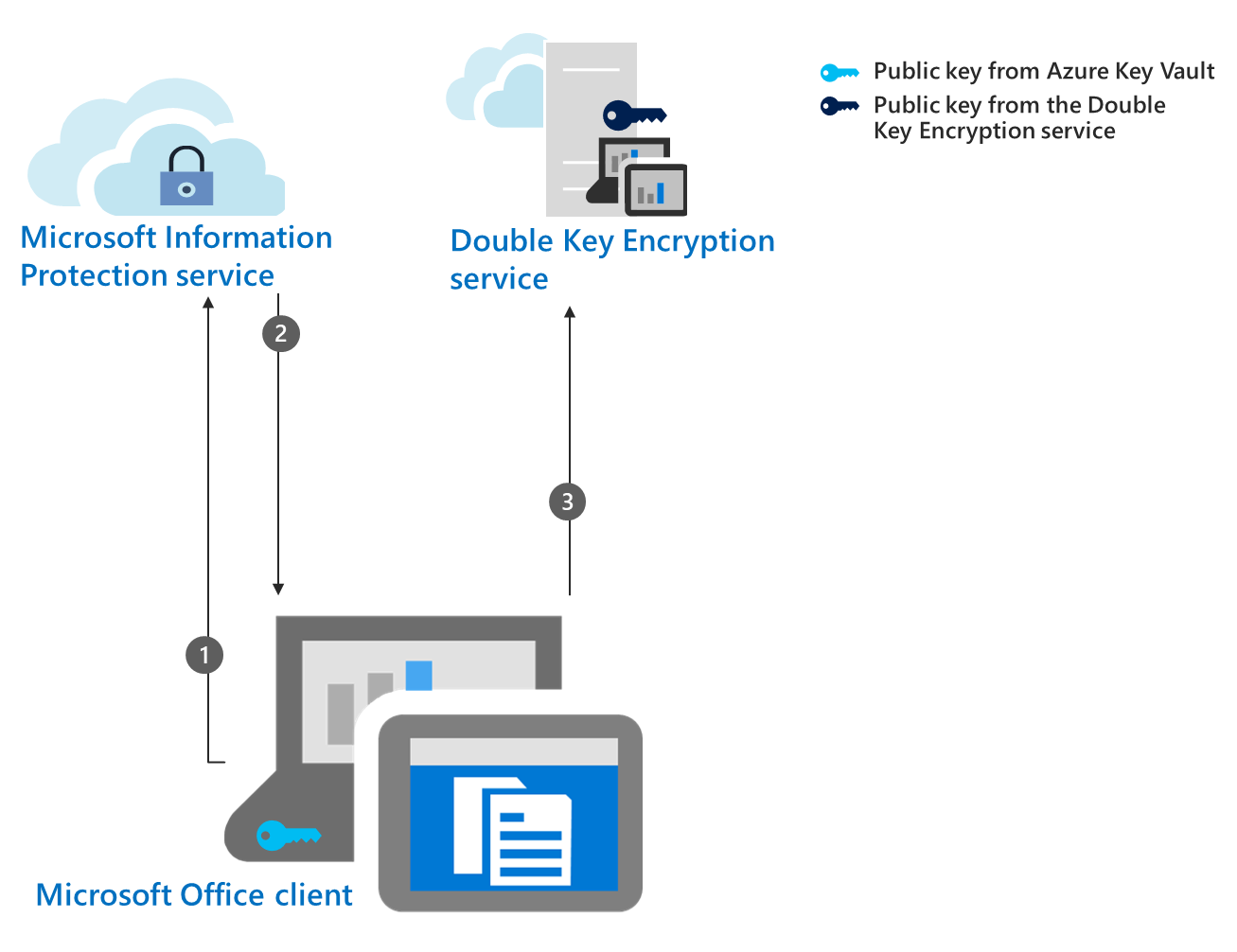

4단계: DKE 키 수집 및 캐시

이중 키 암호화 서비스는 이 공개 키를 Office 클라이언트로 보냅니다. 클라이언트는 구성한 기간 동안 디바이스의 키를 캐시합니다. Azure의 키와 달리

이중 키 암호화 서비스에서 호스트하는 키에 대한 캐시 기간을 설정할 필요가 없습니다.

캐시 기간을 설정하려는 경우 이중 키 암호화 서비스를 배포하거나 배포한 후에 설정할 수 있습니다.

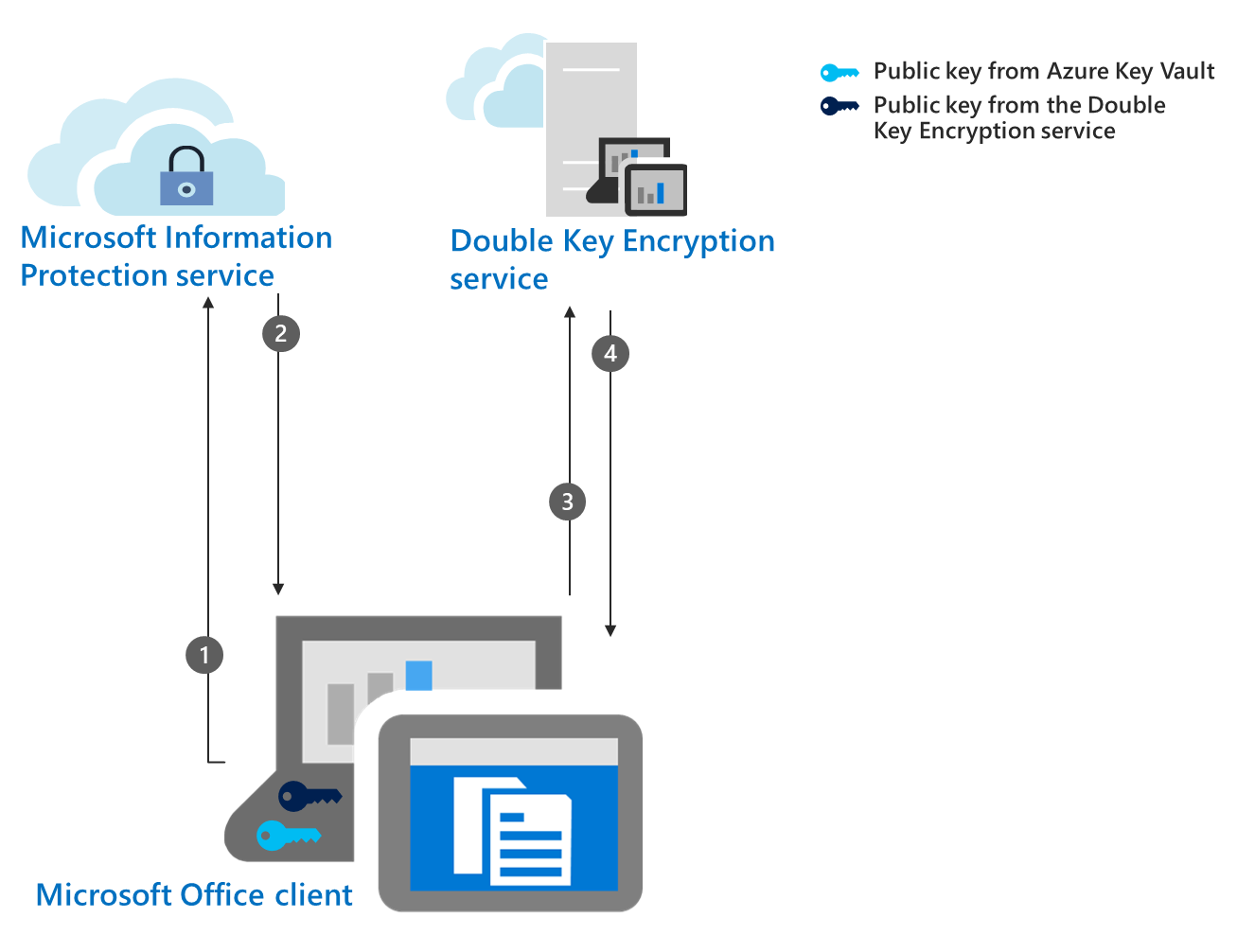

5단계: DKE 키로 문서 보호

Microsoft Office 클라이언트는 이중 키 암호화 서비스에서 검색된 공개 키를 사용하여 콘텐츠에 대한 액세스를 제어 하는 메타데이터 부분을 암호화합니다.

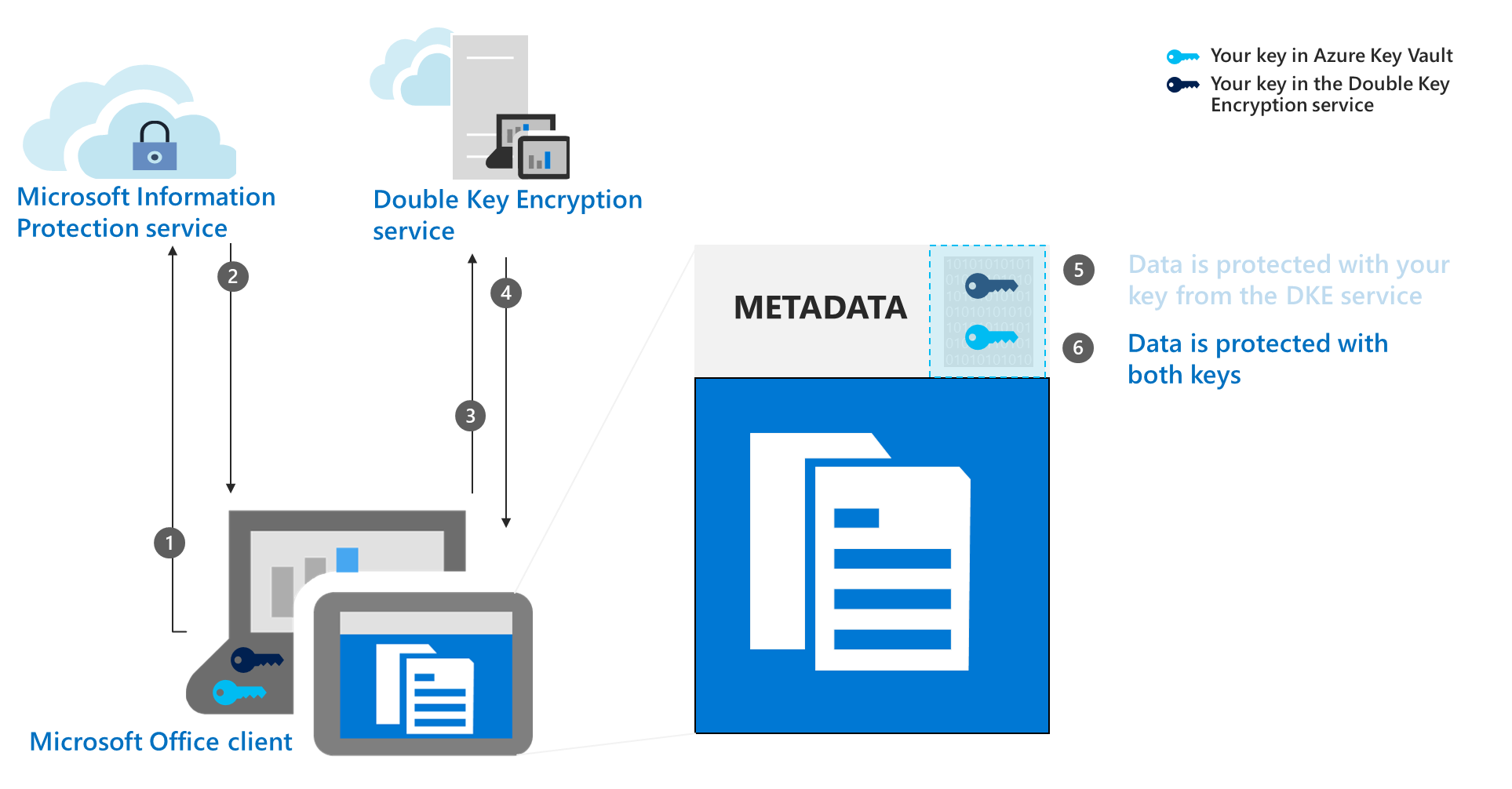

6단계: Azure 키로 문서 보호

Microsoft Office 클라이언트는 Azure의 공개 키를 사용하여 문서 메타데이터의 이미 암호화된 부분을 암호화합니다.

이제 데이터가 두 키로 보호됩니다.

DKE에 대한 시스템 및 라이선스 요구 사항

이 섹션에서는 환경에 DKE를 성공적으로 배포하기 전에 충족해야 하는 서버 및 클라이언트 시스템 및 구성 요구 사항을 자세히 설명합니다.

DKE에 대한 라이선스 요구 사항

이중 키 암호화는 Microsoft 365 E5 함께 제공됩니다. Microsoft 365 E5 라이선스가 없는 경우 평가판에 등록할 수 있습니다. 이러한 라이선스에 대한 자세한 내용은 보안 & 규정 준수에 대한 Microsoft 365 라이선스 지침을 참조하세요.

DKE에 Azure Rights Management 서비스가 필요합니다.

DKE는 민감도 레이블에서 작동하며 Microsoft Purview Information Protection 권한 관리를 사용하여 암호화해야 합니다.

Office 앱에 대한 DKE 레이블 지정 요구 사항

Office 앱에 기본 제공되는 민감도 레이블을 사용하여 Word, Excel, PowerPoint 및 Outlook에서 DKE를 지원합니다. 지원되는 버전은 기능 테이블 및 DKE(이중 키 암호화) 행을 참조하세요.

클라이언트 컴퓨터의 DKE

사용자는 이러한 인터페이스를 통해 DKE 민감도 레이블을 적용합니다.

Windows Office 앱의 민감도 레이블 지정

Windows 파일 탐색기 파일 레이블 Microsoft Purview Information Protection

powerShell Microsoft Purview Information Protection

Microsoft Purview Information Protection 스캐너

보호된 문서를 보호하고 사용하려는 각 클라이언트 컴퓨터에 필수 구성 요소를 설치합니다.

DKE로 보호된 콘텐츠를 저장하고 보기 위한 지원되는 환경

지원되는 애플리케이션. Word, Excel, PowerPoint 및 Outlook을 포함하여 Windows에서 클라이언트를 엔터프라이즈용 Microsoft 365 앱.

온라인 콘텐츠 지원. SharePoint와 OneDrive 모두에서 이중 키 암호화로 보호되는 문서와 파일을 온라인으로 저장할 수 있습니다. 이러한 위치에 업로드하기 전에 지원되는 애플리케이션에서 DKE를 사용하여 문서 및 파일에 레이블을 지정하고 보호해야 합니다. 전자 메일로 암호화된 콘텐츠를 공유할 수 있지만 암호화된 문서와 파일은 온라인으로 볼 수 없습니다. 대신 로컬 컴퓨터에서 지원되는 데스크톱 애플리케이션 및 클라이언트를 사용하여 보호된 콘텐츠를 확인해야 합니다.

Office 앱 외부의 레이블 지정 시나리오 마우스 오른쪽 단추 클릭 옵션, powerShell 레이블 지정 cmdlet Microsoft Purview Information Protection 파일 탐색기 Microsoft Purview Information Protection 파일 레이블을 사용하여 Office 앱 외부에서 DKE 레이블 적용 스캐너를 Microsoft Purview Information Protection.

Office 앱 외부에서 DKE로 보호되는 콘텐츠 보기 Microsoft Purview Information Protection Viewer를 사용하여 DKE로 보호되는 전자 메일 및 PDF와 같은 문서를 사용할 수 있습니다.

암호화 전용 및 전달 금지 시나리오. 암호화 전용 및 전달 금지는 DKE에서 지원되지 않습니다.