권한이 부여된 액세스 관리에 대한 자세한 정보

Microsoft Purview Privileged Access Management를 사용하면 Office 365 권한 있는 관리자 작업에 대한 세부적인 액세스 제어가 가능합니다. 중요한 데이터에 대한 액세스 또는 중요한 구성 설정에 대한 액세스가 진행 중인 기존의 권한 있는 관리자 계정을 사용하는 위반로부터 조직을 보호할 수 있습니다. Privileged Access Management는 사용자가 범위가 넓고 시간 제한이 큰 승인 워크플로를 통해 권한 있는 작업을 완료하기 위해 제시간에 액세스 권한을 요청해야 합니다. 이 구성을 통해 사용자는 중요한 데이터나 중요한 구성 설정에 노출될 위험 없이 당면한 작업을 수행할 수 있는 액세스 권한을 얻을 수 있습니다. 권한 있는 액세스 관리를 사용하도록 설정하면 organization 0개의 스탠딩 권한으로 작동하고 서있는 관리 액세스 취약성에 대한 방어 계층을 제공할 수 있습니다.

통합 고객 Lockbox 및 권한 있는 액세스 관리 워크플로에 대한 간략한 개요는 이 고객 Lockbox 및 권한 있는 액세스 관리 비디오를 참조하세요.

팁

E5 고객이 아닌 경우 90일 Microsoft Purview 솔루션 평가판을 사용하여 조직이 데이터 보안 및 규정 준수 요구 사항을 관리하는 데 도움이 되는 추가 Purview 기능을 살펴보세요. Microsoft Purview 규정 준수 포털 평가판 허브에서 지금 시작하세요. 등록 및 평가판 조건에 대한 세부 정보를 알아봅니다.

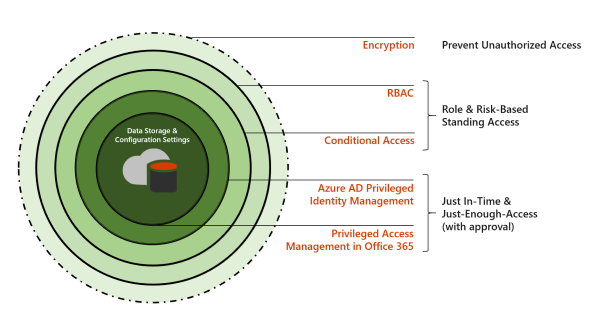

보호 계층

권한 있는 액세스 관리 는 Microsoft 365 보안 아키텍처 내의 다른 데이터 및 액세스 기능 보호를 보완합니다. 권한 있는 액세스 관리 를 보안에 대한 통합 및 계층적 접근 방식의 일부로 포함하면 중요한 정보 및 Microsoft 365 구성 설정의 보호를 최대화하는 보안 모델을 제공할 수 있습니다. 다이어그램에 표시된 바와 같이 권한 있는 액세스 관리는 Microsoft 365 데이터의 기본 암호화 및 Microsoft 365 서비스의 역할 기반 액세스 제어 보안 모델과 함께 제공되는 보호를 기반으로 합니다. Microsoft Entra Privileged Identity Management 사용하는 경우 이러한 두 기능은 서로 다른 범위에서 Just-In-Time 액세스를 통해 액세스 제어를 제공합니다.

권한 있는 액세스 관리는 작업 수준에서 정의되고 범위가 지정되며, Microsoft Entra Privileged Identity Management 여러 작업을 실행할 수 있는 기능으로 역할 수준에서 보호를 적용합니다. Microsoft Entra Privileged Identity Management 주로 AD 역할 및 역할 그룹에 대한 액세스를 관리할 수 있는 반면 Microsoft Purview Privileged Access Management는 작업 수준에서만 적용됩니다.

이미 Microsoft Entra Privileged Identity Management 사용하는 동안 권한 있는 액세스 관리 사용: 권한 있는 액세스 관리를 추가하면 Microsoft 365 데이터에 대한 권한 있는 액세스를 위한 또 다른 세분화된 보호 및 감사 기능이 제공됩니다.

이미 Microsoft Purview Privileged Access Management를 사용하는 동안 Microsoft Entra Privileged Identity Management 사용: Microsoft Entra Privileged Identity Management 추가 Microsoft Purview Privileged Access Management로 사용자 역할 또는 ID에 의해 주로 정의된 Microsoft 365 외부의 데이터에 대한 권한 있는 액세스를 확장할 수 있습니다.

권한 있는 액세스 관리 아키텍처 및 프로세스 흐름

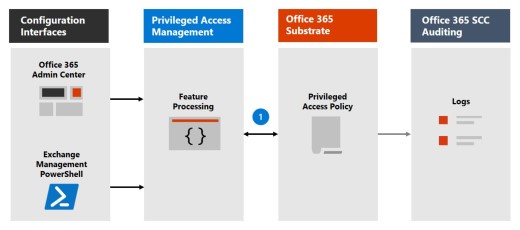

다음 프로세스 흐름은 각각 권한 있는 액세스의 아키텍처와 Microsoft 365 기판, 감사 및 Exchange Management Runspace와 상호 작용하는 방법을 간략하게 설명합니다.

1단계: 권한 있는 액세스 정책 구성하기

Microsoft 365 관리 센터 또는 Exchange Management PowerShell을 사용하여 권한 있는 액세스 정책을 구성하는 경우 Microsoft 365 기판에서 정책 및 권한 있는 액세스 기능 프로세스 및 정책 특성을 정의합니다. 활동은 감사 로그에 기록됩니다. 이 정책은 이제 사용하도록 설정되었으며 승인을 위해 들어오는 요청을 처리할 준비가 완료되었습니다.

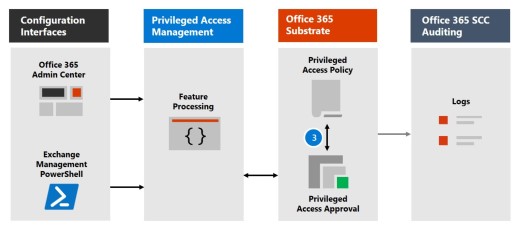

2단계: 액세스 요청

Microsoft 365 관리 센터 또는 Exchange Management PowerShell을 사용하여 사용자는 관리자 권한 또는 권한 있는 작업에 대한 액세스를 요청할 수 있습니다. 권한 있는 액세스 기능은 구성된 권한 액세스 정책에 대한 처리를 위해 Microsoft 365 하위 상자에 요청을 보내고 감사 로그에 활동을 기록합니다.

3단계: 액세스 승인

승인 요청이 생성되며, 보류 중인 요청 알림이 승인자에게 전자 메일로 전송됩니다. 승인될 경우, 권한 있는 액세스 요청은 승인으로 처리되며, 해당 작업은 완료할 준비가 됩니다. 승인 거부될 경우, 해당 작업은 차단되며, 요청자에 대한 액세스 권한이 부여되지 않습니다. 요청자는 전자 메일 메시지를 통해 요청 승인 또는 거부 관련 알림을 받습니다.

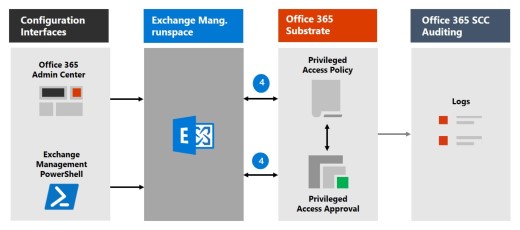

4단계: 액세스 처리

승인된 요청의 경우, 해당 작업은 Exchange 관리의 Runspace에서 실행됩니다. 승인은 권한 있는 액세스 정책에 대해 점검되며, Microsoft 365에서 처리됩니다. 작업에 대한 모든 작업은 감사 로그에 기록됩니다.

질문과 대답

Office 365 권한 있는 액세스를 사용할 수 있는 SKU는 무엇인가요?

다양한 Microsoft 365 및 Office 365 구독 및 추가 기능에 대해 고객이 권한 있는 액세스 관리를 사용할 수 있습니다. 자세한 내용은 권한 있는 액세스 관리 시작을 참조하세요 .

권한 있는 액세스는 언제 Exchange 이외의 Office 365 워크로드를 지원합니까?

권한 있는 액세스 관리는 곧 다른 Office 365 워크로드에서 사용할 수 있습니다. 자세한 내용은 Microsoft 365 로드맵 을 참조하세요.

내 organization 30개 이상의 권한 있는 액세스 정책이 필요합니다. 이 제한이 증가되나요?

예, 기능 로드맵에는 organization당 30개 권한 있는 액세스 정책의 현재 제한이 적용됩니다.

Office 365 권한 있는 액세스를 관리하려면 전역 관리 해야 하나요?

예, Office 365 권한 있는 액세스를 관리하는 계정에 할당된 전역 관리 역할이 필요합니다. 승인자 그룹에 포함된 사용자는 PowerShell을 사용하여 요청을 검토하고 승인하기 위해 전역 관리 또는 역할 관리 역할을 할당할 필요가 없습니다. 사용자는 Microsoft 365 관리 센터 권한 있는 액세스 요청을 요청, 검토 및 승인하기 위해 Exchange 관리자 역할이 할당되어야 합니다.

권한 있는 액세스 관리는 고객 Lockbox와 어떻게 관련되어 있나요?

고객 Lockbox 는 Microsoft가 데이터에 액세스할 때 조직에 대한 액세스 제어 수준을 허용합니다. 권한 있는 액세스 관리를 사용하면 모든 Microsoft 365 권한 있는 작업에 대해 organization 내에서 세분화된 액세스 제어를 수행할 수 있습니다.

시작할 준비가 되셨나요?

권한 있는 액세스 관리를 위한 organization 구성을 시작합니다.