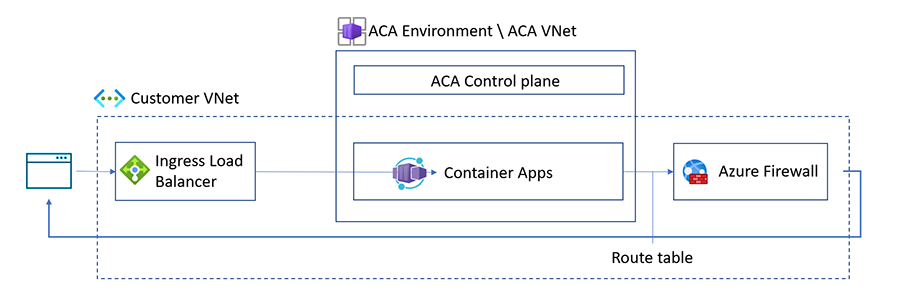

이 문서에서는 UDR(사용자 정의 경로)을 사용하여 Azure Container Apps 환경을 Azure Firewall과 통합하는 방법을 설명합니다. UDR을 사용하여 가상 네트워크 내에서 트래픽이 라우팅되는 방식을 제어할 수 있습니다. 트래픽을 모니터링하고 보안 정책을 적용하기 위한 중심점을 제공하는 Azure Firewall을 통해 컨테이너 앱의 모든 아웃바운드 트래픽을 라우팅할 수 있습니다. 이 설정은 잠재적인 위협으로부터 컨테이너 앱을 보호하는 데 도움이 됩니다. 또한 자세한 로그 및 모니터링 기능을 제공하여 규정 준수 요구 사항을 충족하는 데 도움이 됩니다.

UDR(사용자 정의 경로)

UDR(사용자 정의 경로) 및 NAT 게이트웨이를 통한 제어된 송신은 워크로드 프로필 환경에서만 지원됩니다.

UDR을 사용하여 Azure Firewall 또는 다른 네트워크 어플라이언스를 통해 컨테이너 앱에서 아웃바운드 트래픽을 제한할 수 있습니다. 자세한 내용은 사용자 정의 경로를 사용하여 Azure Container Apps에서 아웃바운드 트래픽 제어를 참조하세요.

UDR 구성은 Container Apps 환경 범위 외부에서 수행됩니다.

Azure는 만들 때 가상 네트워크에 대한 기본 경로 테이블을 만듭니다. 사용자 정의 경로 테이블을 구현하여 가상 네트워크 내에서 트래픽이 라우팅되는 방식을 제어할 수 있습니다. 예를 들어 컨테이너 앱에서 Azure Firewall로 라우팅하여 아웃바운드 트래픽을 제한하는 UDR을 만들 수 있습니다.

Azure Container Apps에서 Azure Firewall과 함께 UDR을 사용하는 경우 사용 중인 리소스에 따라 다음 애플리케이션 또는 네트워크 규칙을 방화벽의 허용 목록에 추가해야 합니다.

비고

시스템 요구 사항에 따라 애플리케이션 규칙이나 네트워크 규칙 중 하나만 구성하면 됩니다. 두 가지를 동시에 구성할 필요는 없습니다.

애플리케이션 규칙

애플리케이션 규칙은 애플리케이션 레이어를 기준으로 트래픽을 허용하거나 거부합니다. 시나리오에 따라 다음 아웃바운드 방화벽 애플리케이션 규칙이 필요합니다.

| 시나리오 | FQDN | 설명 |

|---|---|---|

| 모든 시나리오 |

mcr.microsoft.com, *.data.mcr.microsoft.com |

Azure Container Apps에서는 MCR(Microsoft Container Registry)의 이러한 FQDN을 사용합니다. Azure Firewall과 함께 Azure Container Apps를 사용하는 경우 이러한 애플리케이션 규칙이나 MCR의 네트워크 규칙을 허용 목록에 추가해야 합니다. |

| 모든 시나리오 |

packages.aks.azure.com, acs-mirror.azureedge.net |

이러한 FQDN은 Kubernetes 및 Azure CNI 이진 파일을 다운로드하고 설치하기 위해 기본 AKS 클러스터에 필요합니다. Azure Firewall과 함께 Azure Container Apps를 사용하는 경우 이러한 애플리케이션 규칙이나 MCR의 네트워크 규칙을 허용 목록에 추가해야 합니다. 자세한 내용은 Azure Global 필수 FQDN/애플리케이션 규칙을 참조하세요. |

| ACR(Azure Container Registry) |

Your-ACR-address, *.blob.core.windows.net, login.microsoft.com |

이러한 FQDN은 ACR 및 Azure Firewall에서 Azure Container Apps를 사용할 때 필요합니다. |

| Azure Key Vault (애저 키 볼트) |

Your-Azure-Key-Vault-address, login.microsoft.com |

이러한 FQDN은 Azure Key Vault의 네트워크 규칙에 필요한 서비스 태그 외에 필요합니다. |

| 관리되는 식별 |

*.identity.azure.net, login.microsoftonline.com, *.login.microsoftonline.com*.login.microsoft.com |

이러한 FQDN은 Azure Container Apps의 Azure Firewall에서 관리 ID를 사용할 때 필요합니다. |

| Aspire 대시보드 | https://<YOUR-CONTAINERAPP-REGION>.ext.azurecontainerapps.dev |

가상 네트워크로 구성된 환경에서 Aspire 대시보드를 사용하는 경우 이 FQDN이 필요합니다. FQDN을 컨테이너 앱의 지역으로 업데이트하세요. |

| Docker Hub 레지스트리 |

hub.docker.com, registry-1.docker.ioproduction.cloudflare.docker.com |

Docker Hub 레지스트리를 사용하고 방화벽을 통해 액세스하려는 경우 이러한 FQDN을 방화벽에 추가해야 합니다. |

네트워크 규칙

네트워크 규칙은 네트워크 및 전송 레이어를 기준으로 트래픽을 허용하거나 거부합니다. Azure Container Apps에서 Azure Firewall과 함께 UDR을 사용하는 경우 시나리오에 따라 다음 아웃바운드 방화벽 네트워크 규칙을 추가해야 합니다.

| 시나리오 | 서비스 태그 | 설명 |

|---|---|---|

| 모든 시나리오 |

MicrosoftContainerRegistry, AzureFrontDoorFirstParty |

MCR(Microsoft Container Registry)용 서비스 태그는 Azure Container Apps에서 사용됩니다. Azure Firewall과 함께 Azure Container Apps를 사용하는 경우 이러한 네트워크 규칙이나 MCR에 대한 애플리케이션 규칙을 허용 목록에 추가해야 합니다. |

| ACR(Azure Container Registry) |

AzureContainerRegistry, AzureActiveDirectory |

Azure Container Apps와 함께 ACR을 사용하는 경우 Azure Container Registry에서 사용하는 이러한 네트워크 규칙을 구성해야 합니다. |

| Azure Key Vault (애저 키 볼트) |

AzureKeyVault, AzureActiveDirectory |

이러한 서비스 태그는 Azure Key Vault의 네트워크 규칙에 대한 FQDN 외에 필요합니다. |

| 관리되는 식별 | AzureActiveDirectory |

Azure Container Apps에서 관리 ID를 사용하는 경우 관리 ID에서 사용하는 이러한 네트워크 규칙을 구성해야 합니다. |

비고

이 문서에 나열되지 않은 Azure Firewall에서 사용 중인 Azure 리소스의 경우 서비스 태그 설명서를 참조하세요.