이 문서에서는 Snowflake 및 Microsoft Entra ID에서 사용자 및 그룹을 자동으로 프로비전 및 프로비전 해제하여 Snowflake Microsoft Entra ID를 구성하는 단계를 보여 줍니다. 이 서비스가 수행하는 작업, 작동 방식 및 질문과 대답에 대한 중요한 내용은 Microsoft Entra ID에서 자동화된 SaaS 앱 사용자 프로비저닝이란?을 참조하세요..

지원되는 기능

- Snowflake에서 사용자 만들기

- Snowflake에서 더 이상 액세스할 필요가 없는 사용자 제거

- Microsoft Entra ID와 Snowflake 간에 사용자 특성을 동기화된 상태로 유지

- Snowflake에서 그룹 및 그룹 멤버십 프로비전하기

- Snowflake에 Single Sign-On 허용(권장)

필수 조건

이 문서에 설명된 시나리오에서는 다음과 같은 필수 구성 요소가 이미 있다고 가정합니다.

- Microsoft Entra 테넌트

- 애플리케이션 관리자, 클라우드 애플리케이션 관리자또는 애플리케이션 소유자.

- 스노우플레이크 테넌트

- ACCOUNTADMIN 역할을 가진 Snowflake에서 하나 이상의 사용자입니다.

1단계: 프로비전 배포 계획 세우기

- 프로비저닝 서비스의 작동 방식에 대해 알아봅니다.

- 프로비저닝 의범위에 포함된 사용자를 결정합니다.

- Microsoft Entra ID와 Snowflake 간에 어떤 데이터를매핑할지 결정합니다.

2단계: Microsoft Entra ID를 사용하여 프로비저닝을 지원하도록 Snowflake 구성

Microsoft Entra ID를 사용하여 자동 사용자 프로비저닝을 위해 Snowflake를 구성하기 전에 Snowflake에서 SCIM(도메인 간 ID 관리) 프로비저닝을 사용하도록 설정해야 합니다.

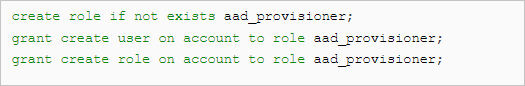

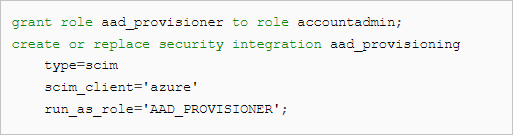

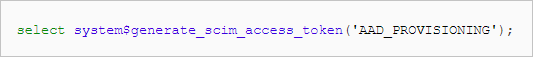

Snowflake에 관리자로 로그인하고 Snowflake 워크시트 인터페이스 또는 SnowSQL에서 다음을 실행합니다.

use role accountadmin; create role if not exists aad_provisioner; grant create user on account to role aad_provisioner; grant create role on account to role aad_provisioner; grant role aad_provisioner to role accountadmin; create or replace security integration aad_provisioning type = scim scim_client = 'azure' run_as_role = 'AAD_PROVISIONER'; select system$generate_scim_access_token('AAD_PROVISIONING');ACCOUNTADMIN 역할을 사용합니다.

사용자 지정 역할 AAD_PROVISIONER 만듭니다. Microsoft Entra ID에서 생성된 Snowflake의 모든 사용자와 역할은 AAD_PROVISIONER 역할에 의해 관리됩니다.

ACCOUNTADMIN 역할이 AAD_PROVISIONER 사용자 지정 역할을 사용하여 보안 통합을 만들도록 합니다.

나중에 사용할 수 있도록 권한 부여 토큰을 만들고 클립보드에 복사하고 안전하게 저장합니다. 각 SCIM REST API 요청에 이 토큰을 사용하고 요청 헤더에 배치합니다. 액세스 토큰은 6개월 후에 만료되며 이 문을 사용하여 새 액세스 토큰을 생성할 수 있습니다.

3단계: Microsoft Entra 애플리케이션 갤러리에서 Snowflake 추가

Microsoft Entra 애플리케이션 갤러리에서 Snowflake를 추가하여 Snowflake에 대한 프로비저닝 관리를 시작합니다. 이전에 SSO(Single Sign-On)에 Snowflake를 설정한 경우 동일한 애플리케이션을 사용할 수 있습니다. 그러나 통합을 처음 테스트할 때는 별도의 앱을 만드는 것이 좋습니다. 갤러리애플리케이션을 추가하는 방법에 대해 자세히 알아봅니다.

4단계: 프로비저닝의 범위에 포함된 대상 정의

Microsoft Entra 프로비저닝 서비스를 사용하면 애플리케이션에 대한 할당 또는 사용자 또는 그룹의 특성에 따라 프로비전되는 사용자의 범위를 지정할 수 있습니다. 할당에 따라 앱에 프로비전된 사용자의 범위를 지정하도록 선택한 경우 단계를 사용하여 애플리케이션사용자 및 그룹을 할당할 수 있습니다. 사용자 또는 그룹의 특성만을 기반으로 프로비전되는 사용자를 범위로 지정하도록 선택한 경우 범위 지정 필터 사용할있습니다.

소규모로 시작합니다. 모든 사용자에게 배포하기 전에 작은 사용자 및 그룹 집합으로 테스트합니다. 프로비저닝 범위가 할당된 사용자 및 그룹으로 설정된 경우 앱에 하나 또는 두 명의 사용자 또는 그룹을 할당하여 이를 제어할 수 있습니다. 모든 사용자 및 그룹으로 범위가 설정된 경우 특성 기반 범위 지정 필터를 지정할 수 있습니다.

추가 역할이 필요한 경우 애플리케이션 매니페스트 업데이트하여 새 역할을 추가할 수 있습니다.

5단계: Snowflake에 대한 자동 사용자 프로비저닝 구성

이 섹션에서는 Snowflake에서 사용자 및 그룹을 생성, 업데이트 및 비활성화하기 위해 Microsoft Entra 프로비저닝 서비스를 구성하는 단계를 안내합니다. Microsoft Entra ID에서 사용자 및 그룹 할당에 대한 구성을 기반으로 할 수 있습니다.

Microsoft Entra ID에서 Snowflake에 대한 자동 사용자 프로비저닝을 구성하려면 다음을 수행합니다.

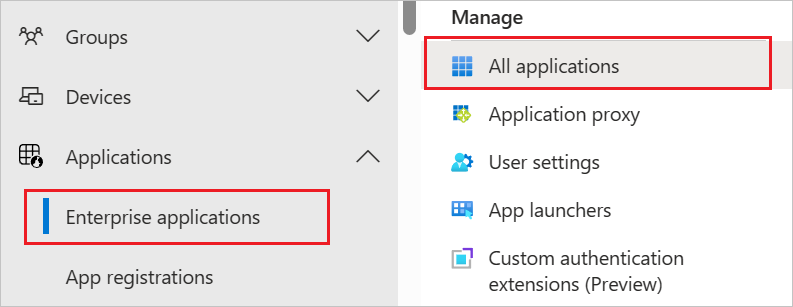

적어도 클라우드 애플리케이션 관리자로서 Microsoft Entra 관리 센터에 로그인하세요.

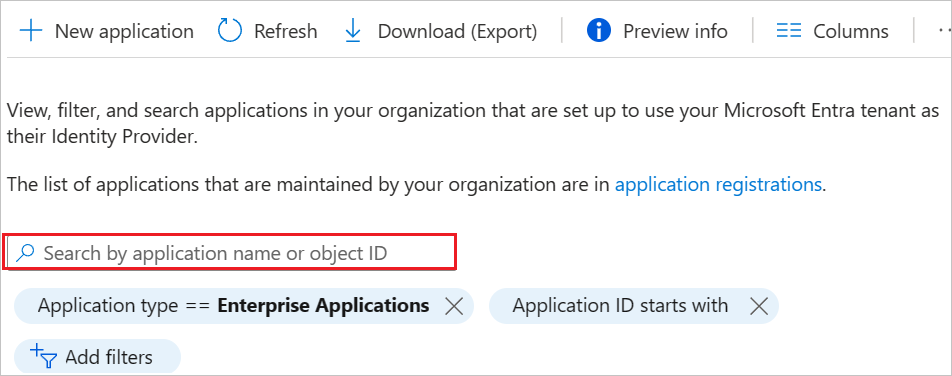

Entra ID>엔터프라이즈 애플리케이션으로 이동하십시오.

엔터프라이즈 애플리케이션 창을 보여 주는

애플리케이션 목록에서 Snowflake선택합니다.

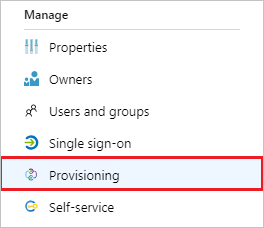

프로비저닝 탭을 선택합니다.

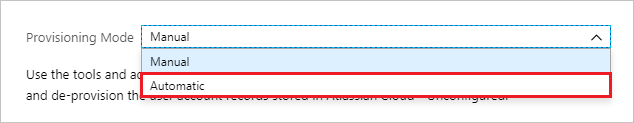

프로비전 모드를 자동으로 설정합니다.

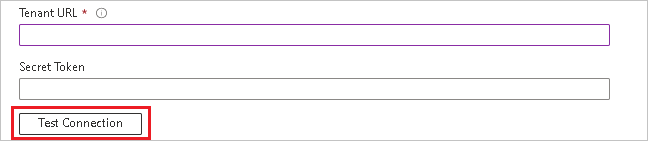

관리자 자격 증명 섹션에서 테넌트 URL 및 비밀 토큰 상자에서 이전에 검색한 SCIM 2.0 기본 URL 및 인증 토큰을 입력합니다.

비고

Snowflake SCIM 엔드포인트는

/scim/v2/추가된 Snowflake 계정 URL로 구성됩니다. 예를 들어 Snowflake 계정 이름이acme있고 Snowflake 계정이east-us-2Azure 지역에 있는 경우 테넌트 URL 값은https://acme.east-us-2.azure.snowflakecomputing.com/scim/v2.테스트 연결 선택하여 Microsoft Entra ID가 Snowflake에 연결할 수 있는지 확인합니다. 연결에 실패하면 Snowflake 계정에 관리자 권한이 있는지 확인하고 다시 시도합니다.

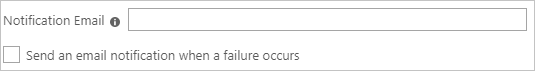

알림 이메일 상자에서 프로비저닝 오류 알림을 받을 사용자 또는 그룹의 이메일 주소를 입력합니다. 그런 다음 오류가 발생할 때 전자 메일 알림 보내기 확인란을 선택합니다.

저장을 선택합니다.

매핑 섹션에서 Microsoft Entra 사용자를 Snowflake동기화합니다.

특성 매핑 섹션에서 Microsoft Entra ID에서 Snowflake로 동기화되는 사용자 특성을 검토합니다. 일치 속성으로 선택한 특성은 업데이트 작업을 위해 Snowflake의 사용자 계정을 일치시키는 데 사용됩니다. 저장 단추를 선택하여 변경 내용을 커밋합니다.

특성 유형 활동적인 불리언 (Boolean) 디스플레이 이름 문자열 emails[type eq "업무용"].value 문자열 사용자 이름 문자열 name.givenName (이름.성명) 문자열 이름.성씨 문자열 익스터널아이디 문자열 urn:ietf:params:scim:schemas:extension:2.0:User:type User management - Snowflake 설명서 문자열 비고

이제 그룹 표시 이름 편집의 잠금이 해제되었습니다. 이전에는 Snowflake의 그룹 표시 이름을 변경할 수 없으므로 고객이 매핑을 편집할 수 없습니다. 이제 편집할 수 있습니다.

비고

Snowflake는 SCIM 프로비저닝 중에 사용자 지정 확장 사용자 특성을 지원합니다.

- 기본 역할

- 기본 창고

- 기본 보조 역할

- SNOWFLAKE 이름과 LOGIN_NAME 필드는 반드시 달라야 합니다.

Microsoft Entra SCIM 사용자 프로비저닝에서 Snowflake 사용자 지정 확장 특성을 설정하는 방법은 여기 설명합니다.

매핑 섹션에서 Microsoft Entra 그룹을 Snowflake동기화를 선택합니다.

특성 매핑 섹션에서 Microsoft Entra ID에서 Snowflake로 동기화되는 그룹 특성을 검토합니다. 일치 속성으로 선택한 특성은 업데이트 작업을 위해 Snowflake의 그룹을 일치시키는 데 사용됩니다. 저장 단추를 선택하여 변경 내용을 커밋합니다.

특성 유형 디스플레이 이름 문자열 구성원 참고 문헌 Snowflake에 Microsoft Entra 프로비저닝 서비스를 사용하도록 설정하려면 설정 섹션에서 프로비전 상태On 변경합니다.

프로비전 상태가 켜져 있음을 보여 주는

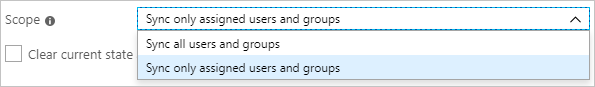

설정 섹션의 범위 원하는 값을 선택하여 Snowflake에 프로비전하려는 사용자 및 그룹을 정의합니다.

이 옵션을 사용할 수 없는 경우 관리자 자격 증명따라 필수 필드를 구성하고 저장을 선택하고 페이지를 새로 고칩니다.

프로비저닝할 준비가 되면 저장을 선택합니다.

이 작업은 설정 섹션의 범위 정의된 모든 사용자 및 그룹의 초기 동기화를 시작합니다. 초기 동기화를 수행하는 경우 후속 동기화보다 더 오랜 시간이 걸립니다. 후속 동기화는 Microsoft Entra 프로비저닝 서비스가 실행되는 한 약 40분마다 발생합니다.

6단계: 배포 모니터링

프로비저닝을 구성한 후 다음 리소스를 사용하여 배포를 모니터링합니다.

- 프로비저닝 로그 사용하여 성공적으로 프로비전되거나 실패한 사용자를 결정합니다.

- 진행률 표시줄을 통해 프로비저닝 주기 상태와 완료 정도를 확인합니다.

- 프로비저닝 구성이 비정상 상태인 것 같으면 애플리케이션이 격리됩니다. 애플리케이션 프로비저닝의 격리 상태에 대해 문서에서 더 알아보세요.

커넥터 제한 사항

Snowflake에서 생성된 SCIM 토큰은 6개월 후에 만료됩니다. 프로비저닝 동기화가 계속 작동하도록 하려면 만료되기 전에 이러한 토큰을 새로 고쳐야 합니다.

문제 해결 팁

Microsoft Entra 프로비저닝 서비스는 현재 특정 IP 범위에서 작동합니다. 필요한 경우 다른 IP 범위를 제한하고 이러한 특정 IP 범위를 애플리케이션의 허용 목록에 추가할 수 있습니다. 이 기술을 사용하면 Microsoft Entra 프로비저닝 서비스에서 애플리케이션으로의 트래픽 흐름을 허용합니다.

변경 사항 기록

- 2020년 7월 21일: 활성 특성을 통해 모든 사용자에 대해 일시 삭제를 사용하도록 설정했습니다.

- 2022년 10월 12일: Snowflake SCIM 구성이 업데이트되었습니다.