Azure Stack HCI에 대한 방화벽 요구 사항

적용 대상: Azure Stack HCI, 버전 23H2 및 22H2

이 문서에서는 Azure Stack HCI 운영 체제에 대한 방화벽을 구성하는 방법에 대한 지침을 제공합니다. 여기에는 아웃바운드 엔드포인트 및 내부 규칙 및 포트에 대한 방화벽 요구 사항이 포함됩니다. 또한 이 문서에서는 Microsoft Defender 방화벽에서 Azure 서비스 태그를 사용하는 방법에 대한 정보를 제공합니다.

이 문서에서는 선택적으로 매우 잠긴 방화벽 구성을 사용하여 허용 목록에 포함된 트래픽을 제외한 모든 대상에 대한 모든 트래픽을 차단하는 방법을 설명합니다.

네트워크에서 인터넷 액세스를 위해 프록시 서버를 사용하는 경우 Azure Stack HCI에 대한 프록시 설정 구성을 참조하세요.

Important

Azure Stack HCI 버전 23H2에 필요한 퍼블릭 엔드포인트에 액세스할 수 없으므로 Azure Express 경로 및 Azure Private Link는 Azure Stack HCI, 버전 23H2 또는 해당 구성 요소에 대해 지원되지 않습니다.

아웃바운드 엔드포인트에 대한 방화벽 요구 사항

조직의 방화벽에서 아웃바운드 네트워크 트래픽에 대한 포트 80 및 443을 여는 것은 Azure Stack HCI 운영 체제가 Azure 및 Microsoft Update에 연결하기 위한 연결 요구 사항을 충족합니다.

Azure Stack HCI는 다음을 위해 Azure에 주기적으로 연결해야 합니다.

- 잘 알려진 Azure IP

- 아웃바운드 방향

- 포트 80(HTTP) 및 443(HTTPS)

Important

Azure Stack HCI는 HTTPS 검사를 지원하지 않습니다. 연결 오류를 방지하기 위해 Azure Stack HCI의 네트워킹 경로를 따라 HTTPS 검사를 사용하지 않도록 설정해야 합니다.

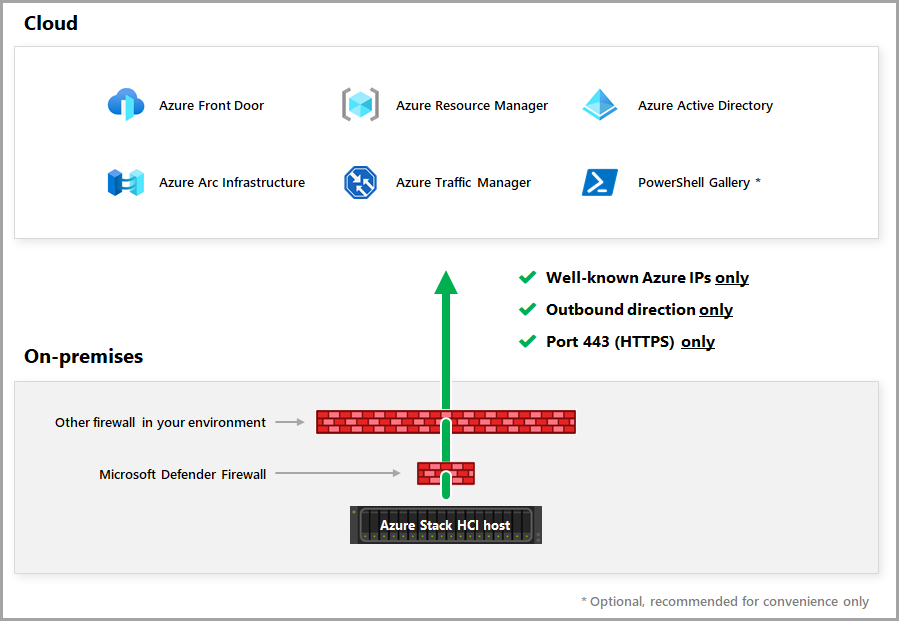

다음 다이어그램에 표시된 것처럼 Azure Stack HCI는 잠재적으로 둘 이상의 방화벽을 사용하여 Azure에 액세스할 수 있습니다.

Azure Stack HCI 23H2 배포에 필요한 방화벽 URL

Azure Stack HCI 버전 23H2부터 모든 클러스터는 자동으로 Azure Resource Bridge 및 AKS 인프라를 사용하도록 설정하고 Arc for Servers 에이전트를 사용하여 Azure 컨트롤 플레인에 연결합니다. 다음 표 의 HCI 특정 엔드포인트 목록과 함께 Azure Stack HCI 엔드포인트의 Azure Resource Bridge, Azure Stack HCI 엔드포인트의 AKS 및 Azure Arc 지원 서버 엔드포인트는 방화벽 허용 목록에 포함되어야 합니다.

HCI, Arc 지원 서버를 비롯한 미국 동부 통합 엔드포인트 목록의 경우 ARB 및 AKS는 다음을 사용합니다.

HCI, Arc 지원 서버, ARB 및 AKS를 비롯한 서유럽 통합 엔드포인트 목록은 다음과 같습니다.

HCI, Arc 지원 서버, ARB 및 AKS를 비롯한 오스트레일리아 동부 통합 엔드포인트 목록은 다음과 같습니다.

HCI, Arc 지원 서버, ARB 및 AKS를 비롯한 캐나다 중부 통합 엔드포인트 목록은 다음과 같습니다.

HCI, Arc 지원 서버, ARB 및 AKS를 비롯한 인도 중부 통합 엔드포인트 목록은 다음과 같습니다.

추가 Azure 서비스에 대한 방화벽 요구 사항

Azure Stack HCI에 대해 사용하도록 설정한 추가 Azure 서비스에 따라 추가 방화벽 구성을 변경해야 할 수 있습니다. 각 Azure 서비스에 대한 방화벽 요구 사항에 대한 자세한 내용은 다음 링크를 참조하세요.

- Azure Monitor 에이전트

- Azure Portal

- Azure Site Recovery

- Azure Virtual Desktop

- Microsoft Defender

- MMA(Microsoft Monitoring Agent) 및 Log Analytics 에이전트

- Qualys

- 원격 지원

- Windows Admin Center

- Azure Portal의 Windows Admin Center

내부 규칙 및 포트에 대한 방화벽 요구 사항

사이트 내 및 확장된 클러스터의 사이트 간에 모든 서버 노드 간에 적절한 네트워크 포트가 열려 있는지 확인합니다(확장된 클러스터 기능은 Azure Stack HCI 버전 22H2에서만 사용할 수 있음). 클러스터의 모든 서버 간에 ICMP, SMB(iWARP RDMA를 사용하는 경우 포트 445 및 SMB Direct용 포트 5445) 및 WS-MAN(포트 5985) 양방향 트래픽을 허용하려면 적절한 방화벽 규칙이 필요합니다.

Windows Admin Center에서 클러스터 만들기 마법사를 사용하여 클러스터를 만들 때 마법사는 장애 조치(failover) 클러스터링, Hyper-V 및 스토리지 복제본을 위해 클러스터의 각 서버에서 적절한 방화벽 포트를 자동으로 엽니다. 각 서버에서 다른 방화벽을 사용하는 경우 다음 섹션에 설명된 대로 포트를 엽니다.

Azure Stack HCI OS 관리

라이선스 및 청구를 포함하여 Azure Stack HCI OS 관리를 위해 온-프레미스 방화벽에 다음 방화벽 규칙이 구성되어 있는지 확인합니다.

| 규칙 | 작업 | 원본 | 대상 | 서비스 | 포트 |

|---|---|---|---|---|---|

| 클러스터 서버에서 Azure Stack HCI 서비스와의 인바운드/아웃바운드 트래픽 허용 | 허용 | 클러스터 서버 | 클러스터 서버 | TCP | 30301 |

Windows Admin Center

Windows Admin Center용 온-프레미스 방화벽에 다음 방화벽 규칙이 구성되어 있는지 확인합니다.

| 규칙 | 작업 | 원본 | 대상 | 서비스 | 포트 |

|---|---|---|---|---|---|

| Azure 및 Microsoft 업데이트에 대한 액세스 제공 | 허용 | Windows Admin Center | Azure Stack HCI | TCP | 445 |

| WinRM(Windows 원격 관리) 2.0 사용 HTTP 연결에서 명령을 실행하려면 원격 Windows 서버에서 |

허용 | Windows Admin Center | Azure Stack HCI | TCP | 5985 |

| HTTPS 연결에 WinRM 2.0을 사용하여 실행 원격 Windows 서버의 명령 |

허용 | Windows Admin Center | Azure Stack HCI | TCP | 5986 |

참고 항목

Windows Admin Center를 설치하는 동안 HTTPS를 통해 WinRM만 설정을 선택하면 포트 5986이 필요합니다.

Active Directory

Active Directory(로컬 보안 기관)에 대한 온-프레미스 방화벽에 다음 방화벽 규칙이 구성되어 있는지 확인합니다.

| 규칙 | 작업 | 원본 | 대상 | 서비스 | 포트 |

|---|---|---|---|---|---|

| ADWS(Active Directory 웹 서비스) 및 Active Directory 관리 게이트웨이 서비스에 대한 인바운드/아웃바운드 연결 허용 | 허용 | Active Directory Services | Azure Stack HCI | TCP | 9389 |

장애 조치(Failover) 클러스터링

장애 조치(failover) 클러스터링을 위해 온-프레미스 방화벽에 다음 방화벽 규칙이 구성되어 있는지 확인합니다.

| 규칙 | 작업 | 원본 | 대상 | 서비스 | 포트 |

|---|---|---|---|---|---|

| 장애 조치(failover) 클러스터 유효성 검사 허용 | 허용 | 관리 시스템 | 클러스터 서버 | TCP | 445 |

| RPC 동적 포트 할당 허용 | 허용 | 관리 시스템 | 클러스터 서버 | TCP | 최소 100 포트 포트 5000 이상 |

| RPC(원격 프로시저 호출 허용) | 허용 | 관리 시스템 | 클러스터 서버 | TCP | 135 |

| 클러스터 관리자 허용 | 허용 | 관리 시스템 | 클러스터 서버 | UDP | 137 |

| 클러스터 서비스 허용 | 허용 | 관리 시스템 | 클러스터 서버 | UDP | 3343 |

| 클러스터 서비스 허용(다음 동안 필요) 서버 조인 작업입니다.) |

허용 | 관리 시스템 | 클러스터 서버 | TCP | 3343 |

| ICMPv4 및 ICMPv6 허용 장애 조치(failover) 클러스터 유효성 검사 |

허용 | 관리 시스템 | 클러스터 서버 | 해당 없음 | 해당 없음 |

참고 항목

관리 시스템에는 Windows Admin Center, Windows PowerShell 또는 System Center Virtual Machine Manager와 같은 도구를 사용하여 클러스터를 관리하려는 컴퓨터가 포함됩니다.

Hyper-V

Hyper-V용 온-프레미스 방화벽에 다음 방화벽 규칙이 구성되어 있는지 확인합니다.

| 규칙 | 작업 | 원본 | 대상 | 서비스 | 포트 |

|---|---|---|---|---|---|

| 클러스터 통신 허용 | 허용 | 관리 시스템 | Hyper-V 서버 | TCP | 445 |

| RPC 엔드포인트 매퍼 및 WMI 허용 | 허용 | 관리 시스템 | Hyper-V 서버 | TCP | 135 |

| HTTP 연결 허용 | 허용 | 관리 시스템 | Hyper-V 서버 | TCP | 80 |

| HTTPS 연결 허용 | 허용 | 관리 시스템 | Hyper-V 서버 | TCP | 443 |

| 실시간 마이그레이션 허용 | 허용 | 관리 시스템 | Hyper-V 서버 | TCP | 6600 |

| VM 관리 서비스 허용 | 허용 | 관리 시스템 | Hyper-V 서버 | TCP | 2179 |

| RPC 동적 포트 할당 허용 | 허용 | 관리 시스템 | Hyper-V 서버 | TCP | 최소 100 포트 포트 5000 이상 |

참고 항목

RPC 동적 포트 할당을 허용하려면 포트 5000 이상의 포트 범위를 엽니다. 5000 미만의 포트는 이미 다른 애플리케이션에서 사용 중일 수 있으며 DCOM 애플리케이션과 충돌을 일으킬 수 있습니다. 이전 환경에서는 여러 시스템 서비스가 이러한 RPC 포트를 사용하여 서로 통신하기 때문에 최소 100개의 포트를 열어야 합니다. 자세한 내용은 방화벽을 사용하도록 RPC 동적 포트 할당을 구성하는 방법을 참조 하세요.

스토리지 복제본(확장된 클러스터)

스토리지 복제본(확장된 클러스터)에 대한 온-프레미스 방화벽에 다음 방화벽 규칙이 구성되어 있는지 확인합니다.

| 규칙 | 작업 | 원본 | 대상 | 서비스 | 포트 |

|---|---|---|---|---|---|

| 서버 메시지 블록 허용 (SMB) 프로토콜 |

허용 | 확장된 클러스터 서버 | 확장된 클러스터 서버 | TCP | 445 |

| Web Services-Management 허용 (WS-MAN) |

허용 | 확장된 클러스터 서버 | 확장된 클러스터 서버 | TCP | 5985 |

| ICMPv4 및 ICMPv6 허용 (다음을 사용하는 경우 Test-SRTopologyPowerShell cmdlet) |

허용 | 확장된 클러스터 서버 | 확장된 클러스터 서버 | 해당 없음 | 해당 없음 |

Microsoft Defender 방화벽 업데이트

이 섹션에서는 서비스 태그와 연결된 IP 주소가 운영 체제에 연결할 수 있도록 Microsoft Defender 방화벽을 구성하는 방법을 보여 줍니다. 서비스 태그는 지정된 Azure 서비스의 IP 주소 그룹을 나타냅니다. Microsoft는 서비스 태그에 포함된 IP 주소를 관리하고 IP 주소가 변경되면 자동으로 서비스 태그를 업데이트하여 업데이트를 최소한으로 유지합니다. 자세한 내용은 가상 네트워크 서비스 태그를 참조 하세요.

운영 체제를 실행하는 대상 컴퓨터인 Azure IP 범위 및 서비스 태그 – 퍼블 릭 클라우드로 JSON 파일을 다운로드합니다.

다음 PowerShell 명령을 사용하여 JSON 파일을 엽니다.

$json = Get-Content -Path .\ServiceTags_Public_20201012.json | ConvertFrom-Json서비스 태그와 같은

AzureResourceManager지정된 서비스 태그에 대한 IP 주소 범위 목록을 가져옵니다.$IpList = ($json.values | where Name -Eq "AzureResourceManager").properties.addressPrefixes허용 목록을 사용하는 경우 IP 주소 목록을 외부 회사 방화벽으로 가져옵니다.

IP 주소 범위 목록에 대한 아웃바운드 443(HTTPS) 트래픽을 허용하도록 클러스터의 각 서버에 대한 방화벽 규칙을 만듭니다.

New-NetFirewallRule -DisplayName "Allow Azure Resource Manager" -RemoteAddress $IpList -Direction Outbound -LocalPort 443 -Protocol TCP -Action Allow -Profile Any -Enabled True

다음 단계

자세한 내용은 다음 항목을 참조하십시오.

- Windows 원격 관리에 대한 설치 및 구성의 Windows 방화벽 및 WinRM 2.0 포트 섹션