자습서: Azure Active Directory B2C로 Experian 구성

이 자습서에서는 Azure AD B2C(Azure Active Directory B2C)를 사용자 ID를 확인하는 서비스인 Experian CrossCore와 통합하는 방법을 알아봅니다. 등록 시 사용자가 제공한 정보를 기반으로 위험 분석을 수행합니다. CrossCore는 사용자의 로그인 여부를 허용합니다.

Experian 솔루션, 서비스 등에 대해 자세히 알아봅니다.

이 자습서에서는 CrossCore 위험 분석에서 다음 특성을 사용할 수 있습니다.

- 메일

- IP 주소

- 이름

- 중간 이름(Middle Name)

- Surname

- 주소

- City

- 시/도 또는 시/군/구

- 우편 번호

- 국가 또는 지역

- 전화 번호

필수 조건

시작하려면 다음이 필요합니다.

- Microsoft Entra 구독

- 아직 없으면 Azure 체험 계정을 얻을 수 있습니다.

- Azure 구독에 연결된 Azure AD B2C 테넌트

시나리오 설명

Experian 통합에는 다음 구성 요소가 포함됩니다.

- Azure AD B2C: IdP(ID 공급자)라고도 하는 사용자 자격 증명을 확인하는 권한 부여 서버

- Experian CrossCore: 이 서비스는 사용자로부터 입력을 받아 ID를 확인합니다.

- 사용자 지정 REST API: Azure AD B2C와 CrossCore 간의 통합을 구현합니다.

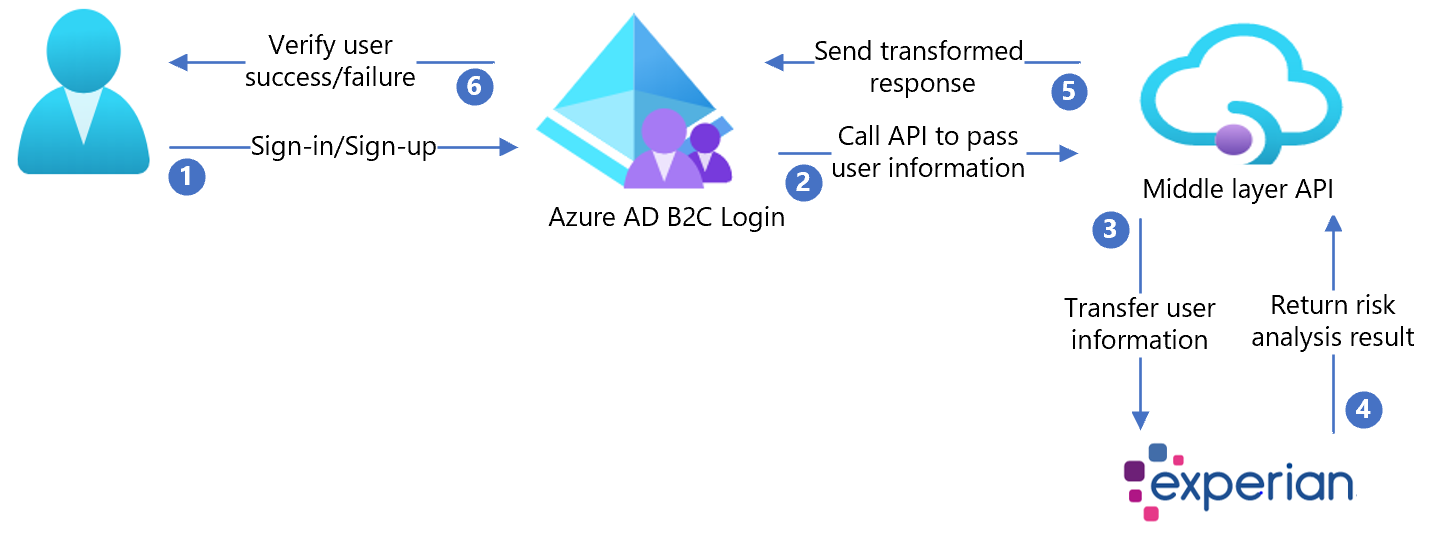

다음 아키텍처 다이어그램은 구현된 상황을 보여줍니다.

- 사용자는 로그인 페이지에 도착하여 새 계정을 만들고 정보를 입력합니다. Azure AD B2C는 사용자 특성을 수집합니다.

- Azure AD B2C는 중간 계층 API를 호출하고 사용자 특성을 전달합니다.

- 중간 계층 API는 사용자 특성을 수집하여 Experian CrossCore 지원 형식으로 변환합니다. 그런 다음 Experian CrossCore로 보냅니다.

- Experian은 위험 분석을 기반으로 사용자 식별의 유효성을 검사하는 정보를 사용합니다. 그런 다음, 중간 계층 API에 결과를 반환합니다.

- 중간 계층 API는 정보를 처리하고 관련 정보를 JSON 형식으로 Azure AD B2C에 보냅니다.

- Azure AD B2C는 중간 계층 API에서 정보를 받습니다. 실패하면 오류 메시지가 나타납니다. 성공하면 사용자가 인증되고 디렉터리에 기록됩니다.

Experian으로 온보딩

- Experian 계정을 만듭니다. 시작하려면 Experian으로 이동하여 연락처 양식을 보려면 아래로 스크롤합니다.

- 계정이 만들어지면 API 구성에 대한 정보를 받습니다. 다음 섹션에서는 프로세스를 계속합니다.

Experian을 사용하여 Azure AD B2C 구성

API 배포

- Azure 서비스에 파트너 통합 배포: /CrossCoreIntegrationApi.sln으로 이동합니다.

- Visual Studio에서 코드를 게시합니다.

참고 항목

배포된 서비스 URL을 사용하여 필요한 설정으로 Microsoft Entra ID를 구성합니다.

클라이언트 인증서 배포

Experian API 호출은 Experian에서 제공하는 클라이언트 인증서로 보호됩니다.

- 프라이빗 클라이언트 인증서의 지침을 따릅니다.

- Azure 앱 서비스에 인증서를 업로드합니다.

샘플 정책에는 두 단계가 있습니다.

- 인증서 업로드.

- 인증서의 지문을 사용하여

WEBSITE_LOAD_ROOT_CERTIFICATES키를 설정합니다.

API를 구성합니다.

애플리케이션 설정은 Azure의 App Service에서 구성할 수 있습니다. 리포지토리에 체크인하지 않고 설정을 구성하려면 이 방법을 사용합니다.

REST API에 다음 애플리케이션 설정을 제공합니다.

| 애플리케이션 설정 | 원본 | 주의 |

|---|---|---|

| CrossCoreConfig:TenantId | Experian 계정 구성 | 해당 없음 |

| CrossCoreConfig:OrgCode | Experian 계정 구성 | 해당 없음 |

| CrossCore:ApiEndpoint | Experian 계정 구성 | 해당 없음 |

| CrossCore:ClientReference | Experian 계정 구성 | 해당 없음 |

| CrossCore:ModelCode | Experian 계정 구성 | 해당 없음 |

| CrossCore:OrgCode | Experian 계정 구성 | 해당 없음 |

| CrossCore:SignatureKey | Experian 계정 구성 | 해당 없음 |

| CrossCore:TenantId | Experian 계정 구성 | 해당 없음 |

| CrossCore:CertificateThumbprint | Experian 인증서 | 해당 없음 |

| BasicAuth:ApiUsername | API에 대한 사용자 이름 정의 | ExtId 구성에서 사용됨 |

| BasicAuth:ApiPassword | API에 대한 암호를 정의합니다. | ExtId 구성에서 사용됨 |

API 정책 키 만들기

사용자 지정 정책 시작 팩을 참조하여 다음에 대해 각각 하나씩 두 개의 정책 키를 만듭니다.

- API 사용자 이름

- HTTP 기본 인증을 위해 정의한 API 암호

참고 항목

나중에 정책을 구성하기 위한 키가 필요합니다.

구성 값 바꾸기

파트너 통합 사용자 지정 정책에서 다음 자리 표시자를 찾아 인스턴스의 해당 값으로 바꿉니다.

| 자리 표시자 | 대체할 값 | 예시 |

|---|---|---|

| {your_tenant_name} | 테넌트 약식 이름 | yourtenant.onmicrosoft.com의 "yourtenant" |

| {your_trustframeworkbase_policy} | Trustframeworkbase.xml 정책의 Azure AD B2C 이름 | B2C_1A_experian_TrustFrameworkBase |

| {your_tenant_IdentityExperienceFramework_appid} | Azure AD B2C 테넌트에 구성된 IdentityExperienceFramework 앱의 앱 ID | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | Azure AD B2C 테넌트에 구성된 ProxyIdentityExperienceFramework 앱의 앱 ID | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | 테넌트 스토리지 애플리케이션의 앱 ID | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | 테넌트 스토리지 애플리케이션의 개체 ID | 01234567-89ab-cdef-0123-456789abcdef |

| {your_api_username_key_name} | API 정책 키 만들기에서 만든 사용자 이름 키 이름 | B2C_1A_RestApiUsername |

| {your_api_password_key_name} | API 정책 키 만들기에서 만든 암호 키 이름 | B2C_1A_RestApiPassword |

| {your_app_service_URL} | 설정한 앱 서비스 URL | https://yourapp.azurewebsites.net |

Azure AD B2C 정책 구성

Azure AD B2C 테넌트를 설정하고 정책을 구성하는 방법은 사용자 지정 정책 시작 팩을 참조하세요.

참고 항목

이 샘플 정책은 Active Directory B2C 사용자 지정 정책 starterpack/LocalAccounts를 기반으로 합니다.

팁

고객이 특성 모음 페이지에 동의 알림을 추가하는 것이 좋습니다. ID 검증을 위해 정보가 타사 서비스로 이동함을 사용자에게 알립니다.

사용자 흐름 테스트

- Azure AD B2C 테넌트를 열고 정책 아래에서 사용자 흐름을 선택합니다.

- 이전에 만든 사용자 흐름을 선택합니다.

- 사용자 흐름 실행을 선택합니다.

- 애플리케이션: 등록된 앱(예: JWT).

- 회신 URL: 리디렉션 URL.

- 사용자 흐름 실행을 선택합니다.

- 등록 절차를 완료하고 계정을 만듭니다.

- 로그아웃.

- 로그인 흐름을 완료합니다.

- 계속을 선택합니다.

- CrossCore 퍼즐이 나타납니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기