Azure Active Directory B2C를 사용하여 HYPR을 구성하기 위한 자습서

이 자습서에서는 HYPR을 사용하여 Azure AD B2C(Azure Active Directory B2C)를 구성하는 방법을 알아봅니다. Azure AD B2C가 IdP(ID 공급자)인 경우 암호 없는 인증을 위해 고객 애플리케이션과 HYPR을 통합할 수 있습니다. HYPR은 암호를 공개 키 암호화로 바꿔서, 사기 행위, 피싱 및 자격 증명 재사용을 방지합니다.

필수 조건

시작하려면 다음이 필요합니다.

Azure 구독

- 아직 없으면 Azure 체험 계정을 얻을 수 있습니다.

- Azure 구독에 연결된 Azure AD B2C 테넌트

- HYPR 클라우드 테넌트

- HYPR 사용자 지정 데모 요청

- HYPR REST API 또는 HYPR 디바이스 관리자를 사용하여 등록한 사용자의 모바일 디바이스가 HYPR 테넌트에 있습니다.

- 예를 들어 Java Web용 HYPR SDK를 참조하세요.

시나리오 설명

HYPR 통합에는 다음과 같은 구성 요소가 있습니다.

- Azure AD B2C – 사용자 자격 증명을 확인하기 위한 권한 부여 서버 또는 IdP(ID 공급자)

- 웹 및 모바일 애플리케이션 – HYPR 및 Azure AD B2C로 보호되는 모바일 또는 웹 애플리케이션

- HYPR에는 iOS 및 Android용 모바일 SDK 및 모바일 앱이 있습니다.

- HYPR 모바일 앱 - 모바일 애플리케이션에서 모바일 SDK를 사용하지 않는 경우 이 자습서에 사용합니다.

- HYPR REST API - 사용자 디바이스 등록 및 인증

- HYPR 암호 없는 API에 대한 apidocs.hypr.com으로 이동합니다.

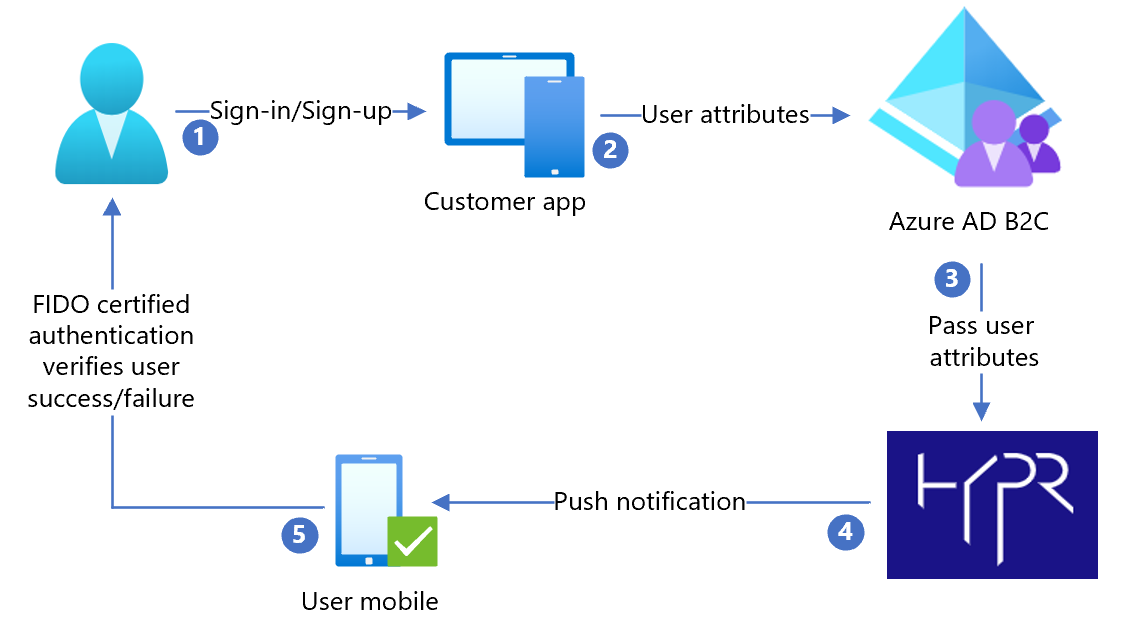

다음 아키텍처 다이어그램은 구현된 상황을 보여줍니다.

- 사용자가 로그인 페이지에 도착하여 로그인 또는 등록을 선택합니다. 사용자가 사용자 이름을 입력합니다.

- 애플리케이션은 ID 확인을 위해 Azure AD B2C에 사용자 특성을 보냅니다.

- Azure AD B2C는 사용자 특성을 HYPR로 보내 HYPR 모바일 앱을 통해 사용자를 인증합니다.

- HYPR은 FIDO (Fast Identity Online) 승인 인증을 위해 등록된 사용자 모바일 디바이스에 푸시 알림을 보냅니다. 여기에는 사용자 지문 인식, 생체 인식 또는 분산형 PIN이 포함될 수 있습니다.

- 사용자가 푸시 알림을 확인한 후에 고객 애플리케이션에 대한 액세스 권한이 부여되거나 거부됩니다.

Azure AD B2C 정책 구성

Azure-AD-B2C-HYPR-Sample/policy/(으)로 이동합니다.사용자 지정 정책 스타터 팩의 지침에 따라 Active-directory-b2c-custom-policy-starterpack/LocalAccounts/를 다운로드합니다.

Azure AD B2C 테넌트에 대한 정책을 구성합니다.

참고 항목

테넌트에 연결되도록 정책을 업데이트합니다.

사용자 흐름 테스트

- Azure AD B2C 테넌트를 엽니다.

- 정책에서 Identity Experience Framework를 선택합니다.

- 만든 SignUpSignIn을 선택합니다.

- 사용자 흐름 실행을 선택합니다.

- 애플리케이션에 대해 등록된 앱을 선택합니다(샘플: JWT).

- 회신 URL의 경우, 리디렉션 URL을 선택합니다.

- 사용자 흐름 실행을 선택합니다.

- 등록 흐름을 완료하여 계정을 만듭니다.

- 사용자 특성을 만든 후 HYPR이 호출됩니다.

팁

흐름이 완료되지 않은 경우 사용자가 디렉터리에 저장되었는지 확인합니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기