Azure Active Directory B2C를 사용하여 IDology를 구성하기 위한 자습서

이 샘플 자습서에서는 Azure AD B2C를 IDology와 통합하는 방법에 대한 참고 자료를 제공합니다. IDology는 여러 솔루션을 포함하는 IID 확인 및 교정 공급자입니다. 이 샘플에서는 IDology에서 제공하는 ExpectID solution를 다룹니다.

필수 조건

시작하려면 다음이 필요합니다.

- Azure 구독 구독이 없는 경우 무료 계정을 얻을 수 있습니다.

- Azure 구독에 연결된 Azure AD B2C 테넌트.

시나리오 설명

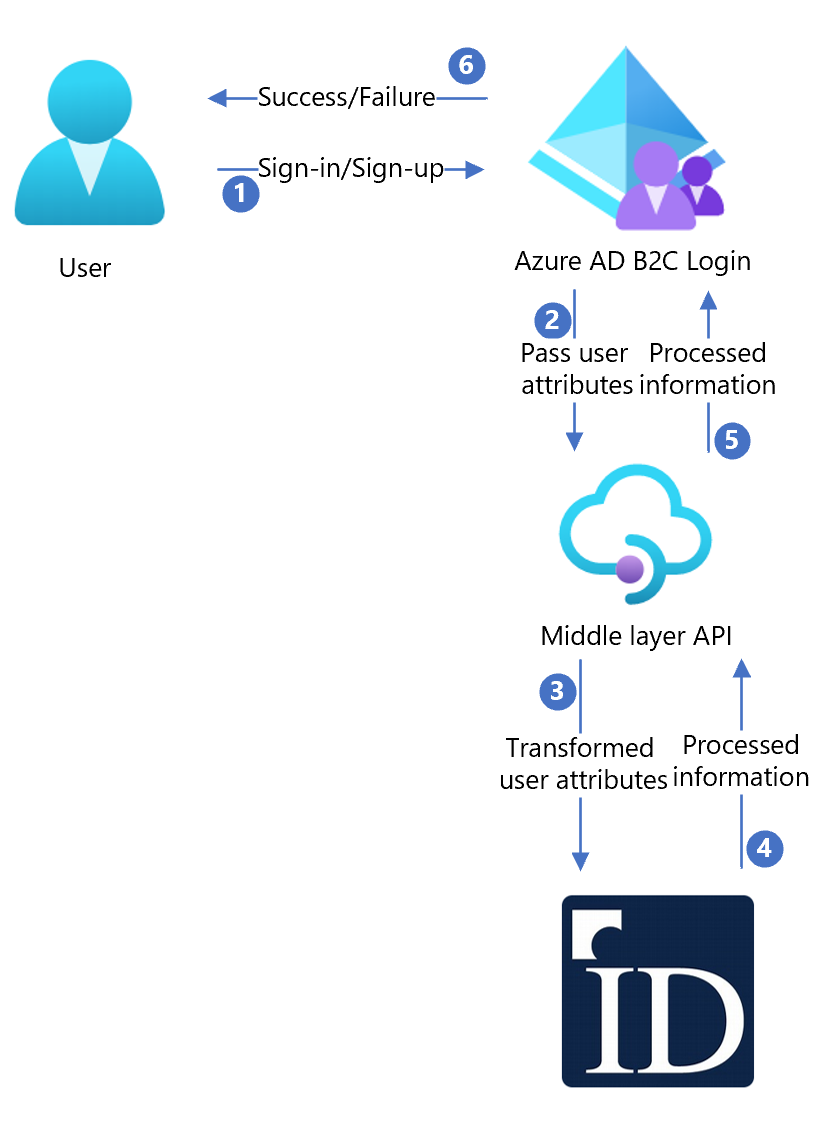

IDology 통합에는 다음 구성 요소가 포함됩니다.

- Azure AD B2C: 사용자의 자격 증명 확인을 담당하는 권한 부여 서버입니다. ID 공급자라고도 합니다.

- IDology – IDology 서비스는 사용자가 제공하는 입력을 사용하여 사용자의 ID를 확인합니다.

- 사용자 지정 REST API – 이 API는 Microsoft Entra ID와 IDology 서비스 간의 통합을 구현합니다.

다음 아키텍처 다이어그램은 구현된 상황을 보여줍니다.

| 단계 | Description |

|---|---|

| 1 | 사용자가 로그인 페이지에 도착합니다. |

| 2 | 사용자가 등록을 선택하여 새 계정을 만들고 페이지에 정보를 입력합니다. Azure AD B2C가 사용자 특성을 수집합니다. |

| 3 | Azure AD B2C는 중간 계층 API를 호출하고 사용자 특성을 전달합니다. |

| 4 | 중간 계층 API는 사용자 특성을 수집하고 IDOlogy API에서 사용할 수 있는 형식으로 변환합니다. 그런 다음 IDology에 정보를 보냅니다. |

| 5 | IDology는 정보를 사용하고 처리한 후 중간 계층 API에 결과를 반환합니다. |

| 6 | 중간 계층 API는 정보를 처리하고 Azure AD B2C에 관련 정보를 다시 보냅니다. |

| 7 | Azure AD B2C는 중간 계층 API에서 정보를 다시 받습니다. 실패 응답이 표시되면 사용자에게 오류 메시지가 표시됩니다. 성공 응답이 표시되면 사용자가 인증되고 디렉터리에 기록됩니다. |

참고 항목

또한 Azure AD B2C는 고객에게 단계별 인증을 수행하도록 요청할 수 있지만, 이 시나리오는 이 자습서의 범위를 벗어나는 것입니다.

IDology로 등록

IDology은 여기에서 찾을 수 있는 다양한 솔루션을 제공합니다. 이 샘플의 경우, ExpectID를 사용합니다.

IDology 계정을 만들려면 IDology에 문의하세요.

계정이 만들어지면 API 구성에 필요한 정보를 받게 됩니다. 다음 섹션은 이 프로세스를 설명합니다.

Azure AD B2C와 통합

1부 - API 배포

제공된 API 코드를 Azure 서비스에 배포합니다. 이러한 지침에 따라 Visual Studio에서 코드를 게시할 수 있습니다.

필요한 설정을 사용하여 Microsoft Entra ID를 구성하려면 배포된 서비스의 URL이 필요합니다.

2부 - API 구성

애플리케이션 설정은 Azure의 App Service에서 구성할 수 있습니다. 이 방법을 사용하면 설정을 리포지토리로 체크인하지 않고도 안전하게 구성할 수 있습니다. REST API에 대한 다음 설정을 제공해야 합니다.

| 애플리케이션 설정 | 원본 | 주의 |

|---|---|---|

| IdologySettings:ApiUsername | IDology 계정 구성 | |

| IdologySettings:ApiPassword | IDology 계정 구성 | |

| WebApiSettings:ApiUsername | API에 대한 사용자 이름 정의 | ExtId 구성에서 사용됨 |

| WebApiSettings:ApiPassword | API에 대한 암호를 정의합니다. | ExtId 구성에서 사용됨 |

3부 - API 정책 키 만들기

이 문서를 참조하여 두 개의 정책 키를 만듭니다. 하나는 API 사용자 이름, 하나는 위에서 정의한 API 암호입니다.

샘플 정책은 다음 키 이름을 사용합니다.

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

4부 - Azure AD B2C 정책 구성

이 문서를 참조하여 LocalAccount 스타터 팩을 다운로드하고 Azure AD B2C 테넌트에 대한 정책을 구성합니다. 사용자 지정 정책 테스트 섹션을 완료할 때까지 지침을 따릅니다.

여기에서 두 개의 샘플 정책을 다운로드합니다.

두 가지 샘플 정책을 업데이트합니다.

두 정책을 모두 엽니다.

Idology-ExpectId-API섹션에서 위에 배포된 API의 위치로ServiceUrl메타데이터 항목을 업데이트합니다.yourtenant은 Azure AD B2C 테넌트의 이름으로 바꿉니다. 예를 들어 Azure AD B2C 테넌트의 이름이contosotenant인 경우 모든yourtenant.onmicrosoft.com인스턴스는contosotenant.onmicrosoft.com이 됩니다.

TrustFrameworkExtensions.xml 파일을 엽니다.

<TechnicalProfile Id="login-NonInteractive">요소를 찾습니다.IdentityExperienceFrameworkAppId의 두 인스턴스를 이전에 만든 IdentityExperienceFramework 애플리케이션의 애플리케이션 ID로 바꿉니다.ProxyIdentityExperienceFrameworkAppId의 두 인스턴스를 이전에 만든 ProxyIdentityExperienceFramework 애플리케이션의 애플리케이션 ID로 바꿉니다.

이전에 업로드한 SignInorSignUp.xml 및 TrustFrameworkExtensions.xml를 1단계의 Azure AD B2C에서 업데이트된 두 개의 샘플 정책과 바꿉니다.

참고 항목

모범 사례로, 고객은 특성 컬렉션 페이지에서 동의 알림을 추가하는 것이 좋습니다. 신원 확인을 위해 타사 서비스에 정보가 보내짐을 사용자에게 알립니다.

사용자 흐름 테스트

Azure AD B2C 테넌트를 열고 정책 아래에서 사용자 흐름을 선택합니다.

이전에 만든 사용자 흐름을 선택합니다.

사용자 흐름 실행을 선택하고 설정을 선택합니다.

애플리케이션 - 등록된 앱을 선택합니다(JWT는 샘플).

회신 URL - 리디렉션 URL을 선택합니다.

사용자 흐름 실행을 선택합니다.

등록 흐름을 진행하고 계정을 만듭니다.

로그아웃.

로그인 흐름을 진행합니다.

계속을 입력하면 IDology 퍼즐이 표시됩니다.

다음 단계

자세한 내용은 다음 문서를 참조하세요: