Azure Active Directory B2C를 사용하여 Jumio를 구성하기 위한 자습서

이 자습서에서는 Azure AD B2C(Azure Active Directory B2C)를 Jumio와 통합하는 방법을 알아봅니다. 이 서비스는 실시간 자동화 ID 확인을 통해 고객 데이터를 보호하는 데 도움이 되는 ID 확인 서비스입니다.

필수 조건

시작하려면 다음이 필요합니다.

Azure 구독

- 아직 없으면 Azure 체험 계정을 얻을 수 있습니다.

- Azure 구독에 연결된 Azure AD B2C 테넌트

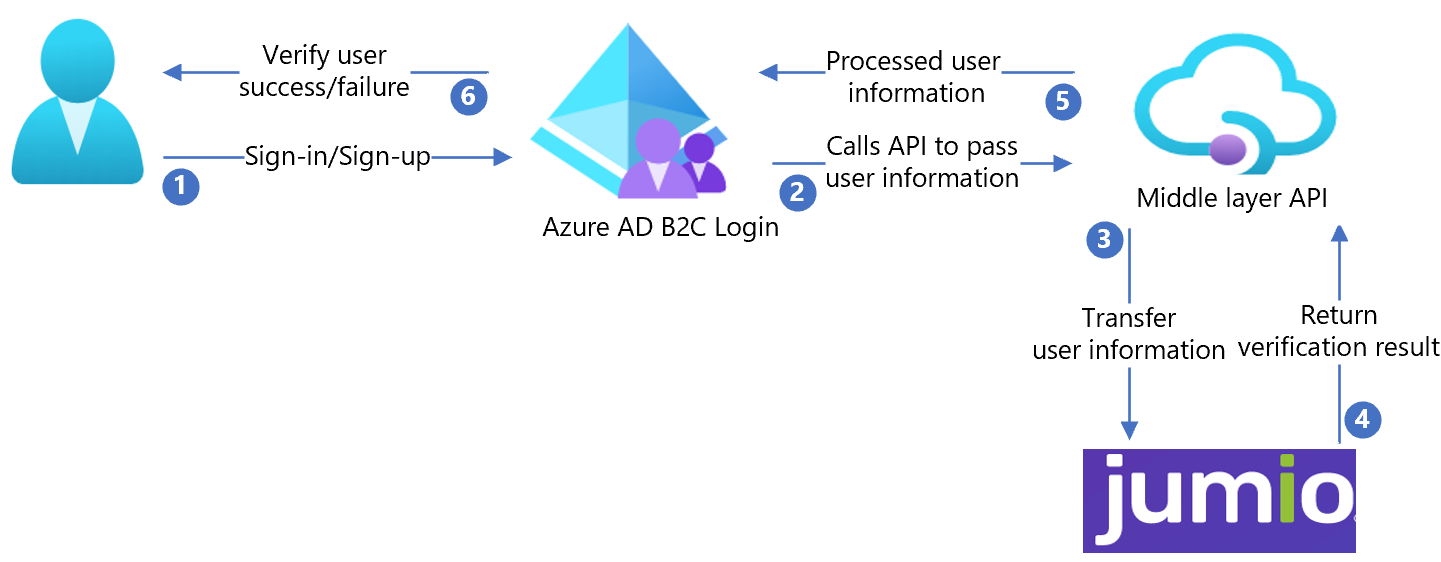

시나리오 설명

Jumio 통합에는 다음 구성 요소가 포함됩니다.

- Azure AD B2C - IdP(ID 공급자)라고도 하는 사용자 자격 증명을 확인하는 권한 부여 서버

- Jumio - 사용자 ID 세부 정보를 확인합니다.

- 중간 REST API - Azure AD B2C 및 Jumio 통합을 구현하는 데 사용합니다.

- Azure Blob Storage - Azure AD B2C 정책에 대한 사용자 지정 UI 파일을 가져오는 데 사용합니다.

다음 아키텍처 다이어그램은 구현된 상황을 보여줍니다.

- 사용자가 로그인하거나 등록하고 계정을 만듭니다. Azure AD B2C는 사용자 특성을 수집합니다.

- Azure AD B2C는 중간 계층 API를 호출하고 사용자 특성을 전달합니다.

- 중간 계층 API는 사용자 특성을 Jumio API 형식으로 변환하고 특성을 Jumio에 보냅니다.

- Jumio는 특성을 처리하고 결과를 중간 계층 API로 반환합니다.

- 중간 계층 API는 결과를 처리하고 Azure AD B2C에 관련 정보를 보냅니다.

- Azure AD B2C가 정보를 수신합니다. 응답이 실패하면 오류 메시지가 나타납니다. 응답이 성공하면 사용자가 인증되고 디렉터리에 기록됩니다.

Jumio 계정 만들기

Jumio 계정을 만들려면 jumio.com 연락처 페이지로 이동합니다.

Jumio로 Azure AD B2C 구성

Jumio 계정을 만든 후에는 Azure AD B2C를 구성하는 데 사용합니다.

API 배포

samples/Jumio/API/Jumio.Api/에서 Azure 서비스에 코드를 배포합니다. Visual Studio에서 코드를 게시할 수 있습니다.

참고 항목

Microsoft Entra ID를 구성하려면 배포된 서비스 URL이 필요합니다.

클라이언트 인증서 배포

클라이언트 인증서는 Jumio API 호출을 보호하는 데 도움이 됩니다.

다음 PowerShell 샘플 코드를 사용하여 자체 서명된 인증서를 만듭니다.

$cert = New-SelfSignedCertificate -Type Custom -Subject "CN=Demo-SigningCertificate" -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.3") -KeyUsage DigitalSignature -KeyAlgorithm RSA -KeyLength 2048 -NotAfter (Get-Date).AddYears(2) -CertStoreLocation "Cert:\CurrentUser\My" $cert.Thumbprint $pwdText = "Your password" $pwd = ConvertTo-SecureString -String $pwdText -Force -AsPlainText Export-PfxCertificate -Cert $Cert -FilePath "{your-local-path}\Demo-SigningCertificate.pfx" -Password $pwd.그런 다음, 인증서를

{your-local-path}에 지정된 위치로 내보냅니다.인증서를 Azure App Service로 가져오려면 프라이빗 인증서 업로드를 참조하세요.

서명/암호화 키 만들기

문자 및 숫자만 포함된 64자 보다 긴 임의의 문자열을 만듭니다.

예:

C9CB44D98642A7062A0D39B94B6CDC1E54276F2E7CFFBF44288CEE73C08A8A65다음 샘플 PowerShell 스크립트를 사용하여 문자열을 만듭니다.

-join ((0x30..0x39) + ( 0x41..0x5A) + ( 0x61..0x7A) + ( 65..90 ) | Get-Random -Count 64 | % {[char]$_})

API를 구성합니다.

리포지토리로 체크 인하지 않고 Azure App Service에서 애플리케이션 설정을 구성할 수 있습니다. REST API에 대한 다음 설정을 제공해야 합니다.

| 애플리케이션 설정 | 원본 | 주의 |

|---|---|---|

| JumioSettings:AuthUsername | Jumio 계정 구성 | 해당 없음 |

| JumioSettings: AuthPassword | Jumio 계정 구성 | 해당 없음 |

| AppSettings: SigningCertThumbprint | 생성된 자체 서명된 인증서 지문 | 해당 없음 |

| AppSettings: IdTokenSigningKey | PowerShell을 사용하여 만든 서명 키 | 해당 없음 |

| AppSettings:IdTokenEncryptionKey | PowerShell을 사용하여 만든 암호화 키 | 해당 없음 |

| AppSettings:IdTokenIssuer | JWT 토큰용 발급자(GUID 값이 선호됨) | 해당 없음 |

| AppSettings:IdTokenAudience | JWT 토큰의 대상(GUID 값이 선호됨) | 해당 없음 |

| AppSettings:BaseRedirectUrl | Azure AD B2C 정책 기반 URL | https://{your-tenant-name}.b2clogin.com/{your-application-id} |

| WEBSITE_LOAD_CERTIFICATES | 생성된 자체 서명된 인증서 지문 | 해당 없음 |

UI 배포

- 스토리지 계정에 Blob Storage 컨테이너를 설정합니다.

- /samples/Jumio/UI/의 UI 파일을 Blob 컨테이너에 저장합니다.

UI 파일 업데이트

- UI 파일에서 /samples/Jumio/UI/ocean_blue/로 이동합니다.

- 각 HTML 파일을 엽니다.

{your-ui-blob-container-url}을 찾아 Blob 컨테이너 URL로 바꿉니다.{your-intermediate-api-url}을 찾아 중간 API 앱 서비스 URL로 바꿉니다.

참고 항목

특성 모음 페이지에서 동의 알림을 추가하는 것이 좋습니다. ID 검증을 위해 정보가 타사 서비스로 이동함을 사용자에게 알립니다.

Azure AD B2C 정책 구성

- /samples/Jumio/Policies/의 Azure AD B2C 정책으로 이동합니다.

- 사용자 지정 정책 스타터 팩의 지침을 사용하여 LocalAccounts 스타터 팩을 다운로드합니다.

- Azure AD B2C 테넌트에 대한 정책을 구성합니다.

참고 항목

테넌트에 연결되도록 정책을 업데이트합니다.

사용자 흐름 테스트

- Azure AD B2C 테넌트를 엽니다.

- 정책에서 Identity Experience Framework를 선택합니다.

- 만든 SignUpSignIn을 선택합니다.

- 사용자 흐름 실행을 선택합니다.

- 애플리케이션에서 등록된 앱(예: JWT)을 선택합니다.

- 회신 URL의 경우, 리디렉션 URL을 선택합니다.

- 사용자 흐름 실행을 선택합니다.

- 등록 흐름을 완료합니다.

- 계정을 만드세요.

- 사용자 특성을 만든 후 Jumio가 호출됩니다.

팁

흐름이 완료되지 않은 경우 사용자가 디렉터리에 저장되는지 여부를 확인합니다.