자습서: Azure Active Directory B2C를 사용하여 Keyless 구성하기

Sift Keyless 암호 없는 솔루션으로 Azure AD B2C(Azure Active Directory B2C)를 구성하는 방법을 알아봅니다. Azure AD B2C를 IdP(ID 공급자)로 사용하여 Keyless를 고객 애플리케이션과 통합하여 암호 없는 인증을 제공합니다. ZKB(Keyless Zero-Knowledge Biometric)는 사기, 피싱 및 자격 증명 재사용을 제거하는 동시에 고객 환경을 향상하고 개인 정보를 보호하는 데 도움이 되는 암호 없는 다단계 인증입니다.

keyless.io로 이동하여 다음에 대해 알아봅니다.

필수 조건

시작하려면 다음이 필요합니다.

- Azure 구독

- 계정이 없으면 Azure 무료 계정을 만듭니다.

- Azure 구독에 연결된 Azure AD B2C 테넌트

- Keyless 클라우드 테넌트

- keyless.io로 이동하여 데모 요청

- 사용자 디바이스에 설치된 Keyless Authenticator 앱

시나리오 설명

Keyless 통합에는 다음 구성 요소가 포함됩니다.

- Azure AD B2C – 사용자 자격 증명을 확인하는 권한 부여 서버입니다. IdP라고도 합니다.

- 웹 및 모바일 애플리케이션 – Keyless 및 Azure AD B2C로 보호할 모바일 또는 웹 애플리케이션

- The Keyless Authenticator 모바일 앱 – Azure AD B2C 지원 애플리케이션 인증을 위한 선별 모바일 앱

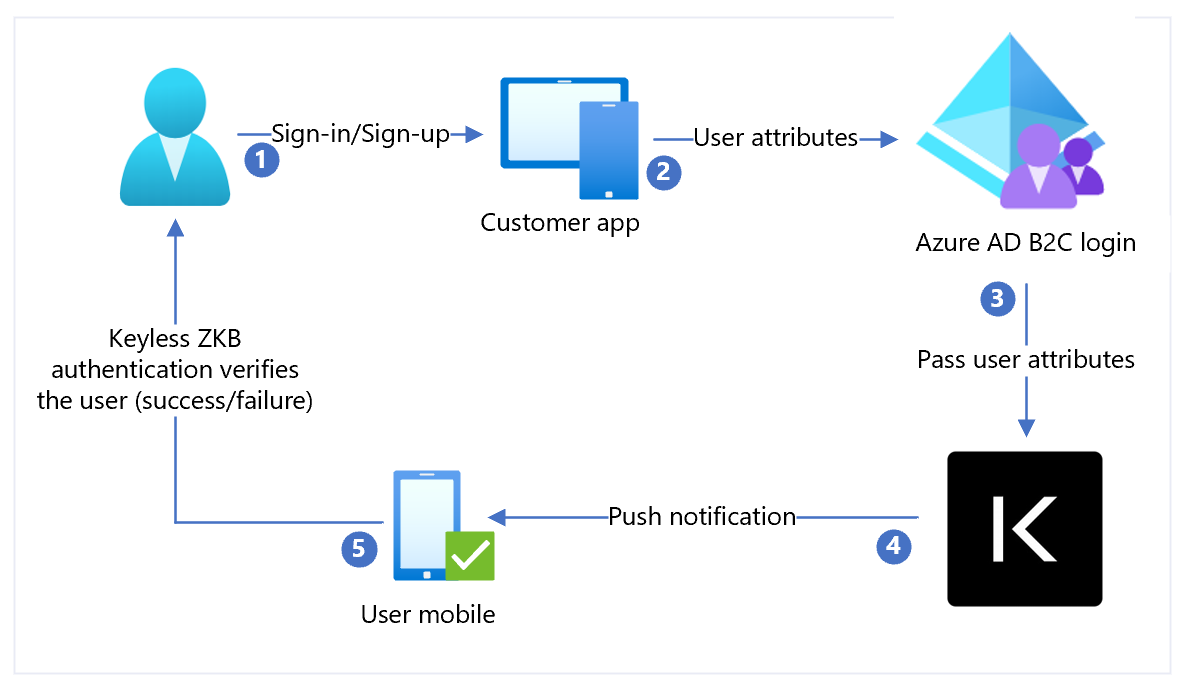

다음 아키텍처 다이어그램은 구현을 보여 줍니다.

- 사용자가 로그인 페이지에 도달합니다. 사용자는 로그인/등록을 선택하고 사용자 이름을 입력합니다.

- 애플리케이션은 ID 검증을 위해 Azure AD B2C에 사용자 특성을 보냅니다.

- Azure AD B2C는 인증을 위해 사용자 특성을 Keyless로 보냅니다.

- Keyless는 인증을 위해 사용자의 등록된 모바일 디바이스에 안면 생체 인식 푸시 알림을 보냅니다.

- 사용자가 푸시 알림에 응답하고 액세스 권한을 허용하거나 거부합니다.

IdP 추가, IdP 구성 및 사용자 흐름 정책 만들기

다음 섹션을 사용하여 IdP를 추가하고, IdP를 구성하고, 사용자 흐름 정책을 만듭니다.

새 ID 공급자 추가

새 ID 공급자를 추가하려면:

- Azure AD B2C 테넌트의 전역 관리자로 Azure Portal에 로그인합니다.

- 디렉터리 + 구독을 선택합니다.

- 포털 설정, 디렉터리 + 구독 페이지의 디렉터리 이름 목록에서 Azure AD B2C 디렉터리를 찾습니다.

- 전환을 선택합니다.

- Azure Portal의 왼쪽 위에서 모든 서비스를 선택합니다.

- Azure AD B2C를 검색하고 선택합니다.

- 대시보드>Azure Active Directory B2C>ID 공급자로 이동합니다.

- ID 공급자를 선택합니다.

- 추가를 선택합니다.

ID 공급자 구성

IdP를 구성하려면:

- ID 공급자 유형>OpenID Connect(미리 보기)를 선택합니다.

- 이름에서 Keyless를 선택합니다.

- 메타데이터 URL의 경우 호스트된 Keyless 인증 앱 URI를 삽입한 다음

https://keyless.auth/.well-known/openid-configuration과 같은 경로를 입력합니다. - 클라이언트 암호에서 Keyless 인증 인스턴스와 연결된 비밀을 선택합니다. 비밀은 나중에 Keyless 컨테이너 구성에서 사용됩니다.

- 클라이언트 ID에서 클라이언트 ID를 선택합니다. 클라이언트 ID는 나중에 Keyless 컨테이너 구성에서 사용됩니다.

- 범위에서 openid를 선택합니다.

- 응답 형식의 경우 id_token을 선택합니다.

- 응답 모드에 대하여, form_post를 선택합니다.

- 확인을 선택합니다.

- 이 ID 공급자의 클레임 매핑을 선택합니다.

- 사용자 ID로 구독에서를 선택합니다.

- 표시 이름으로 구독에서를 선택합니다.

- 응답 모드에서 구독에서를 선택합니다.

- 저장을 선택합니다.

사용자 흐름 정책 만들기

Keyless는 B2C ID 공급자와 함께 새로운 OIDC(OpenID Connect) IdP로 나타납니다.

- Azure AD B2C 테넌트를 엽니다.

- 정책 아래에서 사용자 흐름을 선택합니다.

- 새 사용자 흐름을 선택합니다.

- 등록 및 로그인을 선택합니다.

- 버전을 선택합니다.

- 만들기를 실행합니다.

- 정책의 이름을 입력합니다.

- ID 공급자 섹션에서 만들어진 Keyless ID 공급자를 선택합니다.

- 이름을 입력합니다.

- 만든 IdP를 선택합니다.

- 이메일 주소를 추가합니다. Azure는 로그인을 Keyless로 리디렉션하지 않습니다. 사용자 옵션이 있는 화면이 나타납니다.

- 다단계 인증 필드를 그대로 둡니다.

- 조건부 액세스 정책 적용을 선택합니다.

- 사용자 특성 및 토큰 클레임 아래 특성 수집 옵션에서 이메일 주소를 선택합니다.

- Azure AD B2C가 클라이언트 애플리케이션에 반환하는 클레임과 함께 Microsoft Entra ID가 수집하는 사용자 특성을 추가합니다.

- 만들기를 실행합니다.

- 새 사용자 흐름을 선택합니다.

- 왼쪽 창에서 애플리케이션 클레임을 선택합니다.

- 옵션에서 이메일 확인란을 선택합니다.

- 저장을 선택합니다.

사용자 흐름 테스트

- Azure AD B2C 테넌트를 엽니다.

- 정책에서 Identity Experience Framework를 선택합니다.

- 만들어진 SignUpSignIn을 선택합니다.

- 사용자 흐름 실행을 선택합니다.

- 애플리케이션에서 등록된 앱을 선택합니다(예: JWT).

- 회신 URL의 경우, 리디렉션 URL을 선택합니다.

- 사용자 흐름 실행을 선택합니다.

- 등록 절차를 완료하고 계정을 만듭니다.

- 사용자 특성이 만들어진 후 흐름 중에 Keyless가 호출됩니다.

흐름이 완료되지 않은 경우 사용자가 디렉터리에 저장되었는지 여부를 확인합니다.