Azure Active Directory B2C를 사용하여 TheAccessHub Admin Tool 구성

이 자습서에서는 Azure AD B2C(Azure Active Directory B2C)를 N8 Identity N8ID의 TheAccessHub Admin Tool와 통합하는 방법을 알아봅니다. 이 솔루션은 고객 계정 마이그레이션 및 CSR(고객 서비스 요청) 관리를 다룹니다.

다음 시나리오에 이 솔루션을 사용합니다.

- 사이트가 있고 Azure AD B2C로 마이그레이션하려고 합니다.

- 그러나 암호를 비롯한 고객 계정 마이그레이션은 어렵습니다.

- Azure AD B2C 계정을 관리하려면 CSR 도구가 필요합니다.

- 위임된 CSR 관리는 요구 사항입니다.

- 데이터를 리포지토리에서 Azure AD B2C로 동기화하고 병합하려고 합니다.

필수 조건

시작하려면 다음이 필요합니다.

Azure 구독

- 아직 계정이 없으면 Azure 체험 계정을 얻을 수 있습니다.

- Azure 구독에 연결된 Azure AD B2C 테넌트

- TheAccessHub Admin Tool 환경

- 새 환경에 대한 N8 ID/연락처를 참조하세요.

- 선택 사항:

- 마이그레이션하려는 고객 데이터의 모든 데이터베이스 또는 LDAP(Lightweight Directory Access protocol)를 위한 연결 및 자격 증명 정보

- 등록 정책 흐름에 TheAccessHub Admin Tool을 통합하려는 경우 사용자 지정 정책을 위해 구성된 Azure AD B2C 환경

시나리오 설명

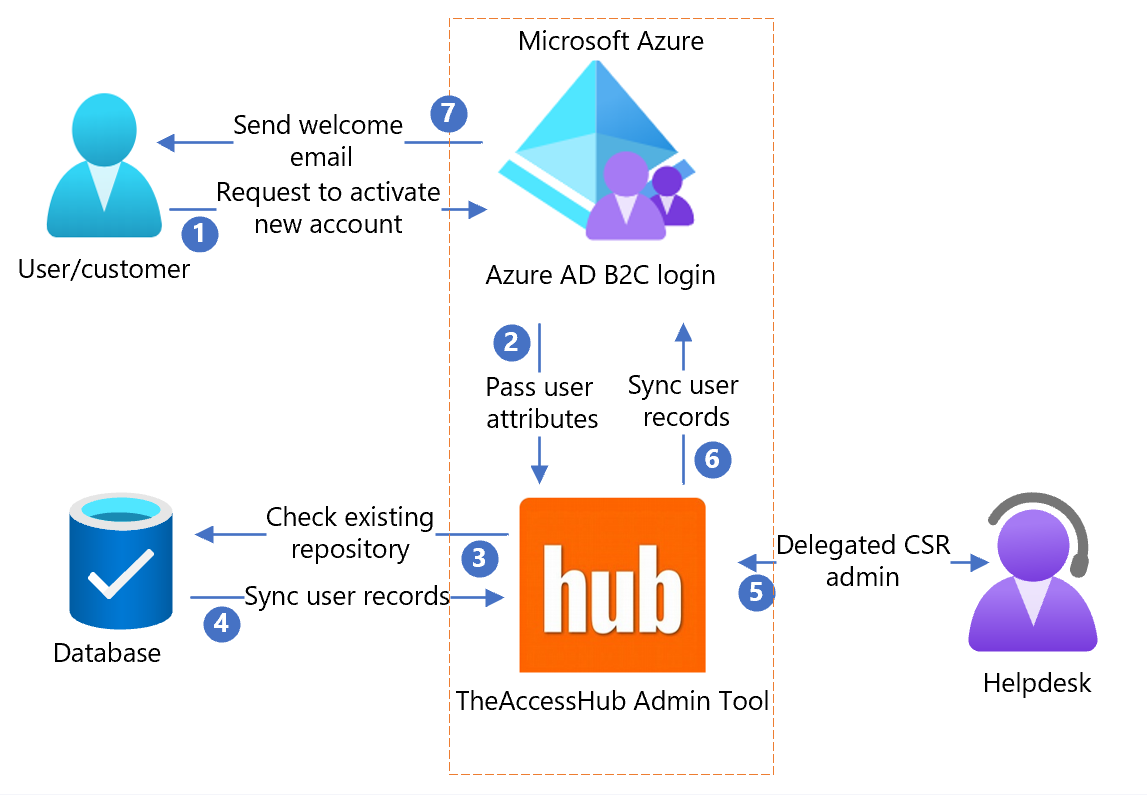

TheAccessHub Admin Tool은 N8ID Azure 구독 또는 고객 구독에서 실행됩니다. 다음 아키텍처 다이어그램은 구현된 상황을 보여줍니다.

- 사용자가 로그인 페이지에 도착하여 계정을 만들고 정보를 입력합니다. Azure AD B2C는 사용자 특성을 수집합니다.

- Azure AD B2C가 TheAccessHub Admin Tool을 호출하고 사용자 특성을 전달합니다.

- TheAccessHub Admin Tool이 데이터베이스에서 현재 사용자 정보를 확인합니다.

- 사용자 레코드가 데이터베이스에서 TheAccessHub Admin Tool로 동기화됩니다.

- TheAccessHub Admin Tool이 위임된 CSR 또는 기술 지원팀 관리자와 데이터를 공유합니다.

- TheAccessHub Admin Tool이 사용자 레코드를 Azure AD B2C와 동기화합니다.

- TheAccessHub Admin Tool 응답에 따라 Azure AD B2C가 사용자에게 사용자 지정된 환영 메일을 보냅니다.

Azure AD B2C 테넌트에 전역 관리자 만들기

TheAccessHub Admin Tool 권한은 전역 관리자를 대신하여 사용자 정보를 읽고 Azure AD B2C 테넌트의 변경을 수행합니다. 일반 관리자에 대한 변경 내용은 TheAccessHub Admin Tool의 테넌트 상호 작용에 영향을 주지 않습니다.

전역 관리자를 만들려면 다음을 수행합니다.

- Azure Portal에서 Azure AD B2C 테넌트에 관리자로 로그인합니다.

- Microsoft Entra ID>사용자로 이동합니다.

- 새 사용자를 선택합니다.

- 사용자 만들기를 선택하여 고객이 아닌 일반 디렉터리 사용자를 생성합니다.

- ID 정보 양식에서 다음을 수행합니다.

- 사용자 이름(예: theaccesshub)을 입력합니다.

- 계정 이름(예: TheAccessHub Service Account)을 입력합니다.

- 암호 표시를 선택합니다.

- 초기 암호를 복사하여 저장합니다.

- 전역 관리자 역할을 할당하려면 사용자에 대해 사용자의 현재 역할을 선택합니다.

- 전역 관리자 레코드를 선택합니다.

- 만들기를 실행합니다.

Azure AD B2C 테넌트에 TheAccessHub Admin Tool 연결

TheAccessHub Admin Tool은 Microsoft Graph API를 사용하여 디렉터리를 읽고 변경합니다. 테넌트에서 전역 관리자 역할을 합니다. 필요한 권한을 추가하려면 다음 지침을 사용합니다.

TheAccessHub 관리자 도구에 디렉터리에 대한 액세스 권한을 부여하려면 다음을 수행합니다.

- 제공된 자격 증명 N8 ID를 사용하여 TheAccessHub Admin Tool에 로그인합니다.

- 시스템 관리자>Azure AD B2C 구성으로 이동합니다.

- 연결 권한 부여를 선택합니다.

- 새 창에서 전역 관리자 계정으로 로그인합니다. 새 서비스 계정으로 처음으로 로그인하면 암호를 재설정하라는 메시지가 나타날 수 있습니다.

- 프롬프트에 따라 수락을 선택합니다.

엔터프라이즈 ID를 사용하여 새 CSR 사용자 구성

엔터프라이즈 Microsoft Entra 자격 증명을 사용하여 TheAccessHub Admin Tool에 액세스하는 CSR/기술 지원팀 사용자를 만듭니다.

SSO(Single Sign-On)를 사용하여 CSR 또는 기술 지원팀 사용자를 구성하려면 다음을 수행합니다.

- 제공된 자격 증명 N8 ID를 사용하여 TheAccessHub Admin Tool에 로그인합니다.

- 관리자 도구>동료 관리로 이동합니다.

- Add Colleague(동료 추가)를 선택합니다.

- 동료 유형의 경우 Azure 관리자를 선택합니다.

- 프로필 정보에 대해 홈 조직을 선택하여 이 사용자를 관리할 권한이 있는 사용자를 제어합니다.

- 로그인 ID/Azure AD 사용자 이름의 경우 사용자 Microsoft Entra 계정의 사용자 계정 이름을 입력합니다.

- TheAccessHub 역할 탭에서 기술 지원팀 관리형 역할을 선택합니다.

- 제출을 선택합니다.

참고 항목

기술 지원팀 역할은 동료 관리 보기에 대한 액세스를 제공합니다. 사용자를 그룹에 배치하거나 조직 소유자 만듭니다.

새 ID를 사용하여 새 CSR 사용자 구성

CSR 또는 기술 지원팀 사용자를 만들어 새 로컬 자격 증명으로 TheAccessHub Admin Tool에 액세스합니다. 이 사용자는 Microsoft Entra ID를 사용하지 않는 조직을 위한 것입니다.

AccessHub Admin Tool: SSO 없이 동료 관리자 추가를 참조하세요.

- 제공된 자격 증명 N8ID를 사용하여 TheAccessHub Admin Tool에 로그인합니다.

- 관리자 도구>동료 관리로 이동합니다.

- Add Colleague(동료 추가)를 선택합니다.

- 동료 유형의 경우 로컬 관리자를 선택합니다.

- 프로필 정보에 대해 홈 조직을 선택하여 이 사용자를 관리할 권한이 있는 사용자를 제어합니다.

- TheAccessHub 역할 탭에서 기술 지원팀 관리형 역할을 선택합니다.

- 로그인 ID/이메일과 일회성 암호 특성을 복사합니다. TheAccessHub Admin Tool에 로그인하도록 새 사용자에게 이러한 특성을 제공합니다.

- 제출을 선택합니다.

참고 항목

기술 지원팀 역할은 동료 관리 보기에 대한 액세스를 제공합니다. 사용자를 그룹에 배치하거나 조직 소유자 만듭니다.

분할된 CSR 관리 구성

TheAccessHub Admin Tool에서 고객 및 CSR/기술 지원팀 사용자를 관리할 수 있는 권한은 조직 계층 구조를 통해 관리됩니다. 동료와 고객에게는 홈 조직이 있습니다. 동료 또는 동료 그룹을 조직 소유자로 할당할 수 있습니다.

조직 소유자는 자신이 소유한 조직 또는 하위 조직의 동료 및 고객을 관리 및 변경할 수 있습니다. 여러 동료가 사용자 집합을 관리할 수 있도록 하려면 여러 멤버가 있는 그룹을 만듭니다. 그런 다음, 그룹을 조직 소유자로 할당합니다. 그룹의 모든 멤버가 조직의 동료와 고객을 관리할 수 있습니다.

새 그룹 만들기

- 제공된 자격 증명 N8ID를 사용하여 TheAccessHub Admin Tool에 로그인합니다.

- 조직 > 그룹 관리로 이동합니다.

- 그룹 추가를 선택합니다.

- 그룹 이름, 그룹 설명, 그룹 소유자에 대한 값을 입력합니다.

- 그룹의 멤버로 지정할 동료를 검색하고 해당 확인란을 선택합니다.

- 추가를 선택합니다.

- 그룹 멤버가 페이지 아래쪽에 표시됩니다. 행에서 X를 선택하여 멤버를 제거합니다.

- 제출을 선택합니다.

새 조직 만들기

- 제공된 자격 증명 N8ID를 사용하여 TheAccessHub Admin Tool에 로그인합니다.

- 조직>조직 관리로 이동합니다.

- 조직 추가를 선택합니다.

- 조직 이름, 조직 소유자 및 부모 조직에 대한 값을 입력합니다.

- 제출을 선택합니다.

참고 항목

조직 이름을 고객 데이터에 맞춰 조정합니다. 동료 및 고객 데이터를 로드할 때 로드의 조직 이름을 제공하는 경우 해당 동료가 조직에 표시됩니다. 소유자는 조직 및 하위 조직에서 고객과 동료를 관리합니다. 부모 조직이 해당 조직을 담당합니다.

트리 뷰를 통한 계층 구조 수정

이 기능을 사용하여 동료 및 그룹 관리를 시각화합니다.

- 제공된 자격 증명 N8ID를 사용하여 TheAccessHub Admin Tool에 로그인합니다.

- 관리자 도구>트리 뷰로 이동합니다.

- 계층 구조를 수정하려면 조직을 부모 조직으로 끌어옵니다.

- 저장을 선택합니다.

시작 알림 사용자 지정

TheAccessHub Admin Tool을 사용하여 한 솔루션의 사용자를 Azure AD B2C로 마이그레이션하는 동안 사용자 환영 알림을 사용자 지정할 수 있습니다. 이 알림은 마이그레이션 중에 사용자에게 이동되며 Azure AD B2C 디렉터리에 새 암호를 설정하는 링크를 포함할 수 있습니다.

알림 사용자 지정 방법

- 제공된 자격 증명 N8ID를 사용하여 TheAccessHub Admin Tool에 로그인합니다.

- 시스템 관리자>알림으로 이동합니다.

- 동료 만들기 템플릿을 선택합니다.

- 편집을 선택합니다.

- 필요에 따라 메시지 및 템플릿을 변경합니다. 템플릿 필드는 HTML을 인식하며 HTML 형식 알림을 보낼 수 있습니다.

- 저장을 선택합니다.

외부 데이터 원본에서 Azure AD B2C로 데이터 마이그레이션

TheAccessHub Admin Tool을 사용하여 다양한 데이터베이스, LDAP, .csv 파일 등에서 데이터를 가져온 다음 해당 데이터를 Azure AD B2C 테넌트에 푸시할 수 있습니다. 데이터를 로드하여 TheAccessHub Admin Tool 내의 Azure AD B2C 사용자 동료 형식으로 마이그레이션합니다.

팁

데이터 원본이 Azure가 아닌 경우 데이터는 TheAccessHub Admin Tool과 Azure AD B2C로 이동됩니다. 외부 데이터의 원본이 컴퓨터의 .csv 파일이 아닌 경우 데이터 로드 전에 데이터 원본을 설정합니다. 다음 단계를 사용하여 데이터 원본을 만들고 데이터를 로드합니다.

데이터 원본 구성

- 제공된 자격 증명 N8ID를 사용하여 TheAccessHub Admin Tool에 로그인합니다.

- 시스템 관리자 > 데이터 원본으로 이동합니다.

- 데이터 원본 추가를 선택합니다.

- 이 데이터 원본의 이름 및 형식 값을 제공합니다.

- 데이터베이스에 대한 양식 데이터를 입력합니다.

- 유형 - 데이터베이스

- 데이터베이스 유형: 지원되는 데이터베이스를 선택합니다.

- 연결 URL: JDBC 연결 문자열(예:

jdbc:postgresql://myhost.com:5432/databasename)을 입력합니다. - 사용자 이름: 데이터베이스에 액세스하기 위한 사용자 이름

- 암호: 데이터베이스에 액세스하기 위한 암호

- 쿼리: 고객 세부 정보를 추출하는 SQL 쿼리(예:

SELECT * FROM mytable;) - 연결 테스트를 클릭합니다. 연결이 작동하는지 확인하는 데이터 샘플이 나타납니다.

- LDAP에 대한 양식 데이터를 입력합니다.

- 유형: LDAP

- 호스트: LDAP 서버가 실행되는 컴퓨터의 호스트 이름 또는 IP 주소(예:

mysite.com) - 포트: LDAP 서버가 수신 대기하는 포트 번호

- SSL: TheAccessHub Admin Tool에서 SSL을 사용하여 LDAP와 통신하기 위한 확인란을 선택합니다(권장).

- 로그인 DN: 로그인하고 LDAP 검색을 수행하기 위한 사용자 계정 DN(고유 이름)

- 암호: 사용자 암호

- 기본 DN: 검색을 수행하려는 계층 구조의 맨 위에 있는 DN

- 필터: 고객 레코드를 가져오기 위한 LDAP 필터 문자열

- 특성: TheAccessHub Admin Tool에 전달할 고객 레코드의 쉼표로 구분된 특성 목록

- 연결 테스트를 선택합니다. 연결이 작동하는지 확인하는 데이터 샘플이 나타납니다.

- OneDrive에 대한 데이터를 입력합니다. 유형: 비즈니스용 OneDrive.'

- 연결 권한 부여를 선택합니다.

- 새 창에서 OneDrive에 로그인하라는 메시지가 표시됩니다. OneDrive 계정에 대한 읽기 권한을 사용하여 로그인합니다. TheAccessHub Admin Tool은 .csv 로드 파일을 읽습니다.

- 프롬프트에 따라 수락을 선택합니다.

- 저장을 선택합니다.

데이터 원본의 데이터를 Azure AD B2C로 동기화

- 제공된 자격 증명 N8ID를 사용하여 TheAccessHub Admin Tool에 로그인합니다.

- 시스템 관리자>데이터 동기화로 이동합니다.

- 새 로드를 선택합니다.

- 동료 유형: Azure AD B2C 사용자

- 원본을 선택합니다. 대화 상자에서 데이터 원본을 선택합니다. OneDrive 데이터 원본을 만든 경우 해당 파일을 선택합니다.

- 새 고객 계정을 만들려면 첫 번째 정책 IF colleague not found in TheAccessHub THEN: Do Nothing을 변경합니다.

- 고객 계정을 업데이트하려면 두 번째 정책 IF source and TheAccessHub data mismatch THEN: Do Nothing을 변경합니다.

- 다음을 선택합니다.

- 검색 매핑 구성에서 TheAccessHub Admin Tool에서 고객과의 부하 레코드 상관 관계를 식별합니다.

- 원본 식별 특성을 선택합니다. TheAccessHub Admin Tool 특성과 동일한 값이 있는지 검색합니다. 일치하는 항목이 있으면 레코드가 재정의됩니다. 그렇지 않은 경우 새 고객이 생성됩니다.

- 검사 순서를 정합니다. 예를 들어 메일을 먼저 확인한 다음, 성과 이름을 확인합니다.

- 왼쪽 메뉴에서 데이터 매핑을 선택합니다.

- 데이터-매핑 구성에서는 원본 특성에서 채워야 하는 TheAccessHub Admin Tool 특성을 할당합니다. 매핑되지 않은 특성은 기존 고객에 대해 변경되지 않은 상태를 유지합니다. 특성

org_name을 현재 조직 값으로 매핑하는 경우 생성된 고객은 조직으로 이동합니다. - 다음을 선택합니다.

- 이 로드가 되풀이되려면 매일/매주 또는 매월을 선택합니다. 그렇지 않은 경우 기본값 지금을 유지합니다.

- 제출을 선택합니다.

- 지금 일정의 경우 데이터 동기화에 새 레코드가 추가됩니다.

- 유효성 검사가 100%이면 새 레코드를 선택하여 결과를 확인합니다. 예약된 로드의 경우 레코드는 예약된 시간 후에만 표시됩니다.

- 오류가 없으면 실행을 선택합니다. 그렇지 않으면 부하를 제거하려면 자세히 메뉴에서 제거를 선택합니다.

- 오류가 있는 경우 레코드를 수동으로 업데이트할 수 있습니다. 각 레코드에서 업데이트를 선택하고 수정합니다.

- 데이터 동기화가 100%인 경우 고객은 Azure AD B2C에서 변경 내용을 표시하거나 받습니다.

팁

오류가 여러 개 있는 경우 오류 상태로 계속 진행하고 나중에 해결할 수 있습니다. TheAccessHub Admin Tool에서 지원 개입을 사용합니다.

Azure AD B2C 고객 데이터 동기화

TheAccessHub Admin Tool은 일회성 또는 지속적인 작업으로서 Azure AD B2C의 고객 정보를 TheAccessHub Admin Tool과 동기화할 수 있습니다. 이 작업은 CSR 또는 기술 지원팀 관리자가 최신 고객 정보를 볼 수 있도록 합니다.

Azure AD B2C에서 TheAccessHub 관리자 도구로 데이터를 동기화하는 방법

- 제공된 자격 증명 N8ID를 사용하여 TheAccessHub Admin Tool에 로그인합니다.

- 시스템 관리자>데이터 동기화로 이동합니다.

- 새 로드를 선택합니다.

- 동료 유형: Azure AD B2C 사용자

- 옵션의 경우 기본값을 그대로 둡니다.

- 다음을 선택합니다.

- 데이터 매핑 및 검색의 경우 기본값을 그대로 둡니다. 예외: 특성

org_name을 현재 조직 값으로 매핑하는 경우 생성된 고객이 조직에 나타납니다. - 다음을 선택합니다.

- 로드를 되풀이하려면 매일/매주 또는 월별를 지정합니다. 그렇지 않으면 지금을 기본값 상태로 둡니다. 되풀이하는 것이 좋습니다.

- 제출을 선택합니다.

- 지금을 선택하면 데이터 동기화에 새 레코드가 나타납니다. 유효성 검사가 100%이면 새 레코드를 선택하여 부하 결과를 확인합니다. 예약된 로드의 경우 레코드는 예약된 시간 후에만 표시됩니다.

- 오류가 없으면 실행을 선택합니다. 그렇지 않으면 부하를 제거하려면 자세히 메뉴에서 제거를 선택합니다.

- 오류가 있는 경우 각 레코드를 수동으로 업데이트하고 업데이트를 선택합니다.

- 데이터 동기화가 100%이면 변경이 시작됩니다.

팁

오류가 여러 개 있는 경우 오류 상태로 계속 진행하고 나중에 해결할 수 있습니다. TheAccessHub Admin Tool에서 지원 개입을 사용합니다.

Azure AD B2C 정책 구성

TheAccessHub Admin Tool을 가끔씩 동기화하는 경우 Azure AD B2C가 최신 상태가 아닐 수 있습니다. TheAccessHub Admin Tool의 API 및 Azure AD B2C 정책을 사용하면 TheAccessHub Admin Tool에 변경을 알릴 수 있습니다. 이 솔루션에는 Azure AD B2C 사용자 지정 정책에 대한 기술 지식이 필요합니다.

TheAccessHub Admin Tool API를 호출하는 보안 자격 증명 만들기

등록 사용자 지정 정책의 경우 다음 단계를 통해 보안 인증서는 TheAccessHub Admin Tool에 새 계정을 알릴 수 있습니다.

- 제공된 자격 증명 N8ID를 사용하여 TheAccessHub Admin Tool에 로그인합니다.

- 시스템 관리자>관리자 도구>API 보안으로 이동합니다.

- 생성을 선택합니다.

- 인증서 암호를 복사합니다.

- 클라이언트 인증서에 대해 다운로드를 선택합니다.

- HTTPS 클라이언트 인증서 인증의 지침에 사용하여 Azure AD B2C에 클라이언트 인증서를 추가합니다.

사용자 지정 정책 예제 검색

- 제공된 자격 증명 N8 ID를 사용하여 TheAccessHub Admin Tool에 로그인합니다.

- 시스템 관리자>관리자 도구>Azure B2C 정책으로 이동합니다.

- Identity Experience Framework 구성에서 Azure AD B2C 테넌트 도메인과 두 개의 Identity Experience Framework ID를 제공합니다.

- 저장을 선택합니다.

- 다운로드를 선택하여 고객이 등록할 때 TheAccessHub 관리자 도구에 고객을 추가하는 기본 정책으로 .zip 파일을 가져옵니다.

- 사용자 흐름 만들기의 지침을 사용하여 Azure AD B2C에서 사용자 지정 정책을 설계합니다.