Azure Active Directory B2C를 사용하여 Saviynt를 구성하는 자습서

가시성, 보안 및 거버넌스가 있는 Saviynt Security Manager 플랫폼에 Azure AD B2C(Azure Active Directory B2C)를 통합하는 방법을 알아봅니다. Saviynt는 애플리케이션 리스크 및 거버넌스, 인프라 관리, 권한 계정 관리, 고객 위험 분석을 통합합니다.

자세히 알아보기: Azure AD B2C용 Saviynt

다음 지침을 사용하여 Azure AD B2C 사용자에 대한 액세스 제어 위임 관리를 설정합니다. Saviynt는 사용자에게 다음을 통해 Azure AD B2C 사용자를 관리할 권한이 있는지 확인합니다.

- 기능 수준 보안 - 사용자가 작업을 수행할 수 있는지 확인합니다.

- 예를 들어 사용자 만들기, 사용자 업데이트, 사용자 암호 재설정 등이 있습니다.

- 필드 수준 보안 - 사용자가 사용자 관리 작업 중에 사용자 특성을 읽고 쓸 수 있는지 확인합니다.

- 예를 들어 지원 센터 에이전트는 전화 번호를 업데이트할 수 있으며 다른 특성은 읽기 전용입니다.

- 데이터 수준 보안 - 사용자가 다른 사용자에 대해 작업을 수행할 수 있는지 확인합니다.

- 예를 들어 영국 지역의 지원 센터 관리자는 영국 사용자를 관리합니다.

필수 조건

시작하려면 다음이 필요합니다.

Azure 구독

- 없는 경우 Azure 체험 계정을 구합니다.

Azure 구독에 연결된 Azure AD B2C 테넌트

saviynt.com의 문의처로 이동하여 데모를 요청합니다.

시나리오 설명

Saviynt 통합에는 다음 구성 요소가 포함됩니다.

- Azure AD B2C – 고객 등록, 로그인 및 프로필 관리의 사용자 지정 제어를 위한 Identity as a Service

- Azure AD B2C, 시작을 참조하세요.

- Azure AD B2C용 Saviynt – 사용자 수명 주기 관리 및 액세스 거버넌스의 위임된 관리를 위한 ID 거버넌스

- Azure AD B2C용 Saviynt를 참조하세요.

- Microsoft Graph API – Azure AD B2C 사용자 및 해당 액세스를 관리하기 위한 Saviynt용 인터페이스

- Microsoft Graph API 사용을 참조하세요.

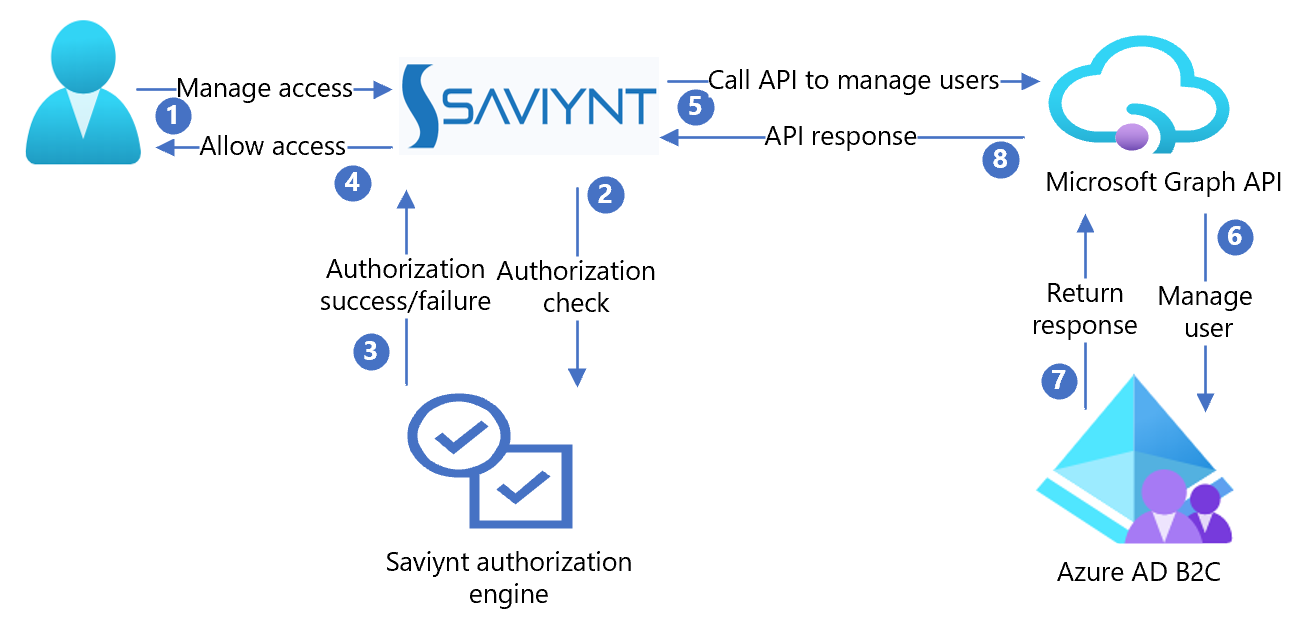

다음 아키텍처 다이어그램에서는 구현을 보여 줍니다.

- 위임된 관리자는 Saviynt를 통해 Azure AD B2C 사용자 작업을 시작합니다.

- Saviynt는 위임된 관리자가 작업을 수행할 수 있는지 확인합니다.

- Saviynt는 권한 부여 성공 또는 실패 응답을 보냅니다.

- Saviynt는 위임된 관리자가 작업을 수행하도록 허용합니다.

- Saviynt는 Azure AD B2C에서 사용자를 관리하기 위해 사용자 특성과 함께 Microsoft Graph API를 호출합니다.

- Microsoft Graph API Azure AD B2C에서 사용자를 만들거나 업데이트하거나 삭제합니다.

- Azure AD B2C는 성공 또는 실패 응답을 보냅니다.

- Microsoft Graph API가 Saviynt로 응답을 반환합니다.

Saviynt 계정 만들기 및 위임된 정책 만들기

- Saviynt 계정을 만듭니다. 시작하려면 saviynt.com 문의처로 이동합니다.

- 위임된 관리 정책을 만듭니다.

- 사용자에게 위임된 관리자 역할을 할당합니다.

Saviynt로 Azure AD B2C 구성

다음 지침을 사용하여 애플리케이션을 만들고, 사용자를 삭제하는 등의 작업을 수행할 수 있습니다.

Saviynt용 Microsoft Entra 애플리케이션 만들기

다음 지침에서는 Azure AD B2C 테넌트가 있는 디렉터리를 사용합니다.

Azure Portal에 로그인합니다.

포털 도구 모음에서 디렉터리 + 구독을 선택합니다.

포털 설정, 디렉터리 + 구독 페이지의 디렉터리 이름 목록에서 Azure AD B2C 디렉터리를 찾습니다.

전환을 선택합니다.

Azure Portal에서 Azure AD B2C를 검색하여 선택합니다.

앱 등록>새 등록을 선택합니다.

애플리케이션 이름을 입력합니다. 예: Saviynt

만들기를 실행합니다.

API 권한으로 이동합니다.

+ 권한 추가를 선택합니다.

API 사용 권한 요청 페이지가 나타납니다.

Microsoft API 탭을 선택합니다.

일반적으로 사용되는 Microsoft API로 Microsoft Graph를 선택합니다.

다음 페이지로 이동합니다.

애플리케이션 권한 선택.

디렉터리를 선택합니다.

Directory.Read.All 및 Directory.ReadWrite.All 확인란을 선택합니다.

권한 추가를 선택합니다.

권한을 검토합니다.

기본 디렉터리에 대한 관리자 동의 부여를 선택합니다.

저장을 선택합니다.

인증서 및 비밀로 이동합니다.

+ 클라이언트 암호 추가를 선택합니다.

클라이언트 암호 설명을 입력합니다.

만료 옵션을 선택합니다.

추가를 선택합니다.

비밀 키는 클라이언트 암호 섹션에 나타납니다. 나중에 사용할 수 있도록 클라이언트 암호를 저장합니다.

개요로 이동합니다.

클라이언트 ID 및 테넌트 ID를 복사합니다.

테넌트 ID, 클라이언트 ID 및 클라이언트 암호를 저장하여 설정을 완료합니다.

Saviynt를 통해 사용자 삭제

Saviynt를 사용하여 Azure AD B2C에서 사용자 삭제 작업을 수행합니다.

자세히 알아보기: Microsoft Entra ID의 애플리케이션 및 서비스 주체 개체

- Windows 워크스테이션 또는 서버에 최신 버전의 Microsoft Graph PowerShell 모듈을 설치합니다.

자세한 내용은 Microsoft Graph PowerShell 문서를 참조하세요.

- PowerShell 모듈에 연결하고 다음 명령을 실행합니다.

Connect-MgGraph #Enter Admin credentials of the Azure portal

$webApp = Get-MgServicePrincipal –AppPrincipalId “<ClientId of Azure AD Application>”

New-MgDirectoryRoleMemberByRef -RoleName "Company Administrator" -RoleMemberType ServicePrincipal -RoleMemberObjectId $webApp.ObjectId

솔루션 테스트

Saviynt 애플리케이션 테넌트를 찾아보고 사용자 수명 주기 관리 및 액세스 거버넌스 사용 사례를 테스트합니다.