자습서: Azure Active Directory B2C를 사용하여 Zscaler Private Access 구성

이 자습서에서는 ZPA(Zscaler Private Access)와 Azure AD B2C(Azure Active Directory B2C) 인증을 통합하는 방법에 대해 알아봅니다. ZPA는 VPN(가상 사설망)의 오버헤드 또는 보안 위험 없이 개인 애플리케이션 및 자산에 대한 정책 기반 보안 액세스입니다. Zscaler 보안 하이브리드 액세스는 Azure AD B2C와 결합될 때 소비자 지향 애플리케이션에 대한 공격 노출 영역을 줄입니다.

자세한 정보: Zscaler로 이동하여 제품 및 솔루션, 제품을 선택합니다.

필수 조건

시작하기 전에 다음이 필요합니다.

- Azure 구독

- 아직 없으면 Azure 체험 계정을 얻을 수 있습니다.

- Azure 구독에 연결된 Azure AD B2C 테넌트

- ZPA 구독

시나리오 설명

ZPA 통합에는 다음 구성 요소가 포함됩니다.

- Azure AD B2C - 사용자 자격 증명을 확인하는 IdP(ID 공급자)

- ZPA - 제로 트러스트 액세스를 적용하여 웹 애플리케이션 보호

- 참조, 제로 트러스트 정의됨

- 웹 애플리케이션 - 서비스 사용자 액세스 호스트

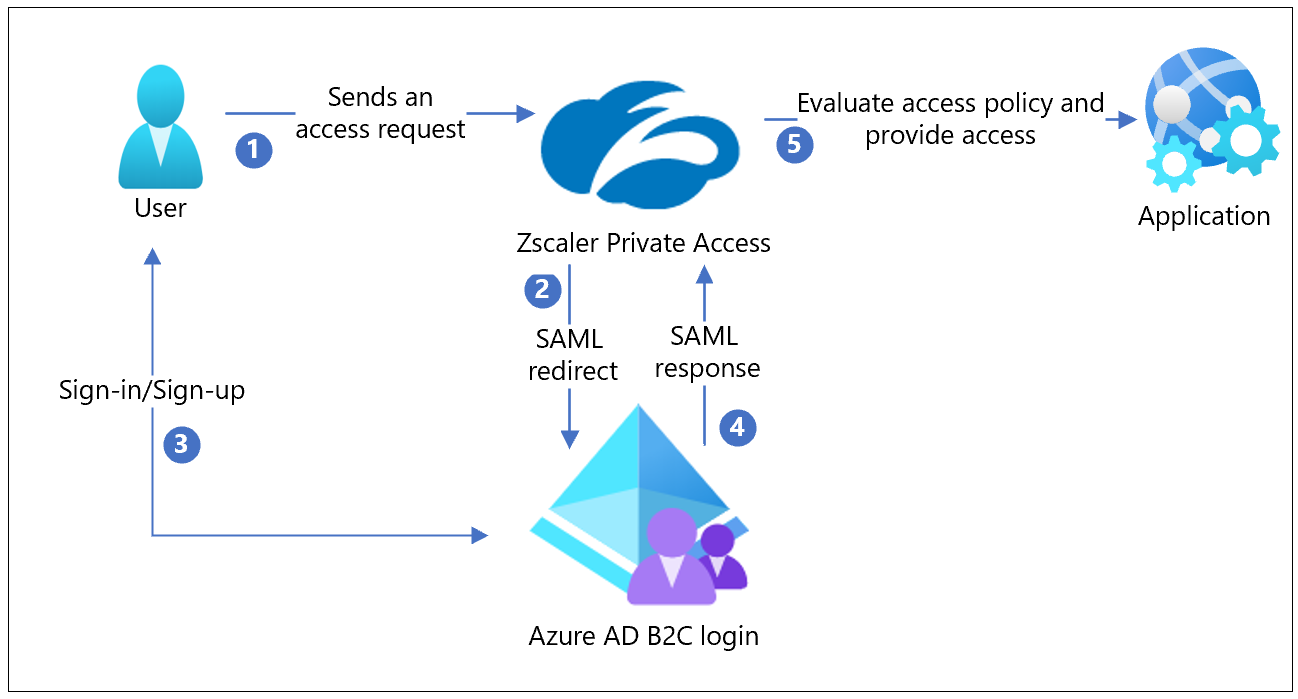

다음 다이어그램에서는 ZPA가 Azure AD B2C와 통합되는 방법을 보여 줍니다.

- 사용자가 ZPA 포털 또는 ZPA 브라우저 액세스 애플리케이션에 도착하여 액세스를 요청합니다.

- ZPA는 사용자 특성을 수집합니다. ZPA는 Azure AD B2C 로그인 페이지로 SAML 리디렉션을 수행합니다.

- 새 사용자가 등록하고 계정을 만듭니다. 현재 사용자는 자격 증명으로 로그인합니다. Azure AD B2C는 사용자 ID의 유효성을 검사합니다.

- Azure AD B2C는 ZPA가 확인하는 SAML 어설션을 사용하여 사용자를 ZPA로 리디렉션합니다. ZPA는 사용자 컨텍스트를 설정합니다.

- ZPA는 액세스 정책을 평가합니다. 요청이 허용되거나 허용되지 않습니다.

ZPA에 온보딩

이 자습서에서는 ZPA가 설치되어 실행 중이라고 가정합니다.

ZPA를 시작하려면 ZPA에 대한 단계별 구성 가이드에 대한 help.zscaler.com 이동합니다.

Azure AD B2C와 ZPA 통합

ZPA에서 IdP로 Azure AD B2C 구성

ZPA에서 Azure AD B2C를 IdP로 구성합니다.

자세한 내용은 Single Sign-On 에 대한 IdP 구성을 참조하세요.

ZPA 관리 포털에 로그인합니다.

관리Istration>IdP 구성으로 이동합니다.

IdP 구성 추가를 선택합니다.

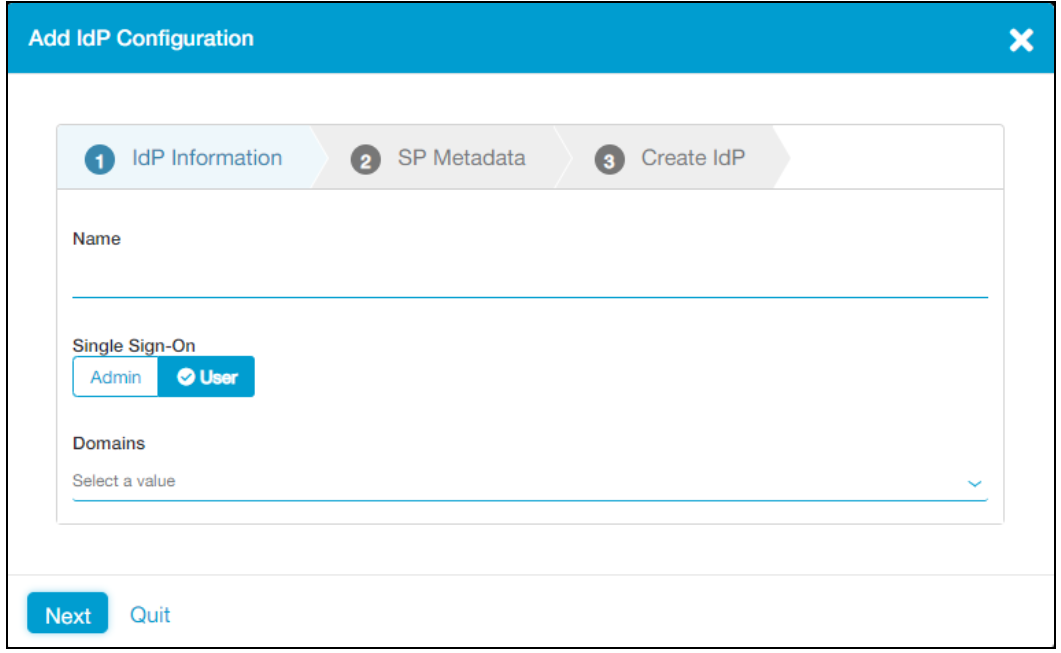

IdP 구성 추가 창이 나타납니다.

IdP 정보 탭 선택

이름 상자에 Azure AD B2C를 입력합니다.

Single Sign-On에서 사용자를 선택합니다.

Do기본s 드롭다운 목록에서 인증 수행기본을 선택하여 IdP와 연결합니다.

다음을 선택합니다.

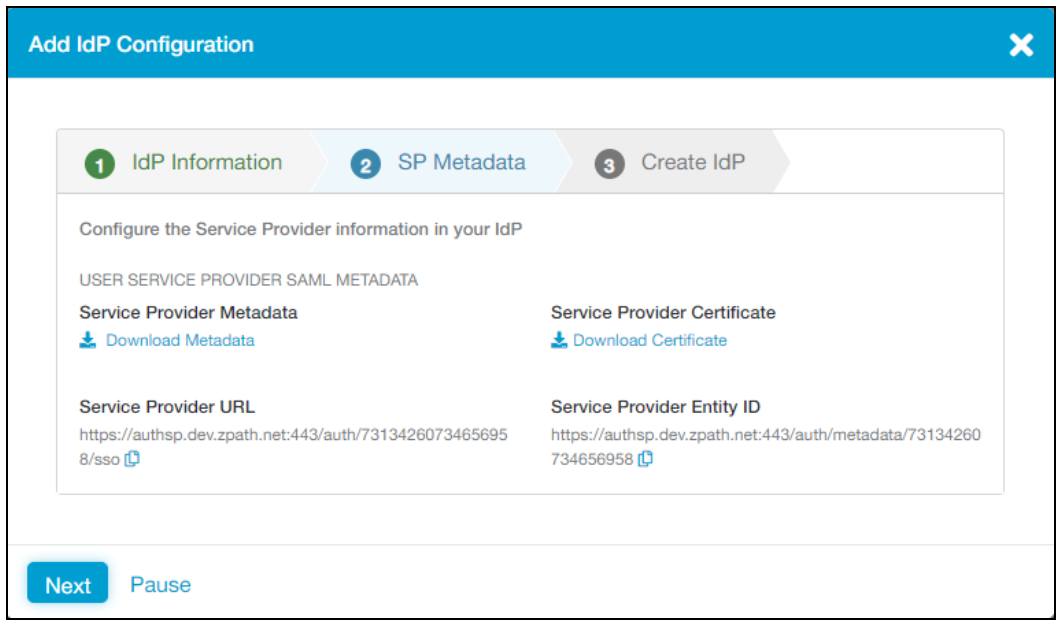

SP 메타데이터 탭을 선택합니다.

서비스 공급자 URL 아래에서 나중에 사용할 값을 복사합니다.

서비스 공급자 엔터티 ID 아래에서 나중에 사용자에게 값을 복사합니다.

일시 중지를 선택합니다.

Azure AD B2C에서 사용자 지정 정책 구성

Important

사용자 지정 정책을 구성하지 않은 경우 Azure AD B2C에서 사용자 지정 정책을 구성합니다.

자세한 내용은 자습서: Azure Active Directory B2C에서 사용자 흐름 및 사용자 지정 정책 만들기를 참조 하세요.

Azure AD B2C에서 SAML 애플리케이션으로 ZPA 등록

Azure AD B2C에 SAML 애플리케이션을 등록합니다.

등록하는 동안 정책 업로드에서 나중에 사용할 Azure AD B2C에서 사용하는 IdP SAML 메타데이터 URL을 복사합니다.

Azure AD B2C에서 애플리케이션을 구성할 때까지 지침을 따릅니다.

4.2단계의 경우 앱 매니페스트 속성을 업데이트합니다.

- identifierUris의 경우 복사한 서비스 공급자 엔터티 ID를 입력합니다.

- samlMetadataUrl의 경우 이 항목을 건너뜁니다.

- replyUrlsWithType의 경우 복사한 서비스 공급자 URL을 입력합니다.

- logoutUrl의 경우 이 항목을 건너뜁니다.

다시 기본 단계는 필요하지 않습니다.

Azure AD B2C에서 IdP SAML 메타데이터 추출

다음 형식으로 SAML 메타데이터 URL을 가져옵니다.

https://<tenant-name>.b2clogin.com/<tenant-name>.onmicrosoft.com/<policy-name>/Samlp/metadata

참고 항목

<tenant-name> 는 Azure AD B2C 테넌트이며 <policy-name> 사용자가 만든 사용자 지정 SAML 정책입니다.

URL은 다음과 https://safemarch.b2clogin.com/safemarch.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata같습니다.

- 웹 브라우저를 엽니다.

- SAML 메타데이터 URL로 이동합니다.

- 페이지를 마우스 오른쪽 단추로 클릭합니다.

- 다른 이름으로 저장을 선택합니다.

- 나중에 사용할 수 있도록 컴퓨터에 파일을 저장합니다.

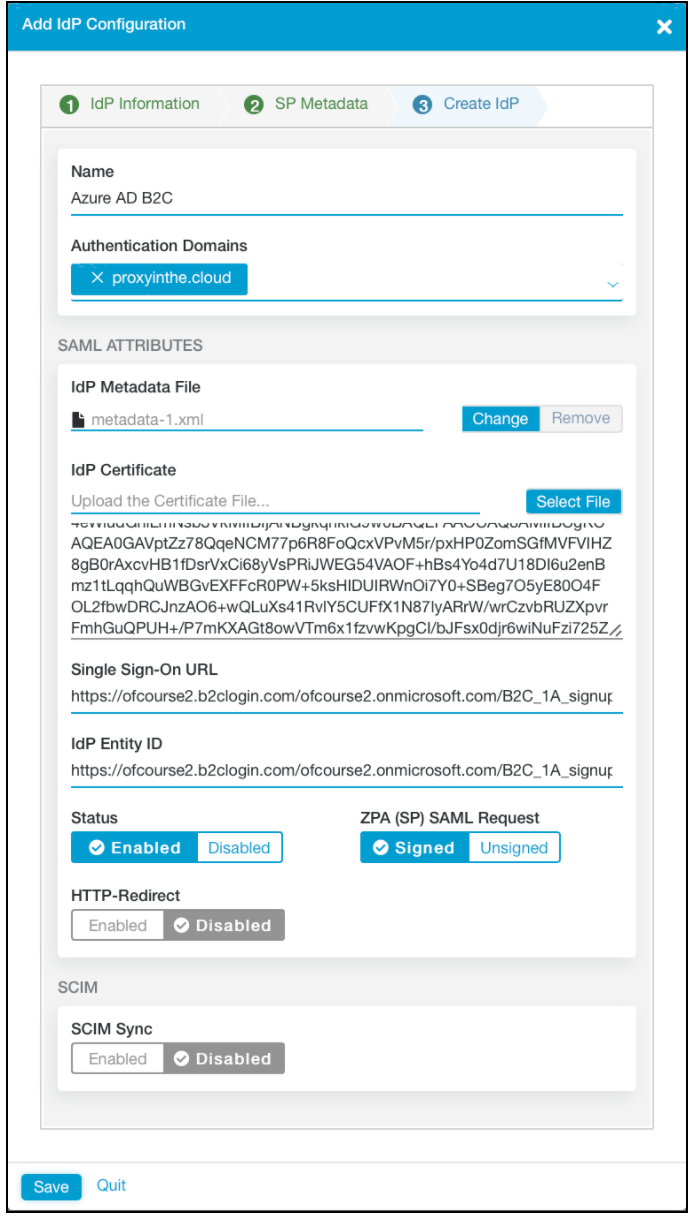

ZPA에서 IdP 구성 완료

IdP 구성을 완료하려면 다음을 수행합니다.

ZPA 관리 포털로 이동합니다.

관리Istration IdP 구성을 선택합니다.>

구성한 IdP를 선택한 다음 다시 시작을 선택합니다.

IdP 구성 추가 창에서 IdP 만들기 탭을 선택합니다.

IdP 메타데이터 파일에서 저장한 메타데이터 파일을 업로드합니다.

상태 아래에서 구성이 사용되었는지 확인합니다.

저장을 선택합니다.

솔루션 테스트

SAML 인증을 확인하려면 ZPA 사용자 포털 또는 브라우저 액세스 애플리케이션으로 이동하여 등록 또는 로그인 프로세스를 테스트합니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기