자습서 - Microsoft Entra ID에서 SaaS 애플리케이션에 대한 사용자 프로비전 특성 매핑 사용자 지정

Microsoft Entra ID는 Salesforce, G Suite 등과 같은 타사 SaaS 애플리케이션에 대한 사용자 프로비저닝을 지원합니다. 타사 SaaS 애플리케이션에 대해 사용자 프로비저닝을 사용하도록 설정하는 경우 Microsoft Entra 관리 센터는 특성 매핑을 통해 특성 값을 제어합니다.

시작하기 전에 앱 관리 및 SSO(Single Sign-On) 개념에 대해 잘 알고 있어야 합니다. 다음 링크를 확인하세요.

Microsoft Entra 사용자 개체와 각 SaaS 앱의 사용자 개체 사이에는 미리 구성된 특성 및 특성 매핑 세트가 있습니다. 일부 앱은 사용자 외에도 다른 유형의 개체(예: 그룹)를 관리합니다.

비즈니스 요구 사항에 따라 기본 특성 매핑을 사용자 지정할 수 있습니다. 따라서 기존의 특성 매핑을 변경 또는 삭제하거나 새 특성 매핑을 만들 수 있습니다.

참고 항목

Microsoft Entra 인터페이스를 통해 특성 매핑을 구성하는 것 외에도 스키마의 JSON 표현을 검토, 다운로드 및 편집할 수 있습니다.

사용자 특성 매핑 편집

팁

이 문서의 단계는 시작하는 포털에 따라 약간 다를 수 있습니다.

다음 단계를 수행하여 사용자 프로비저닝의 매핑 기능에 액세스합니다.

최소한 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>애플리케이션>엔터프라이즈 애플리케이션으로 이동합니다.

갤러리에서 추가된 앱을 포함하여 구성된 모든 앱 목록이 표시됩니다.

앱을 선택하여 보고서를 보고 앱 설정을 관리할 수 있는 앱 관리 창을 로드합니다.

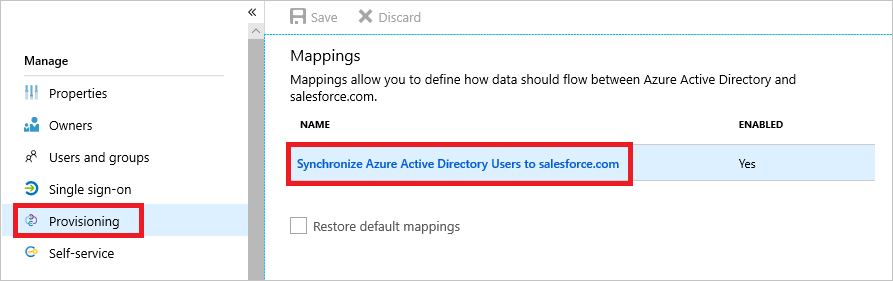

프로비저닝을 선택하여 선택한 앱의 사용자 계정 프로비저닝 설정을 관리합니다.

매핑를 확장하여 Microsoft Entra ID와 대상 애플리케이션 사이에 흐르는 사용자 특성을 살펴보고 편집합니다. 대상 애플리케이션에서 지원하는 경우 이 섹션에서 그룹 및 사용자 계정의 프로비저닝을 선택적으로 구성할 수 있습니다.

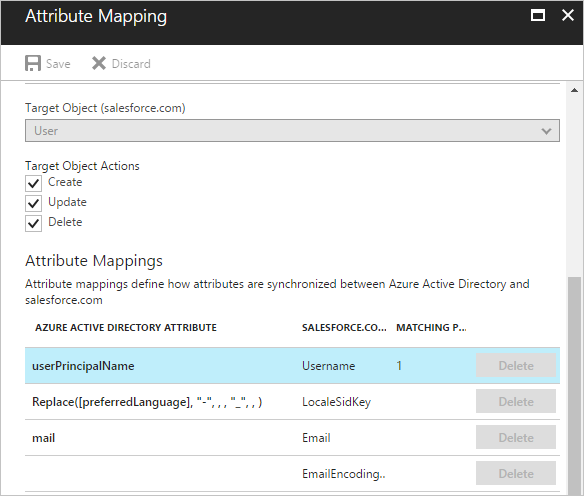

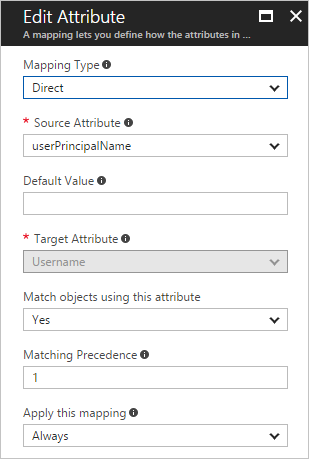

매핑 구성을 선택하여 관련된 특성 매핑 화면을 엽니다. SaaS 애플리케이션이 올바르게 작동하려면 특정 특성 매핑이 필요합니다. 필수 특성인 경우 삭제 기능을 사용할 수 없습니다.

이 스크린샷에서는 Salesforce에서 관리된 개체의 Username 특성이 연결된 Microsoft Entra 개체의 userPrincipalName 값으로 채워지는 것을 볼 수 있습니다.

참고 항목

만들기를 선택 취소해도 기존 사용자에게는 영향을 주지 않습니다. 만들기를 선택하지 않으면 새 사용자를 만들 수 없습니다.

기존 특성 매핑을 선택하여 특성 편집 화면을 엽니다. 여기에서는 Microsoft Entra ID와 대상 애플리케이션 사이에 흐르는 사용자 특성을 편집할 수 있습니다.

특성 매핑 유형 이해

특성 매핑을 사용하면 Microsoft가 아닌 SaaS 애플리케이션에서 특성을 채우는 방법을 제어할 수 있습니다. 4 가지의 다른 매핑 형식이 지원됩니다.

- 직접: 대상 특성이 Microsoft Entra ID에서 연결된 개체의 특성 값으로 채워집니다.

- 상수 – 대상 특성이 지정한 특정 문자열로 채워집니다.

- 식 - 대상 특성이 스크립트 방식의 식의 결과에 따라 채워집니다. 식에 대한 자세한 내용은 Microsoft Entra ID에서 특성 매핑을 위한 식 작성을 참조하세요.

- None - 대상 특성이 수정되지 않고 남아있습니다. 그러나 대상 특성이 비어 있으면 지정한 기본값으로 채워집니다.

이러한 4가지 기본 유형과 함께 사용자 지정 특성 매핑은 기본 값 할당(선택 사항)의 개념을 지원합니다. 기본 값 할당은 Microsoft Entra ID 또는 대상 개체에 값이 없는 경우 대상 특성에 값이 채워지도록 합니다. 이 값을 비워두는 것이 가장 일반적인 구성입니다. 매핑 특성에 대한 자세한 내용은 Microsoft Entra ID에서 애플리케이션 프로비전이 작동하는 방식을 참조하세요.

특성 매핑 속성 이해

이전 섹션에서는 특성 매핑 형식 속성에 대해 소개했습니다. 특성 매핑은 이 속성과 함께 다음 특성도 지원합니다.

- 원본 특성: 원본 시스템(예: Microsoft Entra ID)의 사용자 특성입니다.

- 대상 특성 – 대상 시스템의 사용자 특성(예: ServiceNow).

- null인 경우 기본값(선택 사항) - 원본 특성이 null인 경우 대상 시스템에 전달되는 값입니다. 이 값은 사용자가 만들어질 때만 프로비전됩니다. 기존 사용자를 업데이트할 때 "null인 경우 기본값"은 프로비전되지 않습니다. 예를 들어, 사용자를 만들 때

Switch(IsPresent([jobTitle]), "DefaultValue", "True", [jobTitle])식을 사용하여 직위에 대한 기본값을 추가합니다. 식에 대한 자세한 내용은 Microsoft Entra ID에서 특성 매핑을 위한 식 작성에 대한 참조를 참조하세요. - 이 특성을 사용하여 개체 일치 – 원본과 대상 시스템 사이에서 사용자를 고유하게 식별하는 데 이 매핑을 사용할지 여부를 나타냅니다. Microsoft Entra ID에서 또는 메일 특성에

userPrincipalName사용되며 대상 애플리케이션의 사용자 이름 필드에 매핑됩니다. - 일치 우선 순위 – 여러 일치 특성을 설정할 수 있습니다. 여러 개가 있으면 이 필드에 정의된 순서대로 평가됩니다. 일치 항목이 발견되는 즉시 더 이상 일치 특성을 평가하지 않습니다. 일치 특성은 원하는 만큼 설정할 수 있지만 일치 특성으로 사용하는 특성이 실제로 고유하며 일치 특성이 되어야 하는지 여부를 고려해야 합니다. 일반적으로 고객은 구성에 일치하는 특성이 하나 또는 두 개 있습니다.

- 매핑을 적용합니다.

- 항상 – 사용자 만들기 및 업데이트 작업 시 이 매핑을 적용합니다.

- 만들기 작업 시에만 - 사용자 만들기 작업 시에만 이 매핑을 적용합니다.

원본 및 대상 시스템의 일치하는 사용자

Microsoft Entra 프로비전 서비스는 “그린 필드” 시나리오(대상 시스템에 사용자가 존재하지 않는 경우)와 “브라운 필드” 시나리오(대상 시스템에 사용자가 이미 존재하는 경우) 모두에 배포할 수 있습니다. 두 시나리오를 모두 지원하기 위해 프로비저닝 서비스는 일치 특성이라는 개념을 사용합니다. 일치 특성을 사용하면 원본에서 사용자를 고유하게 식별하고 대상의 사용자와 일치시키는 방식을 결정할 수 있습니다. 배포 계획의 일부로 원본 및 대상 시스템에서 사용자를 고유하게 식별하는 데 사용할 수 있는 특성을 식별합니다. 참고할 사항:

- 일치하는 특성은 고유해야 함: 고객은 userPrincipalName, 메일 또는 개체 ID와 같은 특성을 일치하는 특성으로 사용하는 경우가 많습니다.

- 여러 특성을 일치 특성으로 사용할 수 있습니다. 사용자를 일치시킬 때 평가할 여러 특성을 정의하고, 사용자가 평가되는 순서(UI에서 일치 우선 순위로 정의됨)를 정의할 수 있습니다. 예를 들어 특성 3개를 일치 특성으로 정의하고 처음 특성 2개를 평가한 후 사용자가 고유하게 일치하면, 서비스는 3번째 특성을 평가하지 않습니다. 서비스는 지정된 순서대로 일치 특성을 평가하고 일치 항목이 발견되면 평가를 중지합니다.

- 원본과 대상의 값이 정확히 일치할 필요는 없습니다. 대상의 값은 원본 값의 함수일 수 있습니다. 따라서 원본에 emailAddress 특성이 있고 대상에 userPrincipalName이 있으면 일부 문자를 상수 값으로 대체하는 emailAddress 특성의 함수를 사용하여 일치시킬 수 있습니다.

- 특성의 조합을 기반으로 한 일치는 지원되지 않음: 대부분의 애플리케이션은 두 가지 속성을 기반으로 한 쿼리를 지원하지 않습니다. 따라서 특성 조합을 기반으로 일치시킬 수 없습니다. 단일 속성을 차례로 평가하는 것은 가능합니다.

- 모든 사용자는 하나 이상의 일치 특성에 대한 값을 가지고 있어야 함: 하나의 일치 특성을 정의하는 경우 모든 사용자는 원본 시스템에서 해당 특성에 대한 값을 가지고 있어야 합니다. 예를 들어 userPrincipalName을 일치 특성으로 정의하면 모든 사용자에게 userPrincipalName이 있어야 합니다. 일치 특성을 여러 개 정의하는 경우(예: extensionAttribute1 및 메일 모두) 모든 사용자가 동일한 일치 특성을 가질 필요는 없습니다. 한 사용자에게는 extensionAttribute1이 있고 mail은 없으며, 다른 사용자에게는 mail이 있고 extensionAttribute1이 없을 수 있습니다.

- 대상 애플리케이션은 일치하는 특성에 대한 필터링을 지원해야 함: 애플리케이션 개발자는 사용자 또는 그룹 API에서 특성 하위 집합에 대한 필터링을 허용합니다. 갤러리의 애플리케이션의 경우, 기본 특성 매핑이 대상 애플리케이션의 API가 필터링을 지원하는 특성에 대한 것인지 확인합니다. 대상 애플리케이션에 대한 기본 일치 특성을 변경하는 경우 비 Microsoft API 설명서를 검사 특성을 필터링할 수 있는지 확인합니다.

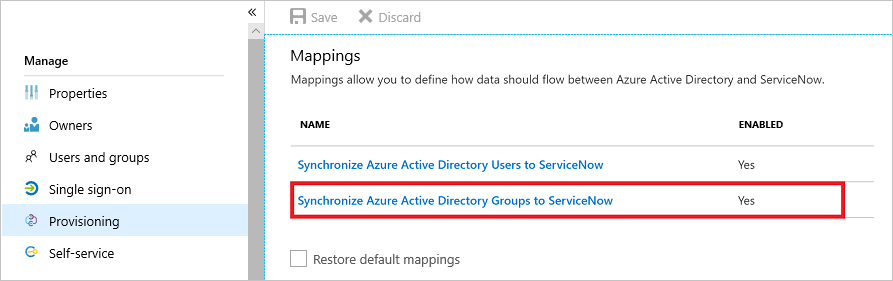

그룹 특성 매핑 편집

ServiceNow, Box 및 G Suite와 같이 선택한 수의 애플리케이션은 그룹 및 사용자 개체를 프로비전하는 기능을 지원합니다. 그룹 개체에는 표시 이름 및 이메일 별칭과 같은 그룹 속성과 그룹 멤버를 포함할 수 있습니다.

매핑에서 그룹 매핑을 선택하고 특성 매핑 화면에서 원하는 옵션에 대해 사용을 설정하여 그룹 프로비저닝을 선택적으로 사용하거나 사용하지 않도록 설정할 수 있습니다.

그룹 개체의 일부로 프로비전된 특성은 이전에 설명한 사용자 개체와 동일한 방식으로 사용자 지정할 수 있습니다.

팁

그룹 개체(속성 및 멤버) 프로비전은 애플리케이션에 그룹을 할당하는 것과 별개의 개념입니다. 애플리케이션에 그룹을 할당할 수 있지만 그룹에 포함된 사용자 개체만 프로비전할 수 있습니다. 할당에서 그룹을 사용하기 위해 전체 그룹 개체를 프로비전할 필요는 없습니다.

지원되는 특성 목록 편집

지정된 애플리케이션에 지원되는 사용자 특성은 미리 구성됩니다. 대부분의 애플리케이션 사용자 관리 API는 스키마 검색을 지원하지 않습니다. 따라서 Microsoft Entra 프로비전 서비스가 애플리케이션을 호출하여 지원되는 특성 목록을 동적으로 생성할 수 없습니다.

하지만 일부 애플리케이션은 사용자 지정 특성을 지원하며 Microsoft Entra 프로비전 서비스는 사용자 지정 특성을 읽고 쓸 수 있습니다. Microsoft Entra 관리 센터에 정의를 입력하려면 특성 매핑 화면 아래쪽에서 고급 옵션 표시 확인란을 선택한 다음, 앱의 특성 목록 편집을 선택합니다.

특성 목록의 사용자 지정을 지원하는 애플리케이션 및 시스템은 다음과 같습니다.

- Salesforce

- ServiceNow

- Workday에서 Active Directory로/Workday에서 Microsoft Entra ID로

- SuccessFactors에서 Active Directory로/SuccessFactors에서 Microsoft Entra ID로

- Microsoft Entra ID(Microsoft Entra ID Graph API 기본 특성 및 사용자 지정 디렉터리 확장이 지원됨). 확장을 만드는 방법에 대한 자세한 내용은 Microsoft Entra 애플리케이션 프로비저닝에 대한 확장 특성 동기화 및 Microsoft Entra ID의 프로비전에 대한 알려진 문제를 참조하세요.

- SCIM(Cross-do기본 Identity) 2.0용 시스템을 지원하는 앱

- Microsoft Entra ID는 XPATH 및 JSONPath 메타데이터에 대한 Workday 또는 SuccessFactors에 쓰기 저장을 지원합니다. Microsoft Entra ID는 기본 스키마에 포함되지 않은 새 Workday 또는 SuccessFactors 특성을 지원하지 않습니다.

참고 항목

애플리케이션과 시스템의 스키마를 사용자 지정했으며, 사용자 지정 특성이 정의된 방식에 대한 실무 지식이 있는 관리자일 경우 또는 소스 특성이 Microsoft Entra 관리 센터 UI에 자동으로 표시되지 않는 경우에만 지원되는 특성 목록을 편집하는 것이 좋습니다. 애플리케이션이나 시스템에서 제공하는 API 및 개발자 도구를 잘 알아야 하는 경우가 많습니다. 지원되는 특성 목록을 편집하는 기능은 기본적으로 잠겨 있지만 고객은 https://portal.azure.com/?Microsoft_AAD_Connect_Provisioning_forceSchemaEditorEnabled=true URL로 이동하여 기능을 사용하도록 설정할 수 있습니다. 그런 다음 애플리케이션으로 이동하여 특성 목록을 볼 수 있습니다.

참고 항목

Microsoft Entra ID의 디렉터리 확장 특성이 특성 매핑 드롭다운에 자동으로 표시되지 않으면 "Microsoft Entra 특성 목록"에 수동으로 추가할 수 있습니다. 프로비저닝 앱에 Microsoft Entra 디렉터리 확장 특성을 수동으로 추가하는 경우 디렉터리 확장 특성 이름은 대/소문자를 구분합니다. 예를 들어 extension_53c9e2c0exxxxxxxxxxxxxxxx_acmeCostCenter라는 디렉터리 확장 특성이 있는 경우 디렉터리에 정의된 것과 동일한 형식으로 입력해야 합니다. 다중 값 디렉터리 확장 특성 프로비전은 지원되지 않습니다.

지원되는 특성 목록을 편집할 때 다음 속성이 제공됩니다.

- 이름 - 대상 개체의 스키마에 정의된 특성의 시스템 이름입니다.

- 형식 - 다음 형식 중 하나일 수 있는 대상 개체의 스키마에 정의된 대로 특성이 저장하는 데이터 형식입니다.

- 이진 - 특성에 이진 데이터가 포함됩니다.

- 부울 - 특성에 True 또는 False 값이 포함됩니다.

- 날짜/시간 - 특성에 날짜 문자열이 포함됩니다.

- 정수 - 특성에 정수가 포함됩니다.

- 참조 - 특성에 대상 애플리케이션의 다른 테이블에 저장된 값을 참조하는 ID가 포함됩니다.

- 문자열 - 특성에 텍스트 문자열이 포함됩니다.

- 기본 키? - 대상 개체의 스키마에 특성이 기본 키 필드로 정의되어 있는지 여부입니다.

- 필수 여부 - 대상 애플리케이션 또는 시스템에서 특성을 채워야 하는지 여부입니다.

- 다중 값 여부 - 특성이 다중 값을 지원하는지 여부입니다.

- 대소문자 구분? - 특성이 대/소문자를 구분하여 평가되는지 여부입니다.

- API 식 - 특정 프로비저닝 커넥터(예: Workday)에 대한 설명서에 달리 지정된 경우 외에는 사용하지 마세요.

- 참조된 개체 특성 - 참조 형식 특성인 경우 이 메뉴를 사용하면 대상 애플리케이션에서 특성과 연결된 값이 포함된 테이블과 특성을 선택할 수 있습니다. 예를 들어 저장된 값이 별도의 "Departments" 테이블의 개체를 참조하는 "Department"라는 특성이 있는 경우 선택합니다

Departments.Name. 지정된 애플리케이션에 대해 지원되는 참조 테이블 및 기본 ID 필드는 미리 구성되어 있으며 Microsoft Entra 관리 센터를 사용하여 편집할 수 없습니다. 그러나 Microsoft Graph API를 사용하여 편집할 수 있습니다.

SCIM 규격 애플리케이션에 사용자 지정 확장 특성 프로비저닝

RFC(SCIM 주석 요청)는 핵심 사용자 및 그룹 스키마를 정의하는 동시에 애플리케이션의 요구 사항에 맞게 스키마에 대한 확장을 허용합니다. SCIM 애플리케이션에 사용자 지정 특성을 추가하려면 다음을 수행합니다.

- 최소한 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- ID>애플리케이션>엔터프라이즈 애플리케이션으로 이동합니다.

- 애플리케이션을 선택한 다음 프로비저닝을 선택합니다.

- 매핑에서 사용자 지정 특성을 추가할 개체(사용자 또는 그룹)를 선택합니다.

- 페이지 맨 아래에서 고급 옵션 표시를 선택합니다.

- AppName의 특성 목록 편집을 선택합니다.

- 특성 목록의 맨 아래에, 제공된 필드에 사용자 지정 특성에 대한 정보를 입력합니다. 그런 다음, 특성 추가를 선택합니다.

SCIM 애플리케이션의 경우 특성 이름이 예에 표시된 패턴을 따라야 합니다. "CustomExtensionName" 및 "CustomAttribute"는 애플리케이션의 요구 사항에 따라 사용자 지정할 수 있습니다.(예: urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User:CustomAttribute)

이러한 지침은 SCIM 사용 애플리케이션에만 적용 됩니다. ServiceNow 및 Salesforce와 같은 애플리케이션은 SCIM을 사용하여 Microsoft Entra ID와 통합되지 않으므로 사용자 지정 특성을 추가할 때 특정 네임스페이스가 필요하지 않습니다.

사용자 지정 특성은 참조 특성, 다중 값 또는 복합 형식 특성일 수 없습니다. 사용자 지정 다중값 및 복합 형식 확장 특성은 현재 갤러리의 애플리케이션에 대해서만 지원됩니다. 사용자 지정 확장 스키마 헤더는 Microsoft Entra SCIM 클라이언트의 요청에서 전송되지 않기 때문에 예에서 생략됩니다.

확장 특성이 있는 사용자 표현 예:

{

"schemas":[

"urn:ietf:params:scim:schemas:core:2.0:User",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User"

],

"userName":"bjensen",

"id": "48af03ac28ad4fb88478",

"externalId":"bjensen",

"name":{

"formatted":"Ms. Barbara J Jensen III",

"familyName":"Jensen",

"givenName":"Barbara"

},

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User": {

"employeeNumber": "701984",

"costCenter": "4130",

"organization": "Universal Studios",

"division": "Theme Park",

"department": "Tour Operations",

"manager": {

"value": "26118915-6090-4610-87e4-49d8ca9f808d",

"$ref": "../Users/26118915-6090-4610-87e4-49d8ca9f808d",

"displayName": "John Smith"

}

},

"urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User": {

"CustomAttribute": "701984",

},

"meta": {

"resourceType": "User",

"created": "2010-01-23T04:56:22Z",

"lastModified": "2011-05-13T04:42:34Z",

"version": "W\/\"3694e05e9dff591\"",

"location": "https://example.com/v2/Users/2819c223-7f76-453a-919d-413861904646"

}

}

SCIM 앱에 역할 프로비저닝

예제의 단계를 사용하여 애플리케이션에 사용자에 대한 애플리케이션 역할을 프로비전합니다. 설명은 사용자 지정 SCIM 애플리케이션에만 적용됩니다. Salesforce 및 ServiceNow와 같은 갤러리 애플리케이션은 미리 정의된 역할 매핑을 사용합니다. 글머리 기호는 AppRoleAssignments 특성을 애플리케이션에 필요한 형식으로 변환하는 방법을 설명합니다.

- Microsoft Entra ID의 appRoleAssignment를 애플리케이션의 역할에 매핑하려면 식를 사용하여 특성을 변환해야 합니다. 역할 세부 정보를 구문 분석하는 식을 사용하지 않고 appRoleAssignment 특성을 역할 특성에 직접 매핑하면 안 됩니다.

참고 항목

엔터프라이즈 애플리케이션에서 역할을 프로비전할 때 SCIM 표준은 엔터프라이즈 사용자 역할 특성을 다르게 정의합니다. 자세한 내용은 Microsoft Entra ID에서 SCIM 엔드포인트에 대한 프로비저닝 개발 및 계획을 참조하세요.

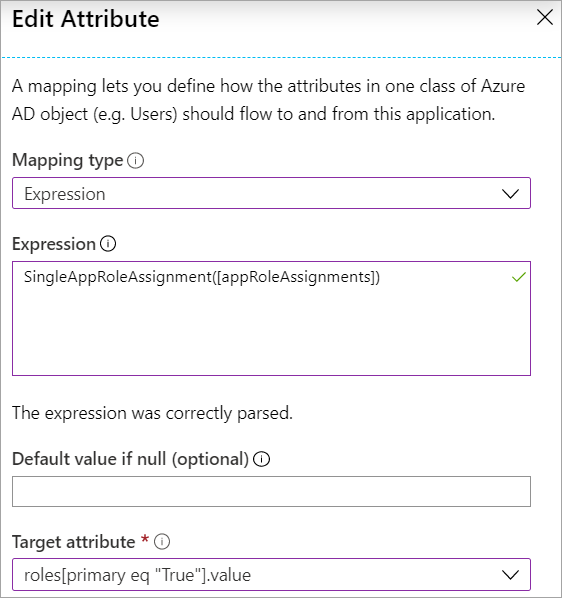

SingleAppRoleAssignment

사용 시기: SingleAppRoleAssignment 식은 사용자에게 단일 역할을 프로비전하고 기본 역할을 지정하는 경우에 사용합니다.

구성 방법: 설명한 단계를 사용하여 특성 매핑 페이지로 이동하고 SingleAppRoleAssignment 식을 사용하여 역할 특성에 매핑합니다. 세 가지 역할 특성 중에서 선택할 수 있습니다(roles[primary eq "True"].display, roles[primary eq "True"].type 및 roles[primary eq "True"].value). 매핑에 역할 특성 중 일부 또는 전부를 포함하도록 선택할 수 있습니다. 둘 이상을 포함하려면 새 매핑을 추가하여 대상 속성으로 포함하면 됩니다.

고려해야 할 사항

- 사용자에게 여러 역할이 할당되지 않았는지 확인합니다. 어떤 역할이 프로비전되는지 보장할 수 없습니다.

SingleAppRoleAssignments특성을 확인합니다. 이 특성은 범위를 .로 설정하는 경우Sync All users and groups와 호환되지 않습니다.

예제 요청(POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "alias",

"userName": "alias@contoso.OnMicrosoft.com",

"active": true,

"displayName": "First Name Last Name",

"meta": {

"resourceType": "User"

},

"roles": [{

"primary": true,

"type": "WindowsAzureActiveDirectoryRole",

"value": "Admin"

}

]}

예제 출력(PATCH)

"Operations": [

{

"op": "Add",

"path": "roles",

"value": [{

"value": "{\"id\":\"06b07648-ecfe-589f-9d2f-6325724a46ee\",\"value\":\"25\",\"displayName\":\"Role1234\"}"

}

]

}]

PATCH와 POST의 요청 형식이 다릅니다. POST와 PATCH가 동일한 형식으로 전송되도록 하려면 여기에 설명된 기능 플래그를 사용할 수 있습니다.

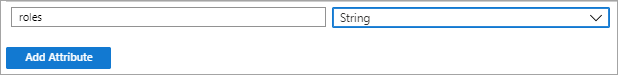

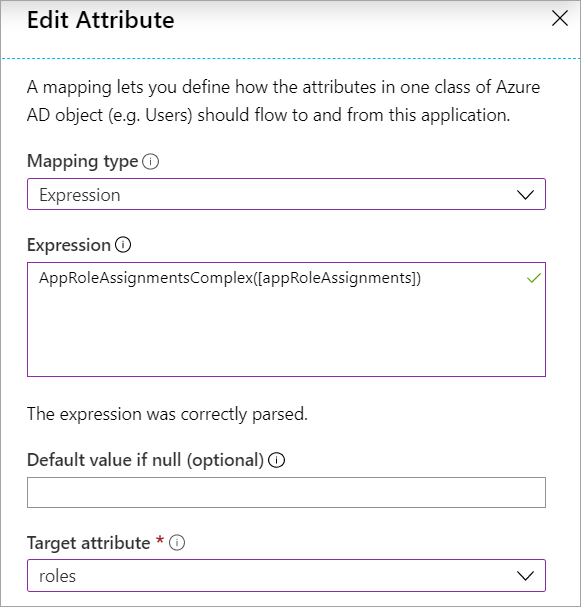

AppRoleAssignmentsComplex

사용 시기: 사용자에게 여러 역할을 프로비전하려면 AppRoleAssignmentsComplex 식을 사용합니다. 구성 방법: 역할에 대한 새 특성을 포함하도록 설명된 대로 지원되는 특성 목록을 편집합니다.

그런 다음, AppRoleAssignmentsComplex 식을 사용하여 사용자 지정 역할 특성에 매핑합니다. 이미지를 참조하세요.

고려해야 할 사항

- 모든 역할은 기본 = false로 프로비전됩니다.

- SCIM 역할에는

id특성이 필요하지 않습니다. 대신value특성을 사용하세요. 예를 들어 특성에value역할의 이름 또는 식별자가 포함된 경우 역할을 프로비전하는 데 사용합니다. 여기에서 기능 플래그 를 사용하여 ID 특성 문제를 해결할 수 있습니다 . 그러나 값 특성에만 의존하는 것이 항상 충분하지는 않습니다. 예를 들어 이름 또는 식별자가 같은 역할이 여러 개 있는 경우입니다. 경우에 따라 ID 특성을 사용하여 역할을 제대로 프로비전해야 합니다.

제한 사항

- AppRoleAssignmentsComplex는 범위를 "모든 사용자 및 그룹 동기화"로 설정하는 것과 호환되지 않습니다.

예제 요청(POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "alias",

"userName": "alias@contoso.OnMicrosoft.com",

"active": true,

"displayName": "First Name Last Name",

"meta": {

"resourceType": "User"

},

"roles": [

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"displayName": "Admin",

"value": "Admin"

},

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"displayName": "User",

"value": "User"

}

]

}

예제 출력(PATCH)

"Operations": [

{

"op": "Add",

"path": "roles",

"value": [

{

"value": "{"id":"06b07648-ecfe-589f-9d2f-6325724a46ee","value":"Admin","displayName":"Admin"}

},

{

"value": "{"id":"06b07648-ecfe-599f-9d2f-6325724a46ee","value":"User","displayName":"User"}

}

]

}

]

AssertiveAppRoleAssignmentsComplex (복잡한 역할에 권장됨)

사용 시기: AssertiveAppRoleAssignmentsComplex를 사용하여 PATCH Replace 기능을 사용하도록 설정합니다. 여러 역할을 지원하는 SCIM 애플리케이션의 경우 이렇게 하면 Microsoft Entra ID에서 제거된 역할도 대상 애플리케이션에서 제거됩니다. 바꾸기 기능은 사용자가 Entra ID에 반영되지 않은 추가 역할도 제거합니다.

AppRoleAssignmentsComplex와 AssertiveAppRoleAssignmentsComplex의 차이점은 패치 호출 모드와 대상 systen에 미치는 영향입니다. 전자는 PATCH만 추가하므로 대상에서 기존 역할을 제거하지 않습니다. 후자는 Entra ID에서 사용자에게 할당되지 않은 경우 대상 시스템에서 역할을 제거하는 PATCH 교체를 수행합니다.

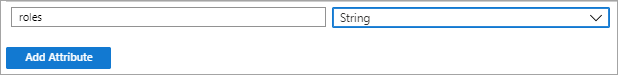

구성 방법: 역할에 대한 새 특성을 포함하도록 설명된 대로 지원되는 특성 목록을 편집합니다.

그런 다음 AssertiveAppRoleAssignmentsComplex 식을 사용하여 이미지에 표시된 대로 사용자 지정 역할 특성에 매핑합니다.

고려해야 할 사항

- 모든 역할은 기본 = false로 프로비전됩니다.

- SCIM 역할에는

id특성이 필요하지 않습니다. 대신value특성을 사용하세요. 예를 들어 특성에value역할의 이름 또는 식별자가 포함된 경우 역할을 프로비전하는 데 사용합니다. 여기에서 기능 플래그 를 사용하여 ID 특성 문제를 해결할 수 있습니다 . 그러나 값 특성에만 의존하는 것이 항상 충분하지는 않습니다. 예를 들어 이름 또는 식별자가 같은 역할이 여러 개 있는 경우입니다. 경우에 따라 ID 특성을 사용하여 역할을 제대로 프로비전해야 합니다.

제한 사항

- AssertiveAppRoleAssignmentsComplex는 범위를 "모든 사용자 및 그룹 동기화"로 설정하는 것과 호환되지 않습니다.

예제 요청(POST)

{"schemas":["urn:ietf:params:scim:schemas:core:2.0:User"],

"externalId":"contoso",

"userName":"contoso@alias.onmicrosoft.com",

"active":true,

"roles":[{

"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"User",

"value":"User"},

{"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"Test",

"value":"Test"}],

}

예제 출력(PATCH)

{"schemas":["urn:ietf:params:scim:api:messages:2.0:PatchOp"],

"Operations":[{

"op":"replace",

"path":"roles",

"value":[{

"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"User",

"value":"User"},

{"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"Test",

"value":"Test"}

]

}

]

}

다중값 특성 프로비저닝

phoneNumbers 및 전자 메일과 같은 특정 특성은 다양한 유형의 전화 번호 또는 전자 메일을 지정해야 하는 다중 값 특성입니다. 다중값 특성에 대한 식을 사용합니다. 특성 유형을 지정하고 이것을 값에 해당하는 Microsoft Entra 사용자 특성에 매핑할 수 있습니다.

phoneNumbers[type eq "work"].valuephoneNumbers[type eq "mobile"].valuephoneNumbers[type eq "fax"].value"phoneNumbers": [ { "value": "555-555-5555", "type": "work" }, { "value": "555-555-5555", "type": "mobile" }, { "value": "555-555-5555", "type": "fax" } ]

기본 특성 및 특성 매핑 복원

새로 시작하여 기존 매핑을 다시 기본 상태로 설정해야 하는 경우 기본 매핑 복원 확인란을 선택하고 구성을 선택하면 됩니다. 이렇게 하면 애플리케이션 갤러리에서 Microsoft Entra 테넌트에 애플리케이션이 추가된 것처럼 모든 매핑 및 범위 지정 필터가 설정됩니다.

이 옵션을 선택하면 프로비전 서비스가 실행되는 동안 모든 사용자가 다시 동기화됩니다.

Important

이 옵션을 호출하기 전에 프로비저닝 상태를 반드시 꺼짐으로 설정하는 것이 좋습니다.

알아야 할 사항

- Microsoft Entra ID는 동기화 프로세스의 효과적인 구현을 제공합니다. 초기화된 환경에서 동기화 주기 중에는 업데이트가 필요한 개체만 처리됩니다.

- 특성 매핑을 업데이트하면 동기화 주기의 성능에 영향을 줍니다. 특성 매핑 구성의 업데이트는 모든 관리된 개체를 다시 평가해야 합니다.

- 특성 매핑에 대한 연속 변경 횟수를 최소로 유지하는 것이 가장 좋은 방법입니다.

- 사진을 동기화할 형식을 지정할 수 없으므로 앱에 프로비전할 사진 특성을 추가하는 것은 현재 지원되지 않습니다. User Voice에서 기능을 요청할 수 있습니다.

- 특성

IsSoftDeleted는 종종 애플리케이션에 대한 기본 매핑의 일부입니다.IsSoftdeleted는 다음 네 가지 시나리오 중 하나에서 참일 수 있습니다. 1) 사용자가 애플리케이션에서 할당 취소되어 범위를 벗어납니다. 2) 사용자가 범위 지정 필터를 충족하지 않아 범위를 벗어납니다. 3) Microsoft Entra ID에서 사용자가 일시 삭제되었습니다. 4) 속성AccountEnabled이 사용자에 대해 false로 설정됩니다. 특성 매핑에IsSoftDeleted특성을 유지합니다. - Microsoft Entra 프로비전 서비스는 null 값 프로비전을 지원하지 않습니다.

- 일반적으로

ID기본 키는 특성 매핑에 대상 특성으로 포함되지 않아야 합니다. - 일반적으로 역할 특성은 직접 매핑보다는 식을 사용하여 매핑해야 합니다. 역할 매핑에 대한 자세한 내용은 SCIM 앱에 역할 프로비전을 참조하세요.

- 매핑에서 그룹을 사용하지 않도록 설정할 수 있지만 사용자 사용 안 함은 지원되지 않습니다.