Microsoft Entra 애플리케이션 프록시를 사용하여 SharePoint에 대한 원격 액세스 사용

이 단계별 가이드에서는 온-프레미스 SharePoint 팜을 Microsoft Entra 애플리케이션 프록시와 통합하는 방법을 설명합니다.

필수 조건

구성을 수행하려면 다음 리소스가 필요합니다.

- SharePoint 2013 팜 이상 SharePoint 팜은 Microsoft Entra ID와 통합되어야 합니다.

- 애플리케이션 프록시가 포함된 계획이 있는 Microsoft Entra 테넌트입니다. Microsoft Entra ID 계획 및 가격 책정에 대해 자세히 알아봅니다.

- 온-프레미스 SharePoint 팜에서 Office 파일을 올바르게 시작하기 위한 Microsoft Office Web Apps 서버 팜입니다.

- Microsoft Entra 테넌트의 확인된 사용자 지정 도메인입니다.

- Microsoft Entra Connect와 동기화된 온-프레미스 Active Directory. 이를 통해 사용자는 Azure에 로그인할 수 있습니다.

- 회사 도메인 내의 컴퓨터에 설치되어 실행되는 개인 네트워크 커넥터입니다.

애플리케이션 프록시로 SharePoint를 구성하려면 다음 두 개의 URL이 필요합니다.

- 최종 사용자에게 표시되고 Microsoft Entra ID에서 결정되는 외부 URL. 이 URL은 사용자 지정 도메인을 사용할 수 있습니다. Microsoft Entra 애플리케이션 프록시에서 사용자 지정 도메인 작업에 대해 자세히 알아봅니다.

- 회사 도메인 내에서만 알려져 있고 직접 사용되지 않는 내부 URL.

Important

링크가 올바르게 매핑되도록 하려면 내부 URL에 대해 다음 권장 사항을 따르세요.

- HTTPS를 사용하세요.

- 사용자 지정 포트를 사용하지 않도록 합니다.

- 회사 DNS(Domain Name System)에서 별칭(CName)이 아닌 SharePoint WFE(또는 부하 분산 장치)를 가리키는 호스트(A)를 만듭니다.

이 문서에서 사용하는 값은 다음과 같습니다.

- 내부 URL:

https://sharepoint. - 외부 URL:

https://spsites-demo1984.msappproxy.net/. - SharePoint 웹 애플리케이션에 대한 애플리케이션 풀 계정:

Contoso\spapppool.

1단계: 애플리케이션 프록시를 사용하는 Microsoft Entra ID에서 애플리케이션 구성

이 단계에서는 애플리케이션 프록시를 사용하는 Microsoft Entra 테넌트에 애플리케이션을 만듭니다. 외부 URL을 설정하고 내부 URL을 지정합니다. 둘 다 SharePoint에서 나중에 사용됩니다.

다음 설정에 설명된 대로 앱을 만듭니다. 단계별 지침은 Microsoft Entra 애플리케이션 프록시를 사용하여 애플리케이션 게시를 참조하세요.

- 내부 URL: 나중에 SharePoint에서 설정되는 SharePoint 내부 URL(예:

https://sharepoint) - 사전 인증:

Microsoft Entra ID. - 헤더의 URL 변환:

No. - 애플리케이션 본문의 URL 변환:

No.

- 내부 URL: 나중에 SharePoint에서 설정되는 SharePoint 내부 URL(예:

앱을 게시한 후에는 다음 단계에 따라 Single Sign-On 설정을 구성합니다.

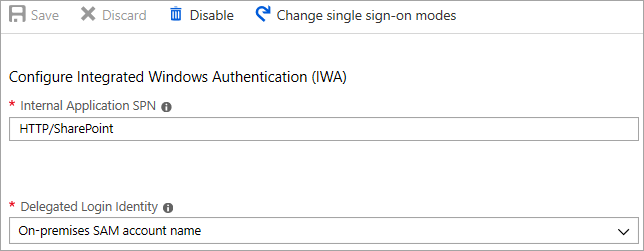

- 포털의 애플리케이션 페이지에서 Single Sign-On을 선택합니다.

- Single Sign-On 모드로 Windows 통합 인증을 선택합니다.

- 내부 애플리케이션 SPN(서비스 주체 이름)을 이전에 설정한 값으로 설정합니다. 이 예제에서 값은

HTTP/sharepoint입니다. - 위임된 로그인 ID에서 Active Directory 포리스트 구성에 가장 적합한 옵션을 선택합니다. 예를 들어, 포리스트에 단일 Active Directory 도메인이 있는 경우 다음 스크린샷에 표시된 것처럼 온-프레미스 SAM 계정 이름을 선택합니다. 그러나 사용자가 SharePoint 및 개인 네트워크 커넥터 서버와 동일한 도메인에 있지 않은 경우에는 온-프레미스 사용자 계정 이름(스크린샷에는 표시되지 않음)을 선택합니다.

애플리케이션 설정을 완료하고, 사용자 및 그룹 섹션으로 이동하고, 이 애플리케이션에 액세스할 사용자를 할당합니다.

2단계: SharePoint 웹 애플리케이션 구성

SharePoint 웹 애플리케이션이 Microsoft Entra 애플리케이션 프록시에서 제대로 작동하려면 Kerberos 및 적절한 대체 액세스 매핑을 사용하여 구성해야 합니다. 다음과 같은 두 가지 옵션을 사용할 수 있습니다.

- 새 웹 애플리케이션을 만들고 기본 영역만 사용합니다. 기본 영역을 사용하는 것이 기본 설정되는 옵션이며 SharePoint에 대한 최상의 환경을 제공합니다. 예를 들어, SharePoint가 생성하는 이메일 경고의 링크는 기본 영역을 가리킵니다.

- 기존 웹 애플리케이션을 확장하여 기본이 아닌 영역에서 Kerberos를 구성합니다.

Important

사용되는 영역에 관계없이, Kerberos가 제대로 작동하려면 SharePoint 웹 애플리케이션의 애플리케이션 풀 계정이 도메인 계정이어야 합니다.

SharePoint 웹 애플리케이션 만들기

이 스크립트는 기본 영역을 사용하여 새 웹 애플리케이션을 만드는 예를 보여 줍니다. 기본 영역을 사용하는 것이 기본 설정되는 옵션입니다.

SharePoint 관리 셸을 시작하고 스크립트를 실행합니다.

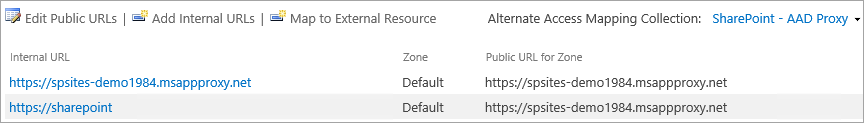

# This script creates a web application and configures the Default zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment. Note that the managed account must exist and it must be a domain account $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = New-SPWebApplication -Name "SharePoint - AAD Proxy" -Port 443 -SecureSocketsLayer -URL $externalUrl -ApplicationPool "SharePoint - AAD Proxy" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Default -InternalSharePoint 중앙 관리 사이트를 엽니다.

시스템 설정 아래에서 대체 액세스 매핑 구성을 선택합니다. 대체 액세스 매핑 컬렉션 상자가 열립니다.

새 웹 애플리케이션으로 디스플레이를 필터링합니다.

기존 웹 애플리케이션을 새 영역으로 확장하는 경우.

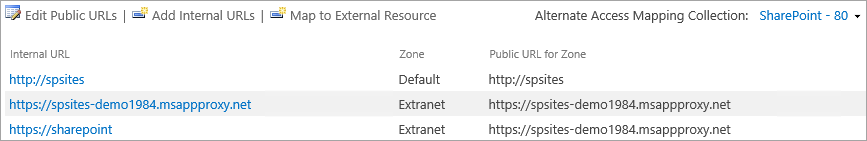

SharePoint 관리 셸을 시작하고 다음 스크립트를 실행합니다.

# This script extends an existing web application to Internet zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment $webAppUrl = "http://spsites/" $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = Get-SPWebApplication $webAppUrl New-SPWebApplicationExtension -Name "SharePoint - AAD Proxy" -Identity $wa -SecureSocketsLayer -Zone Extranet -Url $externalUrl -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Extranet -Internal

`. SharePoint 중앙 관리 사이트를 엽니다.

시스템 설정 아래에서 대체 액세스 매핑 구성을 선택합니다. 대체 액세스 매핑 컬렉션 상자가 열립니다.

확장된 웹 애플리케이션으로 디스플레이를 필터링합니다.

SharePoint 웹 애플리케이션이 도메인 계정으로 실행되고 있는지 확인

SharePoint 웹 애플리케이션의 애플리케이션 풀을 실행하는 계정을 식별하고 도메인 계정인지 확인하려면 다음 단계를 수행합니다.

SharePoint 중앙 관리 사이트를 엽니다.

보안으로 이동하고 서비스 계정 구성을 선택합니다.

웹 애플리케이션 풀 - YourWebApplicationName을 선택합니다.

이 구성 요소에 대한 계정 선택이 도메인 계정을 반환하는지 확인하고 다음 단계에서 사용할 것이므로 기억해 둡니다.

엑스트라넷 영역의 IIS 사이트에 대해 HTTPS 인증서가 구성되었는지 확인

내부 URL은 HTTPS 프로토콜(https://SharePoint/)을 사용하기 때문에 IIS(인터넷 정보 서비스) 사이트에서 인증서를 설정해야 합니다.

Windows PowerShell 콘솔을 엽니다.

다음 스크립트를 실행하여 자체 서명된 인증서를 생성하고 컴퓨터의

MY store에 추가합니다.# Replace "SharePoint" with the actual hostname of the Internal URL of your Azure AD proxy application New-SelfSignedCertificate -DnsName "SharePoint" -CertStoreLocation "cert:\LocalMachine\My"Important

자체 서명된 인증서는 테스트 목적으로만 적합합니다. 프로덕션 환경에서는 인증 기관에서 발급한 인증서를 대신 사용하는 것이 좋습니다.

인터넷 정보 서비스 관리자 콘솔을 엽니다.

트리 뷰에서 서버를 확장하고 사이트를 확장한 다음, SharePoint - Microsoft Entra ID 프록시 사이트를 선택하고 바인딩을 선택합니다.

HTTPS 바인딩을 선택한 다음, 편집을 선택합니다.

TLS/SSL 인증서 필드에서 SharePoint 인증서를 선택한 다음, 확인을 선택합니다.

이제 Microsoft Entra 애플리케이션 프록시를 통해 외부에서 SharePoint 사이트에 액세스할 수 있습니다.

3단계: Kerberos 제한 위임 구성

사용자는 처음에 Microsoft Entra ID에서 인증한 다음 Microsoft Entra 개인 네트워크 커넥터를 통해 Kerberos를 사용하여 SharePoint에 인증합니다. 커넥터가 Microsoft Entra 사용자를 대신하여 Kerberos 토큰을 얻을 수 있도록 하려면 프로토콜 전환을 사용하여 KCD(Kerberos 제한 위임)를 구성해야 합니다. KCD에 대한 자세한 내용은 Kerberos 제한 위임 개요를 참조하세요.

SharePoint 서비스 계정에 대한 SPN(서비스 주체 이름) 설정

이 문서에서 내부 URL은 https://sharepoint이므로 SPN(서비스 사용자 이름)은 HTTP/sharepoint입니다. 이러한 값을 사용자 환경에 해당하는 값으로 바꾸어야 합니다.

SharePoint 애플리케이션 풀 계정 Contoso\spapppool에 SPN HTTP/sharepoint를 등록하려면 도메인 관리자 권한으로 명령 프롬프트에서 다음 명령을 실행합니다.

setspn -S HTTP/sharepoint Contoso\spapppool

Setspn 명령은 SPN을 추가하기 전에 먼저 검색합니다. SPN이 이미 있으면 중복된 SPN 값 오류가 표시됩니다. 기존 SPN을 제거합니다. -L 옵션과 함께 Setspn 명령을 실행하여 SPN이 성공적으로 추가되었는지 확인합니다. 명령에 대해 자세히 알아보려면 Setspn을 참조하세요.

커넥터가 SharePoint 애플리케이션 풀 계정에 추가된 SPN에 위임되도록 신뢰할 수 있는지 확인

Microsoft Entra 애플리케이션 프록시 서비스가 사용자 ID를 SharePoint 애플리케이션 풀 계정에 위임할 수 있도록 KCD를 구성합니다. Microsoft Entra ID에서 인증된 사용자에 대한 Kerberos 티켓을 검색할 수 있도록 개인 네트워크 커넥터를 사용하도록 설정하여 KCD를 구성합니다. 그런 다음, 해당 서버에서 컨텍스트를 대상 애플리케이션(이 경우 SharePoint)에 전달합니다.

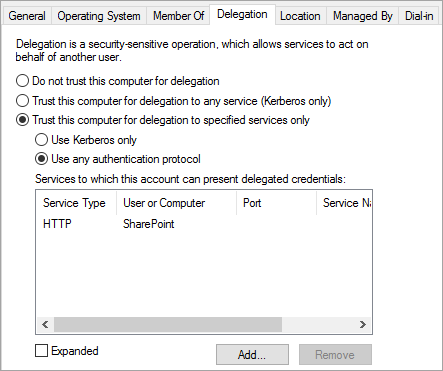

KCD를 구성하려면 각 커넥터 머신에 대해 다음 단계를 수행합니다.

도메인 관리자로 도메인 컨트롤러에 로그인하고 Active Directory 사용자 및 컴퓨터를 엽니다.

Microsoft Entra 개인 네트워크 커넥터를 실행하는 컴퓨터를 찾습니다. 이 예제에서는 SharePoint Server를 실행하는 컴퓨터입니다.

컴퓨터를 두 번 클릭한 후 위임 탭을 선택합니다.

위임 옵션이 지정된 서비스에 대한 위임용으로만 이 컴퓨터 트러스트로 설정되어 있는지 확인합니다. 그런 다음 모든 인증 프로토콜 사용을 선택합니다.

추가 단추를 선택하고, 사용자 또는 컴퓨터를 선택하고, SharePoint 애플리케이션 풀 계정을 찾습니다. 예:

Contoso\spapppoolSPN 목록에서 이전에 서비스 계정에 대해 만든 것을 선택합니다.

확인을 선택한 다음, 확인을 다시 선택하여 변경 내용을 저장합니다.

이제 외부 URL을 사용하여 SharePoint에 로그인하고 Azure에서 인증을 받을 준비가 되었습니다.

로그인 오류 문제 해결

사이트에 대한 로그인이 작동하지 않는 경우 커넥터 로그에서 이슈에 대한 자세한 정보를 얻을 수 있습니다. 커넥터를 실행하는 머신에서 이벤트 뷰어를 열고 애플리케이션 및 서비스 로그>Microsoft>Microsoft Entra 개인 네트워크>커넥터로 이동하여 관리자 로그를 검사합니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기