Microsoft Entra ID의 암호 없는 인증 옵션

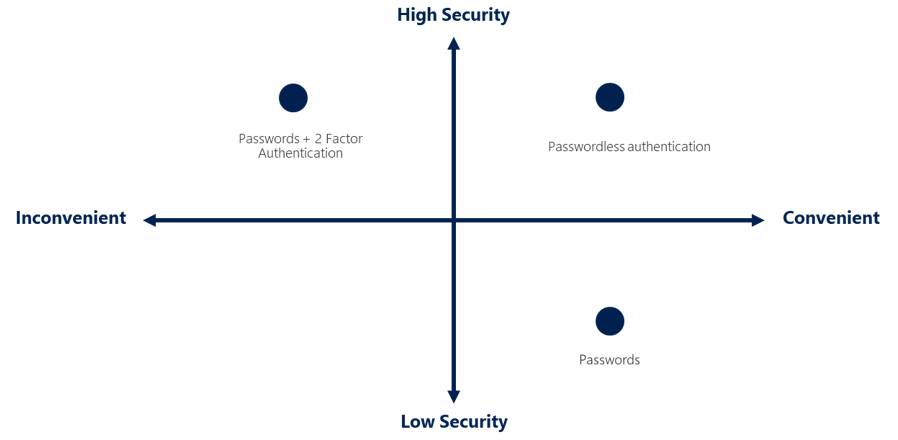

MFA(다단계 인증) 같은 기능은 조직을 보호하는 좋은 방법이지만, 암호를 기억해야 하는 데다가 추가 보안 계층까지 있어 사용자가 답답함을 느끼게 됩니다. 암호 없는 인증 방법은 암호가 제거되고 사용자가 가지고 있거나 알고 있는 항목으로 대체되기 때문에 더 편리합니다.

| 인증 | 사용자가 소유하고 있는 것 | 사용자 또는 사용자가 알고 있는 것 |

|---|---|---|

| 암호 없음 | Windows 10 디바이스, 휴대폰 또는 보안 키 | 생체 인식 또는 PIN |

조직마다 인증 요구 수단은 다릅니다. Microsoft Entra ID와 Azure Government는 다음 암호 없는 인증 옵션을 통합합니다.

- 비즈니스용 Windows Hello

- macOS용 플랫폼 자격 증명

- 스마트 카드 인증을 사용하는 macOS용 PSSO(플랫폼 Single Sign-On)

- Microsoft Authenticator

- 암호(FIDO2)

- 인증서 기반 인증

비즈니스용 Windows Hello

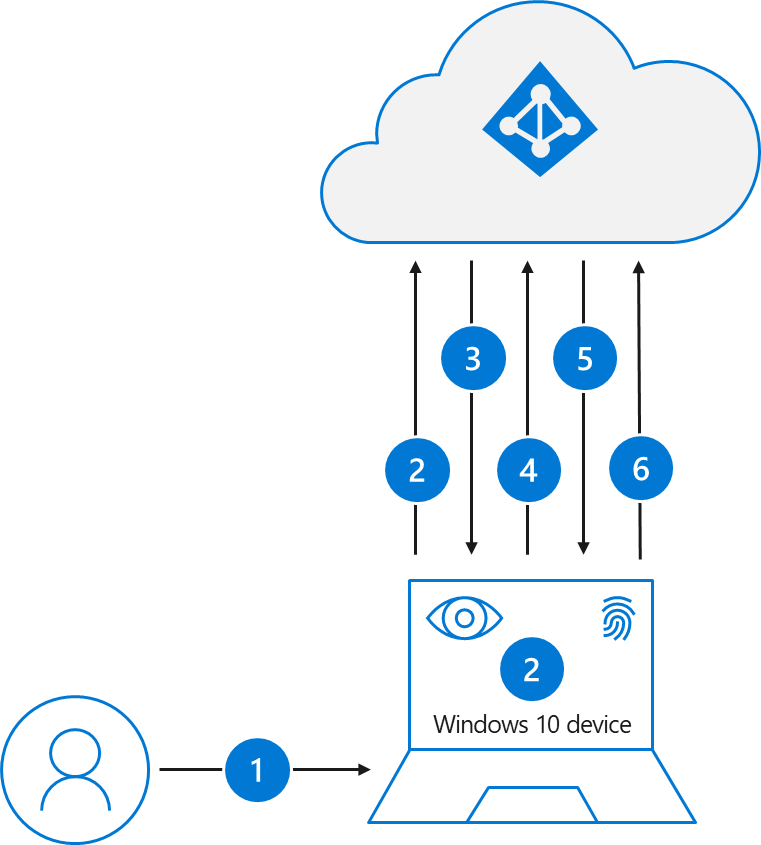

비즈니스용 Windows Hello는 지정된 고유 Windows PC가 있는 정보 근로자에게 적합합니다. 생체 인식 및 PIN 자격 증명은 사용자 PC에 직접 연결되기 때문에 소유자 이외의 사용자가 액세스하지 못합니다. 비즈니스용 Windows Hello는 PKI(공개 키 인프라) 통합 및 기본 제공 SSO(Single Sign-On)를 사용하여 온-프레미스 및 클라우드에서 회사 리소스에 원활하게 액세스할 수 있는 편리한 방법을 제공합니다.

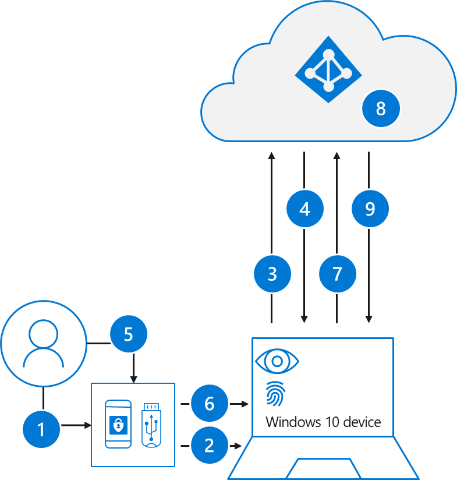

다음 단계에서는 로그인 프로세스가 Microsoft Entra ID로 작동하는 방식을 보여 줍니다.

- 사용자가 생체 인식 또는 PIN 제스처를 사용하여 Windows에 로그인합니다. 제스처는 비즈니스용 Windows Hello 프라이빗 키의 잠금을 해제하고 CloudAP(클라우드 인증 공급자)라는 클라우드 인증 보안 지원 공급자로 전송됩니다. CloudAP에 대한 자세한 내용은 기본 새로 고침 토큰이란?을 참조하세요.

- CloudAP는 Microsoft Entra ID에서 nonce(한 번 사용할 수 있는 임의의 임의 숫자)를 요청합니다.

- Microsoft Entra ID는 5분 동안 유효한 nonce를 반환합니다.

- CloudAP는 사용자의 프라이빗 키를 사용하여 nonce에 서명하고 서명된 nonce를 Microsoft Entra ID로 반환합니다.

- Microsoft Entra ID는 Nonce 서명에 대해 사용자가 안전하게 등록한 공개 키를 사용하여 서명된 Nonce의 유효성을 검사합니다. Microsoft Entra ID는 서명의 유효성을 검사한 다음 반환된 서명된 nonce의 유효성을 검사합니다. nonce의 유효성이 검사되면 Microsoft Entra ID는 디바이스의 전송 키로 암호화된 세션 키를 사용하여 PRT(기본 새로 고침 토큰)를 만들고 CloudAP에 반환합니다.

- CloudAP는 세션 키를 사용하여 암호화된 PRT를 받습니다. CloudAP는 디바이스의 프라이빗 전송 키를 사용하여 세션 키의 암호를 해독하고 디바이스의 TPM(신뢰할 수 있는 플랫폼 모듈)을 사용하여 세션 키를 보호합니다.

- CloudAP는 Windows에 성공적인 인증 응답을 반환합니다. 그러면 사용자는 원활한 SSO(로그온)를 사용하여 Windows 및 클라우드 및 온-프레미스 애플리케이션에 액세스할 수 있습니다.

비즈니스용 Windows Hello 계획 가이드를 사용하여 비즈니스용 Windows Hello 배포 유형과 고려해야 할 옵션을 결정할 수 있습니다.

macOS용 플랫폼 자격 증명

macOS용 플랫폼 자격 증명은 Microsoft Enterprise SSOe(Single Sign-On 확장)를 사용하여 활성화된 macOS의 새로운 기능입니다. 인증에 Microsoft Entra ID를 사용하는 앱에서 SSO에 사용되는 보안 Enclave 지원 하드웨어 바인딩 암호화 키를 프로비전합니다. 사용자의 로컬 계정 암호는 영향을 받지 않으며 Mac에 로그온하는 데 필요합니다.

macOS용 플랫폼 자격 증명을 사용하면 Touch ID를 구성하여 디바이스 잠금을 해제하고 비즈니스용 Windows Hello 기술을 기반으로 피싱 방지 자격 증명을 사용할 수 있습니다. 이렇게 하면 보안 키의 필요성을 제거하여 고객 조직의 비용을 절감하고 Secure Enclave와의 통합을 통해 제로 트러스트 목표를 발전시킬 수 있습니다.

macOS용 플랫폼 자격 증명은 브라우저 다시 인증 시나리오를 포함하여 WebAuthn 챌린지에서 사용하기 위한 피싱 방지 자격 증명으로도 사용할 수 있습니다. 인증 정책 관리자는 피싱 방지 자격 증명으로 macOS용 플랫폼 자격 증명을 지원하도록 FIDO2(Passkey) 인증 방법을 사용하도록 설정해야 합니다. FIDO 정책에서 키 제한 정책을 사용하는 경우 macOS 플랫폼 자격 증명에 대한 AAGUID를 허용된 AAGUID 목록에 추가해야 합니다 7FD635B3-2EF9-4542-8D9D-164F2C771EFC.

- 사용자는 UserSecureEnclaveKey에 대한 액세스를 제공하기 위해 키 모음의 잠금을 해제하는 지문 또는 암호 동작을 사용하여 macOS를 잠금 해제합니다.

- macOS는 Microsoft Entra ID에서 nonce(한 번만 사용할 수 있는 임의의 임의 숫자)를 요청합니다.

- Microsoft Entra ID는 5분 동안 유효한 nonce를 반환합니다.

- OS(운영 체제)는 Secure Enclave에 있는 UserSecureEnclaveKey로 서명된 포함된 어설션을 사용하여 Microsoft Entra ID에 로그인 요청을 보냅니다.

- Microsoft Entra ID는 UserSecureEnclave 키의 사용자가 안전하게 등록된 공개 키를 사용하여 서명된 어설션의 유효성을 검사합니다. Microsoft Entra ID는 서명 및 nonce의 유효성을 검사합니다. 어설션의 유효성이 검사되면 Microsoft Entra ID는 등록 중에 교환되고 응답을 OS로 다시 보내는 UserDeviceEncryptionKey의 공개 키로 암호화된 PRT(기본 새로 고침 토큰)를 만듭니다.

- OS는 응답의 암호를 해독 및 유효성을 검사하고, SSO 토큰을 검색하고, SSO를 제공하기 위해 SSO 확장과 저장 및 공유합니다. 사용자는 SSO를 사용하여 macOS, 클라우드 및 온-프레미스 애플리케이션에 액세스할 수 있습니다.

macOS용 플랫폼 자격 증명을 구성하고 배포하는 방법에 대한 자세한 내용은 macOS 플랫폼 SSO를 참조하세요.

SmartCard를 사용하는 macOS용 플랫폼 Single Sign-On

macOS용 PSSO(플랫폼 Single Sign-On)를 사용하면 사용자는 SmartCard 인증 방법을 사용하여 암호 없이 로그인할 수 있습니다. 사용자는 외부 스마트 카드 또는 스마트 카드 호환 하드 토큰(예: Yubikey)을 사용하여 컴퓨터에 로그인합니다. 디바이스가 잠금 해제되면 스마트 카드는 Microsoft Entra ID와 함께 사용되어 CBA(인증서 기반 인증)를 사용하는 인증을 위해 Microsoft Entra ID를 사용하는 앱에 SSO를 부여합니다. 이 기능이 작동하려면 사용자에 대해 CBA를 구성하고 사용하도록 설정해야 합니다. CBA를 구성하려면 Microsoft Entra 인증서 기반 인증을 구성하는 방법을 참조하세요.

이를 사용하도록 설정하려면 관리자가 Microsoft Intune 또는 다른 지원되는 MDM(모바일 장치 관리) 솔루션을 사용하여 PSSO를 구성해야 합니다.

- 사용자는 스마트 카드 핀을 사용하여 macOS의 잠금을 해제합니다. 이 핀은 스마트 카드와 키 모음의 잠금을 해제하여 Secure Enclave에 있는 디바이스 등록 키에 대한 액세스를 제공합니다.

- macOS는 Microsoft Entra ID에서 nonce(한 번만 사용할 수 있는 임의의 임의 숫자)를 요청합니다.

- Microsoft Entra ID는 5분 동안 유효한 nonce를 반환합니다.

- OS(운영 체제)는 스마트 카드에서 사용자의 Microsoft Entra 인증서로 서명된 포함된 어설션을 사용하여 Microsoft Entra ID로 로그인 요청을 보냅니다.

- Microsoft Entra ID는 서명된 어설션, 서명 및 nonce의 유효성을 검사합니다. 어설션의 유효성이 검사되면 Microsoft Entra ID는 등록 중에 교환되고 응답을 OS로 다시 보내는 UserDeviceEncryptionKey의 공개 키로 암호화된 PRT(기본 새로 고침 토큰)를 만듭니다.

- OS는 응답의 암호를 해독 및 유효성을 검사하고, SSO 토큰을 검색하고, SSO를 제공하기 위해 SSO 확장과 저장 및 공유합니다. 사용자는 SSO를 사용하여 macOS, 클라우드 및 온-프레미스 애플리케이션에 액세스할 수 있습니다.

Microsoft Authenticator

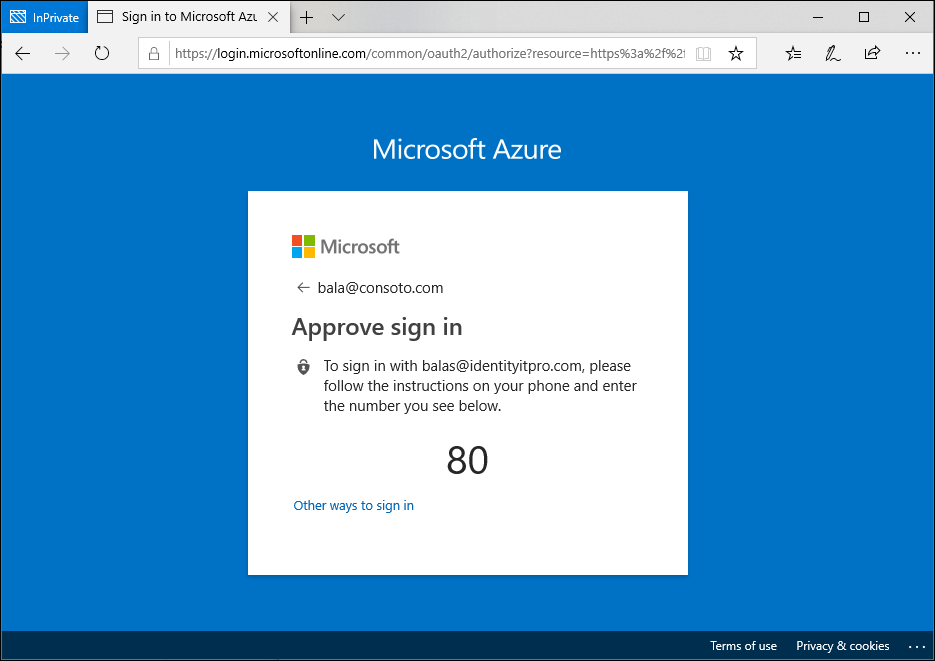

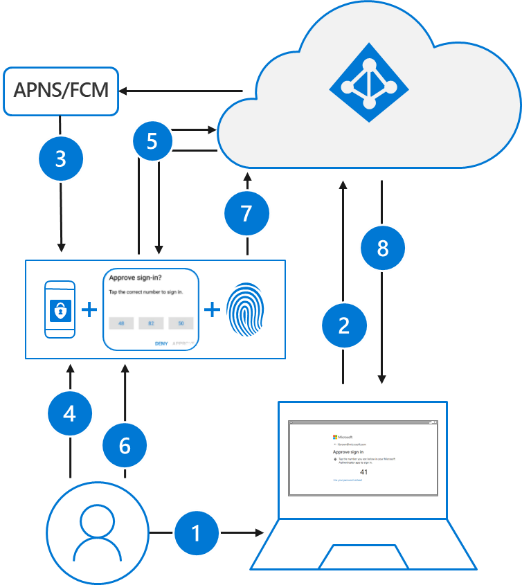

직원의 휴대폰을 암호 없는 인증 방법으로 사용하도록 허용할 수도 있습니다. 암호 외에도 편리한 다단계 인증 옵션으로 Authenticator 앱을 이미 사용하고 있을 수도 있습니다. Authenticator 앱을 암호 없는 옵션으로 사용할 수도 있습니다.

Authenticator 앱으로 iOS 또는 Android 휴대폰이 강력한 암호 없는 자격 증명으로 바뀝니다. 사용자는 화면에 표시된 번호와 휴대폰에 표시된 번호를 일치시켜 휴대폰으로 알림을 받아 모든 플랫폼이나 브라우저에 로그인할 수 있습니다. 그런 다음, 생체 인식(터치 또는 얼굴) 또는 PIN을 사용하여 확인할 수 있습니다. 설치 세부 정보는 Microsoft Authenticator 다운로드 및 설치를 참조 하세요.

Microsoft Authenticator를 사용한 암호 없는 인증은 비즈니스용 Windows Hello 동일한 기본 패턴을 따릅니다. Microsoft Entra ID가 사용 중인 인증 앱 버전을 찾을 수 있도록 사용자를 식별해야 하므로 조금 더 복잡합니다.

- 사용자가 자신의 사용자 이름을 입력합니다.

- Microsoft Entra ID는 사용자에게 강력한 자격 증명이 있음을 검색하고 강력한 자격 증명 흐름을 시작합니다.

- 알림은 iOS 디바이스에서 APNS(Apple Push Notification Service)를 통해 또는 Android 디바이스의 FCM(Firebase Cloud Messaging)을 통해 앱으로 전송됩니다.

- 사용자가 푸시 알림을 수신하고 앱을 엽니다.

- 앱은 Microsoft Entra ID를 호출하고 존재 증명 챌린지 및 nonce를 받습니다.

- 사용자는 생체 인식 또는 PIN을 입력하여 문제를 풀고 프라이빗 키의 잠금을 해제합니다.

- Nonce는 프라이빗 키로 서명되어 Microsoft Entra ID로 다시 전송됩니다.

- Microsoft Entra ID는 공용/프라이빗 키 유효성 검사를 수행하고 토큰을 반환합니다.

암호 없는 로그인을 시작하려면 다음 방법을 완료합니다.

암호(FIDO2)

사용자는 FIDO2(Passkey)를 등록하고 기본 로그인 방법으로 선택할 수 있습니다. 인증을 처리하는 하드웨어 디바이스를 사용하면 노출되거나 추측할 수 있는 암호가 없으므로 계정의 보안이 강화됩니다. 현재 미리 보기 상태인 인증 관리자는 Microsoft Graph API 및 사용자 지정 클라이언트를 사용하여 사용자를 대신하여 FIDO2 보안을 프로비전할 수도 있습니다. 사용자를 대신하여 프로비저닝은 현재 보안 키로 제한됩니다.

FIDO(Fast IDentity Online) Alliance는 공개 인증 표준을 알리고 암호를 인증 형태로 사용하는 것을 줄이도록 지원합니다. FIDO2는 WebAuthn(웹 인증) 표준을 통합하는 최신 표준입니다. FIDO를 사용하면 조직에서 외부 보안 키 또는 디바이스에 기본 제공되는 플랫폼 키를 사용하여 WebAuthn 표준을 적용하여 사용자 이름 또는 암호 없이 로그인할 수 있습니다.

FIDO2 보안 키는 모든 폼 팩터로 제공할 수 있으며, 피싱이 불가능한 표준 기반의 암호 없는 인증 방법입니다. 일반적으로 USB 장치이지만 Bluetooth 또는 NFC(근거리 통신)를 사용할 수도 있습니다. FIDO2(Passkeys)는 동일한 WebAuthn 표준을 기반으로 하며 Authenticator 또는 모바일 디바이스, 태블릿 또는 컴퓨터에 저장할 수 있습니다.

FIDO2 보안 키를 사용하여 Microsoft Entra ID 또는 Microsoft Entra 하이브리드 조인 Windows 10 디바이스에 로그인하고 클라우드 및 온-프레미스 리소스에 대한 Single Sign-On을 가져올 수 있습니다. 사용자는 지원되는 브라우저에도 로그인할 수 있습니다. FIDO2 보안 키는 보안이 매우 중요하거나, 휴대폰을 두 번째 인증 단계로 사용하지 않는 시나리오 또는 직원이 있는 기업의 경우 유용한 옵션입니다.

암호 키(FIDO2) 지원에 대한 자세한 내용은 Microsoft Entra ID를 사용한 FIDO2(Passkey) 인증 지원을 참조하세요. 개발자 모범 사례는 개발하는 애플리케이션에서 FIDO2 인증 지원을 참조하세요.

사용자가 FIDO2 보안 키를 사용하여 로그인하는 경우 다음 프로세스가 사용됩니다.

- 사용자가 FIDO2 보안 키를 해당 컴퓨터에 연결합니다.

- Windows에서 FIDO2 보안 키를 감지합니다.

- Windows에서 인증 요청을 보냅니다.

- Microsoft Entra ID는 nonce를 다시 보냅니다.

- 사용자가 FIDO2 보안 키의 보안 enclave에 저장된 프라이빗 키의 잠금을 해제하는 제스처를 완료합니다.

- FIDO2 보안 키에서 프라이빗 키를 사용하여 nonce에 서명합니다.

- 서명된 nonce가 포함된 PRT(기본 새로 고침 토큰) 토큰 요청이 Microsoft Entra ID로 전송됩니다.

- Microsoft Entra ID는 FIDO2 공개 키를 사용하여 서명된 nonce를 확인합니다.

- Microsoft Entra ID는 온-프레미스 리소스에 액세스할 수 있도록 PRT를 반환합니다.

FIDO2 보안 키 공급자 목록은 Microsoft 호환 FIDO2 보안 키 공급업체 되기를 참조하세요.

FIDO2 보안 키를 시작하려면 다음 방법을 완료하세요.

인증서 기반 인증

Microsoft Entra CBA(인증서 기반 인증)를 사용하면 고객은 사용자가 애플리케이션 및 브라우저 로그인을 위해 Microsoft Entra로 바로 X.509 인증서 인증을 진행할 수 있도록 하거나 그러도록 요구할 수 있습니다. CBA를 통해 고객은 피싱 방지 인증을 채택하고 PKI(공개 키 인프라)에 대해 X.509 인증서로 로그인할 수 있습니다.

Microsoft Entra CBA 사용의 주요 이점

| 이점 | 설명 |

|---|---|

| 멋진 사용자 환경 | - 인증서 기반 인증이 필요한 사용자는 이제 Microsoft Entra ID에 대해 직접 인증할 수 있으며 페더레이션에 투자할 필요가 없습니다. - 포털 UI를 통해 사용자는 인증서 필드를 사용자 개체 특성에 매핑하여 테넌트에서 사용자를 조회하는 방법을 쉽게 구성할 수 있습니다(인증서 사용자 이름 바인딩). - 포털 UI를 통해 단일 요소와 다단계 인증서를 결정하는 데 도움이 되도록 인증 정책을 구성할 수 있습니다. |

| 배포 및 관리 용이 | - Microsoft Entra CBA는 무료 기능이며 이 기능을 사용하기 위해 Microsoft Entra ID의 유료 버전이 필요하지 않습니다. - 복잡한 온-프레미스 배포 또는 네트워크 구성에 대한 필요가 없습니다. - Microsoft Entra ID에 대해 직접 인증합니다. |

| 보안 | - 온-프레미스 암호는 어떤 형태로든 클라우드에 저장할 필요가 없습니다. - 피싱 방지 다단계 인증(MFA에는 라이선스 버전 필요) 및 레거시 인증 차단을 포함하여 Microsoft Entra 조건부 액세스 정책과 원활하게 작동하여 사용자 계정을 보호합니다. - 사용자가 발급자 또는 정책 OID(개체 식별자)와 같은 인증서 필드를 통해 인증 정책을 정의하여 단일 요소 대 다중 요소로 적합한 인증서를 결정할 수 있는 강력한 인증을 지원합니다. - 이 기능은 조건부 액세스 기능 및 인증 강도 기능과 원활하게 작동하여 MFA를 적용함으로써 사용자를 보호합니다. |

지원되는 시나리오

다음과 같은 시나리오가 지원됩니다.

- 모든 플랫폼에서 웹 브라우저 기반 애플리케이션에 대한 사용자 로그인.

- 사용자가 iOS/Android 플랫폼의 Office 모바일 앱과 Windows의 Office 네이티브 앱(Outlook, OneDrive 등)에 로그인합니다.

- 모바일 기본 브라우저에서의 사용자 로그인.

- 인증서 발급자 Subject 및 policy OID를 사용하여 다단계 인증에 대한 세세한 인증 규칙을 지원합니다.

- 인증서 필드를 사용하여 인증서-사용자 계정 바인딩 구성:

- SAN(주체 대체 이름) PrincipalName 및 SAN RFC822Nare

- SKI(주체 키 식별자) 및 SHA1PublicKey

- 사용자 개체 특성을 사용하여 인증서-사용자 계정 바인딩 구성:

- 사용자 계정 이름

- onPremisesUserPrincipalName

- CertificateUserIds

지원되는 시나리오

고려 사항은 다음과 같습니다.

- 관리자는 테넌트에 암호 없는 인증 방법을 사용하도록 설정할 수 있습니다.

- 관리자는 모든 사용자를 대상으로 지정하거나 테넌트 내에서 각 방법의 사용자/보안 그룹을 선택할 수 있습니다.

- 사용자는 자신의 계정 포털에서 이러한 암호 없는 인증 방법을 등록하고 관리할 수 있습니다.

- 사용자는 다음과 같은 암호 없는 인증 방법으로 로그인할 수 있습니다.

- Authenticator 앱: 모든 브라우저에서, Windows 10을 설치할 때, 운영 체제에 통합 모바일 앱이 있는 경우를 포함해 Microsoft Entra 인증이 사용되는 시나리오에서 작동합니다.

- 보안 키: Microsoft Edge(레거시 및 새 Edge 모두)와 같이 지원되는 브라우저에서 Windows 10 및 웹의 잠금 화면에서 작동합니다.

- 사용자는 암호 없는 자격 증명을 사용하여 게스트인 테넌트에서 리소스에 액세스할 수 있지만 해당 리소스 테넌트에서 MFA를 수행해야 할 수도 있습니다. 자세한 내용은 가능한 이중 다단계 인증을 참조하세요.

- 사용자는 해당 테넌트에서 관리되는 암호가 없는 것과 같은 방식으로 게스트인 테넌트 내에서 암호 없는 자격 증명을 등록할 수 없습니다.

지원되지 않는 시나리오

모든 사용자 계정의 각 암호 없는 방법에는 키 집합 20개 이하를 권장합니다. 더 많은 키가 추가되면 사용자 개체 크기가 증가하고 일부 작업의 성능이 저하될 수 있습니다. 이 경우 불필요한 키를 제거해야 합니다. 키를 쿼리하고 제거하는 PowerShell cmdlet과 자세한 내용은 WHfBTools PowerShell 모듈을 사용하여 분리된 비즈니스용 Windows Hello 키 정리를 참조하세요. /UserPrincipalName 선택적 매개 변수를 사용하여 특정 사용자에 대한 키만 쿼리합니다. 필요한 권한은 관리자 또는 지정된 사용자로 실행하는 것입니다.

PowerShell을 사용하여 기존 키가 모두 포함된 CSV 파일을 만드는 경우 유지해야 하는 키를 주의 깊게 식별하고 CSV에서 해당 행을 제거합니다. 그런 다음 PowerShell에서 수정된 CSV를 사용하여 나머지 키를 삭제하여 계정 키 수를 제한 이하로 만듭니다.

CSV에서 "Orphaned"="True"로 보고된 키를 삭제하는 것이 안전합니다. 분리된 키는 Microsoft Entra ID에 더 이상 등록되지 않은 디바이스에 대한 키입니다. 모든 분리 항목을 제거해도 사용자 계정이 한도 아래로 떨어지지 않는 경우 DeviceId 및 CreationTime 열을 확인하여 삭제할 대상 키를 식별해야 합니다. 유지하려는 키에 대해 CSV에서 행을 제거할 때 주의해야 합니다. 사용자가 적극적으로 사용하는 디바이스에 해당하는 모든 DeviceID의 키는 삭제 단계 전에 CSV에서 제거되어야 합니다.

암호 없는 방법 선택

이러한 세 가지 암호 없는 옵션 중에서 무엇을 선택할지는 회사의 보안, 플랫폼 및 앱 요구 사항에 따라 결정됩니다.

Microsoft 암호 없는 기술을 선택할 때 고려할 몇 가지 요소는 다음과 같습니다.

| 비즈니스용 Windows Hello | Authenticator 앱으로 암호 없는 로그인 | FIDO2 보안 키 | |

|---|---|---|---|

| 필수 구성 요소 | Windows 10 버전 1809 이상 Microsoft Entra ID |

인증자 앱 휴대폰(iOS 및 Android 디바이스) |

Windows 10 버전 1903 이상 Microsoft Entra ID |

| 모드 | 플랫폼 | 소프트웨어 | 하드웨어 |

| 시스템 및 디바이스 | TPM(신뢰할 수 있는 플랫폼 모듈)이 기본으로 제공되는 PC PIN 및 생체 인식 |

휴대폰의 PIN 및 생체 인식 | Microsoft와 호환되는 FIDO2 보안 장치 |

| 사용자 환경 | PIN 또는 생체 인식(얼굴, 홍채 또는 지문)을 사용하여 Windows 디바이스에 로그인합니다. Windows Hello 인증은 디바이스와 연결됩니다.따라서 사용자가 회사 리소스에 액세스하려면 PIN 또는 생체 인식 요소 같은 로그인 구성 요소와 디바이스가 모두 필요합니다. |

지문 검색, 얼굴이나 홍채 인식 또는 PIN이 있는 휴대폰을 사용하여 로그인합니다. 사용자는 자신의 PC 또는 휴대폰에서 회사 또는 개인 계정에 로그인합니다. |

FIDO2 보안 장치(생체 인식, PIN 및 NFC)를 사용하여 로그인 사용자는 조직 제어 기반 디바이스에 액세스할 수 있으며, PIN 및 USB 보안 키, NFC 지원 스마트 카드, 키, 착용식 컴퓨터와 같은 생체 인식 기기를 통해 인증할 수 있습니다. |

| 사용 시나리오 | Windows 디바이스의 암호 없는 환경. 디바이스 및 애플리케이션의 SSO(Single Sign-On) 기능이 있는 전용 회사 PC에 적용할 수 있습니다. |

휴대폰을 사용하는 암호 없는 원격 솔루션. 디바이스로 웹의 회사 또는 개인 애플리케이션에 액세스하는 데 적용할 수 있습니다. |

생체 인식, PIN 및 NFC를 사용하는 작업자의 암호 없는 환경. 공유 PC 및 휴대폰을 사용할 수 없는 경우(예: 지원 센터 직원, 공용 키오스크 또는 병원 팀)에 적용 가능 |

다음 표를 사용하여 요구 사항 및 사용자를 지원하는 방법을 선택합니다.

| 사용자 | 시나리오 | Environment | 암호 없는 기술 |

|---|---|---|---|

| 관리 | 관리 작업용 디바이스에 안전하게 액세스 | 할당된 Windows 10 디바이스 | 비즈니스용 Windows Hello 및/또는 FIDO2 보안 키 |

| 관리 | 비-Windows 디바이스에서의 관리 작업 | 모바일 또는 비 Windows 디바이스 | Authenticator 앱으로 암호 없는 로그인 |

| 정보 근로자 | 생산성 작업 | 할당된 Windows 10 디바이스 | 비즈니스용 Windows Hello 및/또는 FIDO2 보안 키 |

| 정보 근로자 | 생산성 작업 | 모바일 또는 비 Windows 디바이스 | Authenticator 앱으로 암호 없는 로그인 |

| 최전선 근로자 | 공장, 플랜트, 소매 또는 데이터 입력 키오스크 | 공유 Windows 10 디바이스 | FIDO2 보안 키 |

다음 단계

Microsoft Entra ID에서 암호 없는 작업을 시작하려면 다음 방법 중 하나를 완료합니다.