Microsoft Entra 인증서 기반 인증 개요

Microsoft Entra CBA(인증서 기반 인증)를 사용하면 고객은 사용자가 애플리케이션 및 브라우저 로그인을 위해 Microsoft Entra로 바로 X.509 인증서 인증을 진행할 수 있도록 하거나 그러도록 요구할 수 있습니다. 이 기능을 통해 고객은 피싱 방지 인증을 채택하고 PKI(퍼블릭 키 인프라)에 대해 X.509 인증서로 인증할 수 있습니다.

Microsoft Entra CBA란?

Microsoft Entra ID에 대한 CBA의 클라우드 관리 지원 전에, 고객은 페더레이션된 인증서 기반 인증을 구현해야 했으며, 이를 위해서는 Microsoft Entra ID에 대해 X.509 인증서를 사용하여 인증할 수 있도록 AD FS(Active Directory Federation Services)를 배포해야 했습니다. Microsoft Entra 인증서 기반 인증을 사용하면 고객은 Microsoft Entra에 대해 직접 인증하고, 간소화된 고객 환경과 비용 절감을 통해 페더레이션된 AD FS의 필요성을 제거할 수 있습니다.

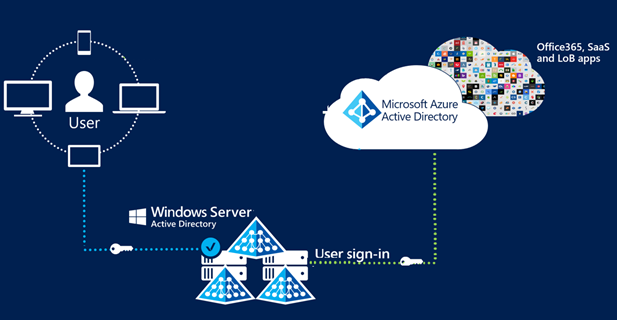

다음 이미지는 Microsoft Entra CBA가 페더레이션된 AD FS를 제거하여 고객 환경을 단순화하는 방법을 보여 줍니다.

페더레이션 AD FS를 사용한 인증서 기반 인증

Microsoft Entra 인증서 기반 인증

Microsoft Entra CBA 사용의 주요 이점

| 이점 | 설명 |

|---|---|

| 멋진 사용자 환경 | - 인증서 기반 인증이 필요한 사용자는 이제 Microsoft Entra ID에 대해 직접 인증할 수 있으며 페더레이션된 AD FS에 투자할 필요가 없습니다. - 포털 UI를 통해 사용자는 인증서 필드를 사용자 개체 특성에 매핑하여 테넌트에서 사용자를 조회하는 방법을 쉽게 구성할 수 있습니다(인증서 사용자 이름 바인딩). - 포털 UI를 통해 단일 요소와 다단계 인증서를 결정하는 데 도움이 되도록 인증 정책을 구성할 수 있습니다. |

| 배포 및 관리 용이 | - Microsoft Entra CBA는 무료 기능이며 이 기능을 사용하기 위해 Microsoft Entra ID의 유료 버전이 필요하지 않습니다. - 복잡한 온-프레미스 배포 또는 네트워크 구성에 대한 필요가 없습니다. - Microsoft Entra ID에 대해 직접 인증합니다. |

| 보안 | - 온-프레미스 암호는 어떤 형태로든 클라우드에 저장할 필요가 없습니다. - 피싱 방지 다단계 인증(MFA에는 라이선스 버전 필요) 및 레거시 인증 차단을 포함하여 Microsoft Entra 조건부 액세스 정책과 원활하게 작동하여 사용자 계정을 보호합니다. - 사용자가 발급자 또는 정책 OID(개체 식별자)와 같은 인증서 필드를 통해 인증 정책을 정의하여 단일 요소 대 다중 요소로 적합한 인증서를 결정할 수 있는 강력한 인증을 지원합니다. - 이 기능은 조건부 액세스 기능 및 인증 강도 기능과 원활하게 작동하여 MFA를 적용함으로써 사용자를 보호합니다. |

지원되는 시나리오

다음과 같은 시나리오가 지원됩니다.

- 모든 플랫폼에서 웹 브라우저 기반 애플리케이션에 대한 사용자 로그인.

- 사용자가 iOS/Android 플랫폼의 Office 모바일 앱과 Windows의 Office 네이티브 앱(Outlook, OneDrive 등)에 로그인합니다.

- 모바일 기본 브라우저에서의 사용자 로그인.

- 인증서 발급자 Subject 및 policy OID를 사용하여 다단계 인증에 대한 세세한 인증 규칙을 지원합니다.

- 인증서 필드를 사용하여 인증서-사용자 계정 바인딩 구성:

- SAN(주체 대체 이름) PrincipalName 및 SAN RFC822Name

- SKI(주체 키 식별자) 및 SHA1PublicKey

- 발급자 + 주체, 주체 및 발급자 + SerialNumber

- 사용자 개체 특성을 사용하여 인증서-사용자 계정 바인딩 구성:

- 사용자 계정 이름

- onPremisesUserPrincipalName

- CertificateUserIds

지원되지 않는 시나리오

다음 시나리오는 지원되지 않습니다.

- 인증 기관 힌트가 지원되지 않으므로 인증서 선택기 UI에서 사용자에게 표시되는 인증서 목록의 범위가 지정되지 않습니다.

- 신뢰할 수 있는 CA에 대해 하나의 CDP(CRL Distribution Point)만 지원됩니다.

- CDP는 HTTP URL만 될 수 있습니다. OCSP(온라인 인증서 상태 프로토콜) 또는 LDAP(Lightweight Directory Access Protocol) URL은 지원하지 않습니다.

- 인증 방법으로 암호를 사용하지 않도록 설정할 수 없으며 Microsoft Entra CBA 방법을 사용하는 경우에도 암호를 사용하여 로그인하는 옵션이 표시됩니다.

비즈니스용 Windows Hello 인증서의 알려진 제한 사항

- Microsoft Entra ID의 다단계 인증에 WHFB(Windows Hello For Business)를 사용할 수 있지만 새로운 MFA에는 WHFB가 지원되지 않습니다. 고객은 WHFB 키 쌍을 사용하여 사용자를 위한 인증서를 등록하도록 선택할 수 있습니다. 적절하게 구성되면 이러한 WHFB 인증서를 Microsoft Entra ID의 다단계 인증에 사용할 수 있습니다. WHFB 인증서는 Edge 및 Chrome 브라우저에서 Microsoft Entra CBA(인증서 기반 인증)와 호환됩니다. 그러나 현재 WHFB 인증서는 브라우저가 아닌 시나리오(예: Office 365 애플리케이션)에서 Microsoft Entra CBA와 호환되지 않습니다. 해결 방법은 "Windows Hello 또는 보안 키 로그인" 옵션을 사용하여 로그인하는 것입니다(사용 가능한 경우). 이 옵션은 인증에 인증서를 사용하지 않고 Microsoft Entra CBA 관련 문제를 방지하지만 일부 이전 애플리케이션에서는 이 옵션을 사용하지 못할 수도 있습니다.

범위를 벗어남

다음 시나리오는 Microsoft Entra CBA의 범위를 벗어났습니다.

- 클라이언트 인증서 만들기를 위한 공개 키 인프라. 자체 PKI(공개 키 인프라)를 구성하고 사용자 및 디바이스에 인증서를 프로비저닝해야 하는 고객.