암호 없는 인증 방법을 등록하기 위해 임시 액세스 패스 구성

Microsoft Authenticator 앱을 통해 FIDO2 및 암호 없는 휴대폰 로그인과 같은 암호 없는 인증 방법을 사용하면 암호 없이 안전하게 로그인할 수 있습니다.

사용자는 다음 두 가지 방법 중 하나로 암호 없는 방법을 부트스트랩할 수 있습니다.

- 기존 Microsoft Entra 다단계 인증 방법 사용

- 임시 액세스 패스 사용

TAP(임시 액세스 패스)는 일회용 또는 다중 사용으로 구성할 수 있는 시간 제한이 있는 암호입니다. 사용자는 TAP로 로그인하여 Microsoft Authenticator, FIDO2 및 비즈니스용 Windows Hello와 같은 다른 암호 없는 인증 방법을 온보딩할 수 있습니다.

TAP를 사용하면 사용자가 FIDO2 보안 키 또는 Microsoft Authenticator 앱과 같은 강력한 인증 요소를 분실하거나 잊어버린 경우에도 좀 더 쉽게 복구할 수 있지만 새로운 강력한 인증 방법을 등록하려면 로그인해야 합니다.

이 문서에서는 Microsoft Entra 관리 센터를 사용하여 TAP를 사용하도록 설정하고 사용하는 방법을 보여 줍니다. REST API를 사용하여 이러한 작업을 수행할 수도 있습니다.

임시 액세스 패스 정책 사용

TAP 정책은 테넌트에서 만들어진 패스의 수명이나 TAP를 사용하여 로그인할 수 있는 사용자 및 그룹과 같은 설정을 정의합니다.

사용자가 TAP로 로그인할 수 있으려면 먼저 인증 방법 정책에서 이 방법을 사용하도록 설정하고 TAP를 사용하여 로그인할 수 있는 사용자 및 그룹을 선택해야 합니다.

모든 사용자에 대해 TAP를 만들 수 있지만 정책에 포함된 사용자만 이를 통해 로그인할 수 있습니다. 최소한 인증 정책 관리자 역할이 있는 사용자는 TAP 인증 방법 정책을 업데이트할 수 있습니다.

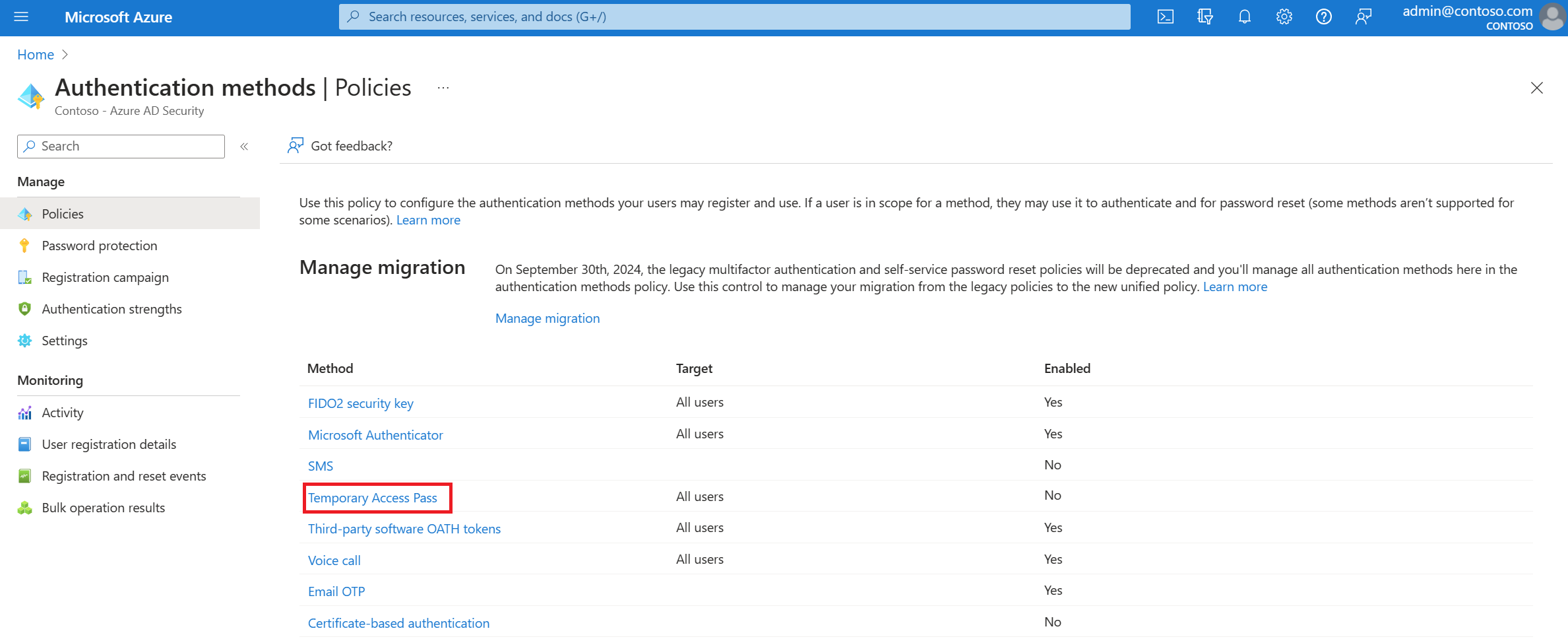

TAP 인증 방법 정책을 구성하려면:

최소한 인증 정책 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

보호>인증 방법>정책으로 이동합니다.

사용 가능한 인증 방법 목록에서 임시 액세스 패스를 선택합니다.

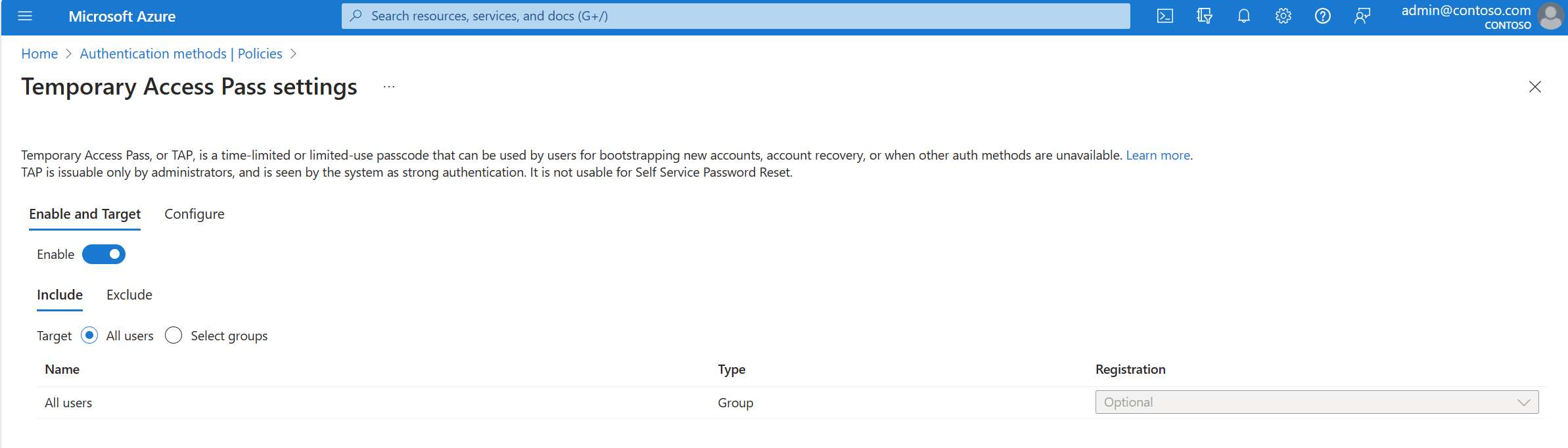

사용을 클릭한 다음 정책에 포함하거나 제외할 사용자를 선택합니다.

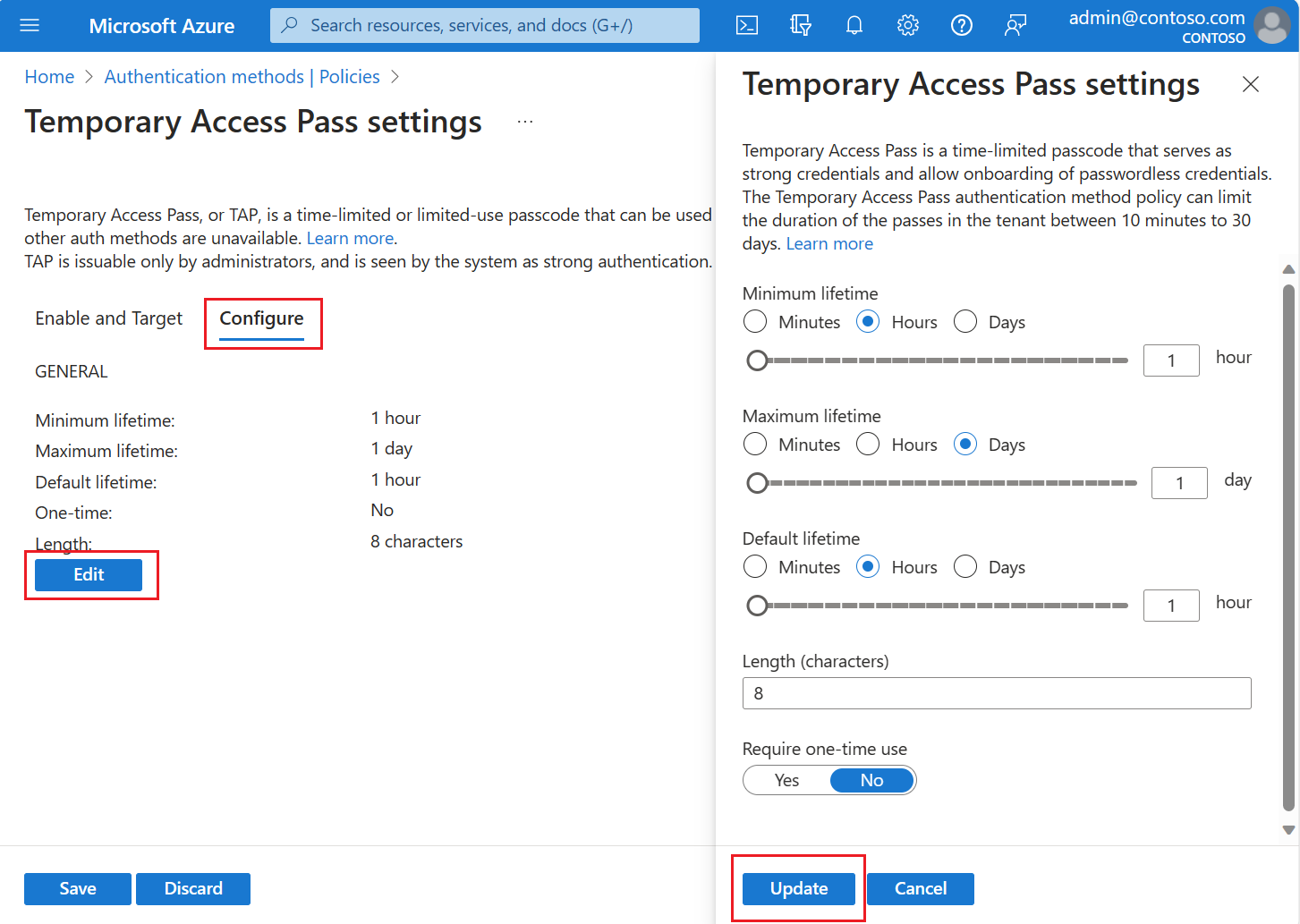

(선택 사항) 최대 수명 또는 길이 설정과 같은 기본 임시 액세스 패스 설정을 수정하려면 구성을 선택하고 업데이트를 클릭합니다.

저장을 선택하여 정책을 적용합니다.

다음 표에서는 기본값 및 허용되는 값 범위에 대해 설명합니다.

설정 기본값 허용된 값 설명 최소 수명 1시간 10 – 43,200분(30일) TAP가 유효한 최소 시간(분)입니다. 최대 수명 8시간 10 – 43,200분(30일) TAP가 유효한 최대 시간(분)입니다. 기본 수명 1시간 10 – 43,200분(30일) 정책에 의해 구성된 최소 및 최대 수명 내의 개별 패스는 기본값을 재정의할 수 있습니다. 일회성 사용 False 참/거짓 정책이 false로 설정된 경우 테넌트의 패스는 유효 기간(최대 수명) 동안 한 번 또는 여러 번 사용할 수 있습니다. TAP 정책에서 일회용 사용을 적용하면 테넌트에서 만들어진 모든 패스가 일회용으로 사용됩니다. Length 8 8-48자 암호의 길이를 정의합니다.

임시 액세스 패스 만들기

TAP 정책을 사용하도록 설정한 후 Microsoft Entra ID에서 사용자를 위한 TAP를 만들 수 있습니다. 다음 역할은 TAP와 관련된 다양한 작업을 수행할 수 있습니다.

- 전역 관리자는 모든 사용자(자신 제외)에 대해 TAP를 만들기, 삭제 및 볼 수 있습니다.

- 권한 있는 인증 관리자는 관리자 및 멤버(자신 제외)를 위한 TAP를 만들기, 삭제, 볼 수 있습니다.

- 인증 관리자는 멤버(자신 제외)에 대한 TAP를 만들기, 삭제 및 볼 수 있습니다.

- 글로벌 읽기 권한자는 코드 자체를 읽지 않고도 사용자의 TAP 세부 정보를 볼 수 있습니다.

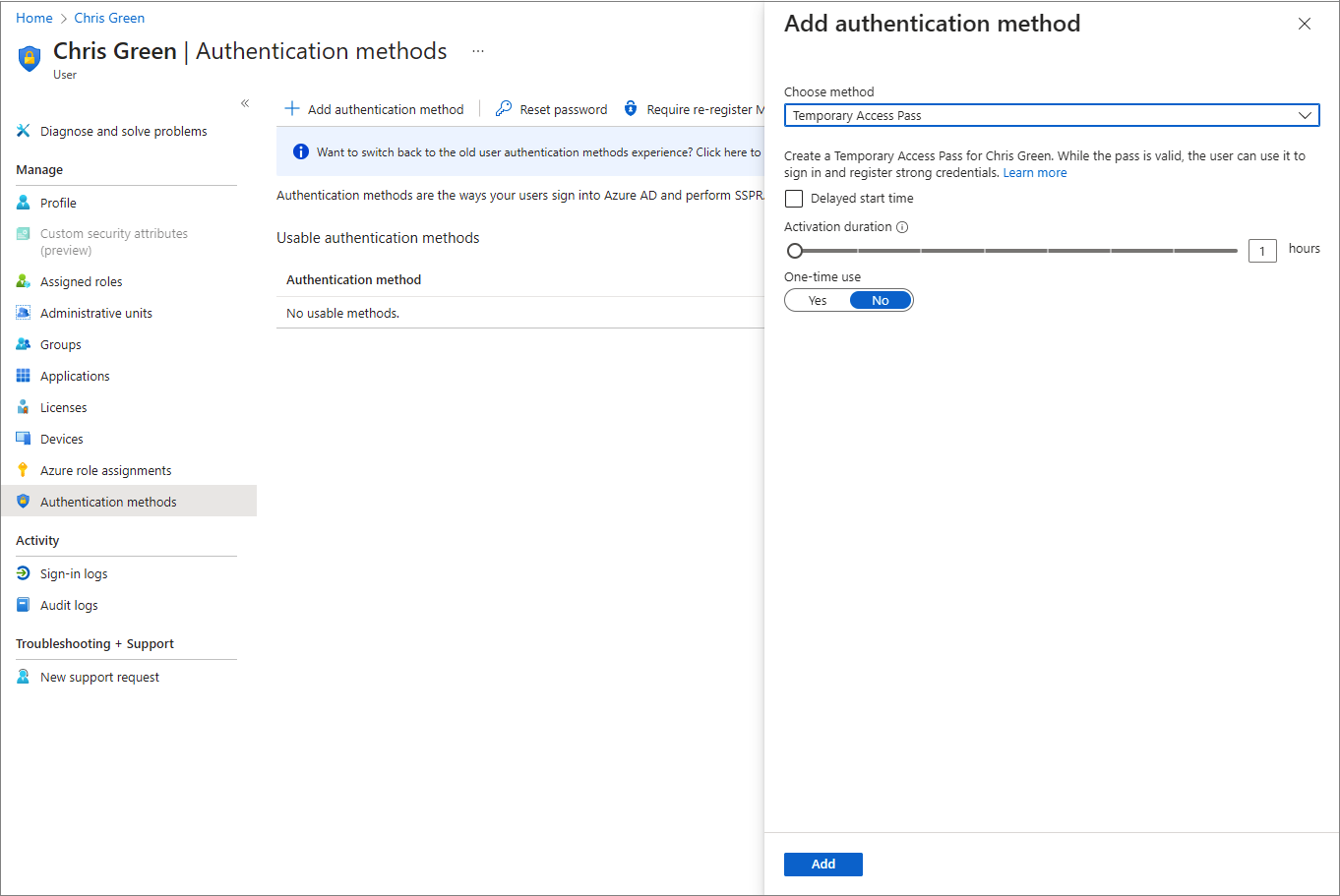

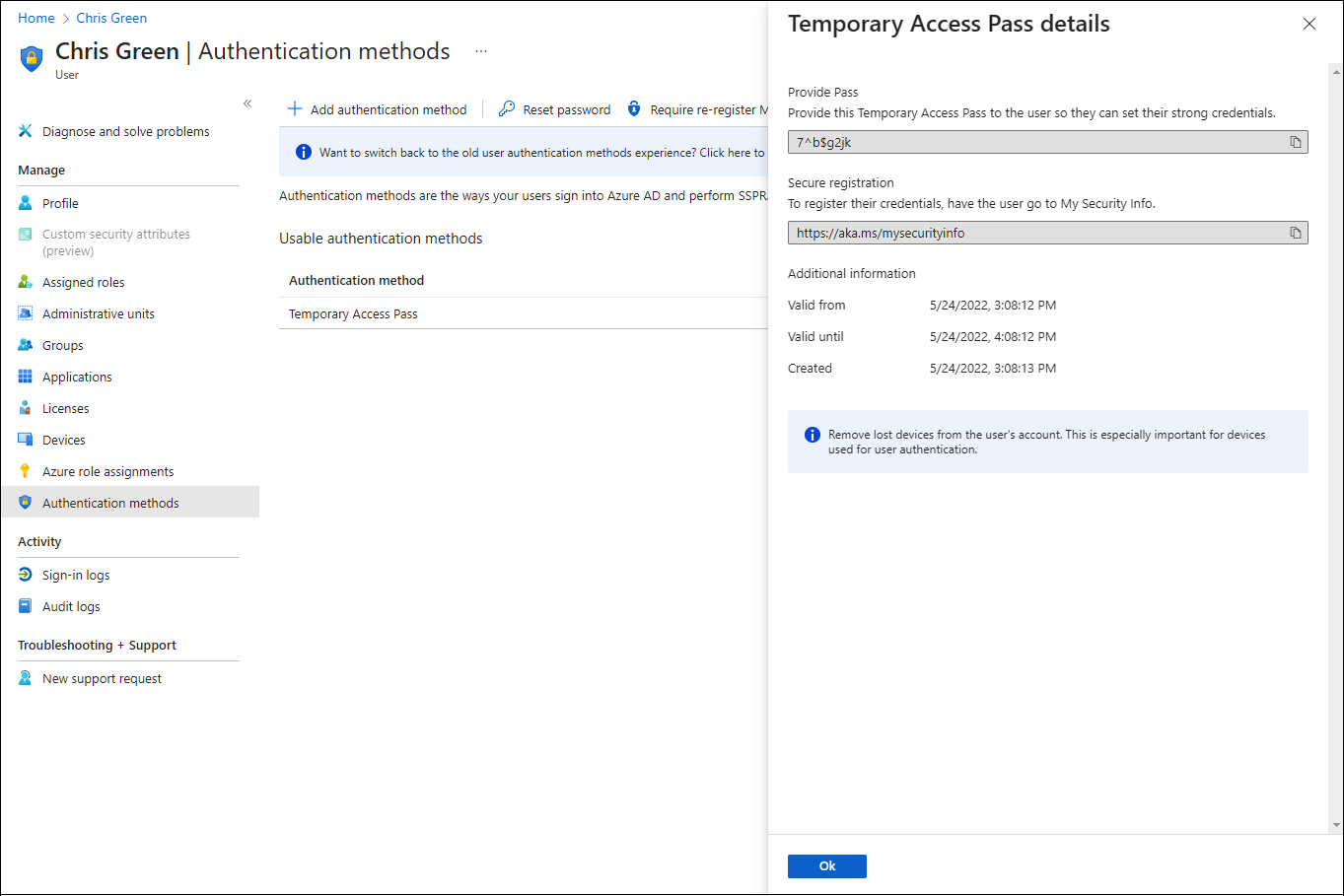

최소한 인증 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>사용자로 이동합니다.

TAP를 만들려는 사용자를 선택합니다.

인증 방법을 선택하고 인증 방법 추가를 클릭합니다.

임시 액세스 패스를 선택합니다.

사용자 지정 활성화 시간 또는 기간을 정의하고 추가를 선택합니다.

추가되면 TAP의 세부 정보가 표시됩니다.

Important

실제 TAP 값을 기록해 둡니다. 이 값은 사용자에게 제공됩니다. 확인을 선택한 후에는 이 값을 볼 수 없습니다.

준비가 되면 확인을 선택합니다.

다음 명령은 PowerShell을 사용하여 TAP를 만들고 가져오는 방법을 보여 줍니다.

# Create a Temporary Access Pass for a user

$properties = @{}

$properties.isUsableOnce = $True

$properties.startDateTime = '2022-05-23 06:00:00'

$propertiesJSON = $properties | ConvertTo-Json

New-MgUserAuthenticationTemporaryAccessPassMethod -UserId user2@contoso.com -BodyParameter $propertiesJSON

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM TAPRocks!

# Get a user's Temporary Access Pass

Get-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM

자세한 내용은 New-MgUserAuthenticationTemporaryAccessPassMethod 및 Get-MgUserAuthenticationTemporaryAccessPassMethod를 참조하세요.

임시 액세스 패스 사용

TAP의 가장 일반적인 용도는 사용자가 추가 보안 프롬프트를 완료할 필요 없이 첫 번째 로그인 또는 디바이스 설정 중에 인증 세부 정보를 등록하는 것입니다. 인증 방법은 https://aka.ms/mysecurityinfo에 등록됩니다. 사용자는 여기에서 기존 인증 방법을 업데이트할 수도 있습니다.

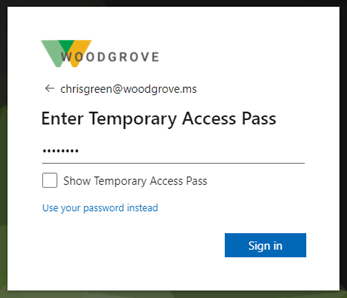

https://aka.ms/mysecurityinfo로 웹 브라우저를 엽니다.

tapuser@contoso.com과 같이 TAP를 만든 계정의 UPN을 입력합니다.

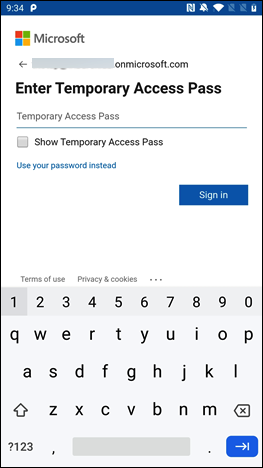

사용자가 TAP 정책에 포함된 경우 TAP를 입력하는 화면이 표시됩니다.

Microsoft Entra 관리 센터에 표시된 TAP를 입력합니다.

참고 항목

페더레이션된 도메인의 경우 TAP이 페더레이션보다 선호됩니다. TAP가 있는 사용자는 Microsoft Entra ID에서 인증을 완료하고 페더레이션된 IdP(ID 공급자)로 리디렉션되지 않습니다.

이제 사용자가 로그인되어 FIDO2 보안 키와 같은 방법을 업데이트하거나 등록할 수 있습니다.

자격 증명이나 디바이스가 손실되어 인증 방법을 업데이트하는 사용자는 이전 인증 방법을 제거해야 합니다.

사용자는 암호를 사용하여 계속 로그인할 수도 있습니다. TAP는 사용자의 암호를 대체하지 않습니다.

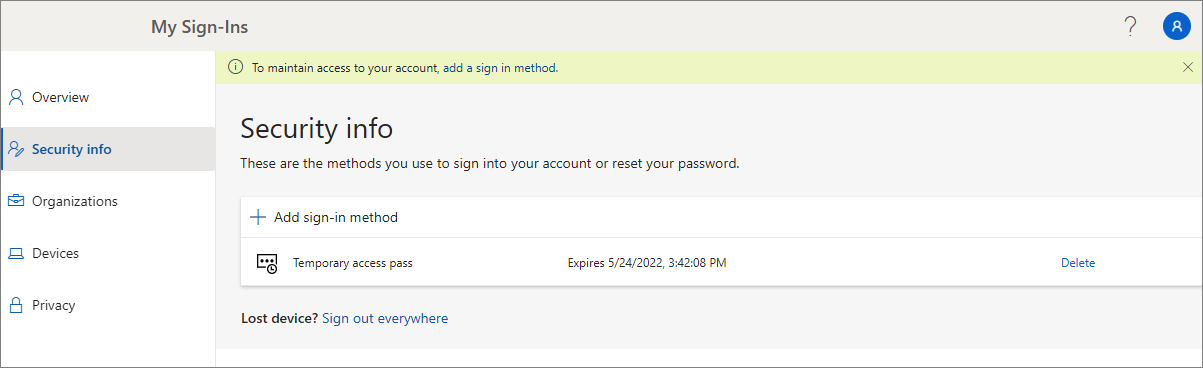

임시 액세스 패스의 사용자 관리

https://aka.ms/mysecurityinfo에서 보안 정보를 관리하는 사용자에게 임시 액세스 패스에 대한 항목이 표시됩니다. 사용자에게 등록된 다른 방법이 없으면 화면 상단에 새 로그인 방법을 추가하라는 배너가 표시됩니다. 사용자는 TAP 만료 시간을 확인하고 더 이상 필요하지 않은 경우 TAP를 삭제할 수도 있습니다.

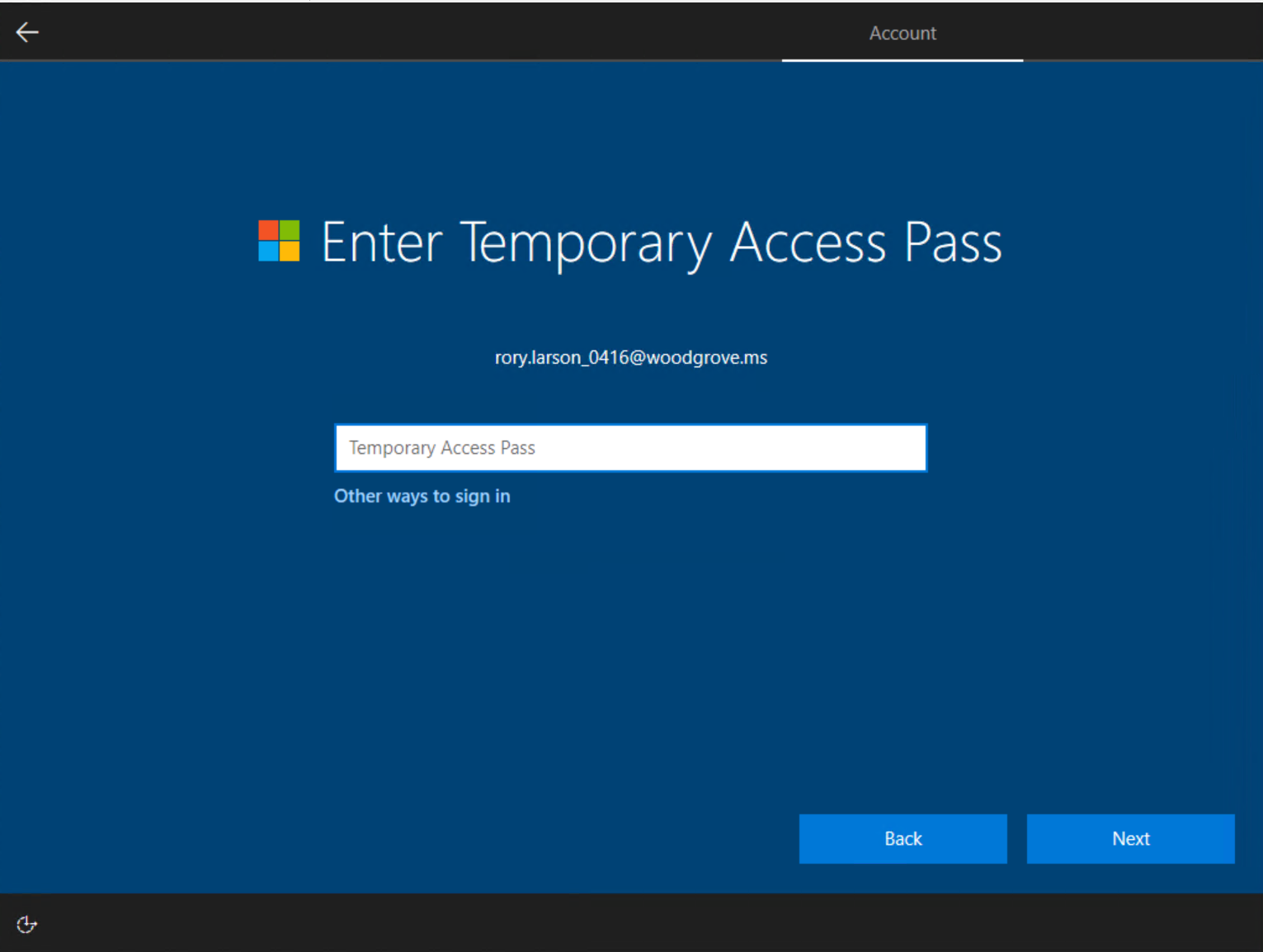

Windows 디바이스 설정

TAP가 있는 사용자는 Windows 10 및 11에서 설정 프로세스를 탐색하여 디바이스 조인 작업을 수행하고 비즈니스용 Windows Hello를 구성할 수 있습니다. 비즈니스용 Windows Hello를 설정하기 위한 TAP 사용은 디바이스 조인 상태에 따라 다릅니다.

Microsoft Entra ID에 조인된 디바이스의 경우:

- 도메인 조인 설정 프로세스 중에 사용자는 TAP(암호 필요 없음)로 인증하여 디바이스에 조인하고 비즈니스용 Windows Hello를 등록할 수 있습니다.

- 이미 조인된 디바이스에서는 TAP를 사용하여 비즈니스용 Windows Hello를 설정하기 전에 먼저 암호, 스마트 카드 또는 FIDO2 키 등의 다른 방법으로 인증해야 합니다.

- Windows의 웹 로그인 기능도 사용하도록 설정된 경우 사용자는 TAP를 사용하여 디바이스에 로그인할 수 있습니다. 이는 초기 디바이스 설정을 완료하거나 사용자가 암호를 모르거나 가지고 있지 않은 경우 복구를 위한 것입니다.

하이브리드 조인된 디바이스의 경우, TAP를 사용하여 비즈니스용 Windows Hello를 설정하기 전에 먼저 암호, 스마트 카드 또는 FIDO2 키 등의 다른 방법으로 인증해야 합니다.

암호 없는 휴대폰 로그인

사용자는 TAP를 사용하여 Authenticator 앱에서 직접 암호 없는 휴대폰 로그인에 등록할 수도 있습니다.

자세한 내용은 Microsoft Authenticator 앱에 회사 또는 학교 계정 추가를 참조하세요.

게스트 액세스

TAP가 홈 테넌트 인증 요구 사항을 충족하는 경우 게스트 사용자는 홈 테넌트에서 발급한 TAP를 사용하여 리소스 테넌트에 로그인할 수 있습니다.

리소스 테넌트에 MFA(다단계 인증)가 필요한 경우 게스트 사용자는 리소스에 대한 액세스 권한을 얻기 위해 MFA를 수행해야 합니다.

만료

만료되거나 삭제된 TAP는 대화형 또는 비대화형 인증에 사용할 수 없습니다.

TAP가 만료되거나 삭제된 후 사용자는 다른 인증 방법으로 다시 인증해야 합니다.

TAP 로그인을 사용하여 가져오는 토큰 수명(세션 토큰, 새로 고침 토큰, 액세스 토큰 등)은 TAP 수명으로 제한됩니다. TAP가 만료되면 연결된 토큰이 만료됩니다.

만료된 임시 액세스 패스 삭제

사용자에 대한 인증 방법 아래의 세부 정보 열에는 TAP가 만료된 시기가 표시됩니다. 다음 단계에서 만료된 TAP를 삭제할 수 있습니다.

- 최소한 인증 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- ID>사용자로 이동한 후 Tap 사용자와 같은 사용자를 선택하고 인증 방법을 선택합니다.

- 목록에 표시된 임시 액세스 패스 인증 방법의 오른쪽에서 삭제를 선택합니다.

다음과 같이 PowerShell을 사용할 수도 있습니다.

# Remove a user's Temporary Access Pass

Remove-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com -TemporaryAccessPassAuthenticationMethodId 00aa00aa-bb11-cc22-dd33-44ee44ee44ee

자세한 내용은 Remove-MgUserAuthenticationTemporaryAccessPassMethod를 참조하세요.

임시 액세스 패스 바꾸기

- 각 사용자는 하나의 TAP만 가질 수 있습니다. 암호는 TAP 시작 및 종료 시간 동안 사용할 수 있습니다.

- 사용자에게 새 TAP가 필요한 경우:

- 기존 TAP가 유효한 경우 관리자는 새 TAP를 만들어 기존의 유효한 TAP를 재정의할 수 있습니다.

- 기존 TAP가 만료된 경우 새 TAP가 기존 TAP를 재정의합니다.

온보딩 및 복구를 위한 NIST 표준에 대한 자세한 내용은 NIST 특수 게시물 800-63A를 참조하세요.

제한 사항

다음 제한 사항에 유의하세요.

- FIDO2 보안 키나 휴대폰 로그인 등 암호 없는 방법을 등록하기 위해 일회용 TAP를 사용하는 경우, 사용자는 일회용 TAP로 로그인 후 10분 이내에 등록을 완료해야 합니다. 이 제한 사항은 두 번 이상 사용할 수 있는 TAP에는 적용되지 않습니다.

- SSPR(셀프 서비스 암호 재설정) 등록 정책 또는 ID 보호 다단계 인증 등록 정책 범위의 사용자는 브라우저를 사용하여 TAP으로 로그인한 후 인증 방법을 등록해야 합니다. 이러한 정책 범위에 있는 사용자는 결합 등록의 중단 모드로 리디렉션됩니다. 이 환경은 현재 FIDO2 및 휴대폰 로그인 등록을 지원하지 않습니다.

- TAP는 NPS(네트워크 정책 서버) 확장 및 AD FS(Active Directory Federation Services) 어댑터와 함께 사용할 수 없습니다.

- 변경 내용이 복제되는 데 몇 분 정도 걸릴 수 있습니다. 이로 인해 TAP가 계정에 추가된 후 메시지가 표시되는 데 시간이 걸릴 수 있습니다. 같은 이유로 TAP가 만료된 후에도 사용자에게 TAP에 대한 메시지가 계속 표시될 수 있습니다.

문제 해결

- 로그인 중에 사용자에게 TAP가 제공되지 않는 경우:

- 사용자가 TAP 인증 방법 정책 범위 내에 있는지 확인합니다.

- 사용자에게 유효한 TAP가 있는지 확인하고, 일회용인 경우 아직 사용되지 않은 것입니다.

- TAP로 로그인하는 동안 사용자 자격 증명 정책으로 인해 임시 액세스 패스 로그인이 차단되었습니다가 나타나는 경우:

- 인증 방법 정책에 일회용 TAP가 필요한 동안 사용자에게 다중 사용 TAP가 없는지 확인합니다.

- 일회용 TAP가 이미 사용되었는지 확인합니다.

- 사용자 자격 증명 정책으로 인해 TAP 로그인이 차단된 경우 해당 사용자가 TAP 정책 범위 내에 있는지 확인합니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기