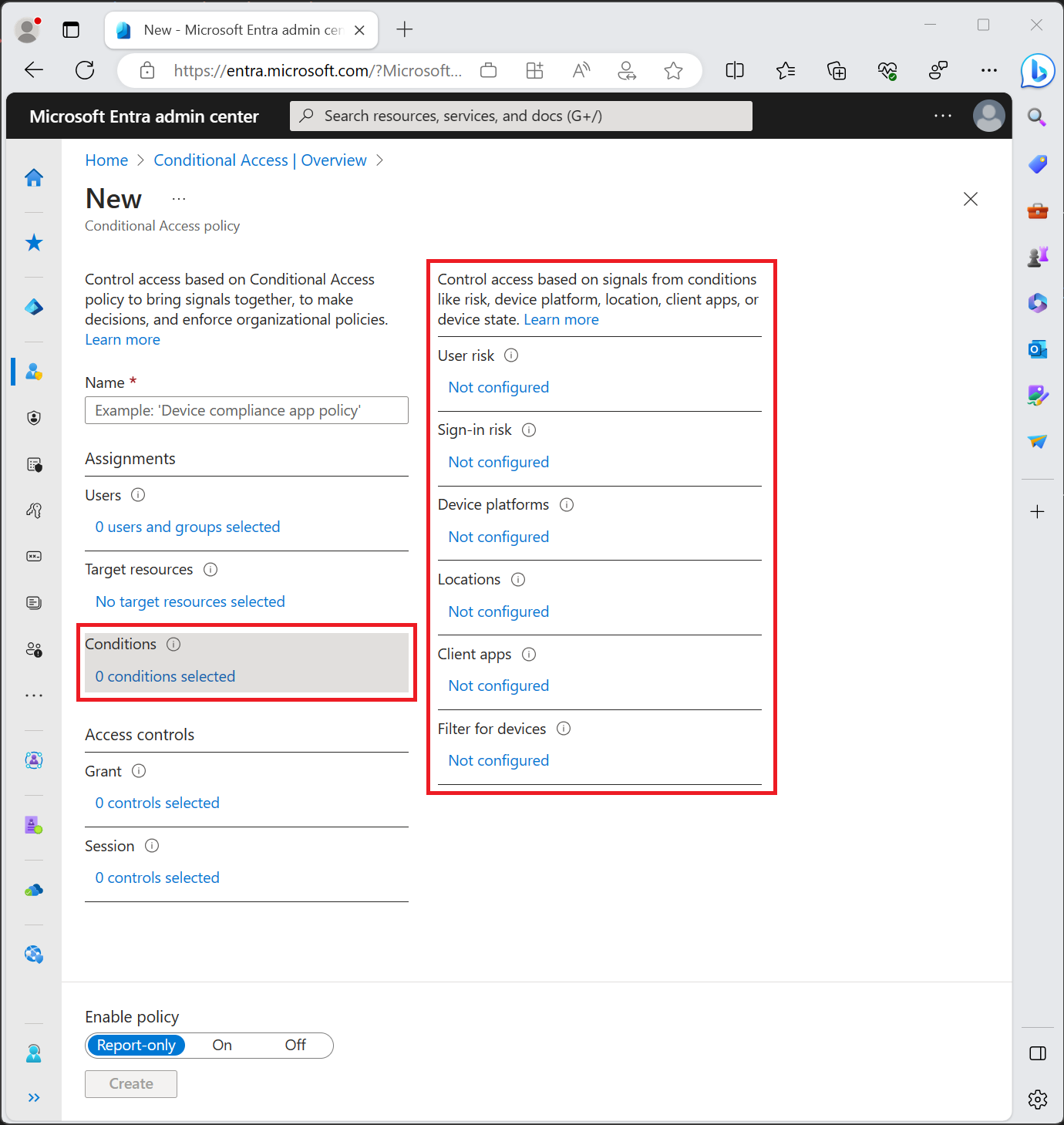

조건부 액세스 정책에서 관리자는 하나 이상의 신호를 사용하여 정책 결정을 개선합니다.

관리자는 여러 조건을 결합하여 세분화된 특정 조건부 액세스 정책을 만듭니다.

사용자가 중요한 애플리케이션에 액세스할 때 관리자는 다음과 같은 액세스 결정에서 여러 조건을 고려할 수 있습니다.

- Microsoft Entra ID Protection의 위험 정보

- 네트워크 위치

- 디바이스 정보

에이전트 위험(미리 보기)

ID 보호에 대한 액세스 권한이 있는 관리자는 조건부 액세스 정책의 일부로 에이전트 위험을 평가할 수 있습니다. 에이전트 위험도는 에이전트가 손상될 확률을 나타냅니다.

사용자 위험

ID 보호에 대한 액세스 권한이 있는 관리자는 조건부 액세스 정책의 일부로 사용자 위험을 평가할 수 있습니다. 사용자 위험에는 ID 또는 계정이 손상될 가능성이 표시됩니다. 위험 요소 및 위험정책을 구성하고 사용하도록 설정하는 방법에서 사용자 위험에 대해 자세히 알아봅니다.

로그인 위험

ID 보호에 대한 액세스 권한이 있는 관리자는 조건부 액세스 정책의 일부로 로그인 위험을 평가할 수 있습니다. 로그인 위험에는 ID 소유자가 인증 요청을 하지 않을 가능성이 표시됩니다. 위험이란 무엇인가와 위험 정책을 구성하고 사용하도록 설정하는 방법 문서에서 로그인 위험에 대해 자세히 알아보세요.

내부 위험

Microsoft Purview 적응형 보호에 액세스할 수 있는 관리자는 Microsoft Purview의 위험 신호를 조건부 액세스 정책 결정에 통합할 수 있습니다. 내부 위험은 Microsoft Purview의 데이터 거버넌스, 데이터 보안 및 위험 및 규정 준수 구성을 고려합니다. 이러한 신호는 다음과 같은 상황별 요인을 기반으로 합니다.

- 사용자 동작

- 기록 패턴

- 이상 탐지

이 조건을 통해 관리자는 조건부 액세스 정책을 사용하여 액세스 차단, 더 강력한 인증 방법 요구 또는 사용 약관 동의 요구와 같은 작업을 수행할 수 있습니다.

이 기능은 조직 내에서 발생할 수 있는 잠재적 위험을 구체적으로 해결하는 매개 변수를 통합합니다. 내부자 위험을 고려하도록 조건부 액세스를 구성하면 관리자는 사용자 동작, 기록 패턴 및 변칙 검색과 같은 상황별 요인에 따라 액세스 권한을 조정할 수 있습니다.

자세한 내용은 내부자 위험 기반 정책 구성 및 사용을 참조하세요.

디바이스 플랫폼

조건부 액세스는 디바이스에서 제공하는 정보(예: 사용자 에이전트 문자열)를 사용하여 디바이스 플랫폼을 식별합니다. 사용자 에이전트 문자열을 수정할 수 있으므로 이 정보는 확인되지 않습니다. Microsoft Intune 디바이스 준수 정책을 사용하거나 블록 문의 일부로 디바이스 플랫폼을 사용합니다. 기본적으로 모든 디바이스 플랫폼에 적용됩니다.

조건부 액세스는 다음 디바이스 플랫폼을 지원합니다.

- 안드로이드

- 아이폰 OS

- 윈도우즈

- macOS

- 리눅스

레거시 인증을 다른 클라이언트 상태를 사용하여 차단하는 경우 디바이스 플랫폼 조건을 설정할 수도 있습니다.

macOS 또는 Linux 디바이스 플랫폼은 승인된 클라이언트 앱 필요 또는 앱 보호 정책 필요 를 유일한 권한 부여 컨트롤로 선택하거나 선택한 모든 컨트롤 필요를 선택하는 경우 지원되지 않습니다.

중요

지원되지 않는 디바이스 플랫폼에 대한 조건부 액세스 정책을 만드는 것이 좋습니다. 예를 들어 Chrome OS 또는 지원되지 않는 다른 클라이언트에서 회사 리소스에 대한 액세스를 차단하려면 디바이스를 포함하는 디바이스 플랫폼 조건으로 정책을 구성하고, 지원되는 디바이스 플랫폼을 제외하고, 액세스 차단에 대한 제어 권한을 부여하도록 설정합니다.

위치

클라이언트 앱

기본적으로 새로 만든 모든 조건부 액세스 정책은 클라이언트 앱 조건이 구성되지 않은 경우에도 모든 클라이언트 앱 유형에 적용됩니다.

참고

클라이언트 앱 조건의 동작은 2020년 8월에 업데이트되었습니다. 기존 조건부 액세스 정책이 있는 경우 변경되지 않은 상태로 유지됩니다. 그러나 기존 정책을 선택하면 구성 토글이 제거되고 정책이 적용되는 클라이언트 앱이 선택됩니다.

중요

레거시 인증 클라이언트의 로그인은 MFA(다단계 인증)를 지원하지 않으며 디바이스 상태 정보를 전달하지 않으므로 MFA 또는 규격 디바이스 요구와 같은 조건부 액세스 권한 부여 제어에 의해 차단됩니다. 레거시 인증을 사용해야 하는 계정이 있는 경우 정책에서 해당 계정을 제외하거나 최신 인증 클라이언트에만 적용되도록 정책을 구성해야 합니다.

구성 토글이 예로 설정되면 확인된 항목에 적용되며, 아니오로 설정되면 최신 및 레거시 인증 클라이언트 같은 모든 클라이언트 앱에 적용됩니다. 이 토글은 2020년 8월 이전에 만든 정책에는 표시되지 않습니다.

- 최신 인증 클라이언트

- 브라우저

- 이러한 클라이언트에는 SAML, WS-Federation, OpenID Connect 또는 OAuth 기밀 클라이언트로 등록된 서비스와 같은 프로토콜을 사용하는 웹 기반 애플리케이션이 포함됩니다.

- 모바일 앱 및 데스크톱 클라이언트

- 이 옵션에는 Office 데스크톱 및 전화 애플리케이션과 같은 애플리케이션이 포함됩니다.

- 브라우저

- 레거시 인증 클라이언트

- Exchange ActiveSync 클라이언트

- 이렇게 선택하면 EAS(Exchange ActiveSync) 프로토콜의 모든 사용이 포함됩니다. 정책이 Exchange ActiveSync 사용을 차단하면 영향을 받는 사용자는 단일 격리 전자 메일을 받습니다. 이 전자 메일은 차단된 이유에 대한 정보를 제공하고 가능한 경우 수정 지침을 포함합니다.

- 관리자는 조건부 액세스 Microsoft Graph API를 통해 지원되는 플랫폼(예: iOS, Android 및 Windows)에만 정책을 적용할 수 있습니다.

- 기타 클라이언트

- 이 옵션은 최신 인증을 지원하지 않는 기본/레거시 인증 프로토콜을 사용하는 클라이언트를 포함합니다.

- SMTP - POP 및 IMAP 클라이언트에서 메일 메시지를 보낼 때 사용합니다.

- 자동 검색 - Outlook 및 EAS 클라이언트에서 Exchange Online의 사서함을 찾아 연결할 때 사용합니다.

- Exchange Online PowerShell - 원격 PowerShell을 사용하여 Exchange Online에 연결하는 데 사용됩니다. Exchange Online PowerShell에 대한 기본 인증을 차단하는 경우 Exchange Online PowerShell 모듈을 사용하여 연결해야 합니다. 자세한 내용은 다단계 인증을 사용하여 Exchange Online PowerShell에 연결을 참조하세요.

- EWS(Exchange Web Services) - Outlook, Mac용 Outlook 및 Microsoft 이외의 앱에서 사용하는 프로그래밍 인터페이스입니다.

- IMAP4 - IMAP 이메일 클라이언트에서 사용합니다.

- MAPI over HTTP(MAPI/HTTP) - Outlook 2010 이상에서 사용합니다.

- OAB(오프라인 주소록) - Outlook에서 다운로드하여 사용하는 주소 목록 컬렉션의 복사본입니다.

- 외부에서 Outlook 사용(RPC over HTTP) - Outlook 2016 이하 버전에서 사용합니다.

- Outlook 서비스 - Windows 10용 메일 및 일정 앱에서 사용합니다.

- POP3 - POP 이메일 클라이언트에서 사용합니다.

- 보고 웹 서비스 - Exchange Online에서 보고서 데이터를 검색할 때 사용합니다.

- 이 옵션은 최신 인증을 지원하지 않는 기본/레거시 인증 프로토콜을 사용하는 클라이언트를 포함합니다.

- Exchange ActiveSync 클라이언트

이러한 조건은 일반적으로 다음을 위해 사용됩니다.

- 관리 디바이스 필요

- 레거시 인증 차단

- 웹 애플리케이션을 차단하지만 모바일 또는 데스크톱 앱 허용

지원되는 브라우저

이 설정은 모든 브라우저에서 작동합니다. 하지만 호환 디바이스 요구 사항과 같은 디바이스 정책을 충족하기 위해 다음 운영 체제와 브라우저가 지원됩니다. 일반 지원에서 벗어난 운영 체제 및 브라우저는 이 목록에 표시되지 않습니다.

| 운영 체제 | 브라우저 |

|---|---|

| 윈도우 10 + | Microsoft Edge, Chrome, Firefox 91 이상 |

| Windows Server 2025 | 마이크로소프트 엣지, 크롬 |

| 윈도우 서버 2022 | 마이크로소프트 엣지, 크롬 |

| 윈도우 서버 2019 | 마이크로소프트 엣지, 크롬 |

| 아이폰 OS | Microsoft Edge, Safari(메모 참조) |

| 안드로이드 | 마이크로소프트 엣지, 크롬 |

| macOS | Microsoft Edge, Chrome, Firefox 133 이상, Safari |

| 리눅스 데스크탑 | Microsoft Edge |

이러한 브라우저는 디바이스 인증을 지원하므로 정책에 대해 디바이스 유효성을 검사하고 식별하는 것이 가능합니다. 브라우저가 개인 모드로 실행 중이거나 쿠키가 비활성화된 경우 장치 확인이 실패합니다.

참고

Microsoft Edge 85 이상에서는 사용자가 디바이스 ID를 제대로 전달하기 위해 브라우저에 로그인해야 합니다. 그렇지 않으면 Microsoft Single Sign On 확장이 없는 Chrome처럼 동작합니다. 이 로그인은 하이브리드 디바이스 조인 시나리오에서는 자동으로 발생하지 않을 수 있습니다.

Safari는 관리 디바이스에서 디바이스 기반 조건부 액세스를 지원하지만 승인된 클라이언트 앱 필요 또는 앱 보호 정책 필요 조건을 충족하지 못합니다. Microsoft Edge와 같은 관리되는 브라우저는 승인된 클라이언트 앱 및 앱 보호 정책 요구 사항을 충족합니다. 비 Microsoft MDM 솔루션이 있는 iOS에서는 Microsoft Edge 브라우저만 디바이스 정책을 지원합니다.

Firefox 91 이상은 디바이스 기반 조건부 액세스에 대해 지원되지만 "Microsoft, 회사 및 학교 계정에 대한 Windows Single Sign-On 허용"을 사용하도록 설정해야 합니다.

Chrome 111+은 디바이스 기반 조건부 액세스에 대해 지원되지만 "CloudApAuthEnabled"를 사용하도록 설정해야 합니다.

Enterprise SSO 플러그인을 사용하는 macOS 디바이스는 Google Chrome에서 SSO 및 디바이스 기반 조건부 액세스를 지원하기 위해 Microsoft Single Sign-On 확장이 필요합니다.

Firefox 브라우저를 사용하는 macOS 디바이스는 macOS 버전 10.15 이상을 실행해야 하며 Microsoft Enterprise SSO 플러그 인이 설치되고 적절하게구성해야 합니다.

브라우저에 인증서 메시지가 표시되는 이유는 무엇인가요

Windows 7에서는 iOS, Android 및 macOS 디바이스를 클라이언트 인증서를 사용하여 식별합니다. 이 인증서는 디바이스가 등록될 때 프로비전됩니다. 사용자가 브라우저를 통해 처음으로 로그인하면 사용자에게 인증서를 선택하라는 메시지가 표시됩니다. 사용자는 이 인증서를 선택해야 브라우저를 사용할 수 있습니다.

Chrome 지원

윈도우즈

Windows 10 Creators Update(버전 1703) 이상에서 Chrome 지원을 사용하려면 Microsoft Single Sign On 확장을 설치하거나, Chrome의 CloudAPAuthEnabled를 사용하도록 설정해야 합니다. 특히 조건부 액세스 정책에 Windows 플랫폼에 대한 디바이스별 세부 정보가 필요한 경우 이러한 구성이 필요합니다.

Chrome에서 CloudAPAuthEnabled 정책을 자동으로 사용하도록 설정하려면 다음 레지스트리 키를 만듭니다.

- 경로:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - 이름:

CloudAPAuthEnabled - 값:

0x00000001 - 자산유형:

DWORD

Chrome 브라우저에 Microsoft Single Sign On 확장을 자동으로 배포하려면 Chrome의 ExtensionInstallForcelist 정책을 사용하여 다음 레지스트리 키를 만듭니다.

- 경로:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist - 이름:

1 - 유형:

REG_SZ (String) - 데이터:

ppnbnpeolgkicgegkbkbjmhlideopiji;https://clients2.google.com/service/update2/crx

Windows 8.1 및 7에서 Chrome을 지원하려면 다음 레지스트리 키를 만듭니다.

- 경로:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls - 이름:

1 - 유형:

REG_SZ (String) - 데이터:

{"pattern":"https://device.login.microsoftonline.com","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

macOS

Enterprise SSO 플러그인을 사용하는 macOS 디바이스는 Google Chrome에서 SSO 및 디바이스 기반 조건부 액세스를 지원하기 위해 Microsoft Single Sign-On 확장이 필요합니다.

Google Chrome 및 확장 관리의 MDM 기반 배포의 경우 Mac의 Chrome 브라우저 설정 및 ExtensionInstallForcelist를 참조하세요.

지원되는 모바일 애플리케이션 및 데스크톱 클라이언트

관리자는 모바일 앱 및 데스크톱 클라이언트를 클라이언트 앱으로 선택할 수 있습니다.

이 설정은 다음 모바일 앱 및 데스크톱 클라이언트에서 수행하는 액세스 시도에 영향을 미칩니다.

| 클라이언트 앱 | 대상 서비스 | 플랫폼 |

|---|---|---|

| Dynamics CRM 앱 | Dynamics CRM | Windows 10, Windows 8.1, iOS 및 Android |

| 메일/달력/사람 앱, Outlook 2016, Outlook 2013(최신 인증 포함) | Exchange Online | 윈도우 10 |

| 앱에 대한 MFA 및 위치 정책입니다. 디바이스 기반 정책은 지원되지 않습니다. | 모든 My Apps 앱 서비스 | Android 및 iOS |

| Microsoft Teams Services - 이 클라이언트 앱은 Microsoft Teams 및 모든 클라이언트 앱(Windows 데스크톱, iOS, Android, WP 및 웹 클라이언트)을 지원하는 서비스를 모두 제어합니다. | Microsoft 팀 | Windows 10, Windows 8.1, Windows 7, iOS, Android 및 macOS |

| Office 2016 앱, Office 2013(최신 인증 사용), OneDrive 동기화 클라이언트 | 셰어포인트 | 윈도우 8.1, 윈도우 7 |

| Office 2016 앱, Universal Office 앱, Office 2013(최신 인증 사용), OneDrive 동기화 클라이언트 | SharePoint 온라인 | 윈도우 10 |

| Office 2016(Word, Excel, PowerPoint, OneNote만 해당) | 셰어포인트 | macOS |

| 오피스 2019 | 셰어포인트 | 윈도우 10, 맥OS |

| Office 모바일 앱 | 셰어포인트 | 안드로이드, 아이폰 OS |

| Office Yammer 앱 | Yammer (야머) | 윈도우 10, iOS, 안드로이드 |

| 전망 2019 | 셰어포인트 | 윈도우 10, 맥OS |

| Outlook 2016(macOS용 Office) | Exchange Online | macOS |

| Outlook 2016, Outlook 2013(최신 인증 사용), 비즈니스용 Skype(최신 인증 사용) | Exchange Online | 윈도우 8.1, 윈도우 7 |

| Outlook 모바일 앱 | Exchange Online | 안드로이드, 아이폰 OS |

| Power BI 앱 | Power BI 서비스 | Windows 10, Windows 8.1, Windows 7, Android 및 iOS |

| 비즈니스용 Skype | Exchange Online | 안드로이드, 아이폰 OS |

| Azure DevOps Services(이전의 Visual Studio Team Services 또는 VSTS) 앱 | Azure DevOps Services(이전의 Visual Studio Team Services 또는 VSTS) | Windows 10, Windows 8.1, Windows 7, iOS 및 Android |

Exchange ActiveSync 클라이언트

- 관리자는 사용자 또는 그룹에 정책을 할당할 때만 Exchange ActiveSync 클라이언트를 선택할 수 있습니다. 모든 사용자, 모든 게스트 및 외부 사용자 또는 디렉터리 역할을 선택하면 모든 사용자에게 정책이 적용됩니다.

- 관리자가 Exchange ActiveSync 클라이언트에 할당된 정책을 만들 때 Exchange Online 은 정책에 할당된 유일한 클라우드 애플리케이션이어야 합니다.

- 관리자는 디바이스 플랫폼 조건을 사용하여 이 정책의 범위를 특정 플랫폼으로 좁힐 수 있습니다.

정책에 할당된 액세스 제어에서 승인된 클라이언트 앱 필요를 사용하는 경우 사용자는 Outlook 모바일 클라이언트를 설치하고 사용하도록 안내 받습니다. 다단계 인증, 사용 약관, 또는 사용자 지정 컨트롤이 필요한 경우 기본 인증에서 이러한 컨트롤을 지원하지 않기 때문에 영향을 받는 사용자는 차단됩니다.

자세한 내용은 다음 문서를 참조하십시오.

기타 클라이언트

다른 클라이언트를 선택하여 IMAP, MAPI, POP, SMTP 및 최신 인증을 사용하지 않는 이전 Office 앱과 같은 메일 프로토콜과 함께 기본 인증을 사용하는 앱에 영향을 미치는 조건을 지정할 수 있습니다.

디바이스 상태(사용되지 않음)

이 조건은 더 이상 사용되지 않습니다. 고객은 조건부 액세스 정책에서 디바이스 조건 필터 를 사용하여 이전에 디바이스 상태 조건을 사용하여 달성한 시나리오를 충족해야 합니다.

중요

디바이스에 대한 디바이스 상태 및 필터는 조건부 액세스 정책에서 함께 사용할 수 없습니다. 디바이스에 대한 필터는 trustType 및 isCompliant 속성을 통해 디바이스 상태 정보를 대상으로 지정하는 지원을 포함하여 보다 세부적인 대상 지정을 제공합니다.

디바이스에 대한 필터

관리자는 디바이스에 대한 필터를 조건으로 구성할 때 디바이스 속성에 규칙 식을 사용하여 필터를 기반으로 디바이스를 포함하거나 제외할 수 있습니다. 규칙 작성기 또는 규칙 구문을 사용하여 디바이스에 대한 필터에 대한 규칙 식을 작성할 수 있습니다. 이 프로세스는 동적 멤버 자격 그룹에 대한 규칙에 사용되는 프로세스와 비슷합니다. 자세한 내용은 조건부 액세스: 디바이스에 대한 필터를 참조하세요.

인증 흐름(미리 보기)

인증 흐름은 조직에서 특정 인증 및 권한 부여 프로토콜 및 부여를 사용하는 방법을 제어합니다. 이러한 흐름은 공유 디바이스 또는 디지털 사이니지와 같이 로컬 입력이 부족한 디바이스에 원활한 환경을 제공할 수 있습니다. 이 컨트롤을 사용하여 디바이스 코드 흐름 또는 인증 전송 같은 전송 방법을 구성합니다.