암호 없는 인증을 포함하여 Azure에서 Microsoft Entra ID를 사용하여 Windows 가상 머신에 로그인

조직은 Azure에서 Microsoft Entra 인증과 통합하여 Windows VM(가상 머신)의 보안을 향상할 수 있습니다. 이제 Microsoft Entra ID를 Windows Server 2019 Datacenter 버전 이상 또는 Windows 10 1809 이상에서 RDP(원격 데스크톱 프로토콜)에 대한 핵심 인증 플랫폼으로 사용할 수 있습니다. 그런 다음, VM에 대한 액세스를 허용하거나 거부하는 Azure RBAC(역할 기반 액세스 제어) 및 조건부 액세스 정책을 중앙에서 제어하고 적용할 수 있습니다.

이 문서에서는 Windows VM을 생성 및 구성하고 Microsoft Entra ID 기반 인증을 사용하여 로그인하는 방법을 보여줍니다.

Azure에서 Microsoft Entra ID 기반 인증을 사용하여 Windows VM에 로그인하는 경우 여러 가지 보안 이점이 있습니다. 다음이 포함됩니다.

암호 없는 기능을 포함한 Microsoft Entra 인증을 사용하여 Azure에서 Windows VM에 로그인합니다.

로컬 관리자 계정에 대한 의존도를 줄입니다.

Microsoft Entra ID에 대해 구성하는 암호 복잡성 및 암호 수명 정책을 통해 Windows VM을 보호할 수도 있습니다.

Azure RBAC를 사용하여 다음을 수행합니다.

- 일반 사용자 또는 관리자 권한으로 VM에 로그인할 수 있는 사용자를 지정합니다.

- 사용자가 팀에 합류하거나 떠나는 경우 적절한 액세스 권한을 부여하도록 VM에 대한 Azure RBAC 정책을 업데이트할 수 있습니다.

- 직원이 조직을 떠나고 해당 사용자 계정이 사용하지 않도록 설정되거나 Microsoft Entra ID에서 제거되면 더 이상 리소스에 액세스할 수 없습니다.

Windows VM에 RDP를 사용하려면 먼저 인증 강도 필요(미리 보기) 권한 부여 컨트롤 또는 다단계 인증 필요를 사용하는 “피싱 방지 MFA” 및 사용자 로그인 위험과 같은 기타 신호에 대한 조건부 액세스 정책을 구성합니다.

Azure Policy를 사용하여 Windows VM에 대한 Microsoft Entra 로그인을 요구하고 VM에서 승인되지 않은 로컬 계정 사용에 플래그를 지정하는 정책을 배포 및 감사합니다.

Intune을 사용하여 VDI(가상 데스크톱 인프라) 배포에 포함된 Azure Windows VM의 MDM(모바일 장치 관리) 자동 등록을 사용하여 Microsoft Entra 조인을 자동화하고 스케일링합니다.

MDM 자동 등록에는 Microsoft Entra ID P1 라이선스가 필요합니다. Windows Server VM은 MDM 등록을 지원하지 않습니다.

참고 항목

이 기능을 사용하도록 설정하면 Azure의 Windows VM이 Microsoft Entra에 조인됩니다. 온-프레미스 Active Directory 또는 Microsoft Entra Domain Services 같은 다른 도메인에는 조인할 수 없습니다. 조인해야 하는 경우 확장을 제거하여 Microsoft Entra ID에서 VM 연결을 끊어야 합니다.

요구 사항

지원되는 Azure 지역 및 Windows 배포

이 기능이 지원되는 Windows 배포판은 현재 다음과 같습니다.

- Windows Server 2019 데이터 센터 이상

- Windows 10 1809 이상

- Windows 11 21H2 이상

이제 다음 Azure 클라우드에서 이 기능을 사용할 수 있습니다.

- Azure 글로벌

- Azure Government

- 21Vianet에서 운영하는 Microsoft Azure

네트워크 요구 사항

Azure에서 Windows VM에 Microsoft Entra 인증을 활성화하려면 VM 네트워크 구성에서 다음과 같이 TCP 443 포트를 통하는 엔드포인트에 대한 아웃바운드 액세스를 허용하는지 확인해야 합니다.

Azure 글로벌:

https://enterpriseregistration.windows.net: 디바이스 등록에 사용됩니다.http://169.254.169.254: Azure Instance Metadata Service 엔드포인트입니다.https://login.microsoftonline.com: 인증 흐름에 사용됩니다.https://pas.windows.net: Azure RBAC 흐름에 사용됩니다.

Azure Government:

https://enterpriseregistration.microsoftonline.us: 디바이스 등록에 사용됩니다.http://169.254.169.254: Azure Instance Metadata Service 엔드포인트입니다.https://login.microsoftonline.us: 인증 흐름에 사용됩니다.https://pasff.usgovcloudapi.net: Azure RBAC 흐름에 사용됩니다.

21Vianet에서 운영하는 Microsoft Azure:

https://enterpriseregistration.partner.microsoftonline.cn: 디바이스 등록에 사용됩니다.http://169.254.169.254: Azure Instance Metadata Service 엔드포인트입니다.https://login.chinacloudapi.cn: 인증 흐름에 사용됩니다.https://pas.chinacloudapi.cn: Azure RBAC 흐름에 사용됩니다.

인증 요구 사항

Microsoft Entra 게스트 계정은 Microsoft Entra 인증을 통해 Azure VM 또는 Azure Bastion 지원 VM에 연결할 수 없습니다.

Azure에서 Windows VM에 대해 Microsoft Entra 로그인 사용

Azure에서 Windows VM에 대해 Microsoft Entra 로그인을 사용하려면 다음을 수행해야 합니다.

- VM에 대해 Microsoft Entra 로그인 옵션을 사용하도록 설정합니다.

- VM에 로그인할 권한이 있는 사용자에 대해 Azure 역할 할당을 구성합니다.

Windows VM에 대해 Microsoft Entra 로그인을 사용하도록 설정하는 방법에는 두 가지가 있습니다.

- Azure portal - Windows VM을 만들 때 사용합니다.

- Azure Cloud Shell - Windows VM을 만들거나 기존 Windows VM을 사용할 때 사용합니다.

참고 항목

확장이 설치된 VM의 호스트 이름과 동일한 displayName을 가진 디바이스 개체가 있는 경우 VM이 호스트 이름 중복 오류로 Microsoft Entra ID에 조인하지 못합니다. 호스트 이름을 수정하여 중복을 방지합니다.

Azure Portal

Windows Server 2019 Datacenter 또는 Windows 10 1809 이상의 VM 이미지에 Microsoft Entra 로그인을 사용하도록 설정할 수 있습니다.

Azure에서 Microsoft Entra 로그인을 사용하는 Windows Server 2019 Datacenter VM을 만들려면 다음을 수행합니다.

VM을 만들 수 있는 액세스 권한이 있는 계정을 사용하여 Azure Portal에 로그인하고, + 리소스 만들기를 선택합니다.

Marketplace 검색 검색 창에 Windows Server를 입력합니다.

Windows Server를 선택한 다음, 소프트웨어 플랜 선택 드롭다운 목록에서 Windows Server 2019 Datacenter를 선택합니다.

만들기를 실행합니다.

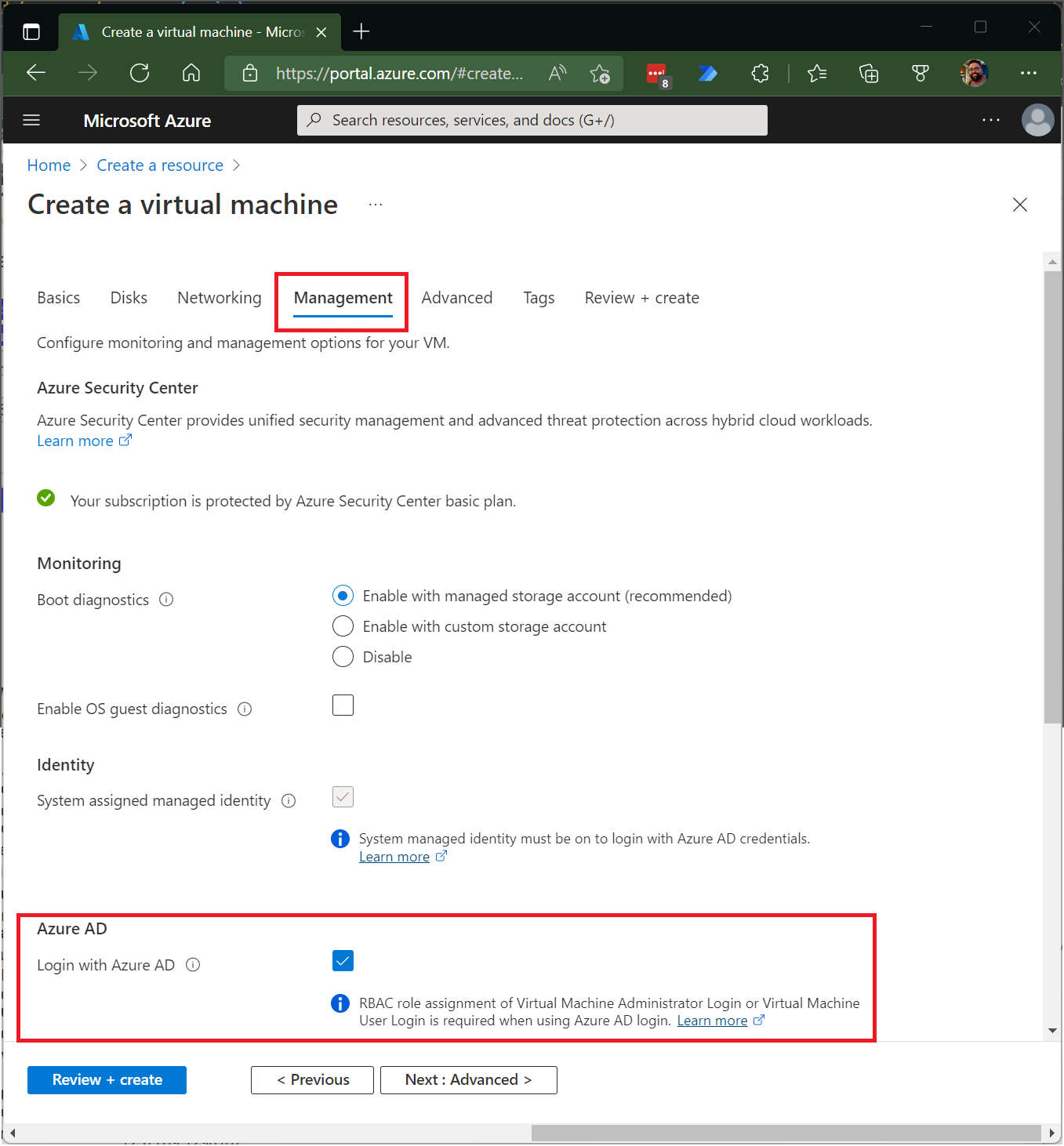

관리 탭의 Microsoft Entra ID 섹션에서 Microsoft Entra ID로 로그인 확인란을 선택합니다.

ID 섹션에서 시스템이 할당한 관리 ID를 선택합니다. 이 작업은 Microsoft Entra ID로 로그인하도록 설정했으면 자동으로 수행되어야 합니다.

가상 머신을 만드는 과정의 나머지 단계를 진행합니다. VM의 관리자 사용자 이름 및 암호를 만들어야 합니다.

참고 항목

Microsoft Entra 자격 증명을 사용하여 VM에 로그인하려면 먼저 VM에 대한 역할 할당을 구성해야 합니다.

Azure Cloud Shell

Azure Cloud Shell은 이 항목의 단계를 실행하는 데 무료로 사용할 수 있는 대화형 셸입니다. 계정에서 사용할 수 있도록 공용 Azure 도구가 Cloud Shell에 사전 설치 및 구성되어 있습니다. 간단하게 복사 단추를 선택하여 코드를 복사하고, Cloud Shell에 붙여넣고, Enter 키를 선택하여 실행하면 됩니다. Cloud Shell을 여는 몇 가지 방법이 있습니다.

- 코드 블록의 오른쪽 위 모서리에서 사용을 선택합니다.

- 브라우저에서 Cloud Shell을 엽니다.

- Azure Portal의 오른쪽 위 구석에 있는 메뉴에서 Cloud Shell 단추를 선택합니다.

이 문서에서는 Azure CLI 버전 2.0.31 이상을 실행해야 합니다. az --version을 실행하여 버전을 찾습니다. 설치 또는 업그레이드해야 하는 경우 Azure CLI 설치 문서를 참조하세요.

- az group create 명령을 실행하여 리소스 그룹을 만듭니다.

- az vm create 명령을 실행하여 VM을 만듭니다. 지원되는 지역에서 지원되는 배포판을 사용합니다.

- Microsoft Entra 로그인 VM 확장을 설치합니다.

다음 예제에서는 myVM이라는 VM(Win2019Datacenter 사용)을 southcentralus 지역의 리소스 그룹 myResourceGroup에 배포합니다. 이 예제와 그 다음 예제에서는 필요한 대로 고유의 리소스 그룹 및 VM 이름을 입력해도 됩니다.

az group create --name myResourceGroup --location southcentralus

az vm create \

--resource-group myResourceGroup \

--name myVM \

--image Win2019Datacenter \

--assign-identity \

--admin-username azureuser \

--admin-password yourpassword

참고 항목

Microsoft Entra 로그인 VM 확장을 설치하기 전에 가상 머신에서 시스템이 할당한 관리 ID를 사용하도록 설정해야 합니다. 관리 ID는 단일 Microsoft Entra 테넌트에 저장되며 현재 디렉터리 간 시나리오를 지원하지 않습니다.

VM과 지원 리소스를 만드는 데 몇 분이 걸립니다.

마지막으로, Microsoft Entra 로그인 VM 확장을 설치하여 Windows VM에 Microsoft Entra 로그인을 사용하도록 설정합니다. VM 확장은 Azure Virtual Machines에서 배포 후 구성 및 Automation 작업을 제공하는 작은 애플리케이션입니다. az vm extension set 명령을 사용하여 리소스 그룹 myResourceGroup의 myVM이라는 VM에 AADLoginForWindows 확장을 설치합니다.

기존 Windows Server 2019 또는 Windows 10 1809 이상 VM에 AADLoginForWindows 확장을 설치하여 Microsoft Entra 인증을 사용하도록 설정할 수 있습니다. 다음 예제에서는 Azure CLI를 사용하여 확장을 설치합니다.

az vm extension set \

--publisher Microsoft.Azure.ActiveDirectory \

--name AADLoginForWindows \

--resource-group myResourceGroup \

--vm-name myVM

VM에 확장이 설치되면 provisioningState가 Succeeded로 표시됩니다.

VM에 대한 역할 할당 구성

이제 VM을 만들었으므로 다음 Azure 역할 중 하나를 할당하여 VM에 로그인할 수 있는 사용자를 결정해야 합니다. 이러한 역할을 할당하려면 가상 머신 데이터 액세스 관리자 역할 또는 역할 기반 액세스 제어 관리자 역할과 같은 Microsoft.Authorization/roleAssignments/write 작업을 포함하는 역할이 있어야 합니다. 그러나 가상 머신 데이터 액세스 관리자와 다른 역할을 사용하는 경우 역할 할당을 만들 수 있는 권한을 줄이는 조건을 추가하는 것이 좋습니다.

- 가상 머신 관리자 로그인: 이 역할이 할당된 사용자는 관리자 권한으로 Azure 가상 머신에 로그인할 수 있습니다.

- 가상 머신 사용자 로그인: 이 역할이 할당된 사용자는 일반 사용자 권한으로 Azure 가상 머신에 로그인할 수 있습니다.

사용자가 RDP를 통해 VM에 로그인하려면 가상 머신 관리자 로그인 또는 가상 머신 사용자 로그인 역할 중 하나를 가상 머신 리소스에 할당해야 합니다.

참고 항목

로컬 관리자 그룹의 멤버에 사용자를 추가하거나 net localgroup administrators /add "AzureAD\UserUpn" 명령을 실행하여 VM에서 로컬 관리자가 되도록 수동으로 사용자를 승격하는 기능은 지원되지 않습니다. 위의 Azure 역할을 사용하여 VM 로그인에 권한을 부여해야 합니다.

VM의 소유자 또는 기여자 역할이 할당된 Azure 사용자에게 RDP를 통해 VM에 로그인하는 권한이 자동으로 부여되지는 않습니다. 이는 가상 머신을 제어하는 사용자와 가상 머신에 액세스하는 사용자 사이에 감사된 분리를 제공하기 위함입니다.

VM에 대한 역할 할당을 구성하는 두 가지 방법이 있습니다.

- Microsoft Entra 관리 센터 환경

- Azure Cloud Shell 환경

참고 항목

가상 머신 관리자 로그인 역할과 가상 머신 사용자 로그인 역할은 dataActions를 사용하므로 관리 그룹 범위에서 할당할 수 없습니다. 현재 이러한 역할은 구독, 리소스 그룹, 리소스 범위에서만 할당할 수 있습니다.

Microsoft Entra 관리 센터

Microsoft Entra ID 지원 Windows Server 2019 Datacenter VM에 대한 역할 할당을 구성하려면원 다음을 수행합니다.

리소스 그룹으로는 VM 및 연결된 가상 머신, 네트워크 인터페이스, 공용 IP 주소 또는 부하 분산 장치 리소스가 포함된 리소스 그룹을 선택합니다.

액세스 제어(IAM) 를 선택합니다.

추가>역할 할당 추가를 선택하여 역할 할당 추가 페이지를 엽니다.

다음 역할을 할당합니다. 자세한 단계는 Azure Portal을 사용하여 Azure 역할 할당을 참조하세요.

설정 값 역할 가상 머신 관리자 로그인 또는 가상 머신 사용자 로그인 다음에 대한 액세스 할당 사용자, 그룹, 서비스 주체 또는 관리 ID

Azure Cloud Shell

다음 예에서는 az role assignment create를 사용하여 현재 Azure 사용자의 VM에 대한 가상 머신 관리자 로그인 역할을 할당합니다. az account show 명령을 사용하여 현재 Azure 계정의 사용자 이름을 가져오고, az vm show 명령을 사용하여 이전 단계에서 만든 VM으로 범위를 설정합니다.

리소스 그룹 또는 구독 수준에서 범위를 할당할 수도 있습니다. 일반적인 Azure RBAC 상속 권한이 적용됩니다.

$username=$(az account show --query user.name --output tsv)

$rg=$(az group show --resource-group myResourceGroup --query id -o tsv)

az role assignment create \

--role "Virtual Machine Administrator Login" \

--assignee $username \

--scope $rg

참고 항목

Microsoft Entra 도메인과 로그인 사용자 이름 도메인이 일치하지 않는 경우 --assignee의 사용자 이름뿐만 아니라 --assignee-object-id를 사용하여 사용자 계정의 개체 ID를 지정해야 합니다. az ad user list 명령을 사용하여 사용자 계정의 개체 ID를 가져올 수 있습니다.

Azure RBAC를 사용하여 Azure 구독 리소스에 대한 액세스를 관리하는 방법에 대한 자세한 내용은 다음 문서를 참조하세요.

Microsoft Entra 자격 증명을 사용하여 Windows VM에 로그인

다음 두 방법 중 하나를 사용하여 RDP에 로그인 할 수 있습니다.

- 지원되는 Microsoft Entra 자격 증명을 사용하는 암호 없는 인증(권장)

- 인증서 신뢰 모델을 사용하여 배포된 비즈니스용 Windows Hello를 사용하는 암호/제한된 암호 없는 인증

Microsoft Entra ID로 암호 없는 인증을 사용하여 로그인

Azure에서 Windows VM에 암호 없는 인증을 사용하려면 다음 운영 체제에서 Windows 클라이언트 컴퓨터와 세션 호스트(VM)가 필요합니다.

- Windows 11용 2022년 10월 누적 업데이트(KB5018418) 이상이 설치된 Windows 11.

- Windows 10용 2022년 10월 누적 업데이트(KB5018410) 이상이 설치된 Windows 10, 버전 20H2 이상.

- Microsoft 서버 운영 체제용 2022년 10월 누적 업데이트(KB5018421) 이상이 설치된 Windows Server 2022.

Important

Windows 클라이언트 컴퓨터는 Microsoft Entra가 등록되었거나, Microsoft Entra가 VM과 동일한 디렉터리에 조인되어 있거나, Microsoft Entra 하이브리드에 조인되어 있어야 합니다. 또한 Microsoft Entra 자격 증명을 사용하는 RDP의 경우 사용자는 두 개의 Azure 역할, 즉 가상 머신 관리자 로그인 또는 가상 머신 사용자 로그인 중 하나에 속해야 합니다. 암호 없는 로그인에는 이 요구 사항이 없습니다.

원격 컴퓨터에 연결하려면:

- Windows Search에서 또는

mstsc.exe를 실행하여 원격 데스크톱 연결을 시작합니다. - 고급 탭에서 웹 계정을 사용하여 원격 컴퓨터에 로그인 옵션을 선택합니다. 이 옵션은

enablerdsaadauthRDP 속성과 동등합니다. 자세한 내용은 원격 데스크톱 서비스에서 지원되는 RDP 속성을 참조하세요. - 원격 컴퓨터의 이름을 지정하고 연결을 선택합니다.

참고 항목

웹 계정을 사용하여 원격 컴퓨터에 로그인 옵션을 사용하는 경우 IP 주소를 사용할 수 없습니다. 이름은 Microsoft Entra 인ID에 있는 원격 디바이스의 호스트 이름과 일치해야 하고 네트워크 주소 지정 가능하여 원격 디바이스의 IP 주소로 확인해야 합니다.

- 자격 증명을 묻는 메시지가 표시되면 사용자 이름을

user@domain.com형식으로 지정합니다. - 그런 다음, 새 PC에 연결할 때 원격 데스크톱 연결을 허용하라는 메시지가 표시됩니다. Microsoft Entra는 메시지를 다시 표시하기 전에 30일 동안 최대 15개의 호스트를 기억합니다. 이 대화 상자가 표시되면 예를 선택하여 연결합니다.

Important

조직이 Microsoft Entra 조건부 액세스를 구성했고 이를 사용 중인 경우 디바이스는 원격 컴퓨터에 대한 연결을 허용하기 위해 조건부 액세스 요구 사항을 충족해야 합니다. 제어된 액세스를 위해 애플리케이션 Microsoft 원격 데스크톱(a4a365df-50f1-4397-bc59-1a1564b8bb9c)에 조건부 액세스 정책을 적용할 수 있습니다.

참고 항목

원격 세션의 Windows 잠금 화면은 Microsoft Entra 인증 토큰 또는 FIDO 키와 같은 암호 없는 인증 방법을 지원하지 않습니다. 이러한 인증 방법에 대한 지원 부족은 사용자가 원격 세션에서 화면의 잠금을 해제할 수 없다는 것을 의미합니다. 사용자 작업 또는 시스템 정책을 통해 원격 세션을 잠그려고 하면 세션의 연결이 끊기고 서비스가 연결이 끊어졌는지 설명하는 메시지를 사용자에게 보냅니다. 세션의 연결을 끊으면 비활성 기간 후 연결이 다시 시작되면 Microsoft Entra ID가 해당 조건부 액세스 정책을 다시 평가합니다.

Microsoft Entra ID에서 암호/제한된 암호 없는 인증을 사용하여 로그인

Important

Microsoft Entra ID에 조인된 VM에 대한 원격 연결은 Microsoft Entra에 등록(최소 필수 빌드 20H1)되거나 Microsoft Entra에 조인되거나 Microsoft Entra 하이브리드가 VM과 동일한 디렉터리에 조인되어 있는 Windows 10 이상의 PC에서만 허용됩니다. 또한 Microsoft Entra 자격 증명을 사용하는 RDP의 경우 사용자는 두 개의 Azure 역할, 즉 가상 머신 관리자 로그인 또는 가상 머신 사용자 로그인 중 하나에 속해야 합니다.

Microsoft Entra에 등록된 Windows 10 이상 PC를 사용하는 경우 AzureAD\UPN 형식(예: AzureAD\john@contoso.com)으로 자격 증명을 입력해야 합니다. 현재 Azure Bastion을 사용하여 Azure CLI 및 기본 RDP 클라이언트 mstsc를 통해 Microsoft Entra 인증으로 로그인할 수 있습니다.

Microsoft Entra ID를 사용하여 Windows Server 2019 가상 머신에 로그인하려면 다음을 수행합니다.

- Microsoft Entra 로그인을 사용하도록 설정된 가상 머신의 개요 페이지로 이동합니다.

- 연결을 선택하여 가상 머신에 연결 창을 엽니다.

- RDP 파일 다운로드를 선택합니다.

- 열기를 선택하여 원격 데스크톱 연결 클라이언트를 엽니다.

- 연결을 선택하여 Windows 로그인 대화 상자를 엽니다.

- Microsoft Entra 계정 자격 증명을 사용하여 로그인합니다.

이제 VM 사용자 또는 VM 관리자와 같은 할당된 역할 권한으로 Windows Server 2019 Azure 가상 머신에 로그인되었습니다.

참고 항목

향후에는 Azure Portal에서 가상 머신 개요 페이지로 이동하여 연결 옵션을 사용할 필요 없이 .RDP 파일을 컴퓨터에 로컬로 저장하여 가상 머신에 대한 원격 데스크톱 연결을 시작할 수 있습니다.

조건부 액세스 정책 적용

Microsoft Entra 로그인으로 사용하도록 설정된 Azure의 Windows VM에 대한 액세스 권한을 부여하기 전에 인증 강도 필요(미리 보기) 권한 부여 컨트롤 또는 다단계 인증을 사용하는 “피싱 방지 MFA” 또는 사용자 로그인 위험 검사와 같은 조건부 액세스 정책을 적용할 수 있습니다. 조건부 액세스 정책을 적용하려면 클라우드 앱 또는 작업 할당 옵션에서 Microsoft Azure Windows Virtual Machine 로그인 앱을 선택해야 합니다. 그런 다음, 액세스 권한 부여를 위해 로그인 위험을 조건으로 사용하거나 인증 강도 필요(미리 보기) 권한 부여 컨트롤 또는 MFA 필요를 사용하는 “피싱 방지 MFA”를 컨트롤로 사용합니다.

참고 항목

Microsoft Azure Windows Virtual Machine 로그인 앱에 대한 액세스 권한을 부여하기 위한 컨트롤로 MFA가 필요한 경우 Azure의 대상 Windows VM에 대한 RDP 세션을 시작하는 클라이언트의 일부로 MFA 클레임을 제공해야 합니다. 이는 조건부 액세스 정책을 충족하는 RDP에 대해 암호 없는 인증 방법을 사용하여 달성할 수 있지만, RDP에 대해 제한된 암호 없는 인증 방법을 사용하는 경우 Windows 10 이상 클라이언트에서 이를 달성하는 유일한 방법은 RDP 클라이언트에서 비즈니스용 Windows Hello PIN 또는 생체 인식 인증을 사용하는 것입니다. 생체 인식 인증에 대한 지원이 Windows 10 버전 1809의 RDP 클라이언트에 추가되었습니다. 비즈니스용 Windows Hello 인증을 사용하는 원격 데스크톱은 인증 신뢰 모델을 사용하는 배포에만 사용할 수 있습니다. 현재 키 신뢰 모델에는 사용할 수 없습니다.

Azure Policy를 사용하여 표준 충족 및 규정 준수 평가

Azure Policy를 사용하여 다음을 수행합니다.

- 신규 및 기존 Windows 가상 머신에 대해 Microsoft Entra 로그인이 사용하도록 설정되어 있는지 확인합니다.

- 규정 준수 대시보드에서 현재 환경의 규정 준수를 대규모로 평가합니다.

이 기능을 사용하면 여러 수준에서 적용할 수 있습니다. Microsoft Entra 로그인이 사용하도록 설정되지 않은 환경 내에서 신규 및 기존 Windows VM에 플래그를 지정할 수 있습니다. Azure Policy를 사용하여 Microsoft Entra 로그인이 사용하도록 설정되지 않은 새 Windows VM에 Microsoft Entra 확장을 배포하고 기존 Windows VM을 동일한 표준으로 업데이트할 수도 있습니다.

이러한 기능 외에도, Azure Policy를 사용하여 머신에서 만든 승인되지 않은 로컬 계정이 있는 Windows VM을 검색하고 플래그를 지정할 수 있습니다. 자세한 내용은 Azure Policy를 검토하세요.

배포 문제 해결

VM이 Microsoft Entra 조인 프로세스를 완료하려면 AADLoginForWindows 확장을 설치해야 합니다. VM 확장이 올바르게 설치되지 않은 경우 다음 단계를 수행합니다.

로컬 관리자 계정을 사용하여 VM에 RDP를 수행하고 C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1에서 CommandExecution.log 파일을 검사합니다.

참고 항목

초기 실패 후 확장이 다시 시작되면 배포 오류가 있는 로그가 CommandExecution_YYYYMMDDHHMMSSSSS.log로 저장됩니다.

VM에서 PowerShell 창을 엽니다. Azure 호스트에서 실행되는 Azure Instance Metadata Service 엔드포인트에 대한 다음 쿼리가 예상 출력을 반환하는지 확인합니다.

실행할 명령 예상 출력 curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Azure VM에 대한 올바른 정보 curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"Azure 구독과 연결된 유효한 테넌트 ID curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"이 VM에 할당된 관리 ID에 대해 Microsoft Entra ID에서 발급한 유효한 액세스 토큰 참고 항목

https://jwt.ms/와 같은 도구를 사용하여 액세스 토큰을 디코딩할 수 있습니다. 액세스 토큰의

oid값이 VM에 할당된 관리 ID와 일치하는지 확인합니다.VM에서 PowerShell을 통해 필요한 엔드포인트에 액세스할 수 있는지 확인합니다.

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

참고 항목

<TenantID>를 Azure 구독과 연결된 Microsoft Entra 테넌트 ID로 바꿉니다.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.net및pas.windows.net는 예상되는 동작인 404 찾을 수 없음을 반환해야 합니다.dsregcmd /status를 실행하여 디바이스 상태를 봅니다. 디바이스 상태가AzureAdJoined : YES로 표시되는지 확인하는 것이 목적입니다.참고 항목

Microsoft Entr 조인 활동은 Event Viewer (local)\Applications 및 Services Logs\Microsoft\Windows\User Device Registration\Admin의 User Device Registration\Admin 로그 아래에 있는 이벤트 뷰어에서 캡처됩니다.

AADLoginForWindows 확장이 오류 코드와 함께 실패하는 경우 다음 단계를 수행할 수 있습니다.

터미널 오류 코드 1007 및 종료 코드 -2145648574

터미널 오류 코드 1007 및 종료 코드 -2145648574는 DSREG_E_MSI_TENANTID_UNAVAILABLE로 해석됩니다. 확장이 Microsoft Entra 테넌트 정보를 쿼리할 수 없습니다.

VM에 로컬 관리자로 연결하고, 엔드포인트가 Azure Instance Metadata Service의 유효한 테넌트 ID를 반환하는지 확인합니다. VM의 관리자 권한 PowerShell 창에서 다음 명령을 실행합니다.

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

VM 관리자가 AADLoginForWindows 확장을 설치하려고 하지만 애초에 시스템이 할당한 관리 ID가 VM을 사용하도록 설정하지 않은 경우 이 문제가 발생할 수 있습니다. 이 경우 VM의 ID 창으로 이동합니다. 시스템 할당 페이지에서 상태 토글이 켜짐으로 설정되어 있는지 확인합니다.

종료 코드 -2145648607

종료 코드 -2145648607은 DSREG_AUTOJOIN_DISC_FAILED로 해석됩니다. 확장이 https://enterpriseregistration.windows.net 엔드포인트에 연결할 수 없습니다.

VM에서 PowerShell을 통해 필요한 엔드포인트에 액세스할 수 있는지 확인합니다.

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

참고 항목

<TenantID>를 Azure 구독과 연결된 Microsoft Entra 테넌트 ID로 바꿉니다. 테넌트 ID를 찾아야 하는 경우 마우스 커서로 계정 이름을 가리키거나 ID>개요>속성>테넌트 ID를 선택합니다.enterpriseregistration.windows.net에 연결을 시도하면 404 찾을 수 없음이 반환될 수 있으며, 이는 예상한 동작입니다.pas.windows.net에 연결을 시도하면 PIN 자격 증명을 묻는 메시지가 표시되거나 404 찾을 수 없음이 반환될 수 있습니다. (PIN을 입력할 필요가 없습니다.) URL에 연결할 수 있는지 확인할 때 두 방법 중 어떤 것을 사용해도 됩니다."호스트

<URL>을 확인할 수 없습니다"와 함께 명령이 실패하는 경우 다음 명령을 실행하여 VM에서 사용 중인 DNS 서버를 확인합니다.nslookup <URL>참고 항목

<URL>을 엔드포인트에서 사용하는 정규화된 도메인 이름(예:login.microsoftonline.com)으로 바꿉니다.다음과 같이 공용 DNS 서버를 지정하면 명령이 성공하는지 확인합니다.

nslookup <URL> 208.67.222.222필요한 경우 Azure VM이 속한 네트워크 보안 그룹에 할당된 DNS 서버를 변경합니다.

종료 코드 51

종료 코드 51은 "이 확장은 VM의 운영 체제에서 지원되지 않습니다"로 해석됩니다.

AADLoginForWindows 확장은 Windows Server 2019 또는 Windows 10(빌드 1809 이상)에만 설치하도록 개발되었습니다. 지원되는 Windows 버전 또는 빌드인지 확인하세요. 지원되지 않는 버전 또는 빌드인 경우 확장을 제거합니다.

로그인 문제 해결

다음 정보를 사용하여 로그인 문제를 해결할 수 있습니다.

dsregcmd /status를 실행하여 디바이스 및 SSO(Single Sign-On) 상태를 볼 수 있습니다. 목표는 디바이스 상태가 AzureAdJoined : YES로 표시되고 SSO 상태가 AzureAdPrt : YES로 표시되도록 하는 것입니다.

Microsoft Entra 계정을 통한 RDP 로그인은 이벤트 뷰어의 Applications and Services Logs\Microsoft\Windows\AAD\Operational 이벤트 로그 아래에 캡처됩니다.

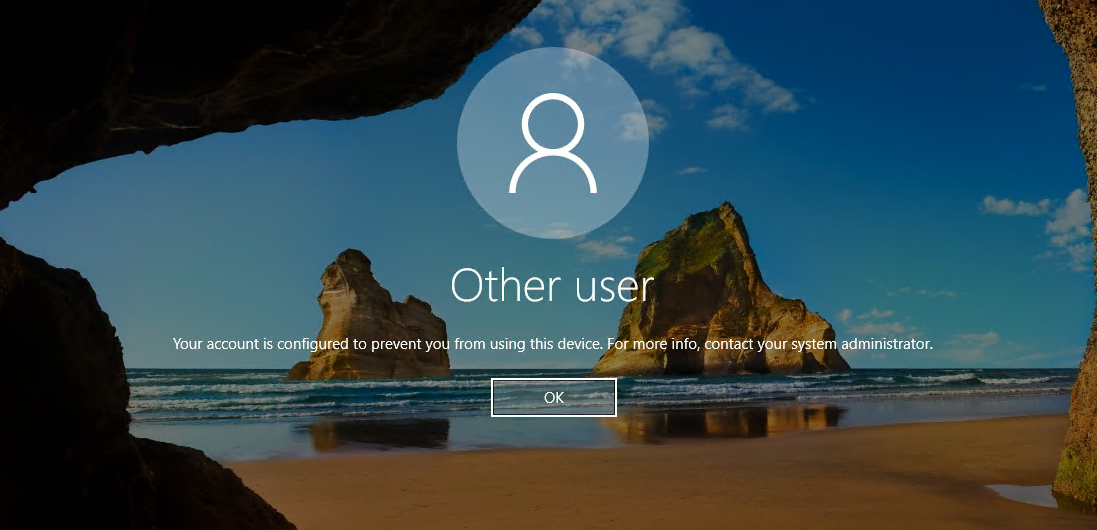

Azure 역할 할당되지 않음

VM에 대한 원격 데스크톱 연결을 시작할 때 "이 디바이스를 사용할 수 없도록 계정이 구성되었습니다. 자세한 내용은 시스템 관리자에게 문의하세요"라는 오류 메시지가 표시될 수 있습니다.

사용자에게 가상 머신 관리자 로그인 또는 가상 머신 사용자 로그인 역할을 부여하는 VM에 대한 Azure RBAC 정책을 구성했는지 확인합니다.

참고 항목

Azure 역할 할당에 문제가 있는 경우 Azure RBAC 문제 해결을 참조하세요.

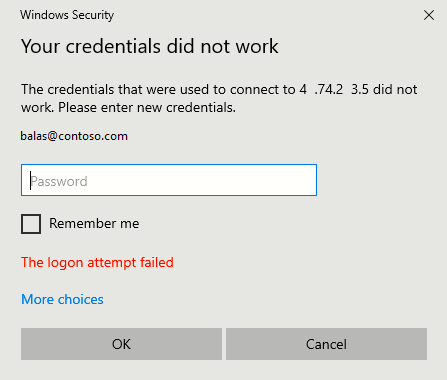

권한 없는 클라이언트 또는 암호 변경 필요

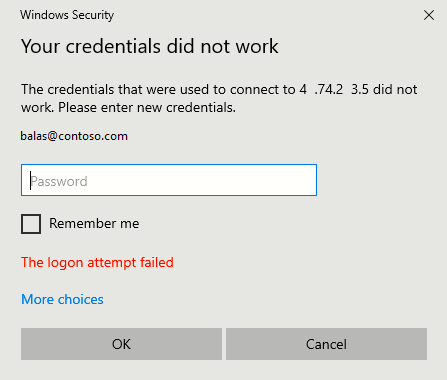

VM에 대한 원격 데스크톱 연결을 시작할 때 "자격 증명이 작동하지 않았습니다"라는 오류 메시지가 표시될 수 있습니다.

다음 솔루션을 시도해 봅니다.

원격 데스크톱 연결을 시작하는 데 사용하는 Windows 10 이상 PC는 Microsoft Entra에 조인되어 있거나 동일한 Microsoft Entra 디렉터리에 조인된 Microsoft Entra 하이브리드여야 합니다. 디바이스 ID에 관한 자세한 내용은 디바이스 ID란? 문서를 참조하세요.

참고 항목

Windows 10 Build 20H1에서는 Microsoft Entra 등록 PC가 VM에 대한 RDP 연결을 시작하는 기능에 대한 지원이 추가되었습니다. Microsoft Entra 등록(Microsoft Entra 조인 또는 Microsoft Entra 하이브리드 조인이 아닌) PC를 RDP 클라이언트로 사용하여 VM에 대한 연결을 시작하는 경우

AzureAD\UPN형식(예:AzureAD\john@contoso.com)으로 자격 증명을 입력해야 합니다.Microsoft Entra 조인이 완료된 후 AADLoginForWindows 확장이 제거되지 않았는지 확인합니다.

또한 네트워크 보안: 온라인 ID를 사용하도록 이 컴퓨터에 대한 PKU2U 인증 요청을 허용 보안 정책을 서버 및 클라이언트 모두에서 사용하도록 설정해야 합니다.

사용자에게 임시 암호가 없는지 확인합니다. 임시 암호는 원격 데스크톱 연결에 로그인하는 데 사용할 수 없습니다.

웹 브라우저에서 사용자 계정으로 로그인합니다. 예를 들어, 프라이빗 검색 창에서 Azure Portal에 로그인합니다. 암호를 변경하라는 메시지가 표시되면 새 암호를 설정합니다. 그리고 다시 연결해 봅니다.

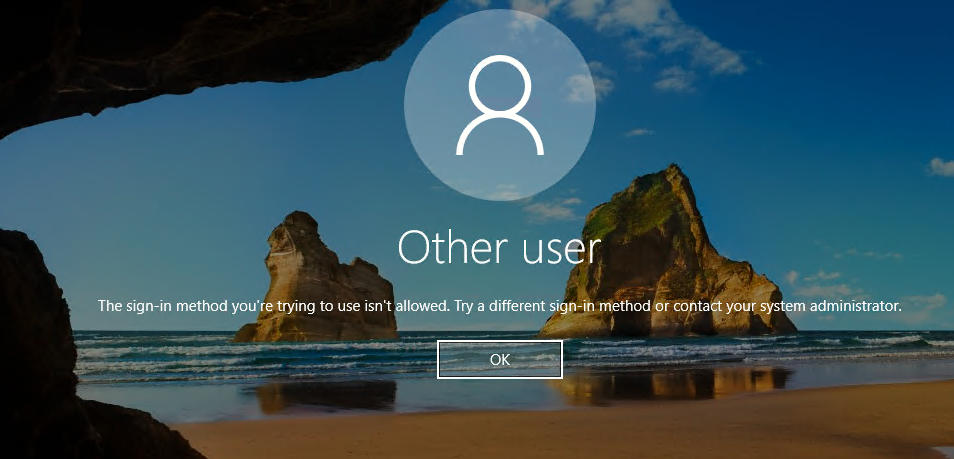

MFA 로그인 방법 필요

VM에 대한 원격 데스크톱 연결을 시작할 때 "사용하려는 로그인 방법은 허용되지 않습니다. 다른 로그인 방법을 시도하거나 시스템 관리자에게 문의하세요"라는 오류 메시지가 표시될 수 있습니다.

리소스에 액세스하기 전에 MFA 또는 레거시 사용자별로 활성화되는/적용되는 Microsoft Entra 다단계 인증을 요구하는 조건부 액세스 정책을 구성한 경우 VM에 대한 원격 데스크톱 연결을 시작하는 Windows 10 이상 PC가 Windows Hello와 같은 강력한 인증 방법을 사용하여 로그인하도록 해야 합니다. 원격 데스크톱 연결에 강력한 인증 방법을 사용하지 않는 경우 오류 메시지가 표시됩니다.

또 다른 MFA 관련 오류 메시지는 앞에서 설명한 "자격 증명이 작동하지 않았습니다" 오류 메시지입니다.

레거시 사용자별 Microsoft Entra 다단계 인증 사용/적용 설정을 구성했는데 위의 오류가 표시되는 경우 사용자별 MFA 설정을 제거하여 문제를 해결할 수 있습니다. 자세한 내용은 로그인 이벤트 보안을 위해 사용자별 Microsoft Entra 다단계 인증 사용 문서를 참조하세요.

비즈니스용 Windows Hello를 배포하지 않아서 현재 사용할 수 없는 경우 MFA가 필요한 클라우드 앱 목록에서 Microsoft Azure Windows Virtual Machine 로그인 앱을 제외하는 조건부 액세스 정책을 구성하면 됩니다. 비즈니스용 Windows Hello에 대한 자세한 내용은 비즈니스용 Windows Hello 개요를 참조하세요.

참고 항목

RDP를 사용하는 비즈니스용 Windows Hello PIN 인증은 여러 버전의 Windows 10에서 지원됩니다. RDP를 사용하는 생체 인식 인증 지원이 Windows 10 버전 1809에 추가되었습니다. RDP 중에 비즈니스용 Windows Hello 인증을 사용하는 방법은 인증서 신뢰 모델 또는 키 신뢰 모델을 사용하는 배포에 사용할 수 있습니다.

Microsoft Entra 피드백 포럼에서 이 기능에 대한 사용자 의견을 공유하거나 사용 관련 문제를 보고할 수 있습니다.

누락된 애플리케이션

Microsoft Azure Windows Virtual Machine 로그인 애플리케이션이 조건부 액세스에 누락된 경우 해당 애플리케이션이 테넌트에 있는지 확인합니다.

- 최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- ID>애플리케이션>엔터프라이즈 애플리케이션으로 이동합니다.

- 필터를 제거하여 모든 애플리케이션을 표시하고 VM을 검색합니다. 결과적으로 Microsoft Azure Windows Virtual Machine 로그인이 표시되지 않으면 서비스 사용자가 테넌트에서 누락된 것입니다.

팁

일부 테넌트에는 Microsoft Azure Windows Virtual Machine 로그인 대신 Azure Windows VM 로그인이라는 애플리케이션이 표시될 수 있습니다. 애플리케이션의 애플리케이션 ID는 372140e0-b3b7-4226-8ef9-d57986796201과 동일합니다.

다음 단계

Microsoft Entra ID에 대한 자세한 내용은 Microsoft Entra ID란?을 참조하세요.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기