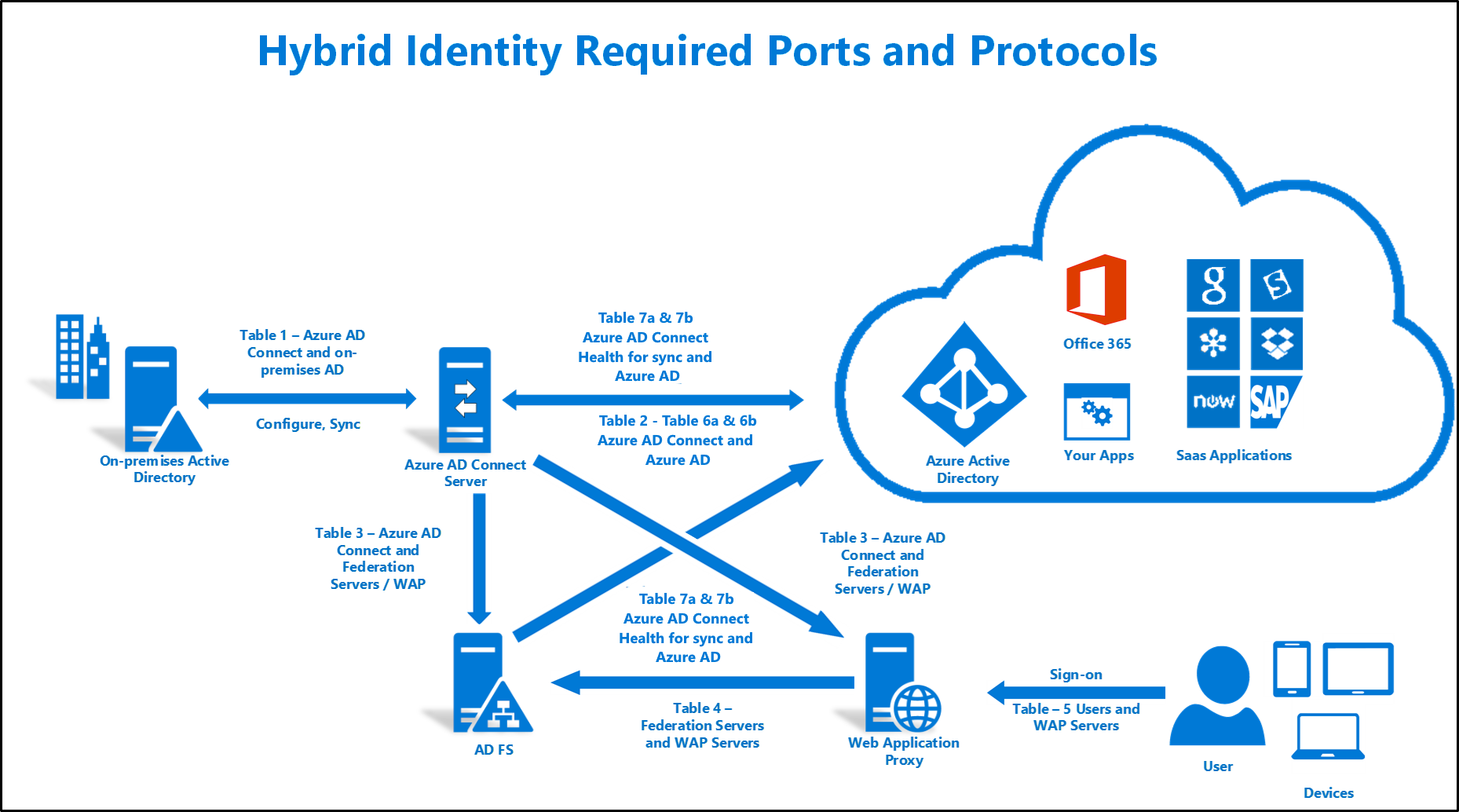

다음 문서는 하이브리드 ID 솔루션을 구현하는 데 필요한 포트 및 프로토콜에 대한 기술 참조입니다. 다음 그림을 사용하고 해당 테이블을 참조하세요.

란?

란?

표 1 - Microsoft Entra Connect 및 온-프레미스 AD

이 표에서는 Microsoft Entra Connect 서버와 온-프레미스 AD 간의 통신에 필요한 포트 및 프로토콜에 대해 설명합니다.

| 프로토콜 | 포트 | 묘사 |

|---|---|---|

| 디엔에스 (DNS) | 53(TCP/UDP) | 대상 포리스트의 DNS 조회입니다. |

| 커베로스 | 88(TCP/UDP) | AD 포리스트에 대한 Kerberos 인증입니다. |

| MS-RPC | 135(TCP) | Microsoft Entra Connect 마법사가 AD 포리스트에 바인딩될 때 및 암호 동기화 중에 초기 구성 중에 사용됩니다. |

| LDAP | 389(TCP/UDP) | AD에서 데이터 가져오기에 사용됩니다. 데이터는 Kerberos Sign & Seal로 암호화됩니다. |

| 중소기업 | 445(TCP) | Seamless SSO에서 AD 포리스트 및 비밀번호 쓰기 저장 중에 컴퓨터 계정을 만드는 데 사용됩니다. 자세한 내용은 사용자 계정의 암호변경하세요. |

| LDAP/SSL | 636(TCP/UDP) | AD에서 데이터 가져오기에 사용됩니다. 데이터 전송이 서명되고 암호화됩니다. TLS를 사용하는 경우에만 사용됩니다. |

| 원격 프로시저 호출 (RPC) | 49152- 65535(임의 높은 RPC 포트)(TCP) | Microsoft Entra Connect의 초기 구성 중에 AD 포리스트에 바인딩할 때 및 암호 동기화 중에 사용됩니다. 동적 포트가 변경된 경우 해당 포트를 열어야 합니다. 자세한 내용은 KB929851, KB832017및 KB224196 참조하세요. |

| WinRM (Windows 원격 관리 도구) | 5985(TCP) | Microsoft Entra Connect 마법사에서 gMSA를 사용하여 AD FS를 설치하는 경우에만 사용됩니다. |

| AD DS 웹 서비스 | 9389(TCP) | Microsoft Entra Connect 마법사에서 gMSA를 사용하여 AD FS를 설치하는 경우에만 사용됩니다. |

| 글로벌 카탈로그 | 3268(TCP) | Seamless SSO에서 도메인에서 컴퓨터 계정을 만들기 전에 포리스트의 글로벌 카탈로그를 쿼리하는 데 사용됩니다. |

표 2 - Microsoft Entra Connect 및 Microsoft Entra ID

이 표에서는 Microsoft Entra Connect 서버와 Microsoft Entra ID 간의 통신에 필요한 포트 및 프로토콜에 대해 설명합니다.

| 프로토콜 | 포트 | 묘사 |

|---|---|---|

| HTTP(HTTP) | 80(TCP) | TLS/SSL 인증서를 확인하기 위해 CRL(인증서 해지 목록)을 다운로드하는 데 사용됩니다. |

| HTTPS | 443(TCP) | Microsoft Entra ID와 동기화하는 데 사용됩니다. |

방화벽에서 열어야 하는 URL 및 IP 주소 목록은 Office 365 URL 및 IP 주소 범위 및 Microsoft Entra Connect 연결문제 해결을 참조하세요.

표 3 - Microsoft Entra Connect 및 AD FS 페더레이션 서버/WAP

이 표에서는 Microsoft Entra Connect 서버와 AD FS 페더레이션/WAP 서버 간의 통신에 필요한 포트 및 프로토콜에 대해 설명합니다.

| 프로토콜 | 포트 | 묘사 |

|---|---|---|

| HTTP(HTTP) | 80(TCP) | TLS/SSL 인증서를 확인하기 위해 CRL(인증서 해지 목록)을 다운로드하는 데 사용됩니다. |

| HTTPS | 443(TCP) | Microsoft Entra ID와 동기화하는 데 사용됩니다. |

| WinRM (Windows 원격 관리 도구) | 5985 | WinRM 수신기 |

표 4 - WAP 및 페더레이션 서버

이 표에서는 페더레이션 서버와 WAP 서버 간의 통신에 필요한 포트 및 프로토콜에 대해 설명합니다.

| 프로토콜 | 포트 | 묘사 |

|---|---|---|

| HTTPS | 443(TCP) | 인증에 사용됩니다. |

표 5 - WAP 및 사용자

이 표에서는 사용자와 WAP 서버 간의 통신에 필요한 포트 및 프로토콜에 대해 설명합니다.

| 프로토콜 | 포트 | 묘사 |

|---|---|---|

| HTTPS | 443(TCP) | 디바이스 인증에 사용됩니다. |

| TCP | 49443(TCP) | 인증서 인증에 사용됩니다. |

표 6a & 6b - SSO(Single Sign On)를 사용한 통과 인증 및 SSO(Single Sign-On)를 사용한 암호 해시 동기화

다음 표에서는 Microsoft Entra Connect와 Microsoft Entra ID 간의 통신에 필요한 포트 및 프로토콜에 대해 설명합니다.

표 6a - SSO를 사용한 통과 인증

| 프로토콜 | 포트 | 묘사 |

|---|---|---|

| HTTP(HTTP) | 80(TCP) | TLS/SSL 인증서를 확인하기 위해 CRL(인증서 해지 목록)을 다운로드하는 데 사용됩니다. 또한 커넥터 자동 업데이트 기능이 제대로 작동하려면 필요합니다. |

| HTTPS | 443(TCP) | 기능을 사용하거나 사용하지 않도록 설정하고, 커넥터를 등록하고, 커넥터 업데이트를 다운로드하고, 모든 사용자 로그인 요청을 처리하는 데 사용됩니다. |

또한 Microsoft Entra Connect는 Azure 데이터 센터 IP 범위에직접 IP 연결을 만들 수 있어야 합니다.

표 6b - SSO와 암호 해시 동기화

| 프로토콜 | 포트 | 묘사 |

|---|---|---|

| HTTPS | 443(TCP) | SSO 등록을 사용하도록 설정하는 데 사용됩니다(SSO 등록 프로세스에만 필요). |

또한 Microsoft Entra Connect는 Azure 데이터 센터 IP 범위에직접 IP 연결을 만들 수 있어야 합니다. 다시 말하지만 이는 SSO 등록 프로세스에만 필요합니다.

표 7a & 7b - (AD FS/Sync) 및 Microsoft Entra ID에 대한 Microsoft Entra Connect Health 에이전트

다음 표에서는 Microsoft Entra Connect Health 에이전트와 Microsoft Entra ID 간의 통신에 필요한 엔드포인트, 포트 및 프로토콜에 대해 설명합니다.

표 7a - (AD FS/Sync) 및 Microsoft Entra ID에 대한 Microsoft Entra Connect Health 에이전트의 포트 및 프로토콜

이 표에서는 Microsoft Entra Connect Health 에이전트와 Microsoft Entra ID 간의 통신에 필요한 다음과 같은 아웃바운드 포트 및 프로토콜에 대해 설명합니다.

| 프로토콜 | 포트 | 묘사 |

|---|---|---|

| Azure Service Bus (아주르 서비스 버스) | 5671(TCP) | Microsoft Entra ID로 상태 정보를 보내는 데 사용됩니다. (권장되지만 최신 버전에서는 필요하지 않음) |

| HTTPS | 443(TCP) | Microsoft Entra ID로 상태 정보를 보내는 데 사용됩니다. (장애 복구) |

5671이 차단되면 에이전트는 443으로 떨어지지만 5671을 사용하는 것이 좋습니다. 이 엔드포인트는 최신 버전의 에이전트에서 필요하지 않습니다. 최신 Microsoft Entra Connect Health 에이전트 버전에는 포트 443만 필요합니다.

7b - (AD FS/Sync) 및 Microsoft Entra ID용 Microsoft Entra Connect Health 에이전트에 대한 엔드포인트

엔드포인트 목록은 Microsoft Entra Connect Health 에이전트 대한 요구 사항 섹션참조하세요.