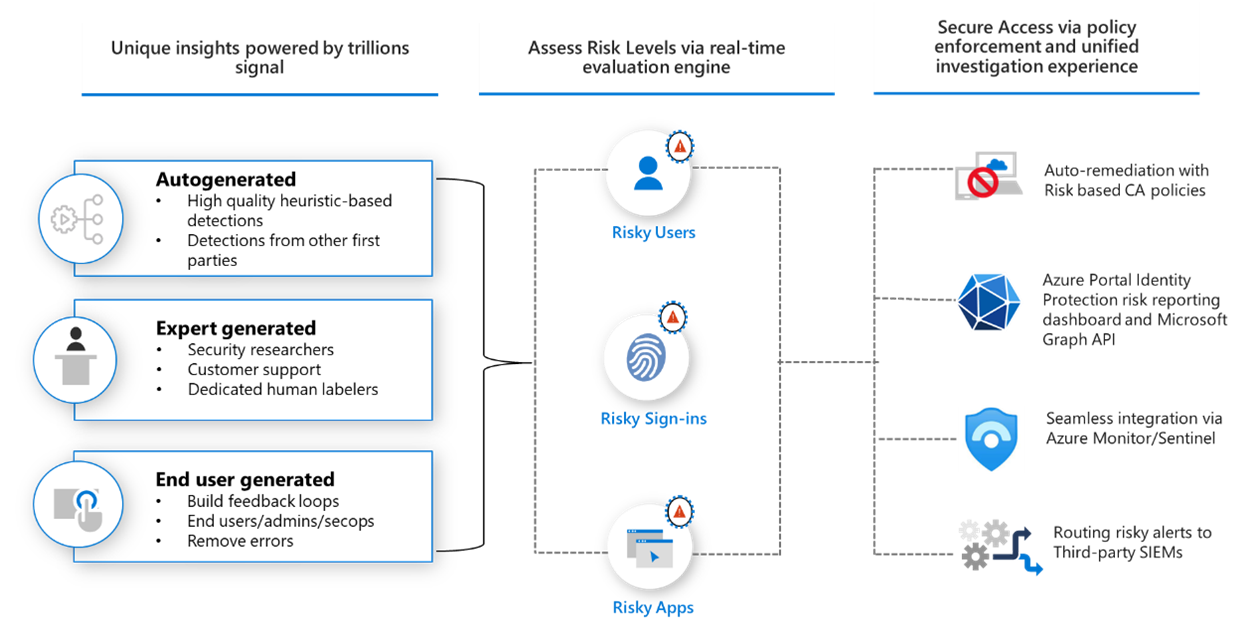

Microsoft Entra ID Protection은 조직이 ID 기반 위험을 검색, 조사 및 수정하는 데 도움이 됩니다. 이러한 위험을 조건부 액세스와 같은 도구로 전달하여 액세스 결정을 내리거나 추가 조사 및 상관 관계를 위해 SIEM(보안 정보 및 이벤트 관리) 도구로 전송할 수 있습니다.

위험 감지

Microsoft는 조직을 보호하기 위해 카탈로그에 탐지 항목을 계속해서 추가하고 업데이트합니다. 이러한 검색은 Active Directory, Microsoft 계정 및 Xbox 게임에서 매일 발생하는 수조 개의 신호 분석을 기반으로 한 학습을 통해 이루어집니다. 이러한 광범위한 신호는 ID Protection에서 다음과 같은 위험한 동작을 검색하는 데 도움이 됩니다.

- 익명 IP 주소 사용

- 암호 스프레이 공격

- 유출된 자격 증명

- 기타...

각 로그인 중에 ID 보호는 모든 실시간 로그인 검색을 실행하여 로그인이 손상될 가능성이 있음을 나타내는 로그인 세션 위험 수준을 생성합니다. 이 위험 수준에 따라 사용자와 조직을 보호하기 위한 정책이 적용됩니다.

전체 위험 목록과 위험 검색 방법을 보려면 위험이란? 문서를 참조하세요.

조사

ID에서 검색된 모든 위험은 보고를 통해 추적됩니다. ID Protection은 관리자가 위험을 조사하고 작업을 수행할 수 있도록 세 가지 주요 보고서를 제공합니다.

- 위험 검색: 검색된 각 위험은 위험 검색으로 보고됩니다.

- 위험한 로그인: 위험한 로그인은 해당 로그인에 대해 하나 이상의 위험 검색이 보고된 경우 보고됩니다.

-

위험 사용자: 다음 중 하나 또는 둘 다에 해당하는 경우 위험 사용자가 보고됩니다.

- 사용자에게 하나 이상의 위험한 로그인이 있습니다.

- 하나 이상의 위험 탐지가 보고되었습니다.

보고서 사용 방법에 대한 자세한 내용은 방법: 위험 조사 문서를 참조하세요.

위험 완화

신호 및 공격의 규모에 따라 자동화가 필요하기 때문에 자동화는 보안에 중요합니다.

Microsoft Digital Defense Report 2024는 다음과 같은 통계를 제공합니다.

일일 78조 보안 신호 분석, 전년 대비 13조 증가

하루에 Microsoft 고객에 대한 6억 공격

인간이 운영하는 랜섬웨어 공격으로 전년 대비 2.75배 증가

이러한 통계는 둔화의 흔적없이, 상승 추세를 계속합니다. 이 환경에서 자동화는 IT 조직이 올바른 우선 순위에 집중할 수 있도록 위험을 식별하고 수정하는 데 핵심적인 요소입니다.

자동 수정 또는 복구

위험 기반 조건부 액세스 정책을 사용하면 강력한 인증 방법 제공, 다단계 인증 수행 또는 검색된 위험 수준에 따라 안전한 암호 재설정 수행과 같은 액세스 제어를 요구할 수 있습니다. 사용자가 액세스 제어를 성공적으로 완료하면 위험이 자동으로 수정됩니다.

수동 복구

사용자 수정을 사용하도록 설정하지 않은 경우 관리자는 포털의 보고서, API 또는 Microsoft Defender XDR에서 수동으로 검토해야 합니다. 관리자는 수동 작업을 수행하여 위험을 해제, 안전 확인 또는 손상 여부를 확인할 수 있습니다.

데이터 활용

ID Protection의 데이터는 보관, 추가 조사, 상관 관계를 위해 다른 도구로 내보낼 수 있습니다. 조직에서는 Microsoft Graph 기반 API를 사용하여 SIEM 등의 도구에서 추가로 처리할 수 있도록 이 데이터를 수집할 수 있습니다. ID Protection API에 액세스하는 방법에 대한 정보는 Microsoft Entra ID Protection 및 Microsoft Graph 시작 문서에서 확인할 수 있습니다.

ID Protection 정보를 Microsoft Sentinel과 통합하는 방법에 대한 정보는 Microsoft Entra ID Protection에서 데이터 연결 문서에서 확인할 수 있습니다.

조직은 Microsoft Entra ID에서 진단 설정을 변경하여 좀 더 긴 기간 동안 데이터를 저장할 수 있습니다. Log Analytics 작업 영역으로 데이터를 보내거나, 스토리지 계정에 데이터를 보관하거나, Event Hubs로 데이터를 스트리밍하거나, 다른 솔루션으로 데이터를 보내도록 선택할 수 있습니다. 이 작업을 수행하는 방법에 대한 자세한 내용은 방법: 위험 데이터 내보내기 문서에서 찾을 수 있습니다.

필요한 역할

ID 보호를 사용하려면 사용자에게 다음 역할 중 하나 이상을 할당해야 합니다.

| 역할 | 할 수 있음 | 할 수 없음 |

|---|---|---|

| 글로벌 리더 | ID Protection에 대한 읽기 전용 액세스 | ID 보호 기능에 대한 쓰기 권한 |

| 사용자 관리자 | 사용자 암호 다시 설정 | ID 보호 기능 읽기 또는 쓰기 |

| 조건부 액세스 관리자 | 사용자 또는 로그인 위험을 조건으로 고려한 정책 만들기 | 레거시 ID 보호 정책 읽기 또는 쓰기 |

| 보안 읽기 권한자 | 모든 ID Protection 보고서 및 개요 보기 | 정책 구성 또는 변경 사용자 암호 다시 설정 경고 구성 탐지에 대한 피드백 제공 |

| 보안 운영자 | 모든 ID Protection 보고서 및 개요 보기 사용자 위험 해제, 안전 로그인 확인, 손상 확인 |

정책 구성 또는 변경 사용자 암호 다시 설정 알림 구성 |

| 보안 관리자 | ID Protection에 대한 모든 액세스 권한 | 사용자 암호 재설정 |

라이선스 요구 사항

이 기능을 사용하려면 Microsoft Entra ID P2 라이선스가 필요합니다. 요구 사항에 적합한 라이선스를 찾으려면 Microsoft Entra 플랜 및 가격 책정참조하세요. 다음 표에서는 Microsoft Entra ID Protection의 주요 기능 및 각 기능에 대한 라이선스 요구 사항을 설명합니다. 가격 책정 세부 정보는 Microsoft Entra 플랜 및 가격 책정 페이지를 참조하세요.

| 능력 | 세부 정보 | Microsoft Entra ID 무료/Microsoft 365 앱 | Microsoft Entra ID P1 (마이크로소프트 엔트라 ID P1) | Microsoft Entra ID P2 / Microsoft Entra Suite |

|---|---|---|---|---|

| 위험 정책 | 로그인 및 사용자 위험 정책(ID Protection 또는 조건부 액세스를 통해) | 아니요 | 아니요 | 예 |

| 보안 보고서 | 개요 | 아니요 | 아니요 | 예 |

| 보안 보고서 | 위험한 사용자 | 제한된 정보. 중간 및 높은 위험 수준의 사용자만 표시됩니다. 세부 사항을 확인할 수 있는 서랍이나 위험 기록이 없습니다. | 제한된 정보. 중간 및 높은 위험 수준의 사용자만 표시됩니다. 세부 사항을 확인할 수 있는 서랍이나 위험 기록이 없습니다. | 모든 권한 |

| 보안 보고서 | 위험한 로그인 | 제한된 정보. 위험 정보 또는 위험 수준이 표시되지 않습니다. | 제한된 정보. 위험 정보 또는 위험 수준이 표시되지 않습니다. | 모든 권한 |

| 보안 보고서 | 위험 탐지 | 아니요 | 제한된 정보. 세부 정보 서랍이 없습니다. | 모든 권한 |

| 공지 | 위험에 처한 사용자가 알림을 감지함 | 아니요 | 아니요 | 예 |

| 공지 | 주 단위 요약 | 아니요 | 아니요 | 예 |

| MFA 등록 정책 | MFA 필요(조건부 액세스를 통해) | 아니요 | 아니요 | 예 |

| 마이크로소프트 그래프 | 모든 위험 보고서 | 아니요 | 아니요 | 예 |

위험 검색 보고서에서 위험한 워크로드 ID 보고서 및 워크로드 ID 검색 탭 을 보려면 워크로드 ID 프리미엄 라이선스가 필요합니다. 자세한 내용은 워크로드 ID 보안을 참조하세요.

Microsoft Defender

Microsoft Entra ID Protection은 여러 위험 검색을 위해 Microsoft Defender 제품으로부터 신호를 받으므로 관심 있는 신호를 소유하는 Microsoft Defender 제품에 대한 적절한 라이선스도 필요합니다.

Microsoft 365 E5 는 다음 신호를 모두 포함합니다.

Cloud Apps용 Microsoft Defender

- 익명 IP 주소에서의 활동

- 불가능한 여행

- 중요한 파일에 대량 액세스

- 새 국가

Office 365용 Microsoft Defender

- 의심스러운 받은 편지함 규칙

엔드포인트용 Microsoft Defender

- 기본 새로 고침 토큰에 액세스하려고 할 수 있습니다.