관리

관리 ID가 있는 리소스는 어떻게 찾을 수 있나요?

다음 Azure CLI 명령을 사용하여 시스템이 할당한 관리 ID가 있는 리소스 목록을 찾을 수 있습니다.

az resource list --query "[?identity.type=='SystemAssigned'].{Name:name, principalId:identity.principalId}" --output table

리소스에서 관리 ID를 사용하는 데 필요한 AZURE RBAC(역할 기반 액세스 제어) 권한은 무엇인가요?

- 시스템이 할당한 관리 ID: 리소스에 대한 쓰기 권한이 필요합니다. 예를 들어 가상 머신의 경우

Microsoft.Compute/virtualMachines/write가 필요합니다. 이 작업은 Virtual Machine 기여자와 같은 리소스별 기본 제공 역할에 포함됩니다. - 리소스에 사용자 할당 관리 ID 할당: 리소스에 대한 쓰기 권한이 있어야 합니다. 예를 들어 가상 머신의 경우

Microsoft.Compute/virtualMachines/write가 필요합니다. 사용자가 할당한 ID에 대한Microsoft.ManagedIdentity/userAssignedIdentities/*/assign/action작업이 필요합니다. 이 작업은 관리 ID 연산자 기본 제공 역할에 포함되어 있습니다. - 사용자 할당 관리 ID 관리: 사용자 할당 관리 ID를 만들거나 삭제하려면 관리 ID 기여자 역할 할당이 필요합니다.

- 관리 ID에 대한 역할 할당 관리: 액세스 권한을 부여하는 리소스에 대한 소유자 또는 사용자 액세스 관리자 역할 할당이 필요합니다. 시스템 할당 ID가 있는 리소스 또는 역할 할당이 제공되는 사용자 할당 ID에 대한 읽기 권한자 역할 할당이 필요합니다. 읽기 액세스 권한이 없는 경우 역할 할당을 추가하는 동안 관리 ID로 검색하는 대신 "사용자, 그룹 또는 서비스 주체"로 검색하여 ID의 지원 서비스 주체를 찾을 수 있습니다. Azure 역할 할당에 대해 자세히 알아보세요.

사용자가 할당한 관리 ID 만들기를 방지하려면 어떻게 해야 하나요?

Azure Policy를 이용하여 사용자 측에서 사용자가 할당한 관리 ID를 만들지 못하게 할 수 있습니다.

Azure Portal에 로그인하고 정책으로 이동합니다.

정의를 선택합니다.

+ 정책 정의를 선택하고 필요한 정보를 입력합니다.

정책 규칙 섹션에 다음을 붙여넣습니다.

{ "mode": "All", "policyRule": { "if": { "field": "type", "equals": "Microsoft.ManagedIdentity/userAssignedIdentities" }, "then": { "effect": "deny" } }, "parameters": {} }

정책을 만든 후 사용하려는 리소스 그룹에 할당합니다.

- 리소스 그룹으로 이동합니다.

- 테스트에 사용하는 리소스 그룹을 찾습니다.

- 왼쪽 메뉴의 정책을 선택합니다.

- 정책 할당을 선택합니다.

-

기본 사항 섹션에서 다음을 제공합니다.

- 범위 테스트에 사용하는 리소스 그룹

- 정책 정의: 이전에 만든 정책입니다.

- 다른 모든 설정은 기본값으로 유지하고 검토 + 만들기를 선택합니다.

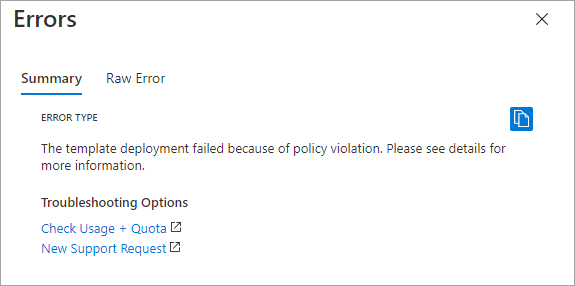

이 시점에서는 리소스 그룹에 사용자가 할당한 관리 ID를 만들 수 없습니다.

개념

관리 ID에 지원 앱 개체가 있나요?

아니요, 디렉터리에서 관리 ID와 Microsoft Entra 앱 등록은 동일한 항목이 아닙니다.

앱 등록에는 애플리케이션 개체와 서비스 주체 개체의 두 가지 구성 요소가 있습니다. 관리 ID에는 서비스 주체 개체만 있습니다.

관리 ID에는 Microsoft Graph에 대한 앱 권한을 부여하는 데 일반적으로 사용되는 애플리케이션 개체가 디렉터리에 없습니다. 대신 관리 ID에 대한 Microsoft Graph 권한을 서비스 주체에게 직접 부여해야 합니다.

관리 ID와 연결된 자격 증명은 무엇인가요? 유효 기간은 얼마나 되며 얼마나 자주 회전하나요?

참고 항목

관리 ID 인증 방법은 예고 없이 변경될 수 있는 내부 구현 세부 정보입니다.

관리 ID는 인증서 기반 인증을 사용합니다. 각 관리 ID 자격 증명은 90일 후에 만료되며 45일 후에 롤업됩니다.

요청에 ID를 지정하지 않을 경우 IMDS 기본값은 무엇인가요?

- 시스템이 할당한 관리 ID가 사용되지 않고 요청에 ID가 지정되지 않은 경우 Azure Instance Metadata Service(IMDS)는 기본적으로 시스템이 할당한 관리 ID로 설정됩니다.

- 시스템이 할당한 관리 ID가 사용되지 않고 사용자가 할당한 관리 ID가 하나만 있으면 IMDS는 기본적으로 사용자가 할당한 관리 ID로 설정됩니다.

어떤 이유로든 다른 사용자가 할당한 관리 ID가 리소스에 할당되면 IMDS에 대한 요청이 오류

Multiple user assigned identities exist, please specify the clientId / resourceId of the identity in the token request와 함께 실패하기 시작합니다. 현재 리소스에 대해 할당된 관리 ID가 하나만 있는 경우에도 요청에 ID를 명시적으로 지정하는 것이 좋습니다. - 시스템 할당 관리 ID를 사용하도록 설정하지 않고 여러 사용자가 할당한 관리 ID가 있는 경우 요청에 관리 ID를 지정해야 합니다.

제한 사항

동일한 관리 ID를 여러 하위 지역에서 사용할 수 있나요?

간단히 말하자면 그렇습니다. 둘 이상의 Azure 지역에서 사용자가 할당한 관리 ID를 사용할 수 있습니다. 자세히 말하면, 사용자가 할당한 관리 ID는 지역 리소스로 만들지만 Microsoft Entra ID에서 만든 연결된 SP(서비스 주체)는 전역적으로 사용할 수 있습니다. 모든 Azure 지역에서 서비스 주체를 사용할 수 있으며 해당 가용성은 Microsoft Entra ID의 가용성에 따라 달라집니다. 예를 들어, 사용자가 할당한 관리 ID를 중남부 지역에서 만들었고 해당 지역을 사용할 수 없게 되면 관련 문제는 관리 ID 자체의 컨트롤 플레인 활동에만 영향을 줍니다. 관리 ID를 사용하도록 이미 구성된 리소스에서 수행하는 활동은 영향을 받지 않습니다.

Azure 리소스에 대한 관리 ID가 Azure Cloud Services(클래식)에서 작동하나요?

현재 Azure 리소스에 대한 관리 ID는 Azure Cloud Services(클래식)를 지원하지 않습니다.

Azure 리소스에 대한 관리 ID의 보안 경계란 무엇인가요?

ID의 보안 경계는 ID가 연결된 리소스입니다. 예를 들어, Azure 리소스에 대한 관리 ID를 갖는 가상 머신의 보안 경계는 바로 가상 머신입니다. 해당 VM에서 실행되는 모든 코드는 관리 ID 엔드포인트를 호출하고 토큰을 요청할 수 있습니다. 이 환경은 관리 ID를 지원하는 다른 리소스로 작업할 때와 유사한 환경입니다.

구독을 다른 디렉터리로 이동하면 관리 ID가 자동으로 다시 생성되나요?

아니요, 구독을 다른 디렉터리로 이동하면 관리 ID를 수동으로 다시 만들고 다시 Azure 역할 할당을 부여해야 합니다.

- 시스템에서 할당된 관리 ID: 비활성화하거나 재활성화합니다.

- 사용자가 할당한 관리 ID: 삭제한 후 다시 만들어서 필요한 리소스(예: 가상 머신)에 다시 연결합니다.

관리 ID를 사용하여 다른 디렉터리/테넌트의 리소스에 액세스할 수 있나요?

아니요, 관리 ID는 현재 디렉터리 간 시나리오를 지원하지 않습니다.

관리 ID에 적용되는 요금 한도가 있나요?

관리 ID 한도는 Azure 서비스 한도, Azure Instance Metadata Service(IMDS) 한도 및 Microsoft Entra ID 서비스 한도에 따라 달라집니다.

- Azure 서비스 한도는 테넌트 및 구독 수준에서 수행할 수 있는 만들기 작업 수를 정의합니다. 사용자가 할당한 관리 ID의 이름을 지정할 수 있는 방법에도 제한 사항이 있습니다.

- IMDS: 일반적으로 IMDS에 대한 요청은 초당 5개 요청으로 제한됩니다. 이 임계값을 초과하는 요청은 429개의 응답으로 거부됩니다. 관리 ID 범주에 대한 요청은 초당 20개 요청 및 5개 동시 요청으로 제한됩니다. Azure Instance Metadata Service(Windows) 문서에서 자세히 알아볼 수 있습니다.

- Microsoft Entra 서비스 각 관리 ID는 Microsoft Entra 서비스 한도 및 제한에 설명된 대로 Microsoft Entra 테넌트의 개체 할당량 제한에 포함됩니다.

사용자가 할당한 관리 ID를 다른 리소스 그룹/구독으로 이동할 수 있나요?

사용자 할당 관리 ID를 다른 리소스 그룹으로 이동하는 것은 지원되지 않습니다. 다른 리소스 그룹 또는 구독에서 관리 ID를 사용해야 하는 경우 새 사용자 할당 관리 ID를 만들고 필요한 권한을 할당해야 합니다.

관리 ID 토큰이 캐시되나요?

관리 ID 토큰은 성능 및 복원력을 위해 기본 Azure 인프라에 의해 캐시됩니다. 관리 ID에 대한 백 엔드 서비스는 약 24시간 동안 리소스 URI당 캐시를 유지 관리합니다. 예를 들어 관리 ID의 권한에 대한 변경 내용이 적용되는 데 몇 시간이 걸릴 수 있습니다. 현재는 관리 ID의 토큰이 만료되기 전에 새로 고쳐지도록 강제할 수 없습니다. 자세한 내용은 권한 부여에 관리 ID 사용 제한을 참조하세요.

관리 ID 토큰이 일시 삭제되나요?

예, 관리 ID는 30일 동안 일시 삭제됩니다. 일시 삭제된 관리 ID 서비스 주체를 볼 수 있지만 복원하거나 영구적으로 삭제할 수는 없습니다.

관리 ID가 삭제된 후 토큰은 어떻게 되나요?

관리 ID가 삭제되면 이전에 해당 ID와 연결된 Azure 리소스는 더 이상 해당 ID에 대한 새 토큰을 요청할 수 없습니다. ID가 삭제되기 전에 발급된 토큰은 원래 만료될 때까지 계속 유효합니다. 일부 대상 엔드포인트의 권한 부여 시스템은 ID에 대한 디렉터리에서 다른 검사를 수행할 수 있습니다. 이 경우 개체를 찾을 수 없어 요청이 실패합니다. 그러나 Azure RBAC와 같은 일부 시스템은 만료될 때까지 해당 토큰의 요청을 계속 수락합니다.

다음 단계

- 관리 ID가 가상 머신에서 작동하는 방식을 알아봅니다.